迁移到Microsoft Defender for Endpoint - 阶段 2:设置

适用于:

阶段 1:准备 |

阶段 2:设置 |

阶段 3:开始使用 |

|---|---|---|

| 你在这里! |

欢迎使用迁移到 Defender for Endpoint 的安装阶段。 此阶段包括以下步骤:

- 在终结点上重新安装/启用Microsoft Defender防病毒。

- 配置 Defender for Endpoint 计划 1 或计划 2

- 将 Defender for Endpoint 添加到现有解决方案的排除列表。

- 将现有解决方案添加到Microsoft Defender防病毒的排除列表。

- 设置设备组、设备集合和组织单位。

重要

Microsoft 建议使用权限最少的角色。 这有助于提高组织的安全性。 全局管理员是一个权限很高的角色,应仅限于在无法使用现有角色的紧急情况下使用。

步骤 1:在终结点上重新安装/启用Microsoft Defender防病毒

在某些版本的 Windows 上,安装非Microsoft防病毒/反恶意软件解决方案时,Microsoft Defender防病毒可能已被卸载或禁用。 当运行 Windows 的终结点载入到 Defender for Endpoint 时,Microsoft Defender防病毒可以与非Microsoft防病毒解决方案一起在被动模式下运行。 若要了解详细信息,请参阅 Defender for Endpoint 的防病毒保护。

切换到 Defender for Endpoint 时,可能需要执行某些步骤重新安装或启用Microsoft Defender防病毒。 下表介绍了如何在 Windows 客户端和服务器上执行操作。

| 终结点类型 | 需执行的操作 |

|---|---|

| Windows 客户端 (,例如运行Windows 10和Windows 11) 的终结点 | 通常,除非) 卸载了Microsoft Defender防病毒,否则无需对 Windows 客户端 (执行任何操作。 通常,仍应安装Microsoft Defender防病毒,但在迁移过程的这一点很可能已禁用。 如果安装了非Microsoft防病毒/反恶意软件解决方案,并且客户端尚未加入 Defender for Endpoint,则会自动禁用Microsoft Defender防病毒。 稍后,当客户端终结点载入到 Defender for Endpoint 时,如果这些终结点正在运行非Microsoft防病毒解决方案,Microsoft Defender防病毒将进入被动模式。 如果卸载了非Microsoft防病毒解决方案,Microsoft Defender防病毒会自动进入活动模式。 |

| Windows 服务器 | 在 Windows Server 上,需要重新安装Microsoft Defender防病毒,并手动将其设置为被动模式。 在 Windows 服务器上,安装非Microsoft防病毒/反恶意软件时,Microsoft Defender防病毒无法与非Microsoft防病毒解决方案一起运行。 在这些情况下,Microsoft Defender防病毒是手动禁用或卸载的。 若要在 Windows Server 上重新安装或启用Microsoft Defender防病毒,请执行以下任务: - 在 Windows Server 上重新启用Defender 防病毒(如果已禁用) - 在 Windows Server 上重新启用Defender 防病毒(如果已卸载) - 在 Windows Server 上将Microsoft Defender防病毒设置为被动模式 如果在 Windows Server 上重新安装或重新启用Microsoft Defender防病毒时遇到问题,请参阅故障排除:Microsoft Defender防病毒在 Windows Server 上卸载。 |

提示

若要详细了解使用非Microsoft防病毒保护Microsoft Defender防病毒状态,请参阅Microsoft Defender防病毒兼容性。

在 Windows Server 上将Microsoft Defender防病毒设置为被动模式

提示

现在可以在 Windows Server 2012 R2 和 2016 上以被动模式运行 Microsoft Defender 防病毒。 有关详细信息,请参阅安装Microsoft Defender for Endpoint的选项。

打开注册表编辑器,然后导航到

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection。编辑 (或) 名为 ForceDefenderPassiveMode 的 DWORD 条目,并指定以下设置:

将 DWORD 的值设置为 1。

在“ 基数”下,选择“ 十六进制”。

如果以前从 Windows Server 2016 中删除了Microsoft Defender防病毒功能和安装文件,请按照配置 Windows 修复源中的指南还原功能安装文件。

注意

加入 Defender for Endpoint 后,可能需要在 Windows Server 上将Microsoft Defender防病毒设置为被动模式。 若要验证是否按预期设置了被动模式,请在位于 C:\Windows\System32\winevt\Logs) 的 Microsoft-Windows-Windows Defender 操作日志 (搜索事件 5007,并确认 ForceDefenderPassiveMode 或 PassiveMode 注册表项已设置为0x1。

你使用的是 Windows Server 2012 R2 还是Windows Server 2016?

现在,可以使用上一部分所述的方法在 Windows Server 2012 R2 和 2016 上以被动模式运行 Microsoft Defender 防病毒。 有关详细信息,请参阅安装Microsoft Defender for Endpoint的选项。

步骤 2:配置 Defender for Endpoint 计划 1 或计划 2

本文介绍如何在载入设备之前配置 Defender for Endpoint 功能。

- 如果有 Defender for Endpoint 计划 1,请完成以下过程中的步骤 1-5。

- 如果有 Defender for Endpoint 计划 2,请完成以下过程中的步骤 1-7。

确保已预配 Defender for Endpoint。 作为安全管理员,请转到Microsoft Defender门户 (https://security.microsoft.com) 并登录。 然后,在导航窗格中,选择“ 资产>设备”。

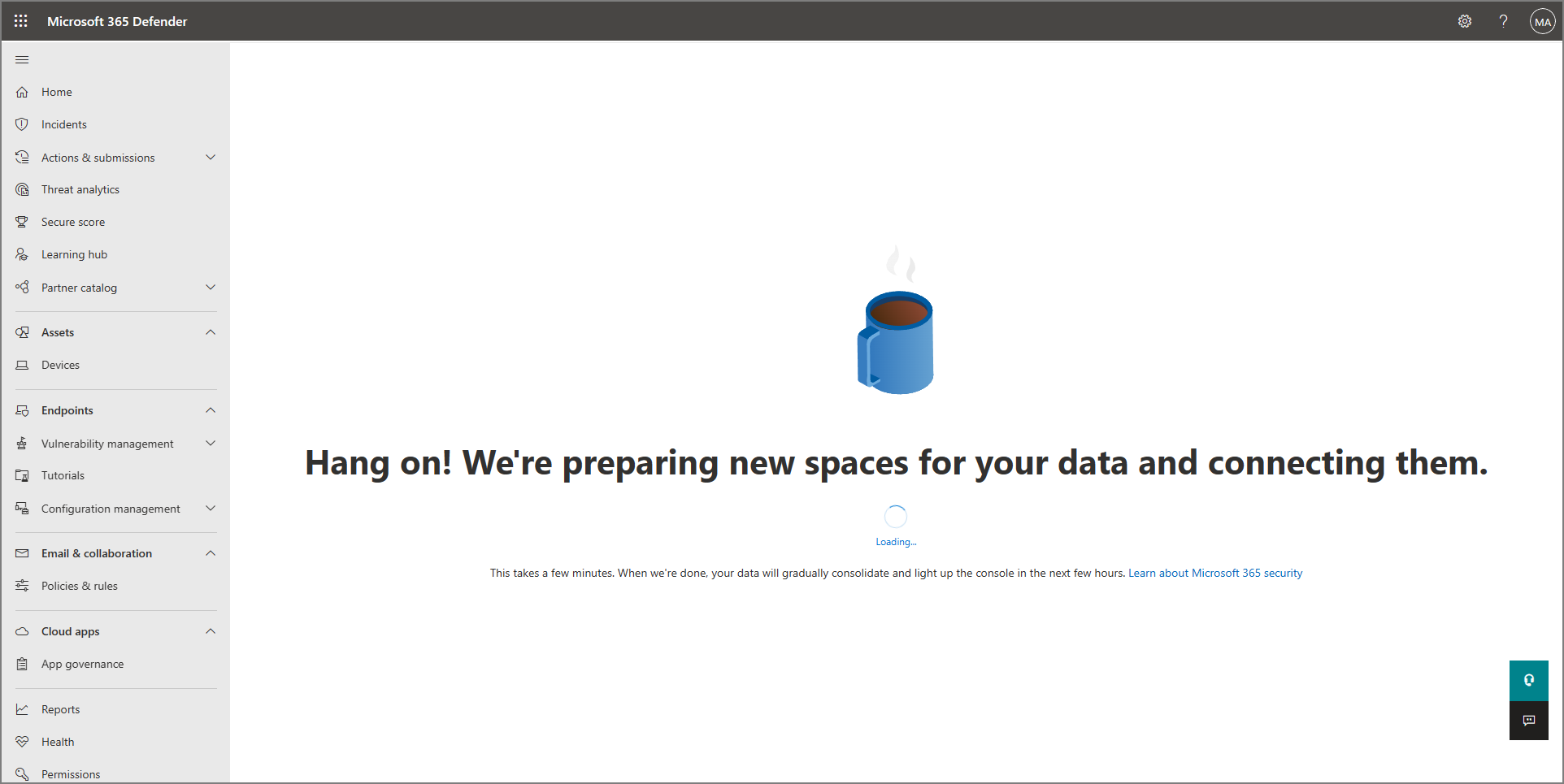

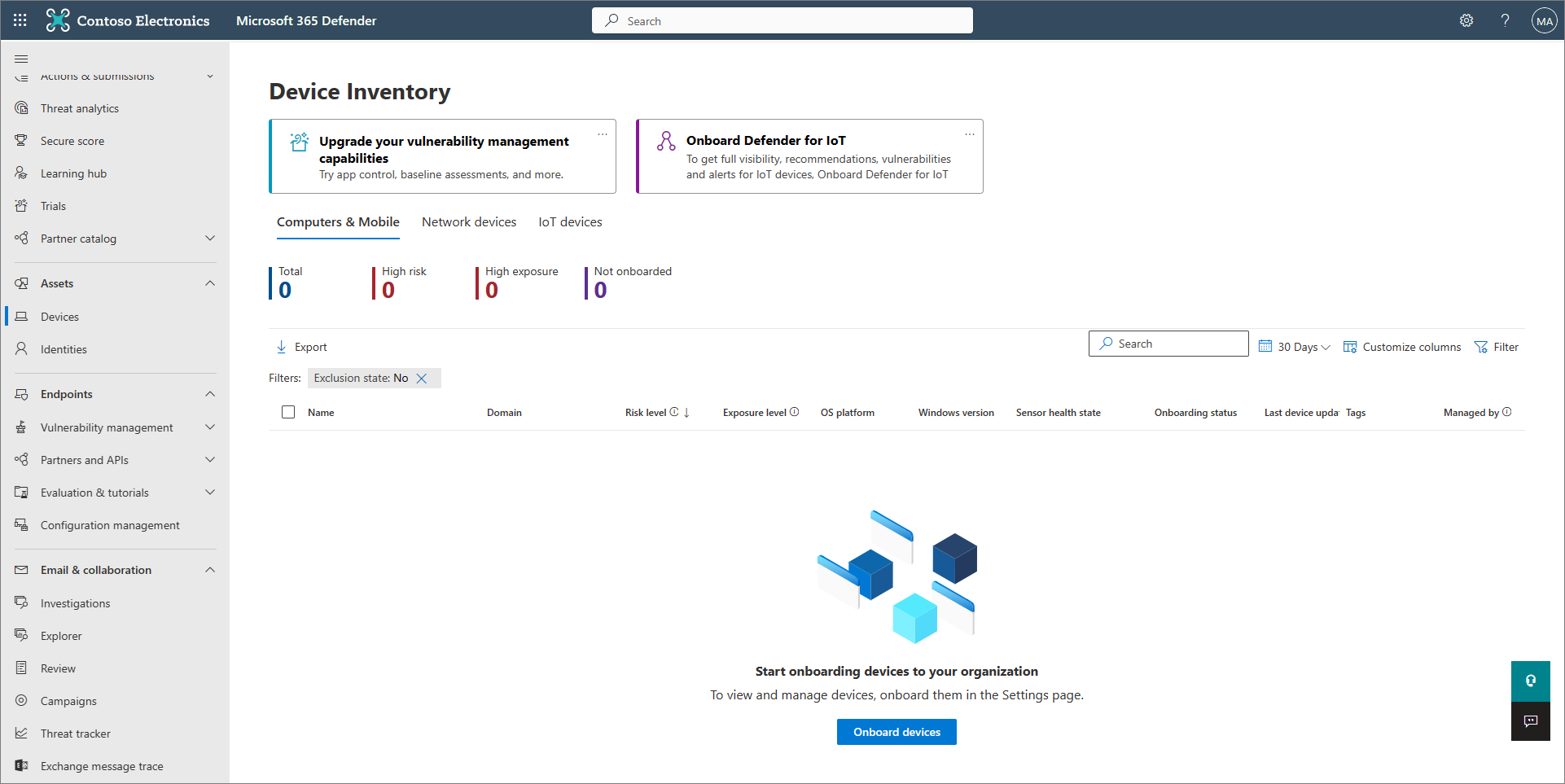

下表显示了屏幕的外观及其含义。

Screen 含义

Defender for Endpoint 尚未完成预配。 可能需要稍等片刻才能完成该过程。

已预配 Defender for Endpoint。 在这种情况下,请继续执行下一步。 打开 篡改保护。 建议为整个组织启用篡改防护。 可以在Microsoft Defender门户中执行此任务 (https://security.microsoft.com) 。

在Microsoft Defender门户中,选择“设置>终结点”。

转到 “常规>高级功能”,然后将篡改保护的切换开关设置为 “打开”。

选择“保存”。

如果使用 Microsoft Intune 或 Microsoft Endpoint Configuration Manager加入设备和配置设备策略,请按照以下步骤设置与 Defender for Endpoint 的集成:

在Microsoft Intune管理中心 (https://intune.microsoft.com) ,转到“终结点安全性”。

在“设置”下,选择“Microsoft Defender for Endpoint”。

在“终结点安全配置文件设置”下,将“允许Microsoft Defender for Endpoint强制实施终结点安全配置”开关设置为“开”。

在屏幕顶部附近,选择“ 保存”。

在Microsoft Defender门户 (https://security.microsoft.com) ,选择“设置>终结点”。

向下滚动到 “配置管理”,然后选择“ 强制范围”。

将“使用MDE强制实施安全配置设置”开关从 MEM 设置为“开”,然后选择 Windows 客户端和 Windows Server 设备的选项。

如果打算使用 Configuration Manager,请将“使用 Configuration Manager 管理安全设置”的切换开关设置为“开”。 (如果需要此步骤的帮助,请参阅与 Microsoft 终结点共存 Configuration Manager.)

向下滚动并选择“ 保存”。

配置初始 攻击面减少功能。 至少应立即启用下表中列出的标准保护规则:

标准保护规则 配置方法 阻止从 Windows 本地安全机构子系统窃取凭据 (lsass.exe)

阻止滥用被利用的易受攻击的已签名驱动程序

通过 Windows Management Instrumentation (WMI) 事件订阅阻止持久性Intune (设备配置文件或终结点安全策略)

移动设备管理 (MDM) (使用 ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules 配置服务提供商 (CSP) 单独启用和设置每个规则的模式。)

仅当不使用 Intune、Configuration Manager 或其他企业级管理平台) 时,组策略或 PowerShell 才 (配置 下一代保护功能。

功能 配置方法 Intune 1.在Intune管理中心,选择“设备>配置文件”,然后选择要配置的配置文件类型。 如果尚未创建设备限制配置文件类型,或者想要创建一个新配置文件类型,请参阅在 Microsoft Intune 中配置设备限制设置。

2.选择“属性”,然后选择“配置设置:编辑”

3. 展开“Microsoft Defender防病毒”。

4. 启用 云提供的保护。

5. 在 “在提交示例之前提示用户 ”下拉列表中,选择“ 自动发送所有示例”。

6. 在 “检测可能不需要的应用程序 ”下拉列表中,选择 “启用” 或“ 审核”。

7.选择“ 查看 + 保存”,然后选择“ 保存”。

提示:有关Intune设备配置文件的详细信息,包括如何创建和配置其设置,请参阅什么是Microsoft Intune设备配置文件?。配置管理器 请参阅在 Configuration Manager 中创建和部署 Endpoint Protection 的反恶意软件策略。

创建和配置反恶意软件策略时,请确保查看 实时保护设置 并 启用一见即阻止。高级组策略管理

或

组策略管理控制台1. 转到计算机配置>管理模板>Windows 组件>Microsoft Defender防病毒。

2. 查找名为“关闭Microsoft Defender防病毒”的策略。

3. 选择 “编辑策略设置”,并确保禁用该策略。 此操作启用Microsoft Defender防病毒。 (在某些版本的 Windows.) 中,你可能会看到 Windows Defender 防病毒,而不是Microsoft Defender防病毒Windows 中的控制面板 按照以下指南进行操作:打开Microsoft Defender防病毒。 (在某些版本的 Windows.) 中,你可能会看到 Windows Defender 防病毒,而不是Microsoft Defender防病毒 如果有 Defender for Endpoint 计划 1,则初始设置和配置已完成。 如果有 Defender for Endpoint 计划 2,请继续执行步骤 6-7。

在Intune管理中心 () 配置终结点检测和响应 (EDR) https://intune.microsoft.com 策略。 若要获取有关此任务的帮助,请参阅 创建 EDR 策略。

在 Microsoft Defender 门户中配置自动调查和修正功能, (https://security.microsoft.com) 。 若要获取有关此任务的帮助,请参阅在 Microsoft Defender for Endpoint 中配置自动调查和修正功能。

此时,Defender for Endpoint 计划 2 的初始设置和配置已完成。

步骤 3:将Microsoft Defender for Endpoint添加到现有解决方案的排除列表

设置过程的此步骤涉及将 Defender for Endpoint 添加到现有终结点保护解决方案以及组织正在使用的任何其他安全产品的排除列表。 请务必参考解决方案提供商的文档添加排除项。

要配置的特定排除项取决于终结点或设备正在运行的 Windows 版本,下表中列出了这些排除项。

| 操作系统 | 排除项 |

|---|---|

|

Windows 11 Windows 10版本 1803 或更高版本 (请参阅Windows 10版本信息) Windows 10版本 1703 或 1709(已安装KB4493441) |

C:\Program Files\Windows Defender Advanced Threat Protection\MsSense.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCncProxy.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseSampleUploader.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseIR.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCM.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseNdr.exeC:\Program Files\Windows Defender Advanced Threat Protection\Classification\SenseCE.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\Program Files\Windows Defender Advanced Threat Protection\SenseTVM.exe |

|

Windows Server 2022 Windows Server 2019 Windows Server 2016 Windows Server 2012 R2 Windows Server 版本 1803 |

在 Windows Server 2012 R2 和运行新式统一解决方案的Windows Server 2016,在使用 KB5005292 更新 Sense EDR 组件后,需要以下排除项:C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\MsSense.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCnCProxy.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseIR.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCE.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseSampleUploader.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCM.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseTVM.exe |

|

Windows 8.1 Windows 7 Windows Server 2008 R2 SP1 |

C:\Program Files\Microsoft Monitoring Agent\Agent\Health Service State\Monitoring Host Temporary Files 6\45\MsSenseS.exe注意:监视主机临时文件 6\45 可以是不同的编号子文件夹。 C:\Program Files\Microsoft Monitoring Agent\Agent\AgentControlPanel.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HealthService.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HSLockdown.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MOMPerfSnapshotHelper.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MonitoringHost.exeC:\Program Files\Microsoft Monitoring Agent\Agent\TestCloudConnection.exe |

重要

最佳做法是使组织的设备和终结点保持最新。 确保获取Microsoft Defender for Endpoint和Microsoft Defender防病毒的最新更新,并使组织的操作系统和生产力应用保持最新。

步骤 4:将现有解决方案添加到Microsoft Defender防病毒的排除列表

在安装过程的此步骤中,将现有解决方案添加到Microsoft Defender防病毒的排除列表。 可以从多种方法中进行选择,以将排除项添加到Microsoft Defender防病毒,如下表所示:

| 方法 | 需执行的操作 |

|---|---|

| Intune | 1. 转到Microsoft Intune管理中心并登录。 2.选择“ 设备>配置文件”,然后选择要配置的配置文件。 3. 在 “管理”下,选择“ 属性”。 4.选择 “配置设置:编辑”。 5. 展开“Microsoft Defender防病毒”,然后展开“防病毒排除项”Microsoft Defender。 6. 指定要从防病毒扫描Microsoft Defender排除的文件和文件夹、扩展和进程。 有关参考,请参阅Microsoft Defender防病毒排除项。 7.选择“ 查看 + 保存”,然后选择“ 保存”。 |

| Microsoft Endpoint Configuration Manager | 1. 使用 Configuration Manager 控制台,转到“资产和符合性>终结点保护>反恶意软件策略”,然后选择要修改的策略。 2. 指定要从防病毒扫描中排除的文件和文件夹、扩展和进程的排除设置Microsoft Defender。 |

| 组策略对象 | 1. 在组策略管理计算机上,打开组策略管理控制台。 右键单击要配置的组策略对象,然后选择“编辑”。 2. 在“组策略管理编辑器,转到”计算机配置“,然后选择”管理模板”。 3. 将树展开到 Windows 组件>Microsoft Defender防病毒>排除项。 (在某些版本的 Windows.) 中,你可能会看到 Windows Defender 防病毒,而不是Microsoft Defender防病毒 4.双击 “路径排除项 ”设置并添加排除项。 5. 将选项设置为 “已启用”。 6. 在 “选项” 部分下,选择“ 显示...”。 7. 在 “值名称” 列下,在其自己的行上指定每个文件夹。 如果指定文件,请确保输入文件的完全限定路径,包括驱动器号、文件夹路径、文件名和扩展名。 在“值”列中输入 0。 8.选择“ 确定”。 9. 双击“ 扩展排除项 ”设置并添加排除项。 10. 将选项设置为 “已启用”。 11. 在 “选项” 部分下,选择“ 显示...”。 12. 在 “值名称” 列下,在自己的行上输入每个文件扩展名。 在“值”列中输入 0。 13.选择 “确定”。 |

| 本地组策略对象 | 1. 在终结点或设备上,打开“本地组策略 编辑器。 2. 转到计算机配置>管理模板>Windows 组件>Microsoft Defender防病毒>排除项。 (在某些版本的 Windows.) 中,你可能会看到 Windows Defender 防病毒,而不是Microsoft Defender防病毒 3. 指定路径和进程排除项。 |

| 注册表项 | 1. 导出以下注册表项: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\exclusions。2. 导入注册表项。 下面是两个示例: - 本地路径: regedit.exe /s c:\temp\MDAV_Exclusion.reg- 网络共享: regedit.exe /s \\FileServer\ShareName\MDAV_Exclusion.reg |

详细了解Microsoft Defender for Endpoint和Microsoft Defender防病毒的排除项。

请记住以下关于排除项的要点

向Microsoft Defender防病毒扫描添加排除项时,应添加路径和进程排除项。

- 路径排除排除 特定文件以及这些文件访问的任何内容。

- 进程排除排除 进程涉及的任何内容,但不排除进程本身。

- 使用进程排除的完整路径(而不是仅按名称)列出进程排除项。 (仅名称方法不太安全。)

- 如果将每个可执行文件 (.exe) 列为路径排除和进程排除,则会排除进程及其涉及的任何内容。

步骤 5:设置设备组、设备集合和组织单位

设备组、设备集合和组织单位使安全团队能够有效管理和分配安全策略。 下表介绍了其中每个组及其配置方式。 你的组织可能不会使用所有三种集合类型。

注意

Defender for Endpoint 计划 1 和计划 2 支持创建设备组。

| 集合类型 | 需执行的操作 |

|---|---|

|

设备组 (以前称为 计算机组) 使安全运营团队能够配置安全功能,例如自动调查和修正。 设备组还可用于分配对这些设备的访问权限,以便安全运营团队可以根据需要采取修正操作。 设备组是在检测到攻击并停止时创建的,警报(如“初始访问警报”)被触发并显示在Microsoft Defender门户中。 |

1. 转到Microsoft Defender门户 (https://security.microsoft.com) 。 2. 在左侧导航窗格中,选择 “设置>终结点>权限>”“设备组”。 3.选择“ + 添加设备组”。 4.指定设备组的名称和说明。 5.在 “自动化级别 ”列表中,选择一个选项。 (建议 完全 - 自动修正威胁。) 若要详细了解各种自动化级别,请参阅 如何修正威胁。 6. 指定匹配规则的条件,以确定哪些设备属于设备组。 例如,可以选择域、OS 版本,甚至使用 设备标记。 7. 在“ 用户访问 ”选项卡上,指定应有权访问设备组中包含的设备的角色。 8. 选择 “完成”。 |

|

设备集合 使安全运营团队能够管理应用程序、部署符合性设置或在组织中的设备上安装软件更新。 使用 Configuration Manager 创建设备集合。 |

按照 创建集合中的步骤操作。 |

|

组织单位 使你能够以逻辑方式对对象(例如用户帐户、服务帐户或计算机帐户)进行分组。 然后,可以将管理员分配到特定的组织单位,并应用组策略来强制实施目标配置设置。 组织单位在 Microsoft Entra 域服务 中定义。 |

按照在Microsoft Entra 域服务托管域中创建组织单位中的步骤操作。 |

后续步骤

恭喜! 你已完成 迁移到 Defender for Endpoint 的安装阶段!

提示

想要了解更多信息? Engage技术社区中的Microsoft安全社区:Microsoft Defender for Endpoint技术社区。