EOP 中的欺骗智能见解

提示

你知道可以免费试用Office 365计划 2 Microsoft Defender XDR 中的功能吗? 在 Microsoft Defender 门户试用中心使用 90 天Defender for Office 365试用版。 了解谁可以在试用Microsoft Defender for Office 365上注册和试用条款。

在Microsoft 365 个组织中邮箱位于 Exchange Online 或独立Exchange Online Protection (EOP) 没有Exchange Online邮箱的组织中,入站电子邮件会自动受到保护,防止欺骗。 EOP 使用 欺骗情报 作为组织整体防御网络钓鱼的一部分。 有关详细信息,请参阅 EOP 中的反欺骗保护。

当发件人仿冒一个电子邮件地址时,他们看上去就像是贵组织某个域中的用户,或者是向贵组织发送电子邮件的某个外部域中的用户。 需要阻止欺骗发件人发送垃圾邮件或钓鱼电子邮件的攻击者。 但在某些情况下,合法的发件人也需要进行仿冒。 例如:

仿冒内部域的合法应用场景:

- 第三方发件人使用你的域向你自己的员工发送批量邮件以进行公司投票。

- 外部公司代表你生成和发送广告或产品更新。

- 助理经常需要代组织内的其他人发送电子邮件。

- 内部应用程序发送电子邮件通知。

仿冒外部域的合法应用场景:

- 发件人在邮寄列表(也称为讨论列表)中,邮寄列表将原始发件人的电子邮件转发给邮寄列表中的所有参与者。

- 外部公司代表另一家公司(例如,自动化报告或软件即服务公司)发送电子邮件。

可以使用 Microsoft Defender 门户中的欺骗智能见解快速识别那些合法向你发送未经身份验证的电子邮件的欺骗发件人, (来自未通过 SPF、DKIM 或 DMARC 检查的域的邮件) ,并手动允许这些发件人。

通过允许已知发件人从已知位置发送欺骗邮件,可以减少误报 (标记为坏) 的良好电子邮件。 通过监视允许的欺骗发件人,可以提供额外的安全层,以防止不安全邮件到达组织。

同样,可以使用欺骗智能见解来查看欺骗智能允许的欺骗发件人,并手动阻止这些发件人。

本文的其余部分介绍如何在 Microsoft Defender 门户和 PowerShell (Exchange Online PowerShell 中使用欺骗智能见解,适用于Microsoft 365 个组织,其邮箱位于 Exchange Online 中;对于没有Exchange Online的组织的独立 EOP PowerShell邮箱) 。

注意

只有欺骗智能检测到的欺骗发件人才会出现在欺骗智能见解中。 当覆盖见解中的允许或阻止判决时,欺骗发件人将成为手动允许或阻止条目,仅出现在 “租户允许/阻止Lists” 页上https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem的“欺骗发件人”选项卡上。 也可以在欺骗智能检测到欺骗发件人之前手动为其创建允许或阻止条目。 有关详细信息,请参阅 租户允许/阻止列表中的欺骗发件人。

欺骗智能见解中的 操作 值 Allow 或 Block 是指欺骗 检测 (Microsoft 365 是否将邮件标识为欺骗或未) 。 Action 值不一定影响消息的整体筛选。 例如,为了避免误报,如果我们发现它没有恶意意图,则可能会传递欺骗消息。

“租户允许/阻止”列表中的“欺骗情报见解”和“欺骗 发件人 ”选项卡将替换安全 & 合规中心的反垃圾邮件策略页上提供的欺骗情报策略的功能。

欺骗智能见解显示 7 天的数据。 Get-SpoofIntelligenceInsight cmdlet 显示 30 天的数据。

开始前,有必要了解什么?

在 中打开Microsoft Defender门户https://security.microsoft.com。 若要直接转到“租户允许/阻止Lists”页上的“欺骗发件人”选项卡,请使用 https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem。 若要直接转到 “欺骗智能见解 ”页,请使用 https://security.microsoft.com/spoofintelligence。

若要连接到 Exchange Online PowerShell,请参阅连接到 Exchange Online PowerShell。 若要连接到独立 EOP PowerShell,请参阅连接到 Exchange Online Protection PowerShell。

需要先分配权限,然后才能执行本文中的过程。 可以选择下列选项:

Microsoft Defender XDR基于角色的统一访问控制 (RBAC) (如果Email &协作>Defender for Office 365权限为

活动。仅影响 Defender 门户,而不影响 PowerShell) :授权和设置/安全设置/核心安全设置 (管理) 或授权和设置/安全设置/核心安全设置 (读取) 。

活动。仅影响 Defender 门户,而不影响 PowerShell) :授权和设置/安全设置/核心安全设置 (管理) 或授权和设置/安全设置/核心安全设置 (读取) 。-

-

允许或阻止欺骗发件人,或者打开或关闭欺骗智能:以下角色组中的成员身份:

- 组织管理

- 安全管理员和仅查看配置 或 仅查看组织管理。

- 对欺骗智能见解的只读访问权限:全局读取者、安全读取者或仅查看组织管理角色组中的成员身份。

-

允许或阻止欺骗发件人,或者打开或关闭欺骗智能:以下角色组中的成员身份:

Microsoft Entra权限:全局管理员*、安全管理员、全局读取者或安全读取者角色的成员身份为用户提供Microsoft 365 中其他功能所需的权限和权限。

重要

* Microsoft建议使用权限最少的角色。 使用权限较低的帐户有助于提高组织的安全性。 全局管理员是一个权限很高的角色,应仅限于在无法使用现有角色的紧急情况下使用。

有关反钓鱼策略的建议设置,请参阅 EOP 反钓鱼策略设置。

可以在 EOP 和 Microsoft Defender for Office 365 中的反钓鱼策略中启用和禁用欺骗智能。 默认情况下启用欺骗智能。 有关详细信息,请参阅在 EOP 中配置反钓鱼策略或在 Microsoft Defender for Office 365 中配置反钓鱼策略。

有关欺骗智能的建议设置,请参阅 EOP 反钓鱼策略设置。

在 Microsoft Defender 门户中查找欺骗智能见解

在 Microsoft Defender 门户中https://security.microsoft.com,转到“规则”部分中Email &协作>策略 & 规则>威胁策略>租户允许/阻止Lists。 或者,若要直接转到租户允许/阻止Lists页,请使用 https://security.microsoft.com/tenantAllowBlockList。

选择“ 欺骗发件人 ”选项卡。

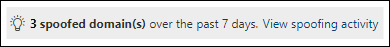

在“ 欺骗发件人 ”选项卡上,欺骗智能见解如下所示:

见解有两种模式:

- 见解模式:如果启用了欺骗智能,则见解会显示过去七天内欺骗智能检测到的消息数。

- 如果模式:如果禁用欺骗智能,则见解会显示欺骗智能在过去七天内 检测到的消息数 。

若要查看有关欺骗智能检测的信息,请选择“ 在欺骗 情报见解中查看欺骗活动”,转到“ 欺骗智能见解 ”页。

查看有关欺骗检测的信息

注意

请记住,只有欺骗智能检测到的欺骗发件人才会出现在此页上。

如果在“租户允许/阻止Lists”页上https://security.microsoft.com/spoofintelligence的“欺骗发件人”选项卡上的“欺骗智能见解”中选择“查看欺骗活动”,则“欺骗智能见解”页可用。

在 “欺骗智能见解 ”页上,可以通过单击可用的列标题对条目进行排序。 以下列可用:

-

欺骗用户:电子邮件客户端的“发件人”框中显示的欺骗用户的域。 发件人地址也称为地址

5322.From。 -

发送基础结构:也称为 基础结构。 发送基础结构是以下值之一:

- 在源电子邮件服务器 IP 地址的反向 DNS 查找(PTR 记录)中找到的域。

- 如果源 IP 地址没有 PTR 记录,则发送基础结构标识为 <source IP>/24(例如 192.168.100.100/24)。

- 已验证的 DKIM 域。

- 消息计数:过去七天内,来自欺骗域 和 向组织发送基础结构的组合的消息数。

- 上次看到:从包含欺骗域的发送基础结构接收消息的最后一个日期。

-

欺骗类型:以下值之一:

- 内部:欺骗发件人位于属于你的组织的域中, (接受的域) 。

- 外部:欺骗发件人位于外部域中。

-

操作:此值为 “允许” 或 “已阻止”:

- 允许:域失败的显式电子邮件身份验证检查 SPF、 DKIM 和 DMARC。 但是,域已通过隐式电子邮件身份验证检查(复合身份验证)。 因此,未对消息执行反欺骗操作。

- 已阻止:来自欺骗域 和 发送基础结构的组合的消息被欺骗智能标记为坏。 对具有恶意意图的欺骗邮件执行的操作由 标准或严格预设安全策略、默认反钓鱼策略或自定义反钓鱼策略控制。 有关详细信息,请参阅在 Microsoft Defender for Office 365 中配置防网络钓鱼策略。

若要将欺骗发件人的列表从正常间距更改为精简间距,请选择“ ![]() 将列表间距更改为精简或正常”,然后选择“

将列表间距更改为精简或正常”,然后选择“ ![]() 压缩列表”。

压缩列表”。

若要筛选条目,请选择“ ![]() 筛选”。 打开的 “筛选器” 浮出控件中提供了以下筛选器:

筛选”。 打开的 “筛选器” 浮出控件中提供了以下筛选器:

- 欺骗类型:可用值为 “内部 ”和“ 外部”。

- 操作:可用值为 Allow 和 Block

完成 筛选器 浮出控件后,选择“ 应用”。 若要清除筛选器,请选择“ ![]() 清除筛选器”。

清除筛选器”。

使用“ ![]() 搜索 ”框和相应的值查找特定条目。

搜索 ”框和相应的值查找特定条目。

使用 ![]() “导出 ”将欺骗检测列表导出到 CSV 文件。

“导出 ”将欺骗检测列表导出到 CSV 文件。

查看有关欺骗检测的详细信息

通过单击行中除第一列旁边的“检查”框以外的任意位置,从列表中选择欺骗检测时,将打开一个详细信息浮出控件,其中包含以下信息:

我们为什么抓住这个? 部分:为什么我们检测到此发件人为欺骗,以及你可以执行哪些操作以获取更多信息。

域摘要部分:包括main欺骗智能见解页中的相同信息。

WhoIs 数据 部分:有关发件人域的技术信息。

资源管理器调查部分:在 Defender for Office 365 组织中,此部分包含一个链接,用于打开“威胁资源管理器”,以在“网络钓鱼”选项卡上查看有关发件人的其他详细信息。

“类似电子邮件 ”部分:包含有关欺骗检测的以下信息:

- Date

- 主题

- 收件人

- Sender

- 发件人 IP

选择“ 自定义列 ”以删除显示的列。 完成后,选择“ 应用”。

提示

若要查看有关其他条目的详细信息而不离开详细信息浮出控件,请使用 浮出控件顶部的“上一项”和“下一项”。

浮出控件顶部的“上一项”和“下一项”。

若要将欺骗检测从 “允许” 更改为 “阻止 ”或“阻止”,请参阅下一部分。

重写欺骗情报判决

在 的https://security.microsoft.com/spoofintelligence“欺骗智能见解”页上,使用以下方法之一来替代欺骗情报判决:

通过选择第一列旁边的检查框,从列表中选择一个或多个条目。

- 选择

显示的“批量操作”操作。

显示的“批量操作”操作。 - 在打开的 “批量操作” 浮出控件中,选择 “允许 欺骗”或“ 阻止欺骗”,然后选择“ 应用”。

- 选择

单击行中除“检查”框以外的任意位置,从列表中选择条目。

在打开的详细信息浮出控件中,选择浮出控件顶部的 “允许 欺骗”或“ 阻止欺骗 ”,然后选择“ 应用”。

返回“欺骗智能见解”页,该条目将从列表中删除,并添加到“租户允许/阻止Lists”页上https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem的“欺骗发件人”选项卡。

关于允许的欺骗发件人

来自允许的欺骗发件人的消息 (自动检测或手动配置) 仅允许使用欺骗域 和 发送基础结构的组合。 例如,允许以下欺骗发件人进行欺骗:

- 域:gmail.com

- 基础结构:tms.mx.com

仅允许来自该域/发送基础结构对的电子邮件进行欺骗。 不会自动允许其他试图欺骗 gmail.com 的发件人。 来自其他域中源自 tms.mx.com 的发件人的邮件仍由欺骗智能检查,并且可能会被阻止。

使用 Exchange Online PowerShell 或独立 EOP PowerShell 中的欺骗智能见解

在 PowerShell 中,使用 Get-SpoofIntelligenceInsight cmdlet 查看 被欺骗智能检测到的允许和阻止的欺骗发件人。 若要手动允许或阻止欺骗发件人,需要使用 New-TenantAllowBlockListSpoofItems cmdlet。 有关详细信息,请参阅 使用 PowerShell 为租户允许/阻止列表中的欺骗发件人创建 允许条目和使用 PowerShell 为租户允许/阻止列表中的欺骗发件人创建阻止条目。

若要查看欺骗智能见解中的信息,请运行以下命令:

Get-SpoofIntelligenceInsight

有关详细语法和参数信息,请参阅 Get-SpoofIntelligenceInsight。

管理欺骗和钓鱼的其他方法

对欺骗和网络钓鱼防护要勤奋。 下面是检查欺骗域的发件人的相关方法,并有助于防止他们损害你的组织:

检查 欺骗邮件报告。 经常使用此报表查看并帮助管理欺骗发件人。 有关信息,请参阅 欺骗检测报告。

查看 SPF、DKIM 和 DMARC 配置。 有关详细信息,请参阅以下文章: