在 Microsoft Defender 中使用引导模式生成搜寻查询

适用于:

- Microsoft Defender XDR

重要

某些信息与预发布的产品有关,在商业发布之前可能有重大修改。 Microsoft 对此处所提供的信息不作任何明示或默示的保证。

引导模式下的查询生成器允许分析师在不了解 KQL) 或数据架构Kusto 查询语言 (的情况下创建有意义的搜寻查询。 来自每一层经验的分析师都可以使用查询生成器来筛选过去 30 天的数据,以查找威胁、扩展事件调查、对威胁数据执行数据分析或专注于特定威胁领域。

分析师可以选择查看哪些数据集,以及使用哪些筛选器和条件将数据缩小到所需的范围。

可以watch此视频来大致了解引导式搜寻:

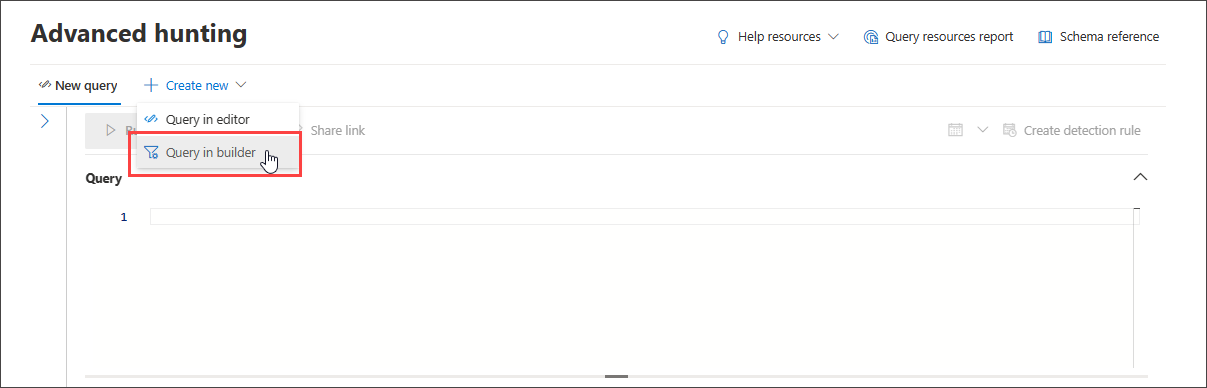

在生成器中打开查询

在 “高级搜寻 ”页中,选择“ 新建 ”以打开新的查询选项卡,然后选择“ 在生成器中查询”。

这会将你带到引导模式,然后可以使用下拉菜单选择不同的组件来构造查询。

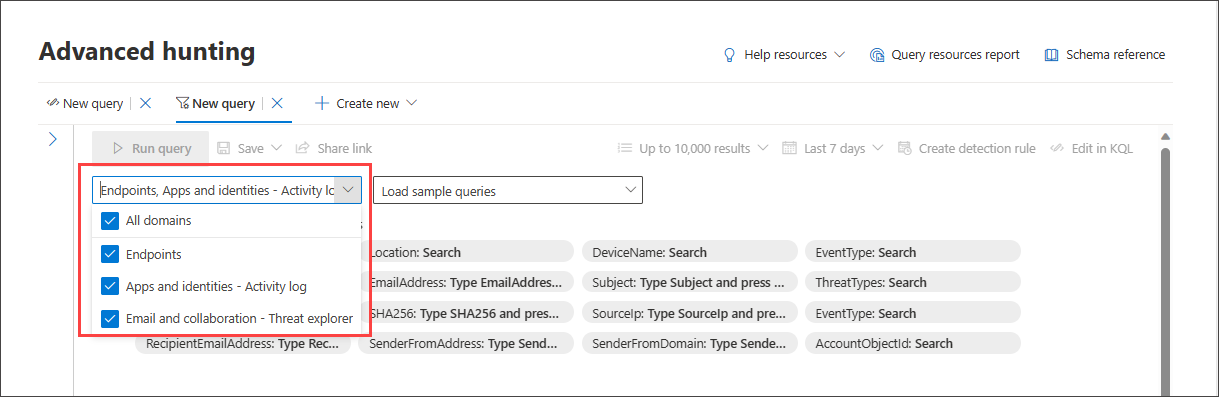

指定要搜寻的数据域

可以通过选择查询涵盖的域来控制搜寻的范围:

选择“ 全部 ”包括当前有权访问的所有域的数据。 缩小到特定域允许仅与该域相关的筛选器。

可以选择:

- 所有域 - 查看查询中的所有可用数据。

- 终结点 - 查看Microsoft Defender for Endpoint提供的终结点数据。

- Email和协作 - 若要查看 SharePoint、OneDrive 等电子邮件和协作应用数据,熟悉威胁资源管理器的用户可在此处找到相同的数据。

- 应用和标识 - 若要查看Microsoft Defender for Cloud Apps和Microsoft Defender for Identity提供的应用程序和标识数据,熟悉活动日志的用户可在此处找到相同的数据。

- 云基础结构 - 查看 Microsoft Defender for Cloud 提供的云基础结构数据。

- 曝光管理 - 查看Microsoft 安全风险管理提供的曝光管理数据。

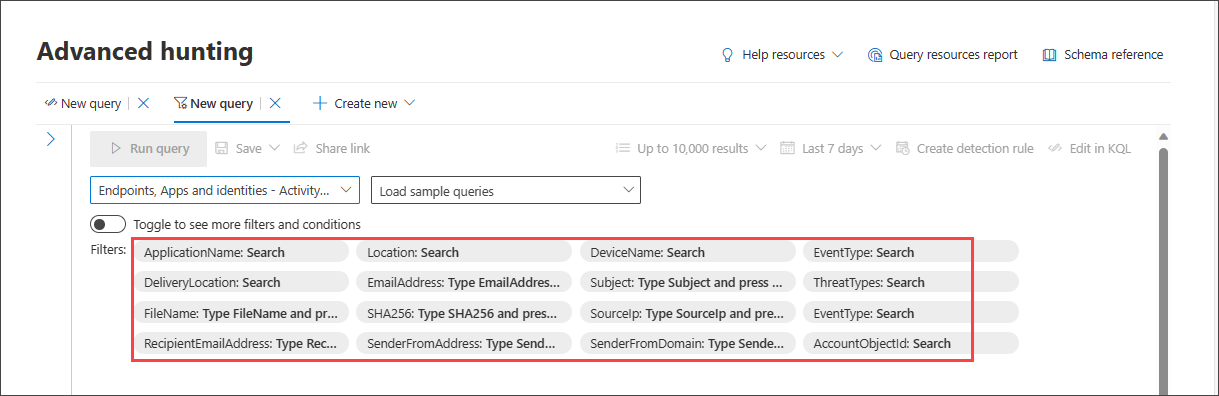

使用基本筛选器

默认情况下,引导式搜寻包括一些基本筛选器,可帮助你快速开始。

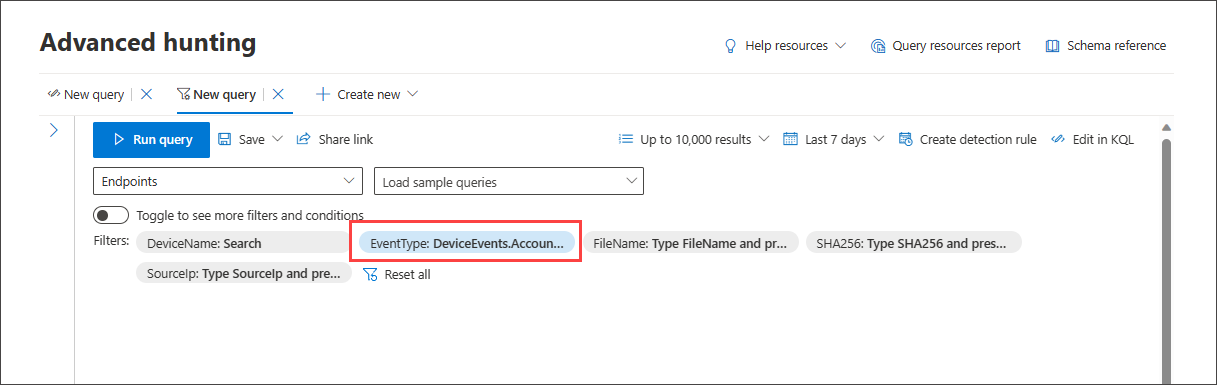

选择一个数据源(例如 终结点)时,查询生成器仅显示适用的筛选器组。 然后,可以通过选择该筛选器组(例如 EventType)并选择所选筛选器来选择想要缩小范围的筛选器。

查询准备就绪后,选择蓝色的“ 运行查询 ”按钮。 如果按钮灰显,则表示需要进一步填写或编辑查询。

注意

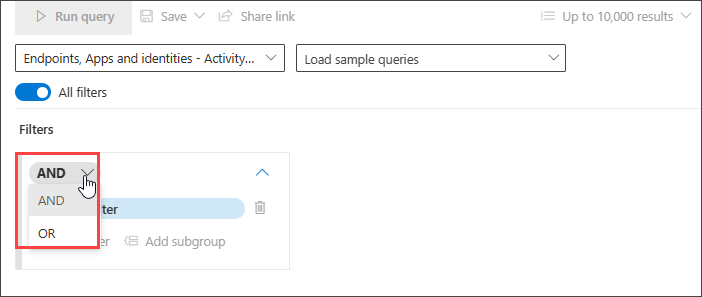

基本筛选器视图仅使用 AND 运算符,这意味着运行查询会生成所有设置筛选器都为 true 的结果。

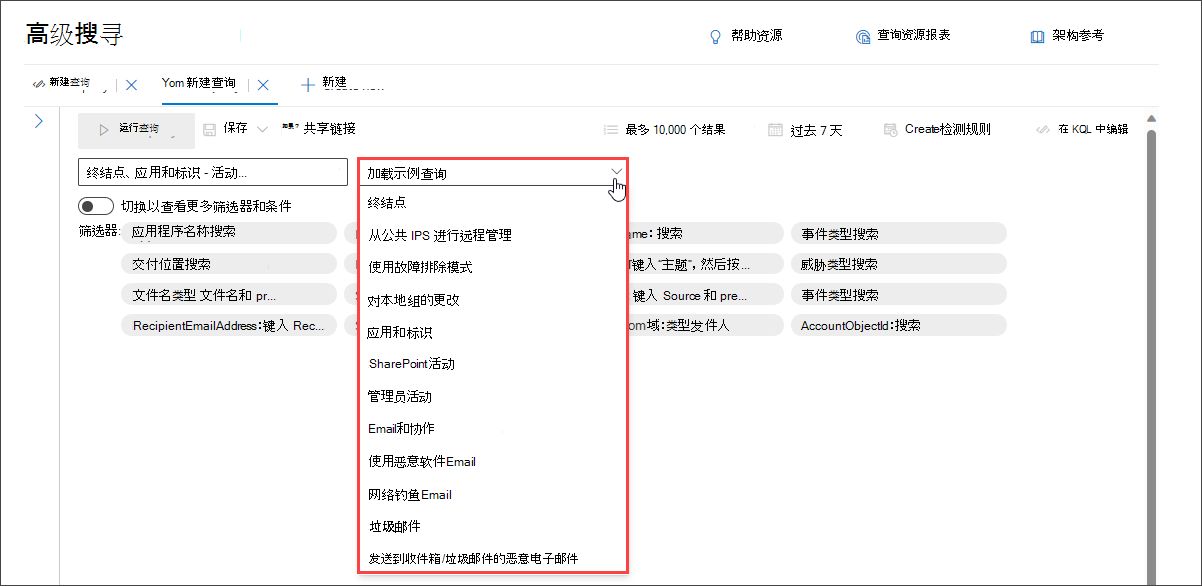

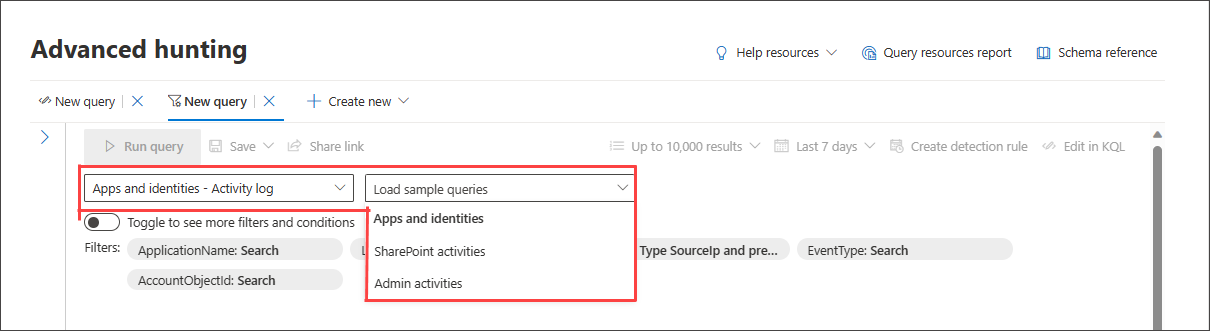

加载示例查询

熟悉引导式搜寻的另一种快速方法是使用“加载示例查询”下拉菜单 加载示例查询 。

注意

选择示例查询将替代现有查询。

加载示例查询后,选择“ 运行查询”。

如果之前选择了域,可用示例查询的列表会相应地更改。

若要还原示例查询的完整列表,请选择“ 所有域”, 然后重新打开 “加载示例查询”。

如果加载的示例查询使用基本筛选器集之外的筛选器,则切换按钮将灰显。若要返回到基本筛选器集,请选择“ 全部清除 ”,然后切换“ 所有筛选器”。

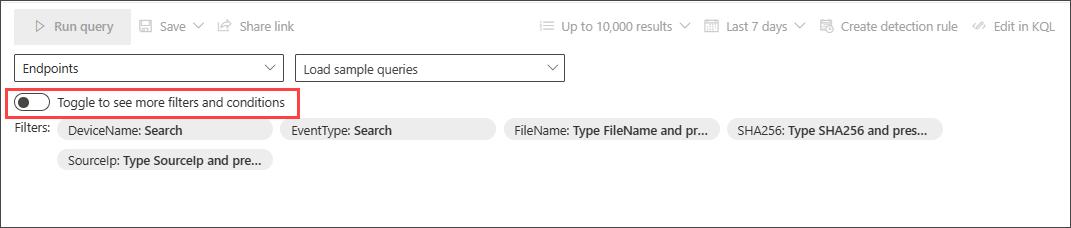

使用更多筛选器

若要查看更多筛选器组和条件,请选择“ 切换”可查看更多筛选器和条件。

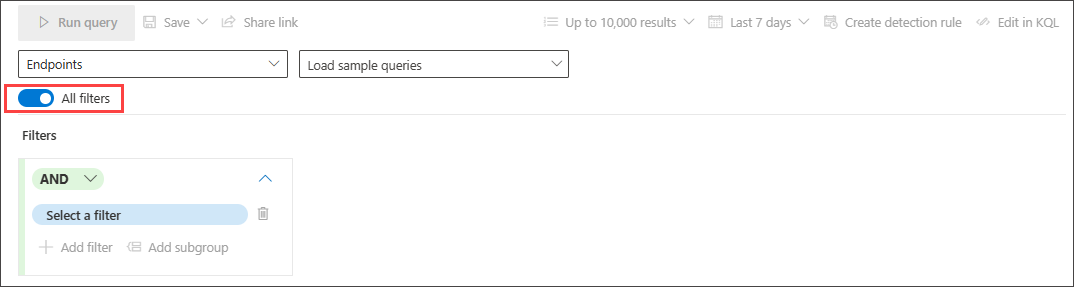

当 “所有筛选器” 切换处于活动状态时,现在可以在引导模式下使用所有筛选器和条件。

创建条件

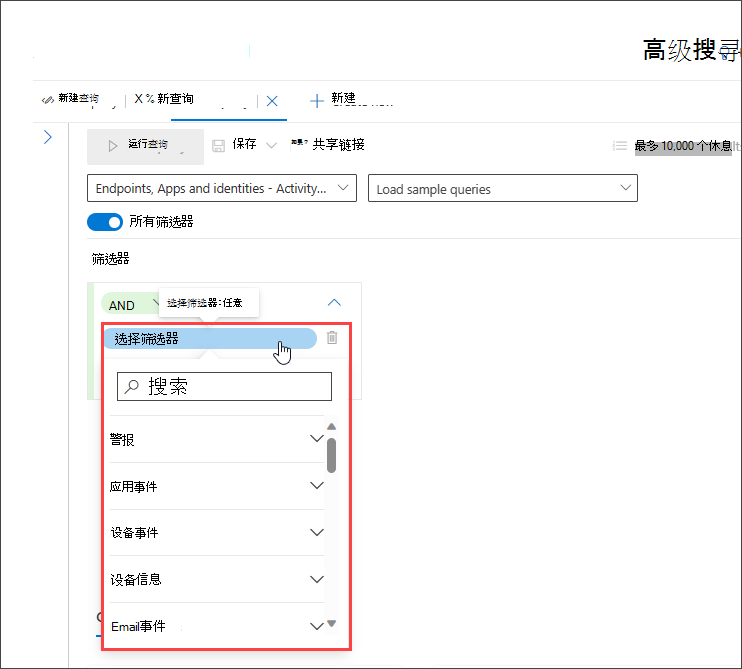

若要指定要在查询中使用的一组数据,请选择“ 选择筛选器”。 浏览不同的筛选器部分,查找可供使用的内容。

在列表顶部的搜索框中键入分区的标题以查找筛选器。 以 信息 结尾的部分包含筛选器,这些筛选器提供有关可以查看的不同组件的信息,以及实体状态的筛选器。 以 事件 结尾的节包含筛选器,可用于查找实体上的任何受监视事件。 例如,若要搜寻涉及某些设备的活动,可以使用 “设备事件 ”部分下的筛选器。

注意

选择不在基本筛选器列表中的筛选器会停用或灰显切换以返回到基本筛选器视图。 若要重置查询或删除当前查询中的现有筛选器,请选择“ 全部清除”。 这还会重新激活基本筛选器列表。

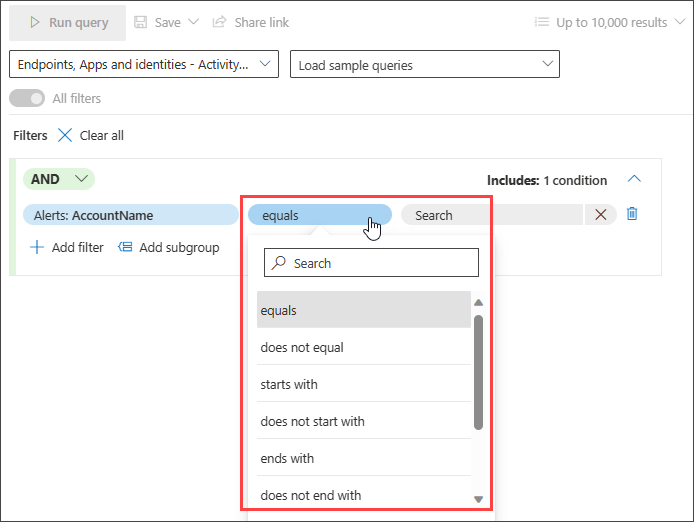

接下来,通过从第二个下拉菜单中选择数据并在第三个下拉菜单中提供条目(如有必要),设置适当的条件以进一步筛选数据:

可以使用 AND 和 OR 条件向查询添加更多条件。 AND 返回满足查询中所有条件的结果,而 OR 返回满足查询中任何条件的结果。

通过优化查询,可以自动筛选大量记录,以生成已针对特定威胁搜寻需求的结果列表。

若要了解支持哪些数据类型和其他引导模式功能来帮助你微调查询,请阅读 在引导模式下优化查询。

试用示例查询演练

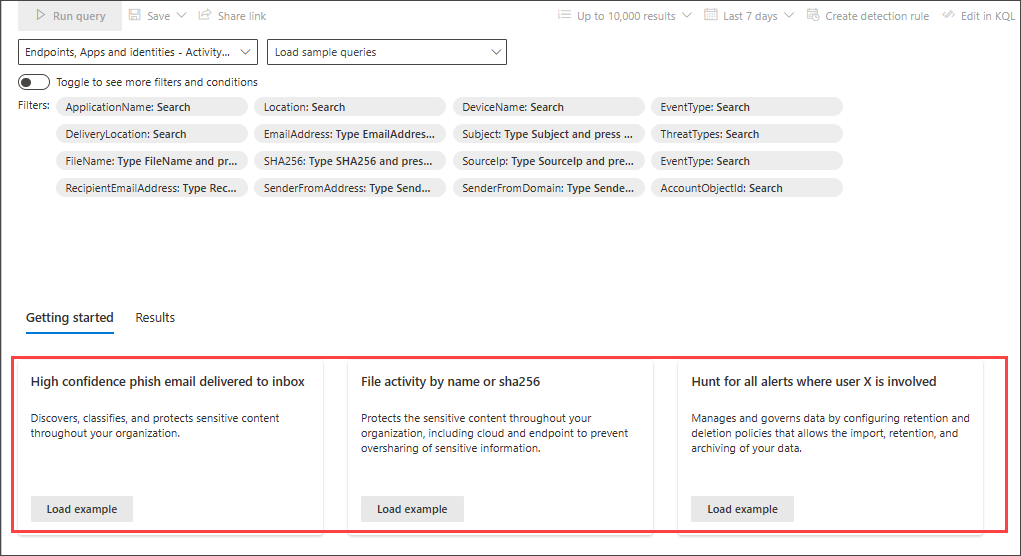

熟悉引导式搜寻的另一种方法是在引导模式下加载预先创建的示例查询。

在搜寻页的 “入门 ”部分中,我们提供了三个可加载的引导式查询示例。 查询示例包含搜寻中通常需要的一些最常见的筛选器和输入。 加载三个示例查询中的任何一个将打开有关如何使用引导模式构造条目的引导式教程。

按照蓝色教学气泡中的说明构造查询。 选择 运行查询。

尝试一些查询

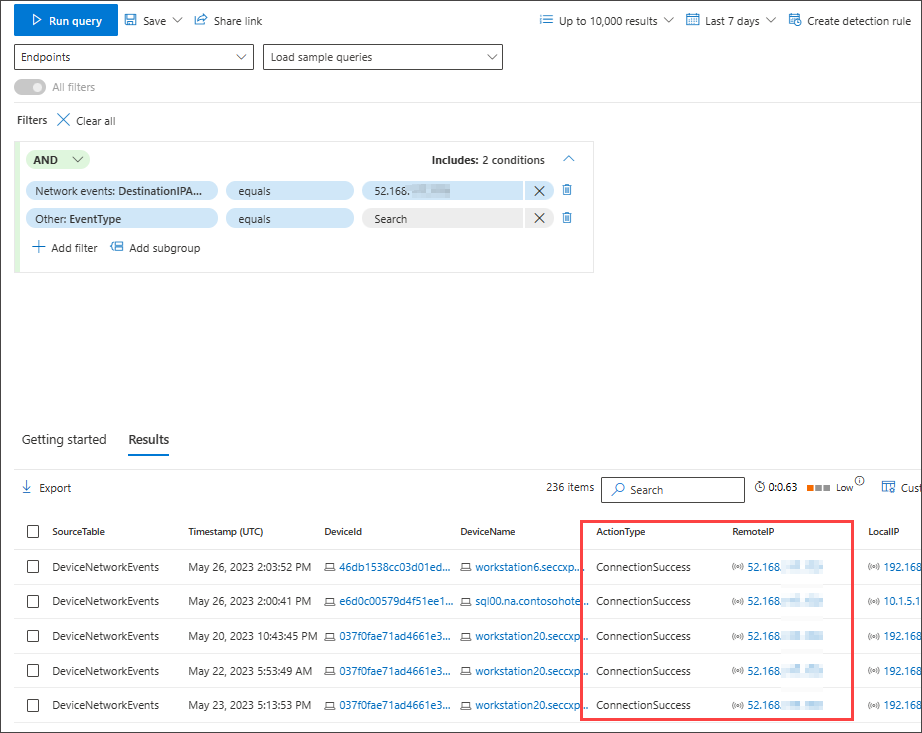

搜寻到特定 IP 的成功连接

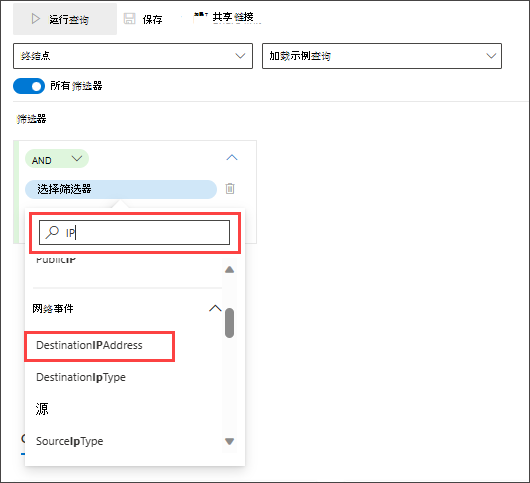

若要搜寻到特定 IP 地址的成功网络通信,请开始键入“ip”以获取建议的筛选器:

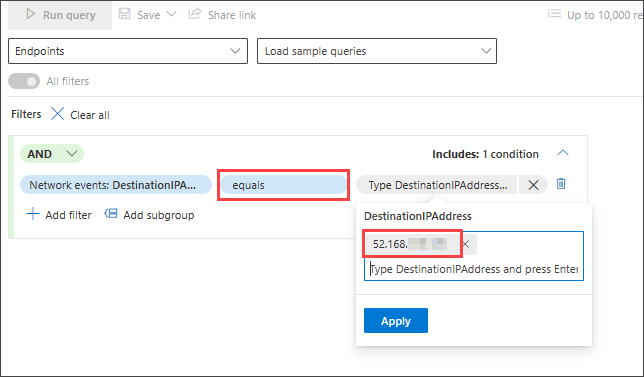

若要查找涉及 IP 是通信目标的特定 IP 地址的事件,请在“IP 地址事件”部分下选择 DestinationIPAddress 。 然后选择 等于运算符 。 在第三个下拉菜单中键入 IP,然后按 Enter:

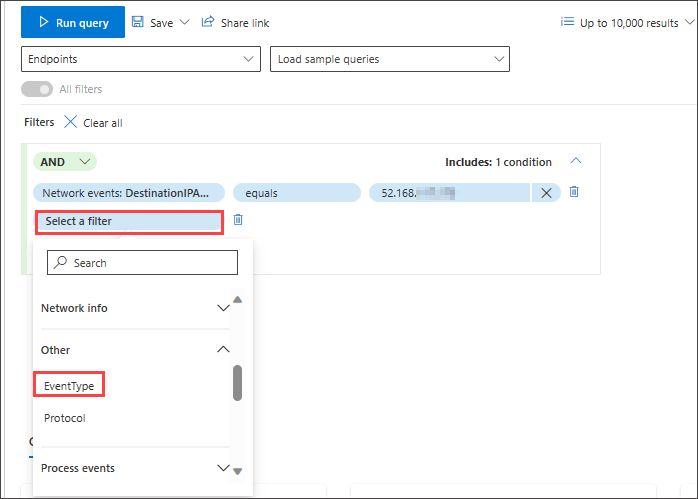

然后,若要添加第二个条件来搜索成功的网络通信事件,请搜索特定事件类型的筛选器:

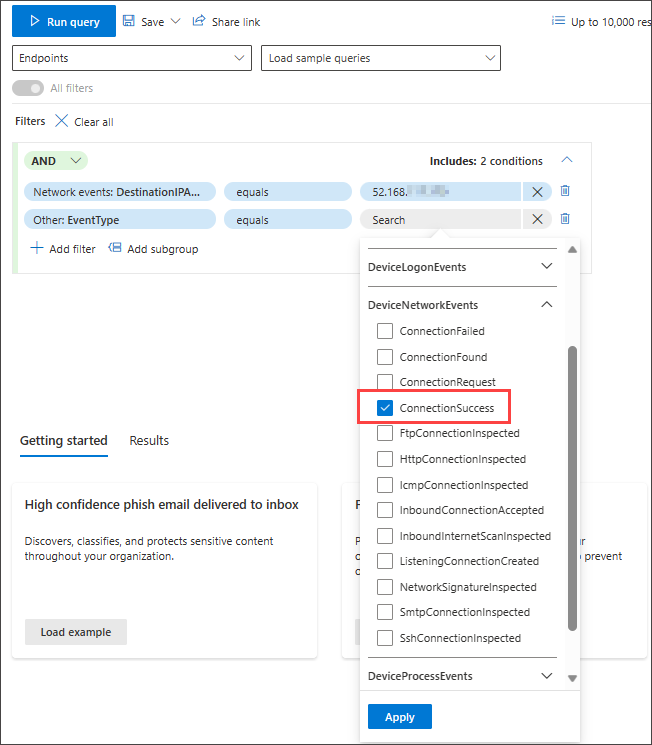

EventType 筛选器查找记录的不同事件类型。 它等效于 ActionType 列,该列存在于高级搜寻中的大多数表中。 选择它以选择要筛选的一个或多个事件类型。 若要查找成功的网络通信事件,请展开 DeviceNetworkEvents 部分,然后选择 ConnectionSuccess:

最后,选择“ 运行查询 ”以搜寻到 52.168.117.170 IP 地址的所有成功网络通信:

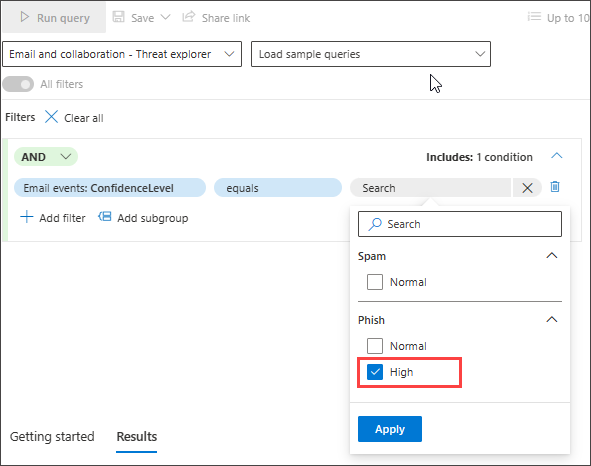

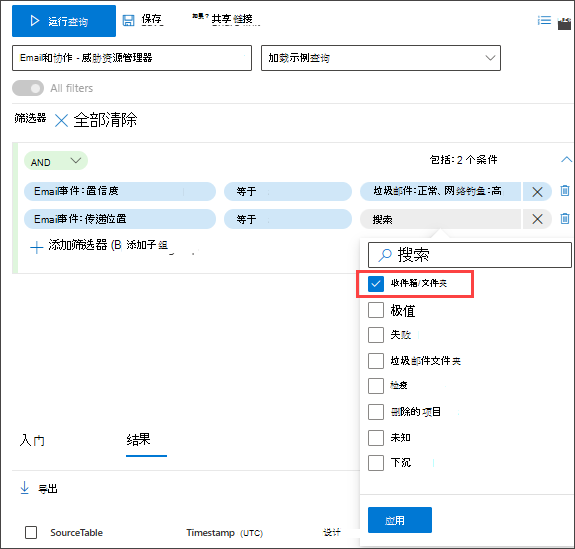

搜寻发送到收件箱的高置信度网络钓鱼或垃圾邮件

若要查找在投递时传递到收件箱文件夹的所有高置信网络钓鱼和垃圾邮件,请先在“Email事件”下选择“ConfidenceLevel”,选择“等于”,然后从支持多选的建议关闭列表中同时选择“网络钓鱼”和“垃圾邮件”下的“高”:

然后,添加另一个条件,这次指定文件夹或 DeliveryLocation,收件箱/文件夹。

另请参阅

提示

想要了解更多信息? 请在我们的技术社区中与 Microsoft 安全社区互动:Microsoft Defender XDR 技术社区。