Microsoft Defender中的用户实体页

Microsoft Defender门户中的用户实体页可帮助你调查用户实体。 该页包含有关给定用户实体的所有重要信息。 如果警报或事件指示用户可能遭到入侵或可疑,检查并调查用户实体。

可以在以下视图中查找用户实体信息:

- “资产”下的“标识”页

- 警报队列

- 任何单独的警报/事件

- 设备页面

- 任何单个设备实体页

- 活动日志

- 高级搜寻查询

- 操作中心

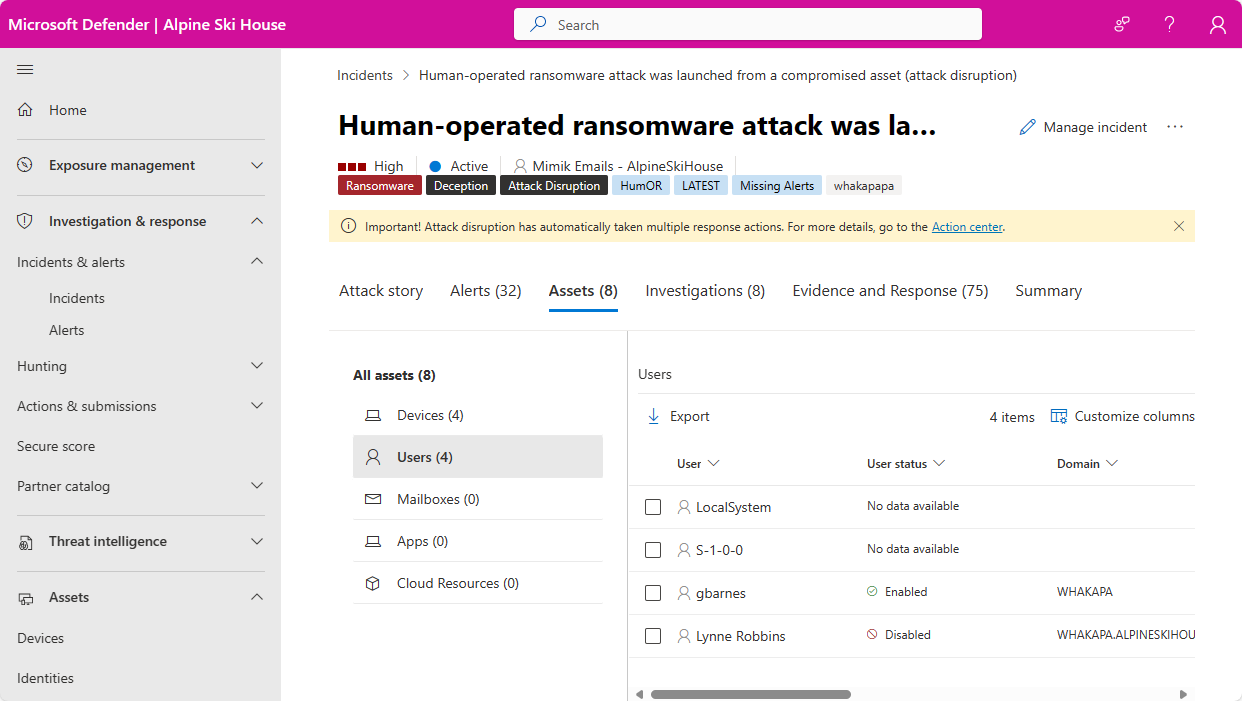

无论用户实体出现在这些视图中的位置,请选择实体以查看 “用户 ”页,其中显示有关该用户的更多详细信息。 例如,可以在 Microsoft Defender 门户中>的“事件 & 警报事件资产>用户”中查看事件警报中标识的>>用户帐户的详细信息。

调查特定用户实体时,可以在其实体页上看到以下选项卡:

- 概述,包括实体详细信息、事件和警报视觉视图、调查优先级和评分时间线

- “事件和警报 ”选项卡

- 在组织选项卡中观察到

- “时间线 ”选项卡

- “Sentinel事件”选项卡

用户页面显示Microsoft Entra组织以及组,帮助你了解与用户关联的组和权限。

重要

Microsoft Sentinel现已在 Microsoft Defender 门户中的Microsoft统一安全操作平台中正式发布。 有关详细信息,请参阅 Microsoft Defender 门户中的Microsoft Sentinel。

概述

实体详细信息

页面左侧的“实体详细信息”面板提供有关用户的信息,例如Microsoft Entra标识风险级别、用户登录的设备数、用户首次和最后一次看到时间、用户帐户、用户所属的组、联系信息等。 你会看到其他详细信息,具体取决于已启用的集成功能。

事件和警报的可视化视图

此卡包括与用户实体关联的所有事件和警报,按严重性分组。

调查优先级

此卡包括用户实体的计算调查优先级分数细分,以及该分数的两周趋势,包括与租户相关的分数百分位数。

Active Directory 帐户控制

此卡Microsoft Defender for Identity可能需要注意的安全设置。 可以看到有关用户帐户设置的重要标志,例如用户是否可以按 Enter 绕过密码,以及用户是否具有永不过期的密码等。

有关详细信息,请参阅 用户帐户控制标志。

评分活动

此卡包括过去 7 天内影响实体调查优先级分数的所有活动和警报。

组织树

本部分显示Microsoft Defender for Identity报告的用户实体在组织层次结构中的位置。

帐户标记

Microsoft Defender for Identity从 Active Directory 中提取标记,以提供用于监视 Active Directory 用户和实体的单个界面。 标记提供 Active Directory 中有关实体的详细信息,包括:

| 名称 | 说明 |

|---|---|

| New | 指示实体创建时间不到 30 天。 |

| 已删除 | 指示已从 Active Directory 中永久删除实体。 |

| Disabled | 指示当前在 Active Directory 中禁用实体。

disabled 属性是一个 Active Directory 标志,可用于用户帐户、计算机帐户和其他对象,以指示对象当前未使用。 禁用对象后,它不能用于在域中登录或执行操作。 |

| Enabled | 指示实体当前在 Active Directory 中已启用,指示该实体当前正在使用中,并且可用于在域中登录或执行操作。 |

| Expired | 指示 Active Directory 中的实体已过期。 用户帐户过期后,用户将无法再登录到域或访问任何网络资源。 过期帐户实质上被视为已禁用,但设置了显式到期日期。 用户有权访问的任何服务或应用程序也可能受到影响,具体取决于它们的配置方式。 |

| Honeytoken | 指示实体已手动标记为蜜标。 |

| Locked | 指示实体提供了错误密码的次数过多,现在已锁定。 |

| 部分 | 指示用户、设备或组与域不同步,并且通过全局编录部分解析。 在这种情况下,某些属性不可用。 |

| 解决 | 指示设备未解析为 Active Directory 林中的有效标识。 没有可用的目录信息。 |

| 敏感 | 指示实体被视为敏感实体。 |

有关详细信息,请参阅 Microsoft Defender XDR 中的 Defender for Identity 实体标记。

注意

当Microsoft Defender for Identity许可证可用时,可以使用组织树部分和帐户标记。

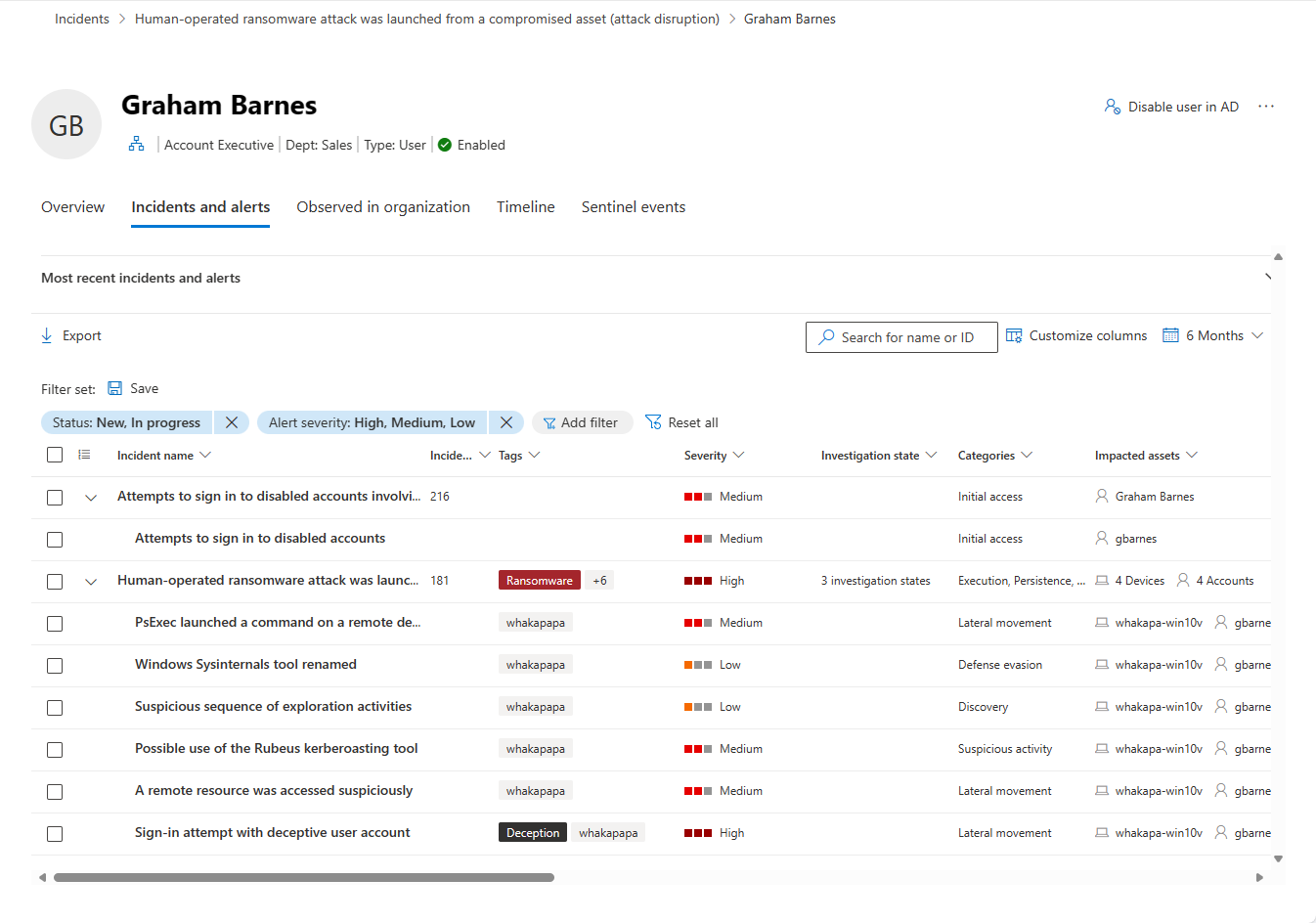

事件和警报

在此选项卡中,可以看到过去六个月涉及用户的所有活动事件和警报。此处显示了main事件和警报队列中的所有信息。 此列表是 事件队列的筛选版本,显示事件或警报的简短说明,其严重性 (高、中、低、信息性) ,它在队列中的状态 (新的、正在进行的、已解决的) 、其分类 (未设置、假警报、真实警报) 、调查状态、类别,分配用于解决它的人员, 和观察到的最后一个活动。

可以自定义显示的项数以及为每个项显示的列。 默认行为是每页列出 30 个项目。 还可以按严重性、状态或显示中的任何其他列筛选警报。

“受影响的实体”列是指事件或警报中引用的所有设备和用户实体。

选择事件或警报后,将显示一个浮出控件。 在此面板中,可以管理事件或警报,并查看事件/警报编号和相关设备等更多详细信息。 一次可以选择多个警报。

若要查看事件或警报的全页视图,请选择其标题。

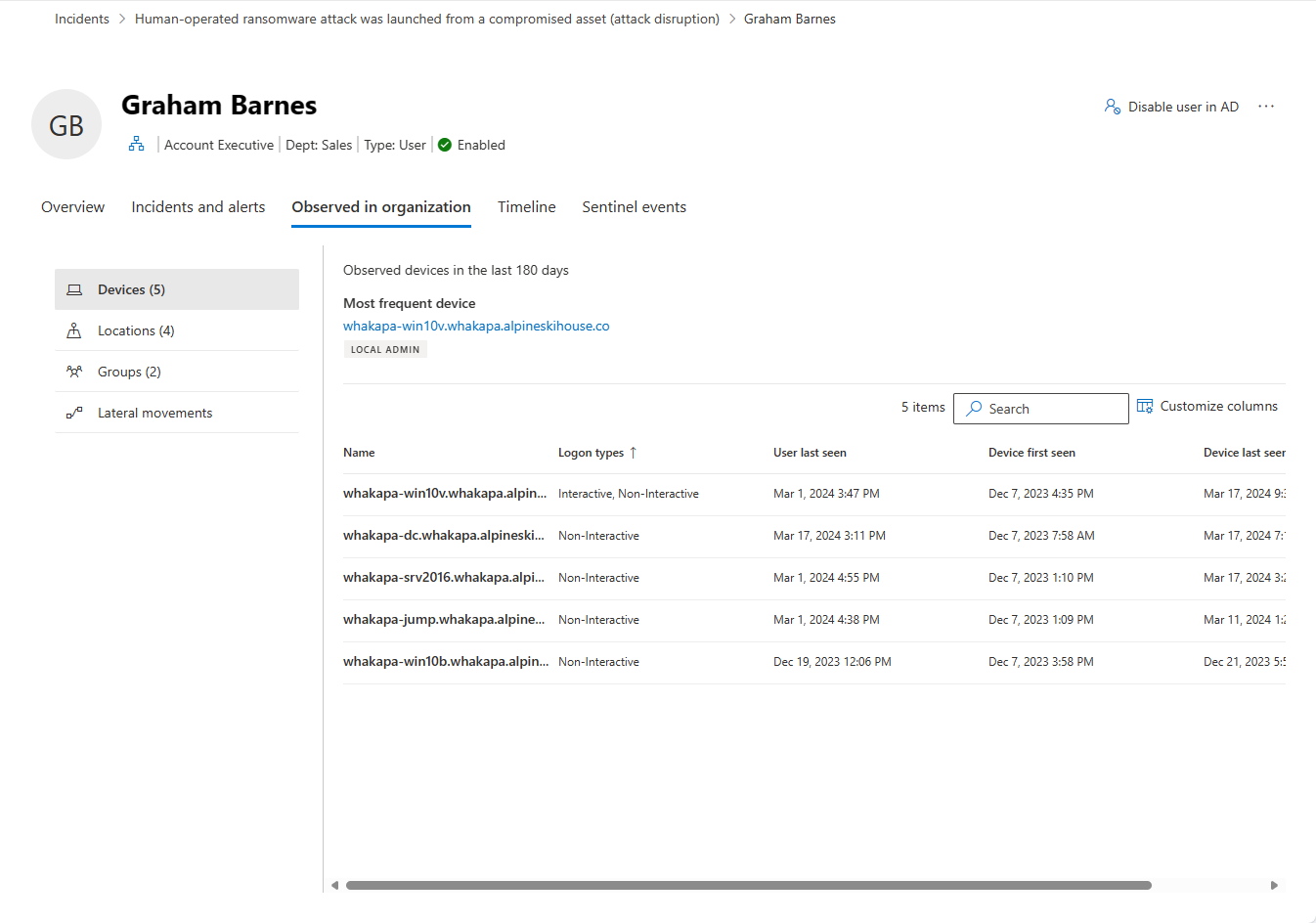

在组织中观察到

设备:本部分显示用户实体在前 180 天内登录的所有设备,指示使用最多和最少。

位置:本部分显示用户实体在过去 30 天内观察到的所有位置。

组:本部分显示Microsoft Defender for Identity报告的用户实体的所有观察到的本地组。

横向移动路径:本部分显示 Defender for Identity 检测到的所有从本地环境分析的横向移动路径。

注意

Microsoft Defender for Identity许可证可用时,组和横向移动路径可用。

选择“ 横向移动 ”选项卡可以查看完全动态且可单击的地图,可在其中查看用户与用户的横向移动路径。 攻击者可以使用路径信息来渗透网络。

该映射提供了攻击者可以利用的其他设备或用户来入侵敏感帐户的列表。 如果用户具有敏感帐户,则可以查看直接连接的资源和帐户数。

可按日期查看的横向移动路径报告始终可用于提供有关发现的潜在横向移动路径的信息,并且可以按时间进行自定义。 使用“查看其他日期”选择 其他日期 ,以查看为实体找到的先前横向移动路径。 仅当在过去两天内找到了实体的潜在横向移动路径时,才会显示该图。

日程表

时间线显示过去 180 天内从用户标识观察到的用户活动和警报。 它将跨Microsoft Defender for Identity、Microsoft Defender for Cloud Apps和Microsoft Defender for Endpoint工作负载统一用户的标识条目。 通过使用时间线,可以专注于用户在特定时间范围内执行或对其执行的活动。

对于统一 SOC 平台的用户查看来自Microsoft Sentinel的警报(而不是上一段落中的数据源),他们可以在“Sentinel事件”选项卡中找到这些警报和其他信息,如下所述。

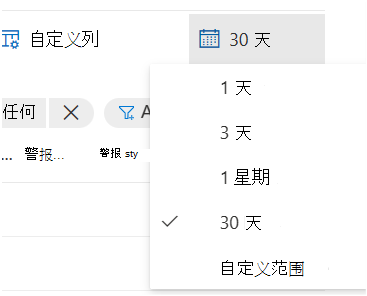

自定义时间范围选取器: 可以选择一个时间范围,将调查重点放在过去 24 小时、过去 3 天等。 或者,可以通过单击“ 自定义范围”来选择特定的时间范围。 超过 30 天的筛选数据按 7 天间隔显示。

例如:时间线筛选器:为了改进调查体验,可以使用时间线筛选器:类型 (警报和/或用户的相关活动) 、警报严重性、活动类型、应用、位置、协议。 每个筛选器依赖于其他筛选器,每个筛选器 (下拉列表中的选项) 仅包含与特定用户相关的数据。

“导出”按钮:可以将时间线导出到 CSV 文件。 导出限制为前 5000 条记录,并且包含 UI 中显示的数据 (相同的筛选器和列) 。

自定义列:可以通过选择“自定义列”按钮,选择要在时间线中公开的列。 例如:

哪些数据类型可用?

时间线中提供了以下数据类型:

- 用户受影响的警报

- Active Directory 和Microsoft Entra活动

- 云应用的事件

- 设备登录事件

- 目录服务更改

将显示哪些信息?

时间线中显示了以下信息:

- 活动的日期和时间

- 活动/警报说明

- 执行活动的应用程序

- 源设备/IP 地址

- MITRE ATT&CK 技术

- 警报严重性和状态

- 将客户端 IP 地址置于地理位置的国家/地区

- 通信期间使用的协议

- 目标设备 (可选,可通过自定义列) 查看

- 活动的发生次数 (可选,可通过自定义列) 查看

例如:

注意

Microsoft Defender XDR可以使用本地时区或 UTC 显示日期和时间信息。 所选时区将应用于标识时间线中显示的所有日期和时间信息。

若要设置这些功能的时区,请转到 设置>安全中心>时区。

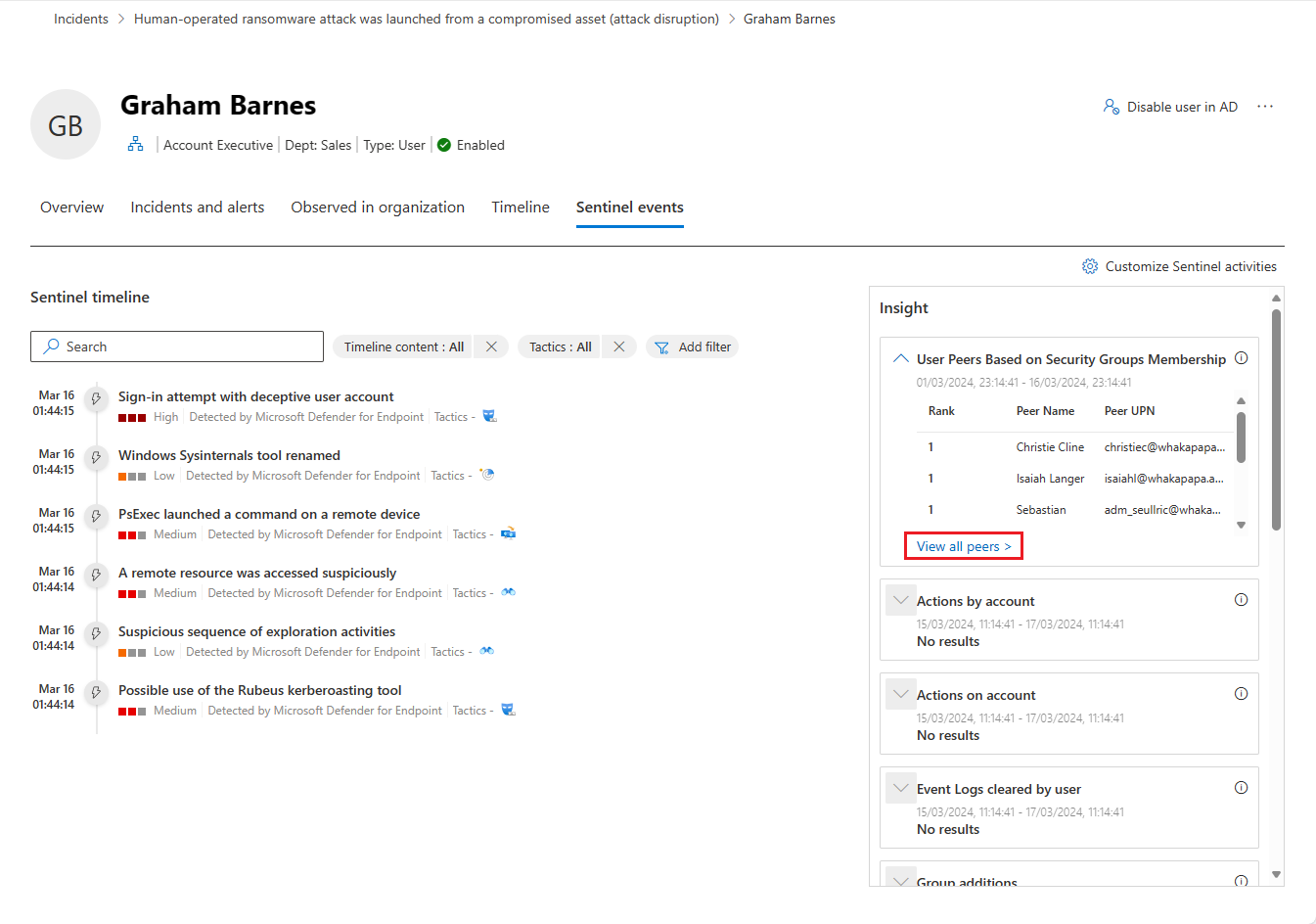

Sentinel事件

如果组织已Microsoft Sentinel加入 Defender 门户,则此附加选项卡位于用户实体页上。 此选项卡从 Microsoft Sentinel 导入“帐户”实体页。

Sentinel 时间线

此时间线显示与用户实体关联的警报。 这些警报包括“事件和警报”选项卡上的警报,以及Microsoft Sentinel从第三方非Microsoft数据源创建的警报。

此时间线还显示引用此用户实体的其他调查的书签搜寻、来自外部数据源的用户活动事件以及Microsoft Sentinel异常规则检测到的异常行为。

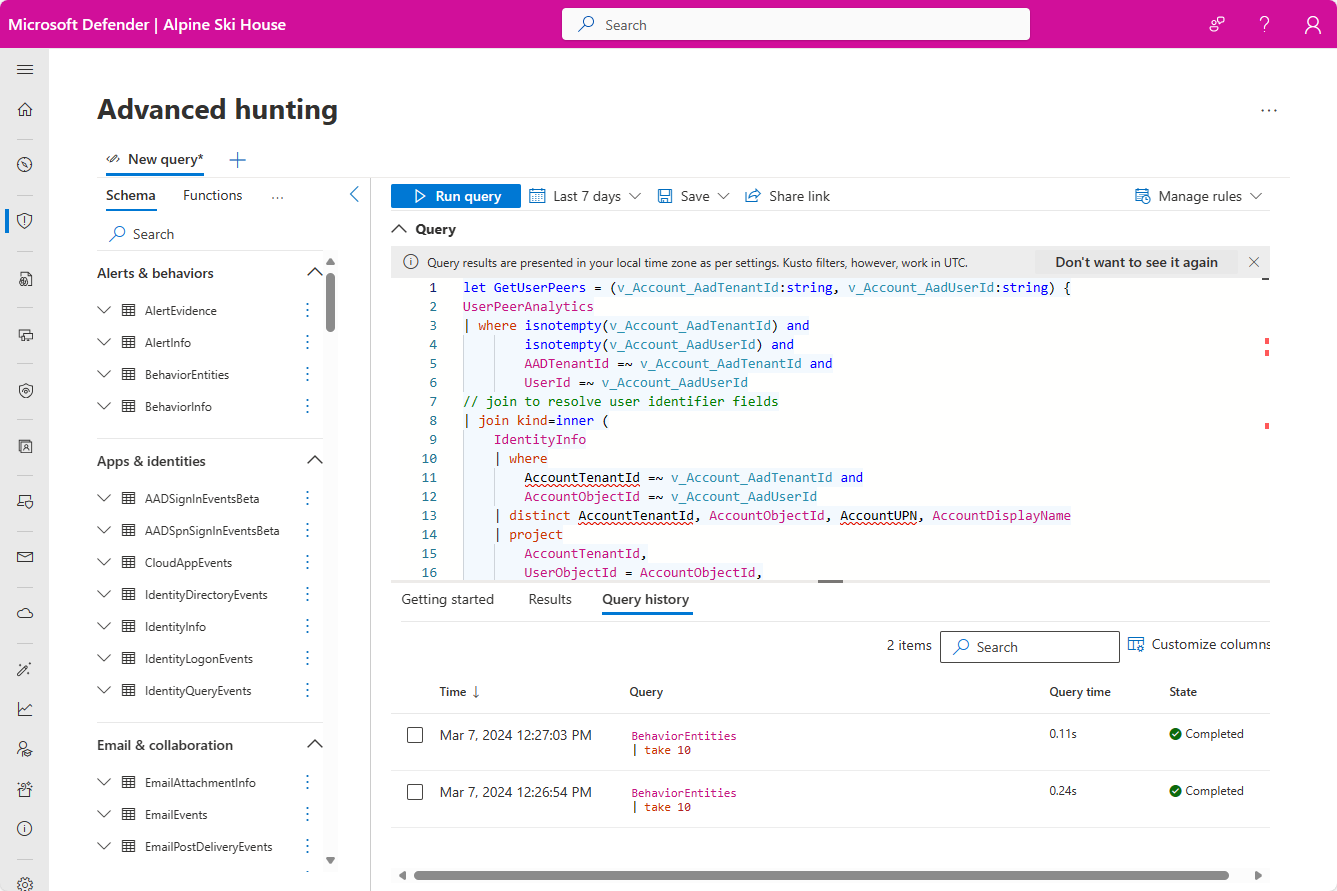

Insights

实体见解是由Microsoft安全研究人员定义的查询,可帮助你更高效地进行调查。 这些见解会自动提出有关用户实体的大问题,以表格数据和图表的形式提供有价值的安全信息。 见解包括有关登录、组添加、异常事件等的数据,并包括用于检测异常行为的高级机器学习算法。

下面是所示的一些见解:

- 基于安全组成员身份的用户对等方。

- 按帐户执行的操作。

- 帐户上的操作。

- 用户清除的事件日志。

- 组添加。

- 异常高的办公室操作计数。

- 资源访问。

- Azure 登录结果计数异常高。

- UEBA 见解。

- 用户对 Azure 订阅的访问权限。

- 与用户相关的威胁指示器。

- 预览版) (监视列表见解。

- Windows 登录活动。

见解基于以下数据源:

- Syslog (Linux)

- SecurityEvent (Windows)

- AuditLogs (Microsoft Entra ID)

- SigninLogs (Microsoft Entra ID)

- OfficeActivity (Office 365)

- BehaviorAnalytics (Microsoft Sentinel UEBA)

- 检测信号 (Azure Monitor 代理)

- CommonSecurityLog (Microsoft Sentinel)

若要进一步浏览此面板中的任何见解,请选择见解附带的链接。 该链接将转到 “高级搜寻 ”页,其中显示见解基础的查询及其原始结果。 可以修改查询或向下钻取结果,以扩展调查范围或满足你的好奇心。

修正操作

在“概述”页中,可以执行以下附加操作:

- 在 Microsoft Entra ID 中启用、禁用或暂停用户

- 指示用户执行某些操作,例如要求用户再次登录或强制重置密码

- 重置用户的调查优先级分数

- 查看Microsoft Entra帐户设置、相关治理、用户拥有的文件或用户的共享文件

有关详细信息,请参阅 Microsoft Defender for Identity 中的修正操作。

后续步骤

对于进程内事件,请继续 调查。

另请参阅

- 事件概述

- 确定事件优先级

- 管理事件

- Microsoft Defender XDR概述

- 打开Microsoft Defender XDR

- Microsoft Defender 中的设备实体页

- Microsoft Defender中的 IP 地址实体页

- Microsoft Defender XDR与 Microsoft Sentinel 集成

- 将 Microsoft Sentinel 连接到 Microsoft Defender XDR

提示

想要了解更多信息? 请在我们的技术社区中与 Microsoft 安全社区互动:Microsoft Defender XDR 技术社区。