使用 Intune 基于应用的条件访问策略

Microsoft Intune 应用保护策略与 Microsoft Entra 条件访问配合使用,以帮助保护员工使用的设备上的组织数据。 这些策略适用于已注册 Intune 的设备以及员工拥有的未经注册的设备。 将它们组合在一起时,将引用为基于应用的条件访问。

应用保护策略 是确保组织数据安全或包含在托管应用中的规则:

- 应用保护策略可以是当用户尝试访问或移动组织数据时强制实施的规则,也可以是用户在托管应用中工作时被禁止或监视的一组操作。

- 受管理应用是一种自身执行应用保护策略的应用,可由 Intune 管理。

- 仅允许 Microsoft Outlook 应用访问 Exchange Online 时,还可阻止 iOS/iPadOS 和 Android 上的内置邮件应用。 此外,你还可以阻止未执行 Intune 应用保护策略的应用访问 SharePoint Online。

使用客户端应用管理基于应用的条件访问增加了一个安全层,确保只有支持 Intune 应用保护策略的客户端应用才能访问 Exchange Online 和其他Microsoft 365 服务。

提示

除了基于应用的条件访问策略外,还可以将 基于设备的条件访问与 Intune 配合使用。

先决条件

在创建基于应用的条件访问策略之前,必须具有:

- 企业移动性 + 安全性 (EMS) 或 Microsoft Entra ID P1 或 P2 订阅

- 用户必须获得 EMS 或 Microsoft Entra ID 的许可

有关详细信息,请参阅 企业移动性定价 或 Microsoft Entra 定价。

受支持的应用

可以在 Entra 文档中的条件 访问:条件访问 中找到支持基于应用的条件访问 Microsoft的应用列表。

基于应用的条件访问还支持业务线 (LOB) 应用,但这些应用需要使用 Microsoft 365 新式身份验证。

基于应用的条件访问的工作方式

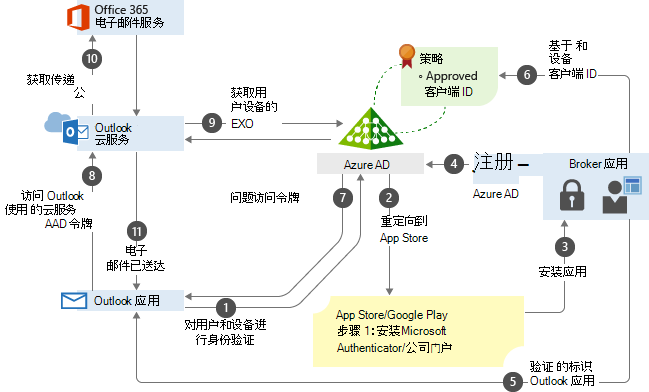

在此示例中,管理员已将应用保护策略应用于 Outlook 应用,后跟条件访问规则,该规则将 Outlook 应用添加到可在访问公司电子邮件时使用的应用的已批准列表。

注意

以程图可用于其他托管应用。

用户尝试进行身份验证以从 Outlook 应用Microsoft Entra ID。

首次尝试身份验证时,用户将被重定向到应用商店来安装代理应用。 代理应用可以是适用于 iOS 的 Microsoft Authenticator,也可以是适用于 Android 设备的 Microsoft 公司门户。

如果用户尝试使用本机电子邮件应用,则会重定向到应用商店,然后安装 Outlook 应用。

在设备上安装代理应用。

中转站应用启动 Microsoft Entra 注册过程,该过程在 Entra ID Microsoft创建设备记录。 此过程与移动设备管理 (MDM) 注册过程不同,但此记录是必需的,用于在设备上强制执行条件访问策略。

中转站应用确认Microsoft Entra 设备 ID、用户和应用程序。 此信息将传递给 Microsoft Entra 登录服务器,以验证对所请求服务的访问权限。

代理应用在用户身份验证过程中将应用客户端 ID 发送到 Microsoft Entra ID,以检查它是否在策略批准列表中。

Microsoft Entra ID 允许用户根据策略批准的列表对应用进行身份验证和使用。 如果应用不在列表中,Microsoft Entra ID 拒绝访问该应用。

Outlook 应用与 Outlook 云服务通信,启动与 Exchange Online 的通信。

Outlook 云服务与 Microsoft Entra ID 进行通信,以检索用户的 Exchange Online 服务访问令牌。

Outlook 应用与 Exchange Online 通信以检索用户的公司电子邮件。

公司电子邮件将传递到用户的邮箱。