从Microsoft Defender for Endpoint迁移高级搜寻查询

适用于:

- Microsoft Defender XDR

将高级搜寻工作流从Microsoft Defender for Endpoint移动到使用更广泛的数据集主动搜寻威胁。 在 Microsoft Defender XDR 中,可以访问其他 Microsoft 365 安全解决方案中的数据,包括:

- Microsoft Defender for Endpoint

- Microsoft Defender for Office 365

- Microsoft Defender for Cloud Apps

- Microsoft Defender for Identity

注意

大多数Microsoft Defender for Endpoint客户无需其他许可证即可使用Microsoft Defender XDR。 若要开始从 Defender for Endpoint 转换高级搜寻工作流,请打开 Microsoft Defender XDR。

可以在不影响现有 Defender for Endpoint 工作流的情况下进行转换。 保存的查询保持不变,自定义检测规则将继续运行并生成警报。 但是,它们将在Microsoft Defender XDR中可见。

仅Microsoft Defender XDR中的架构表

Microsoft Defender XDR高级搜寻架构提供了包含来自各种 Microsoft 365 安全解决方案的数据的其他表。 下表仅在 Microsoft Defender XDR 中可用:

| 表名 | 说明 |

|---|---|

| AlertEvidence | 与警报关联的文件、IP 地址、URL、用户或设备 |

| AlertInfo | 来自Microsoft Defender for Endpoint、Microsoft Defender for Office 365、Microsoft Defender for Cloud Apps和Microsoft Defender for Identity的警报,包括严重性和威胁类别 |

| EmailAttachmentInfo | 有关电子邮件所附文件的信息 |

| EmailEvents | Microsoft 365 电子邮件事件,包括电子邮件送达和阻止事件 |

| EmailPostDeliveryEvents | 在传递后所发生的安全事件,即在 Microsoft 365 将电子邮件传递给收件人邮箱后所发生的安全事件 |

| EmailUrlInfo | 有关电子邮件上 URL 的信息 |

| IdentityDirectoryEvents | 涉及运行 Active Directory (AD) 的本地域控制器事件。 该表包含一系列身份相关的事件以及域控制器上的系统事件。 |

| IdentityInfo | 来自各种来源的帐户信息,包括Microsoft Entra ID |

| IdentityLogonEvents | Active Directory 和 Microsoft 联机服务上的身份验证事件 |

| IdentityQueryEvents | Active Directory 对象的查询,例如用户、组、设备和域 |

重要

使用仅在 Microsoft Defender XDR 中可用的架构表的查询和自定义检测只能在 Microsoft Defender XDR 中查看。

Map DeviceAlertEvents 表

AlertInfo和 AlertEvidence 表替换 DeviceAlertEvents Microsoft Defender for Endpoint 架构中的 表。 除了有关设备警报的数据外,这两个表还包括有关标识、应用和电子邮件警报的数据。

使用下表检查列映射到 和 AlertEvidence 表中的AlertInfo列的方式DeviceAlertEvents。

提示

除了下表中的列外, AlertEvidence 该表还包含许多其他列,这些列提供了来自各种源的警报的更全面情况。

查看所有 AlertEvidence 列

| DeviceAlertEvents 列 | 在何处查找Microsoft Defender XDR中的相同数据 |

|---|---|

AlertId |

AlertInfo 和 AlertEvidence 表 |

Timestamp |

AlertInfo 和 AlertEvidence 表 |

DeviceId |

AlertEvidence 桌子 |

DeviceName |

AlertEvidence 桌子 |

Severity |

AlertInfo 桌子 |

Category |

AlertInfo 桌子 |

Title |

AlertInfo 桌子 |

FileName |

AlertEvidence 桌子 |

SHA1 |

AlertEvidence 桌子 |

RemoteUrl |

AlertEvidence 桌子 |

RemoteIP |

AlertEvidence 桌子 |

AttackTechniques |

AlertInfo 桌子 |

ReportId |

此列通常用于Microsoft Defender for Endpoint查找其他表中的相关记录。 在 Microsoft Defender XDR 中,可以直接从AlertEvidence表中获取相关数据。 |

Table |

此列通常用于Microsoft Defender for Endpoint其他表中的其他事件信息。 在 Microsoft Defender XDR 中,可以直接从AlertEvidence表中获取相关数据。 |

调整现有Microsoft Defender for Endpoint查询

Microsoft Defender for Endpoint查询将按原样工作,除非它们引用表DeviceAlertEvents。 若要在 Microsoft Defender XDR 中使用这些查询,请应用以下更改:

- 将

DeviceAlertEvents替换为AlertInfo。 -

AlertInfo将 和 表联接在AlertEvidence一起AlertId,以获取等效的数据。

原始查询

以下查询在 Microsoft Defender for Endpoint 中使用 DeviceAlertEvents 来获取涉及 powershell.exe的警报:

DeviceAlertEvents

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)" and FileName == "powershell.exe"

修改的查询

以下查询已调整为在 Microsoft Defender XDR 中使用。 它不是直接从 DeviceAlertEvents中检查文件名,而是联接 AlertEvidence 并检查该表中的文件名。

AlertInfo

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)"

| join AlertEvidence on AlertId

| where FileName == "powershell.exe"

迁移自定义检测规则

在Microsoft Defender XDR上编辑Microsoft Defender for Endpoint规则时,如果生成的查询仅查看设备表,则这些规则将继续像以前一样运行。

例如,仅查询设备表的自定义检测规则生成的警报将继续传递到 SIEM 并生成电子邮件通知,具体取决于在 Microsoft Defender for Endpoint 中配置这些表的方式。 Defender for Endpoint 中的任何现有抑制规则也会继续应用。

编辑 Defender for Endpoint 规则以便查询标识表和电子邮件表(仅在Microsoft Defender XDR中可用)后,该规则会自动移动到Microsoft Defender XDR。

迁移的规则生成的警报:

- 在 Defender for Endpoint 门户中不再可见 (Microsoft Defender 安全中心)

- 停止传递到 SIEM 或生成电子邮件通知。 若要解决此更改,请通过Microsoft Defender XDR配置通知以获取警报。 可以使用 Microsoft Defender XDR API 接收有关客户检测警报或相关事件的通知。

- Microsoft Defender for Endpoint抑制规则不会禁止显示。 若要防止为某些用户、设备或邮箱生成警报,请修改相应的查询以显式排除这些实体。

如果以这种方式编辑规则,则会在应用此类更改之前提示你进行确认。

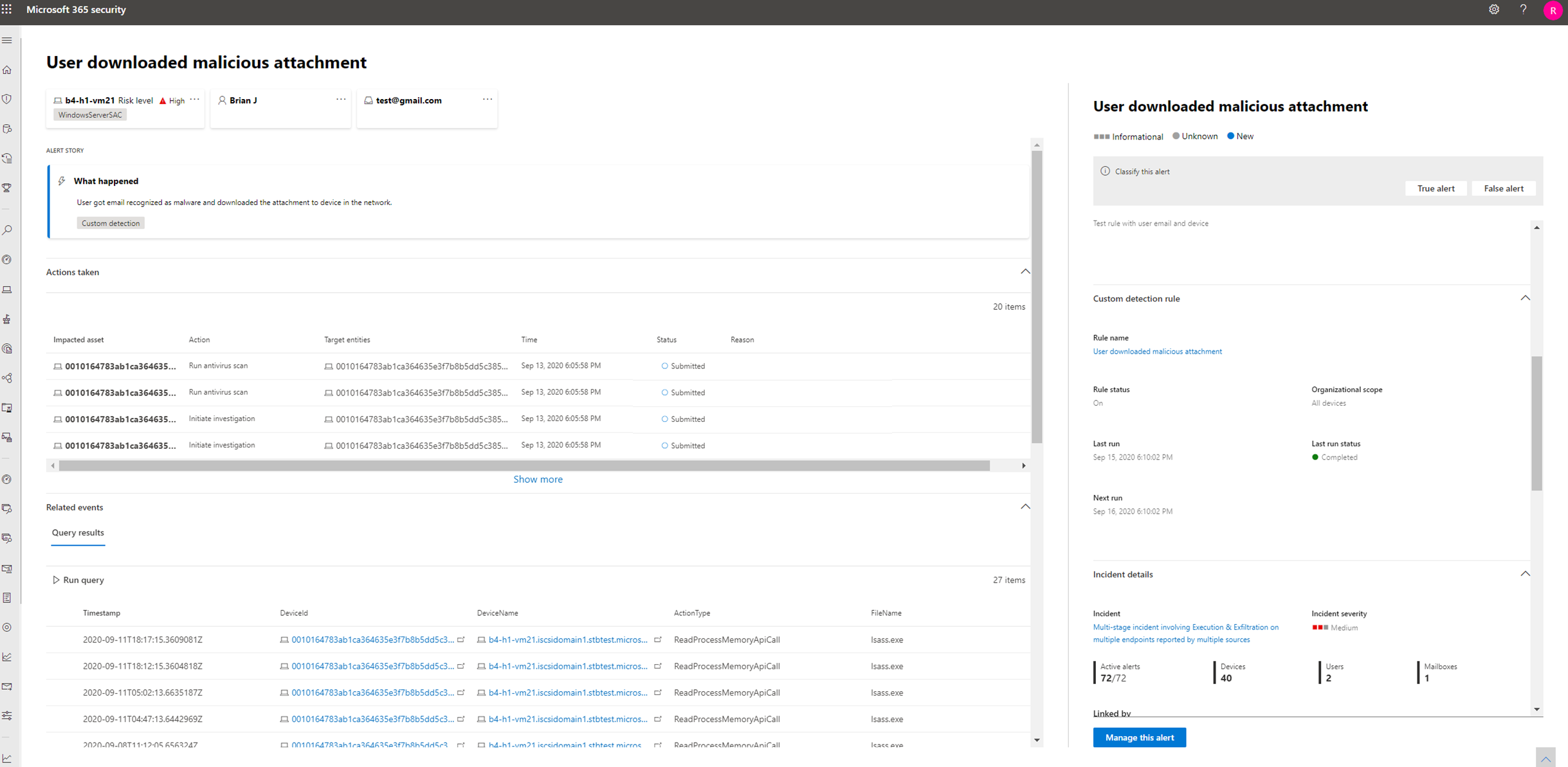

Microsoft Defender XDR 中的自定义检测规则生成的新警报显示在提供以下信息的警报页中:

- 警报标题和说明

- 受影响的资产

- 为响应警报而执行的操作

- 触发警报的查询结果

- 有关自定义检测规则的信息

在没有 DeviceAlertEvents 的情况下编写查询

在 Microsoft Defender XDR 架构中,AlertInfo提供了 和 AlertEvidence 表,以容纳来自各种源的警报随附的各种信息集。

若要获取用于从Microsoft Defender for Endpoint架构中的DeviceAlertEvents表获取的相同警报信息,请筛选AlertInfo表,ServiceSource然后将每个唯一 ID 与AlertEvidence表联接,该表提供详细的事件和实体信息。

请参阅以下示例查询:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

| join AlertEvidence on AlertId

此查询生成的列数比DeviceAlertEventsMicrosoft Defender for Endpoint架构中的列多得多。 若要使结果易于管理,请使用 project 仅获取感兴趣的列。 以下示例显示调查检测到 PowerShell 活动时你可能感兴趣的列:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

and AttackTechniques has "powershell"

| join AlertEvidence on AlertId

| project Timestamp, Title, AlertId, DeviceName, FileName, ProcessCommandLine

如果要筛选警报中涉及的特定实体,可以通过在 中 EntityType 指定实体类型和要筛选的值来执行此操作。 以下示例查找特定的 IP 地址:

AlertInfo

| where Title == "Insert_your_alert_title"

| join AlertEvidence on AlertId

| where EntityType == "Ip" and RemoteIP == "192.88.99.01"

另请参阅

提示

想要了解更多信息? 请在我们的技术社区中与 Microsoft 安全社区互动:Microsoft Defender XDR 技术社区。