设置客户密钥

使用客户密钥可以控制组织的加密密钥,然后将 Microsoft 365 配置为使用它们来加密Microsoft数据中心的静态数据。 换句话说,客户密钥允许你使用密钥添加属于你的加密层。

在使用客户密钥之前设置 Azure。 本文介绍创建和配置所需 Azure 资源所需的步骤,然后提供设置客户密钥的步骤。 设置 Azure 后,可以确定要分配哪些策略以及哪些密钥来加密组织中各种Microsoft 365 工作负载的数据。 有关客户密钥的详细信息或常规概述,请参阅 客户密钥概述。

重要

强烈建议遵循本文中的最佳做法。 它们被称为 TIP 和 IMPORTANT。 使用客户密钥可以控制根加密密钥,其范围可以与整个组织一样大。 这意味着,使用这些密钥所犯的错误可能会产生广泛的影响,并可能导致服务中断或不可撤销的数据丢失。

提示

如果你不是 E5 客户,请使用 90 天Microsoft Purview 解决方案试用版来探索其他 Purview 功能如何帮助组织管理数据安全性和合规性需求。 立即从 Microsoft Purview 合规性门户试用中心开始。 了解有关 注册和试用条款的详细信息。

Windows 365 对 Microsoft Purview 客户密钥的支持以公共预览版提供,随时可能更改。

设置客户密钥之前

在开始之前,请确保你拥有适合你的组织的 Azure 订阅和Microsoft 365、Office 365 和 Windows 365 许可。 必须使用付费的 Azure 订阅。 通过免费、试用版、赞助、MSDN 订阅和旧版支持下的订阅不符合条件。

重要

提供 Microsoft 365 客户密钥的有效Microsoft 365 和 Office 365 许可证:

- Office 365 E5

- Microsoft 365 E5

- Microsoft 365 E5 合规

- Microsoft 365 E5 信息保护 & 治理 SKU

- MICROSOFT 365 FLW 安全性和合规性

仍支持现有的 Office 365 高级合规性许可证。

若要了解本文中的概念和过程,请查看 Azure Key Vault 文档。 此外,请熟悉 Azure 中使用的术语,例如 ,Microsoft Entra 租户。

如果需要文档以外的更多支持,请联系Microsoft支持。 若要提供有关客户密钥(包括文档)的反馈,请将你的想法、建议和观点发送到 Microsoft 365 社区

设置客户密钥的步骤概述

若要设置客户密钥,请按列出的顺序完成这些任务。 本文的其余部分提供了每个任务的详细说明,或链接到该过程中每个步骤的详细信息。

在 Azure 中:

通过远程连接到 Azure PowerShell 完成以下先决条件。 为了获得最佳结果,请使用 Azure PowerShell 4.4.0 或更高版本:

完成上述任务后启用租户:

在用于客户密钥的 Azure Key Vault 中完成任务

在 Azure Key Vault 中完成这些任务。 对于与客户密钥一起使用的所有类型数据加密策略,必须完成这些步骤 (DEP) 。

创建两个新的 Azure 订阅

客户密钥需要两个 Azure 订阅。 作为最佳做法,Microsoft建议创建新的 Azure 订阅以用于客户密钥。 Azure Key Vault 密钥只能针对同一Microsoft Entra 租户中的应用程序进行授权。 必须使用分配给 DEP 的组织使用的同一Microsoft Entra 租户创建新订阅。 例如,使用组织中具有全局管理员权限的工作或学校帐户。 有关详细步骤,请参阅 以组织身份注册 Azure。

重要

客户密钥需要每个数据加密策略的两个密钥, (DEP) 。 为此,必须创建两个 Azure 订阅。 作为最佳做法,Microsoft建议让组织的独立成员在每个订阅中配置一个密钥。 应仅使用这些 Azure 订阅来管理 Microsoft 365 的加密密钥。 这可以保护你的组织,以防其中一个操作员意外、故意或恶意删除或以其他方式不当管理他们负责的密钥。

可以为组织创建的 Azure 订阅数量没有实际限制。 遵循这些最佳做法可最大程度地减少人为错误的影响,同时有助于管理客户密钥使用的资源。

注册所需的服务主体

若要使用客户密钥,租户必须在租户中注册所需的服务主体。 以下部分提供了检查服务主体是否已在租户中注册的说明。 如果未注册,请运行 “New-AzADServicePrincipal” cmdlet,如下所示。

为客户密钥载入应用程序注册服务主体

若要使用全局管理员权限检查是否已在租户中注册客户密钥载入应用程序,请运行以下命令:

Get-AzADServicePrincipal -ServicePrincipalName 19f7f505-34aa-44a4-9dcc-6a768854d2ea

如果应用程序未在租户中注册,请运行以下命令:

New-AzADServicePrincipal -ApplicationId 19f7f505-34aa-44a4-9dcc-6a768854d2ea

为 M365DataAtRestEncryption 应用程序注册服务主体

若要使用全局管理员权限检查 M365DataAtRestEncryption 应用程序是否已在租户中注册,请运行以下命令:

Get-AzADServicePrincipal -ServicePrincipalName c066d759-24ae-40e7-a56f-027002b5d3e4

如果应用程序未在租户中注册,请运行以下命令:

New-AzADServicePrincipal -ApplicationId c066d759-24ae-40e7-a56f-027002b5d3e4

为 Office 365 Exchange Online 应用程序注册服务主体

若要检查 Office 365 Exchange Online 应用程序是否已使用全局管理员权限在租户中注册,请运行以下命令:

Get-AzADServicePrincipal -ServicePrincipalName 00000002-0000-0ff1-ce00-000000000000

如果应用程序未在租户中注册,请运行以下命令:

New-AzADServicePrincipal -ApplicationId 00000002-0000-0ff1-ce00-000000000000

在每个订阅中创建高级 Azure Key Vault

Azure Key Vault 入门中介绍了创建 密钥保管库的步骤。 这些步骤将指导你完成安装和启动 Azure PowerShell、连接到 Azure 订阅、创建资源组,以及在该资源组中创建密钥保管库。

创建密钥保管库时,必须选择“标准”或“高级”SKU。 标准 SKU 允许使用软件保护 Azure Key Vault 密钥-没有硬件安全模块 (HSM) 密钥保护-高级 SKU 允许使用 HSM 保护 Key Vault 密钥。 客户密钥接受使用任一 SKU 的密钥保管库,但Microsoft强烈建议仅使用高级 SKU。 使用任一类型的密钥的操作成本是相同的,因此成本的唯一差异是每个受 HSM 保护的密钥的每月成本。 有关详细信息,请参阅 Key Vault 定价 。

客户密钥最近添加了对存储在托管 HSM(符合 FIPS 140-2 级别 3 的解决方案)中的 RSA 密钥的支持。 Azure Key Vault 托管 HSM 是一种完全托管、高度可用、单租户、符合标准的云服务,可用于使用 FIPS 140-2 级别 3 验证 HSM 保护云应用程序的加密密钥。 有关托管 HSM 的详细信息,请查看 概述。

重要

对生产数据使用高级 SKU 密钥保管库和受 HSM 保护的密钥。 仅将标准 SKU 密钥保管库和密钥用于测试和验证目的。

对于使用客户密钥的每个Microsoft 365 服务,请在创建的两个 Azure 订阅中的每个订阅中创建一个密钥保管库或托管 HSM。

例如,若要使客户密钥能够将 DEP 用于 Exchange、SharePoint 和多工作负载方案,请创建 三对 密钥保管库或托管 HSM,总共 6 个。 使用一个命名约定来反映与保管库关联的 DEP 的预期用途。 下表显示了如何将每个 Azure Key Vault (AKV) 或托管 HSM 映射到每个工作负荷。

| Key Vault 名称 | M365DataAtRestEncryption) (多个 Microsoft 365 工作负载的权限 | Exchange 的权限 | SharePoint 和 OneDrive 的权限 |

|---|---|---|---|

| ContosoM365AKV01 | 是 | 否 | 否 |

| ContosoM365AKV02 | 是 | 否 | 否 |

| ContosoEXOAKV01 | 否 | 是 | 否 |

| ContosoEXOAKV02 | 否 | 是 | 否 |

| ContosoSPOAKV01 | 否 | 否 | 是 |

| ContosoSPOAKV02 | 否 | 否 | 是 |

创建密钥保管库还需要创建 Azure 资源组,因为密钥保管库需要存储容量 (小) 和 Key Vault 日志记录(如果已启用)也会生成存储的数据。 作为最佳做法Microsoft建议使用单独的管理员来管理每个资源组,其管理与管理所有相关客户密钥资源的管理员集保持一致。

对于 Exchange,在将策略分配给邮箱时,会选择数据加密策略的范围。 一个邮箱只能分配一个策略,最多可以创建 50 个策略。 SharePoint 策略的范围包括组织内的地理位置或 地理位置中的所有数据。 多工作负载策略的范围包括所有用户支持的工作负载中的所有数据。

重要

如果打算将客户密钥用于多个 Microsoft 365 工作负载、Exchange 和 SharePoint & OneDrive,请确保为每个工作负载创建 2 个 Azure Key Vault。 总共应创建 6 个保管库。

为每个密钥保管库分配权限

使用 Azure 基于角色的访问控制 (Azure RBAC) 定义每个密钥保管库所需的权限。 使用 Azure 门户执行 Azure Key Vault 配置操作。 本部分详细介绍如何使用 RBAC 应用适当的权限。

使用 RBAC 方法分配权限

若要在 Azure Key Vault 上分配 wrapKey、 unwrapkey和 get 权限,必须将“Key Vault 加密服务加密用户”角色分配给相应的 Microsoft 365 应用。 请参阅 使用 Azure RBAC 向应用程序授予访问 Azure 密钥保管库的权限 |Microsoft Learn。

若要对托管 HSM 分配 、 和 权限,必须将“托管 HSM 加密服务加密用户”角色分配给相应的 Microsoft 365 应用。getunwrapkeywrapKey 请参阅 托管 HSM 角色管理 |Microsoft Learn。

将角色添加到 Azure Key Vault 时,搜索每个 Microsoft 365 应用的名称:

对于 Exchange:

Office 365 Exchange Online对于 SharePoint 和 OneDrive:

Office 365 SharePoint Online对于多工作负载策略 (Exchange、Teams Microsoft Purview 信息保护) :

M365DataAtRestEncryption

如果未看到相应的 Microsoft 365 应用,请验证是否已 在租户中注册该应用。

有关分配角色和权限的详细信息,请参阅 使用基于角色的访问控制来管理对 Azure 订阅资源的访问权限。

分配用户角色

为 组织执行密钥保管库日常管理的密钥保管库 管理员或托管 HSM 管理员 。 这些任务包括 备份、创建、获取、导入、列出 和 还原。

重要

分配给密钥保管库管理员的权限集不包括删除密钥的权限。 这是有意的,也是一项重要的做法。 通常不会删除加密密钥,因为这样做会永久销毁数据。 最佳做法是,默认情况下,不要向密钥保管库管理员授予删除加密密钥的权限。 相反,请为密钥保管库参与者保留此权限,仅在明确了解后果后,将其短期分配给管理员。

若要使用 RBAC 将这些权限分配给组织中的用户,请参阅 使用 Azure 门户分配 Azure 角色,并分配 Key Vault 管理员 角色。

可以更改 Azure Key Vault 本身权限的参与者。 在员工离开或加入团队时更改这些权限。 在极少数情况下,密钥保管库管理员合法需要权限才能删除或还原密钥,还必须更改权限。 需要向这组密钥保管库参与者授予密钥保管库的 “参与者” 角色。 可以使用 RBAC 分配此角色。 创建订阅的管理员隐式拥有此访问权限,并且能够将其他管理员分配到“参与者”角色。

通过创建或导入密钥将密钥添加到每个密钥保管库

可通过两种方法将密钥添加到 Azure Key Vault 或托管 HSM:可以直接在资源中创建密钥,也可以导入密钥。 直接在 Key Vault 中创建密钥不太复杂,但导入密钥可以完全控制密钥的生成方式。 使用 RSA 密钥。 客户密钥支持最多 4096 的 RSA 密钥长度。 Azure Key Vault 不支持使用椭圆曲线键进行包装和解包。

托管 HSM 仅支持受 HSM 保护的密钥。 为托管 HSM 创建密钥时,必须创建 RSA-HSM 密钥,而不是另一种类型。

有关向每个保管库或托管 HSM 添加密钥的说明,请参阅 Add-AzKeyVaultKey。

有关在本地创建密钥并将其导入密钥保管库的详细步骤,请参阅 如何为 Azure Key Vault 生成和传输受 HSM 保护的密钥。 按照 Azure 说明在每个密钥保管库中创建密钥。

验证密钥的到期日期

若要验证是否未为密钥设置到期日期,请运行 Get-AzKeyVaultKey cmdlet。

对于 Azure Key Vault:

Get-AzKeyVaultKey -VaultName <vault name>

对于托管 HSM:

Get-AzKeyVaultKey -HsmName <HSM name>

客户密钥不能使用过期的密钥。 尝试使用过期密钥的操作失败,并可能导致服务中断。 强烈建议与客户密钥一起使用的密钥没有到期日期。

过期日期一旦设置,就不能删除,但可以更改为其他日期。 如果必须使用具有到期日期的密钥,请将过期值更改为 12/31/9999,并使用旧版载入过程。 过期日期设置为 12/31/9999 以外的日期的密钥无法Microsoft 365 验证。客户密钥载入服务仅接受没有到期日期的密钥。

若要更改设置为 12/31/9999 以外的任何值的过期日期,请运行 Update-AzKeyVaultKey cmdlet。

对于 Azure Key Vault:

Update-AzKeyVaultKey -VaultName <vault name> -Name <key name> -Expires (Get-Date -Date "12/31/9999")

对于托管 HSM:

Update-AzKeyVaultKey -HsmName <HSM name> -Name <key name> -Expires (Get-Date -Date "12/31/9999")

警告

不要设置用于客户密钥的加密密钥的到期日期。

确保已在密钥保管库上启用软删除

如果可以快速恢复密钥,则不太可能因意外或恶意删除密钥而导致服务中断。 此配置称为软删除。 启用软删除可以在删除后的 90 天内恢复密钥或保管库,而无需从备份还原它们。 创建新的 Azure Key Vault 后,会自动启用此配置。 对于托管 HSM 资源,无法关闭软删除。 如果使用的是未启用此设置的现有保管库,可以启用此设置。

若要在密钥保管库上启用软删除,请完成以下步骤:

使用 Azure PowerShell 登录到 Azure 订阅。 有关说明,请参阅 使用 Azure PowerShell 登录。

运行 Get-AzKeyVault cmdlet。 在此示例中, 保管库名称 是要为其启用软删除的密钥保管库的名称:

$v = Get-AzKeyVault -VaultName <vault name> $r = Get-AzResource -ResourceId $v.ResourceId $r.Properties | Add-Member -MemberType NoteProperty -Name enableSoftDelete -Value 'True' Set-AzResource -ResourceId $r.ResourceId -Properties $r.Properties通过运行 Get-AzKeyVault cmdlet,确认为密钥保管库配置了软删除。 如果为密钥保管库正确配置了软删除,则 “启用软删除” 属性将返回值为 True:

Get-AzKeyVault -VaultName <vault name> | fl

在继续之前,请确保“已启用软删除?” 设置为“True”,“软删除保留期 (天) ”设置为“90”。

备份 Azure Key Vault

在创建或对密钥进行任何更改后,立即执行备份并存储备份副本(联机和脱机)。 若要创建 Azure Key Vault 或托管 HSM 密钥的备份,请运行 Backup-AzKeyVaultKey cmdlet。

获取每个 Azure Key Vault 密钥的 URI

设置密钥保管库并添加密钥后,运行以下命令以获取每个密钥保管库中密钥的 URI。 以后创建并分配每个 DEP 时使用这些 URI,因此请将此信息保存在安全的位置。 为每个密钥保管库运行一次此命令。

在 Azure PowerShell 中:

(Get-AzKeyVaultKey -VaultName <vault name>).Id

对于托管 HSM:

(Get-AzKeyVaultKey -HsmName <HSM name>).Id

使用客户密钥载入服务加入

Microsoft 365 客户密钥载入服务是一项允许在自己的租户中启用客户密钥的服务。 此功能会自动验证所需的客户密钥资源。 如果需要,可以在租户中继续启用客户密钥之前单独验证资源。

重要

此服务尚不适用于以下方案:

- 政府租户 - 请参阅下面的“加入到政府租户的客户密钥”。

- SharePoint 和 OneDrive - 请参阅下面的“载入到 SharePoint 和 OneDrive 的客户密钥”。

- 使用托管 HSM 的租户 - 请参阅下面的“使用旧方法载入到客户密钥”。

用于载入的帐户 必须 具有以下满足最低权限的角色:

安装“M365CustomerKeyOnboarding”PowerShell 模块

使用 Azure PowerShell 登录到 Azure 订阅。 有关说明,请参阅 使用 Azure PowerShell 登录。

安装 PowerShell 库中提供的 M365CustomerKeyOnboarding 模块的最新版本。 查看页面底部的“版本历史记录”选项卡,确认要下载最新版本。 以管理员身份启动 PowerShell 会话。 将 命令复制并粘贴到 Azure PowerShell 中,并运行它以安装包。 如果出现提示,请选择选项“是到全部”。 安装需要一些时间。

使用 3 种不同的载入模式

有 3 种不同的载入模式,每个模式在载入过程中用于不同的目的。 这 3 种模式是“验证”、“准备”、“启用”。 在 “创建载入请求”中运行 cmdlet 时,使用“-OnboardingMode”参数指示模式。

验证

使用“验证”模式验证用于客户密钥的资源配置是否正确。 在此模式下,不会对任何资源执行任何操作。

重要

更改任何资源的配置时,可以多次运行此模式。

准备

“准备”模式 通过注册 cmdlet 中指示的 2 个 Azure 订阅来对客户密钥资源执行操作,以使用 MandatoryRetentionPeriod。 根加密密钥的暂时或永久丢失可能会中断甚至灾难性的服务操作,并可能导致数据丢失。 因此,与客户密钥一起使用的资源需要强大的保护。 强制保留期可防止立即和不可撤销地取消 Azure 订阅。 运行 cmdlet 后,订阅可能需要长达 1 小时才能反映更改。 若要检查 MandatoryRetentionPeriod 注册的状态,请在准备模式下运行 cmdlet 后,转到“验证”模式。

重要

为 Azure 订阅注册 MandatoryRetentionPeriod 是必需的。 除非 cmdlet 提示再次运行,否则只需运行此模式 一次。

启用

准备好加入客户密钥时使用此模式。 “Enable”只会为 -Scenario 参数指示的工作负荷启用客户密钥的租户。 如果想要同时为 Exchange 和 M365DataAtRestEncryption 启用客户密钥,请运行载入 cmdlet 总共 2 次,每个工作负载运行一次。 在“启用”模式下运行 cmdlet 之前,请验证是否已正确配置资源(由“ValidationResult”下的“传递”指示)。

重要

仅当资源在“验证”模式下满足检查要求时,启用才会成功将租户加入客户密钥。

创建载入请求

此自动化过程的第一步是创建新请求。 PowerShell 允许将 cmdlet 结果压缩为变量。 将新请求压缩到变量中。 可以使用后跟变量名称的“$”符号创建变量。

在此示例中,$request 是可以分配给载入请求的变量。

$request = New-CustomerKeyOnboardingRequest -Organization <tenantID> -Scenario <Scenario> -Subscription1 <subscriptionID1> -VaultName1 <AKVVaultName1> -KeyName1 <KeyName1> -Subscription2 <subscriptionID2> -VaultName2 <AKVVaultName2> -KeyName2 <KeyName2> -OnboardingMode <OnboardingMode>

| 参数 | 说明 | 示例 |

|---|---|---|

| -组织 | 以 xxxxxxxx-xxxx-xxxx-xxxx-xxx 的形式输入租户 ID。 | abcd1234-abcd-efgh-hijk-abcdef123456 |

| -场景 | 输入要载入到的工作负荷。 输入选项包括:“MDEP” - 多个工作负载的客户密钥 “EXO” - Exchange 客户密钥 |

MDEP 或 EXO |

| -Subscription1 | 输入在强制保留期内注册的第一个订阅的 Azure 订阅 ID。 | p12ld534-1234-5678-9876-g3def67j9k12 |

| -VaultName1 | 输入为客户密钥配置的第一个 Azure Key Vault 的保管库名称。 | EXOVault1 |

| -KeyName1 | 在为客户密钥配置的第一个 Azure Key Vault 中输入第一个 Azure Key Vault 密钥的名称。 | EXOKey1 |

| -Subscription2 | 输入为强制保留期注册的第二个订阅的 Azure 订阅 ID。 | 21k9j76f-ed3g-6789-8765-43215dl21pbd |

| -VaultName2 | 输入为客户密钥配置的第二个 Azure Key Vault 的保管库名称。 | EXOVault2 |

| -KeyName2 | 输入为客户密钥配置的第二个 Azure Key Vault 中第二个 Azure Key Vault 密钥的名称。 | EXOKey2 |

| -载入模式 | “准备”- 通过在订阅上应用 MandatoryRetentionPeriod,对资源进行必要的配置。 这最多可能需要 1 小时 才能应用。 “验证”- 仅验证 Azure Key Vault 和 Azure 订阅资源,不加入客户密钥。 如果想要验证所有资源,但选择稍后正式加入,则此模式将很有用。 “启用”- 验证 Azure 密钥保管库和订阅资源,并在验证成功时在租户中启用客户密钥。 |

准备 或 启用 或 验证 |

使用租户管理员凭据登录

此时会打开一个浏览器窗口,提示使用特权帐户登录。 使用适当的凭据登录。

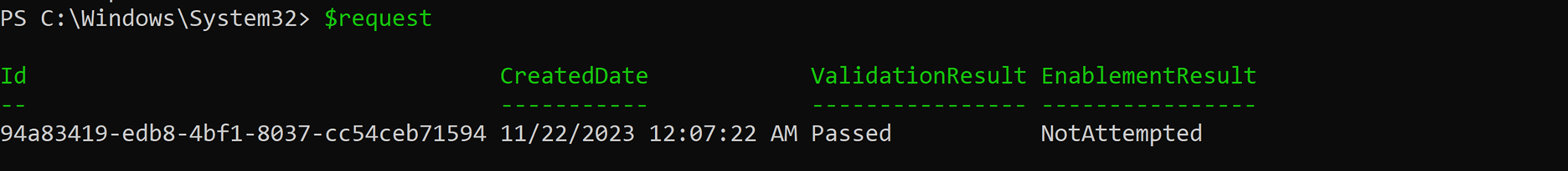

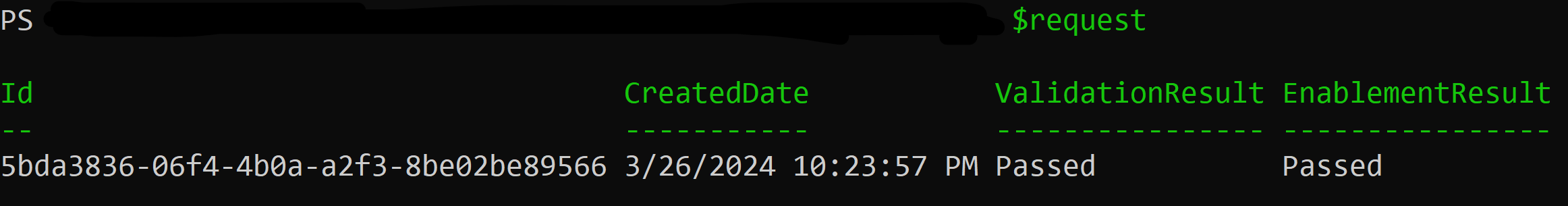

查看验证和启用详细信息

成功登录后,导航回 PowerShell 窗口。 运行用于压缩加入 cmdlet 的变量,以获取载入请求的输出。

$request

你会收到 ID 为 CreatedDate、ValidationResult 和 EnablementResult 的输出。

| 输出 | 说明 |

|---|---|

| ID | 与创建的加入请求关联的 ID。 |

| CreatedDate | 创建请求的日期。 |

| ValidationResult | 验证成功/不成功的指示器。 |

| EnablementResult | 启用成功/不成功的指示器。 |

已准备好使用客户密钥的租户在“ValidationResult”和“EnablementResult”下具有“成功”,如下所示:

如果租户已成功加入到客户密钥,请继续 执行后续步骤 。

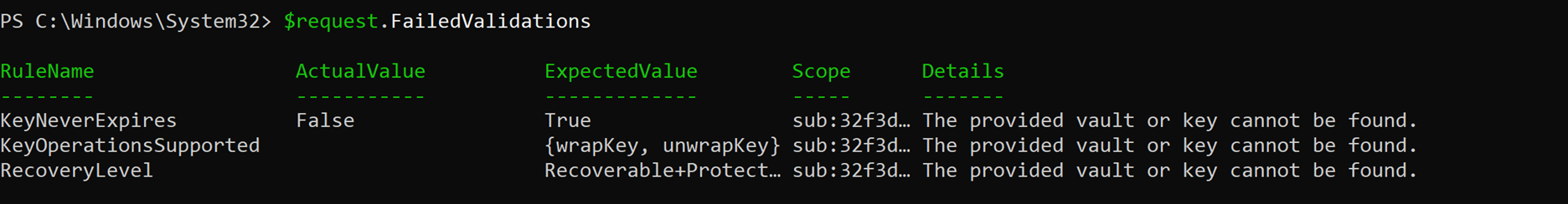

排查验证失败详细信息

如果租户的验证失败,以下步骤是调查资源配置错误的根本原因的指南。 若要检查哪些资源配置错误导致验证失败,请将载入结果存储在变量中,并导航到其验证结果。

- 通过列出所有请求来查找要调查的请求的请求 ID。

Get-CustomerKeyOnboardingRequest -OrganizationID <OrganizationID>

- 将特定的载入请求存储在变量“$request”

$request = Get-CustomerKeyOnboardingRequest -OrganizationID <OrganizationID> -RequestID <RequestID>

- 运行以下命令:

$request.FailedValidations

每个规则的预期值显示在“ExpectedValue”列中,而实际值显示在“ActualValue”列中。 “范围”列显示订阅 ID 的前五个字符,可用于确定哪个订阅和基础密钥保管库出现问题。 “详细信息”部分介绍了错误的根本原因及其处理方式。

| RuleName | 说明 | 解决方案 |

|---|---|---|

| MandatoryRetentionPeriodState | 返回 MandatoryRetentionPeriod 的状态 | 验证“准备”模式是否已运行。 如果问题仍然存在,请导航到 “错误的强制保留期状态”。 |

| SubscriptionInRequestOrganization | Azure 订阅位于组织中。 | 验证提供的订阅是否已在指示的租户中创建 |

| VaultExistsinSubscription | Azure Key Vault 位于 Azure 订阅中。 | 验证 Azure Key Vault 是否已在指定的订阅中创建 |

| SubscriptionUniquePerScenario | 你的订阅对于客户密钥是唯一的。 | 验证是否使用两个唯一的订阅 ID |

| SubscriptionsCountPerScenario | 每个方案有两个订阅。 | 验证是否在请求中使用 了两个 订阅 |

| RecoveryLevel | AKV 密钥恢复级别为“可恢复+ProtectedSubscription”。 | 强制保留期状态不正确 |

| KeyOperationsSupported | 密钥保管库具有相应工作负载所需的权限。 | 为 AKV 密钥分配适当的权限 |

| KeyNeverExpires | AKV 密钥没有到期日期。 | 验证密钥的过期时间 |

| KeyAccessPermissions | AKV 密钥具有所需的访问权限 | 为 AKV 密钥分配适当的权限 |

| OrganizationHasRequiredServicePlan | 你的组织具有使用客户密钥的正确服务计划。 | 确保租户具有所需的许可证 |

强制保留期状态不正确

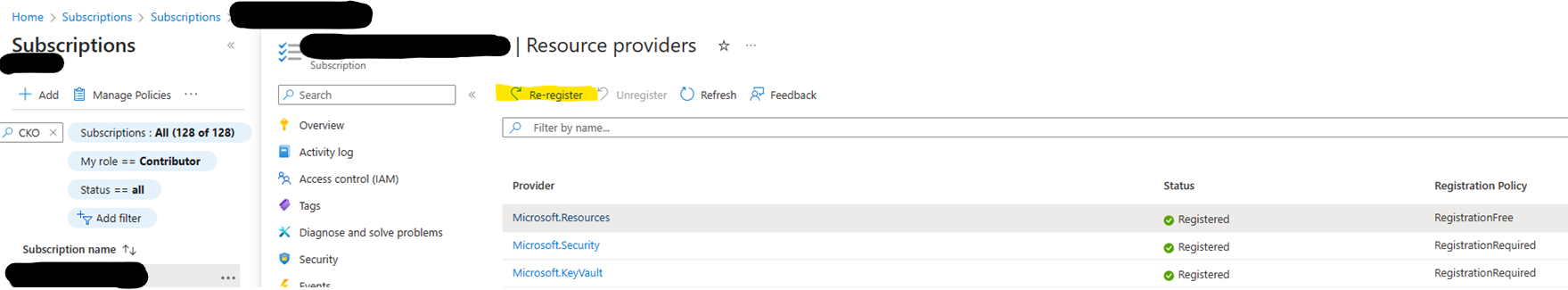

如果在“准备”模式下运行载入 cmdlet 一小时后,将 MandatoryRetentionPeriodState 设置为“可恢复”或“可恢复+清除”,并且已在 Azure Key Vault 上启用软删除,请执行以下步骤:

- 通过运行以下命令确认这两个 Azure 订阅都返回“已注册”状态:

Set-AzContext -SubscriptionId <Subscription ID>

Get-AzProviderFeature -FeatureName mandatoryRetentionPeriodEnabled -ProviderNamespace Microsoft.Resources

在两个订阅上重新注册“Microsoft.Resources”和“Microsoft.KeyVault”资源提供程序。

- 可以使用三种方法执行重新注册:Azure 门户、Azure CLI 和 Azure PowerShell。

- Azure PowerShell:

Register-AzResourceProvider -ProviderNamespace Microsoft.Resources Register-AzResourceProvider -ProviderNamespace Microsoft.Keyvault - Azure CLI:

az provider register --namespace Microsoft.Resources az provider register --namespace Microsoft.Keyvault - Azure 门户:

- Azure PowerShell:

- 可以使用三种方法执行重新注册:Azure 门户、Azure CLI 和 Azure PowerShell。

若要检查密钥的恢复级别,请在 Azure PowerShell 中运行 Get-AzKeyVaultKey cmdlet,如下所示:

(Get-AzKeyVaultKey -VaultName <vault name> -Name <key name>).Attributes

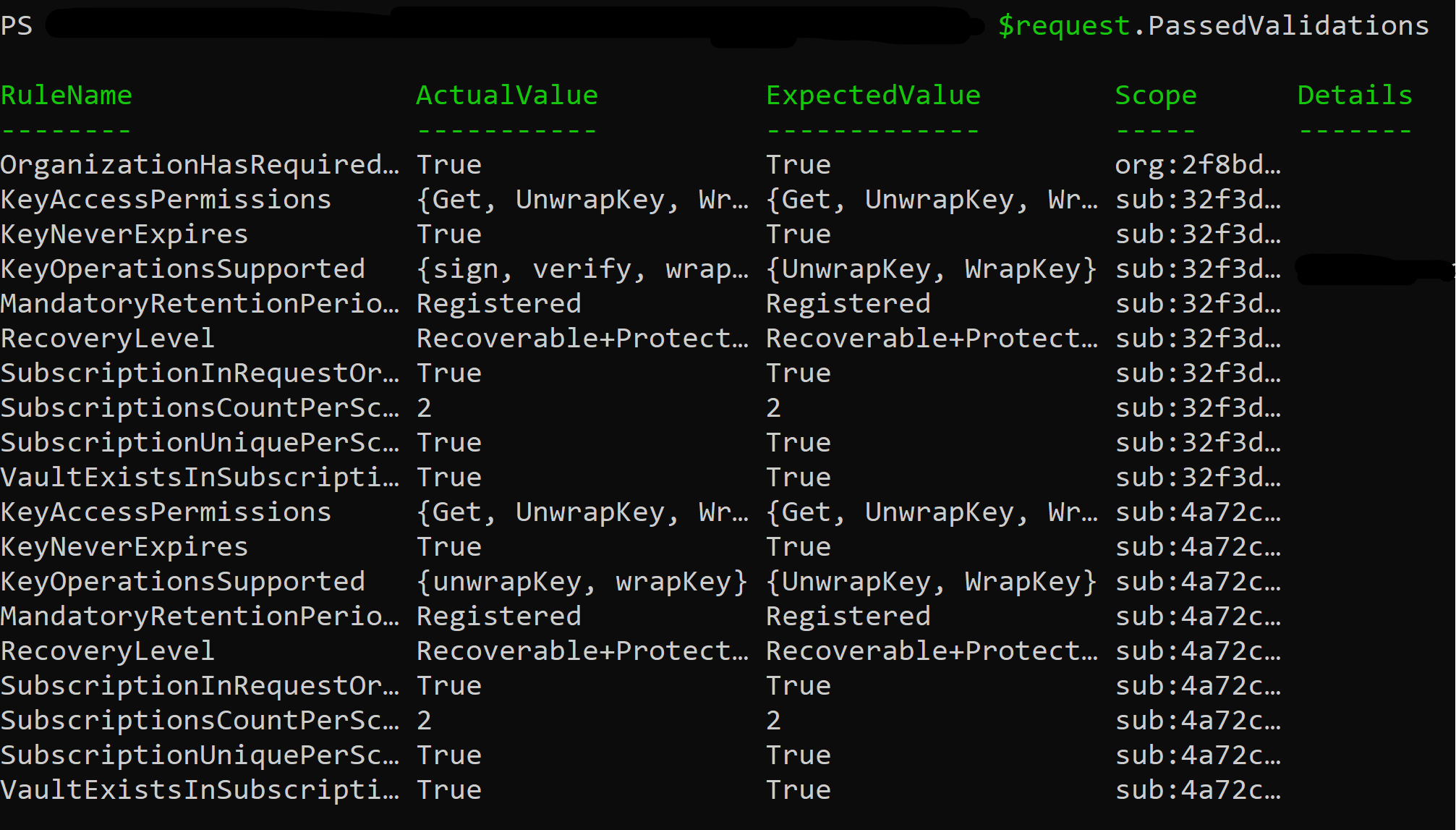

检查通过的验证

若要查看通过了哪些验证,请运行以下命令:

- 将特定的载入请求存储在变量“$request”

$request = Get-CustomerKeyOnboardingRequest -OrganizationID <OrganizationID> -RequestID <RequestID>

- 运行以下命令:

$request.PassedValidations

使用旧方法载入到客户密钥

仅当客户密钥载入服务不支持的方案适用于租户时,才使用此方法。 若要使用旧方法加入客户密钥,请在完成设置 Azure Key Vault 和订阅的所有步骤后,请联系请求客户密钥支持 Microsoft支持 人员。

载入到政府租户的客户密钥

如果你的租户位于 GCC-H 或 DoD 中,并且想要启用客户密钥,请在完成设置 Azure Key Vault 和订阅的所有步骤后,联系 Microsoft 支持请求 政府租户的客户密钥支持。

载入 SharePoint 和 OneDrive 的客户密钥

加入 SharePoint 和 OneDrive 的客户密钥有两个先决条件。

租户已载入到适用于 Exchange 的客户密钥或适用于多个工作负载的客户密钥。

这两个订阅都注册为使用强制保留期。

如果租户同时满足先决条件,请导航到 “创建 DEP 以用于 SharePoint 和 OneDrive”

后续步骤

完成本文中的步骤后,即可创建和分配 DEP。 有关说明,请参阅 管理客户密钥。

相关文章

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈