加密内容的Microsoft Entra配置

如果使用来自 Azure Rights Management Service 的加密保护敏感项(如电子邮件和文档),Microsoft Purview 信息保护,则某些Microsoft Entra配置可能会阻止对此加密内容的授权访问。

同样,如果用户收到来自其他组织的加密电子邮件,或者与其他使用 Azure Rights Management 服务加密文档的组织协作,则用户可能无法打开该电子邮件或文档,因为其Microsoft Entra ID的配置方式。

例如:

用户无法打开从其他组织发送的加密电子邮件。 或者,用户报告其他组织中的收件人无法打开他们发送的加密电子邮件。

你的组织与另一个组织协作处理一个联合项目,项目文档通过加密、使用Microsoft Entra ID中的组授予访问权限来保护它们。 用户无法打开由其他组织中的用户加密的文档。

用户在办公室时可以成功打开加密的文档,但在尝试远程访问此文档时无法成功,并且系统会提示他们进行多重身份验证 (MFA) 。

若要确保不会无意中阻止对加密服务的访问,请使用以下部分来帮助配置组织的Microsoft Entra ID,或将信息中继到另一个组织中的Microsoft Entra管理员。 如果无法访问此服务,则无法对用户进行身份验证和授权以打开加密内容。

提示

如果你不是 E5 客户,请使用为期 90 天的 Microsoft Purview 解决方案试用版来探索其他 Purview 功能如何帮助组织管理数据安全性和合规性需求。 立即从Microsoft Purview 合规门户试用中心开始。 了解有关 注册和试用条款的详细信息。

跨租户访问设置和加密内容

重要

另一个组织的跨租户访问设置可能负责其用户无法打开用户已加密的内容,或者用户无法打开其他组织加密的内容。

用户看到的消息指示哪个组织阻止了访问。 可能需要将另一个组织的Microsoft Entra管理员定向到此部分。

默认情况下,当用户使用 Azure Rights Management 服务中的加密保护内容时,无需为跨租户身份验证配置任何功能。 但是,组织可以使用Microsoft Entra外部标识跨租户访问设置来限制访问。 相反,另一个组织也可以配置这些设置,以限制组织中用户的访问。 这些设置会影响打开任何加密项目,其中包括加密的电子邮件和加密的文档。

例如,另一个组织可能配置了阻止其用户打开组织加密的内容的设置。 在此方案中,在其Microsoft Entra管理员重新配置其跨租户设置之前,尝试打开该内容的外部用户将看到一条消息,通知他们 Access 被你的组织阻止,并引用了你的租户管理员。

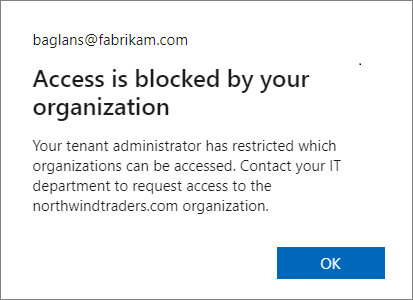

来自 Fabrikam, Inc 组织的已登录用户的示例消息,当其本地Microsoft Entra ID阻止访问时:

当Microsoft Entra配置阻止访问时,用户将看到类似的消息。

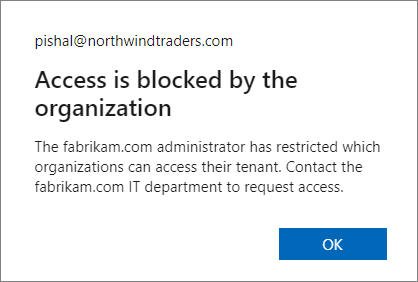

从已登录用户的角度来看,如果是另一个负责阻止访问的Microsoft Entra组织,则邮件更改为 Access 会被组织阻止,并在邮件正文中显示该组织的域名。 例如:

每当跨租户访问设置限制应用程序的访问时,都必须将其配置为允许访问权限管理服务,该服务具有以下应用 ID:

00000012-0000-0000-c000-000000000000

如果不允许此访问,则无法对用户进行身份验证并授权用户打开加密内容。 此配置可以设置为默认设置和组织设置:

若要允许与其他组织共享加密内容,请创建一个入站设置,允许访问 Microsoft Azure 信息保护 (ID:00000012-0000-0000-c000-000000000000) 。

若要允许访问用户从其他组织收到的加密内容,请创建一个出站设置,允许访问 Microsoft Azure 信息保护 (ID:00000012-0000-0000-c000-0000000000000)

为加密服务配置这些设置后,应用程序将显示 Microsoft Rights Management Services。

有关配置这些跨租户访问设置的说明,请参阅 为 B2B 协作配置跨租户访问设置。

如果还配置了Microsoft Entra条件访问策略,这些策略要求用户进行多重身份验证 (MFA) ,请参阅以下部分如何为加密内容配置条件访问。

条件访问策略和加密文档

如果你的组织已实现Microsoft Entra条件访问策略,其中包括 Microsoft Rights Management Services,并且该策略扩展到需要打开组织加密的文档的外部用户:

对于在其自己的租户中具有Microsoft Entra帐户的外部用户,我们建议使用外部标识跨租户访问设置为来自一个、多个或所有外部Microsoft Entra组织的 MFA 声明配置信任设置。

对于上一项未涵盖的外部用户,例如,没有Microsoft Entra帐户或你尚未为信任设置配置跨租户访问设置的用户,这些外部用户在租户中必须具有来宾帐户。

如果没有这些配置之一,外部用户将无法打开加密的内容,并会看到错误消息。 消息文本可能会通知他们,需要将其帐户添加为租户中的外部用户,并且此方案使用其他Microsoft Entra用户帐户注销并再次登录的说明不正确。

如果无法满足需要打开组织加密内容的外部用户的这些配置要求,则必须从条件访问策略中删除 Microsoft Azure 信息保护,或从策略中排除外部用户。

有关详细信息,请参阅常见问题解答,我看到 Azure 信息保护被列为可用于条件访问的云应用—这是如何工作的?

外部用户用于打开加密文档的来宾帐户

可能需要Microsoft Entra租户中的来宾帐户,外部用户才能打开组织加密的文档。 用于创建来宾帐户的选项:

自行Create这些来宾帐户。 你可以指定这些用户已使用的任何电子邮件地址。 例如,他们的 Gmail 地址。

此选项的优点是,可在加密设置中指定特定用户的电子邮件地址,从而限制特定用户的访问和权限。 其费用表示创建帐户和管理标签配置时的管理开销。

将 SharePoint 和 OneDrive 与 Microsoft Entra B2B 集成,以便在用户共享链接时自动创建来宾帐户。

此选项的优点是最低管理开销,因为会自动创建帐户,并且标签配置更简单。 对于此方案,必须先选择加密 添加任何经过身份验证的用户 因为事先不知道电子邮件地址。 请注意,此设置不允许限制特定用户的访问和使用权限。

使用 Windows 和 Microsoft 365 应用(以前Office 365 应用)或 Office 2019 独立版本时,外部用户也可使用 Microsoft 帐户打开加密文档。 最近支持在其他平台中打开加密文档,Microsoft 帐户也支持在 macOS(Microsoft 365 应用,版本 16.42+)、Android(版本 16.0.13029+)和 iOS(版本 2.42+)上打开加密文档。

例如,组织中用户与组织外部的用户共享加密文档,并且加密设置为外部用户指定 Gmail 电子邮件地址。 此外部用户可以创建自己的使用其 Gmail 电子邮件地址的 Microsoft 帐户。 然后,在登录此帐户后,可根据指定的使用限制打开并编辑该文档。 有关此方案的演练示例,请参阅 并编辑受保护的文档。

注意

Microsoft 帐户的电子邮件地址必须匹配指定用于限制加密设置访问的电子邮件地址。

当具有 Microsoft 帐户的用户如此打开加密文档时,如果同名来宾帐户不存在,将自动为租户创建来宾帐户。 当来宾帐户存在时,除了从支持的桌面和移动 Office 应用打开加密文档外,还可以使用 Office 网页版在 SharePoint 和 OneDrive 中打开文档。

但由于复制延迟,此方案不会立即创建自动来宾帐户。 如果指定个人电子邮件地址作为加密设置的一部分,建议在 Microsoft Entra ID 中创建相应的来宾帐户。 然后告知这些用户必须使用此帐户从组织打开加密文档。

提示

由于你无法确定外部用户将使用受支持的 Office 客户端应用,因此,在为特定) 用户创建来宾帐户 (后,或者将 SharePoint 和 OneDrive 与 Microsoft Entra B2B (集成用于任何经过身份验证的用户) 共享来自 SharePoint 和 OneDrive 的链接是支持与外部用户进行安全协作的更可靠的方法。

后续步骤

有关可能需要进行其他配置,请参阅 限制对租户的访问。 特定于 Azure Rights Management 服务的网络基础结构配置,请参阅 防火墙和网络基础结构。

如果使用 敏感度标签 来加密文档和电子邮件,你可能对 支持外部用户和已标记的内容 感兴趣,以了解哪些标签设置适用于租户。 有关标签加密设置的配置指南,请参阅 使用敏感度标签来应用加密来限制对内容的访问。

有兴趣了解如何以及何时访问加密服务? 请参阅 Azure RMS 工作原理演练:首次使用、内容保护、内容使用。