在 Surface Hub 上配置非全局管理员帐户

Windows 10 Team 2020 更新添加了对配置非全局管理员帐户的支持,这些帐户限制对加入 Microsoft Entra 域的 Surface Hub 设备上的“设置”应用管理权限。 这使你能够仅将 Surface Hub 的管理员权限限定为作用域,并防止跨整个 Microsoft Entra 域进行可能不需要的管理员访问权限。

重要提示

Microsoft建议使用权限最少的角色。 这有助于提高组织的安全性。 全局管理员是一种高特权角色,在无法使用现有角色时,应仅限于紧急情况。

Windows 10 Team 2020 Update 2 添加了对 LocalUsersAndGroups CSP 的支持。 这是现在建议使用的 CSP; RestrictedGroups CSP 仍受支持,但已弃用。

注意

在开始之前,请确保 Surface Hub 已Microsoft Entra 联接且已自动注册 Intune。 否则,需要 重置 Surface Hub ,并再次完成 OOBE) 设置的首次现成 ( ,然后选择Microsoft Entra ID 加入选项。 非全局管理员策略配置仅支持 通过 Microsoft Entra ID 进行身份验证 的帐户。

摘要

创建非全局管理员帐户的过程包括以下步骤:

- 在 Microsoft Intune 中,创建一个安全组,其中包含指定用于管理 Surface Hub 的管理员。

- 使用 PowerShell 获取Microsoft Entra 组 SID。

- 创建包含 Microsoft Entra 组 SID 的 XML 文件。

- 创建包含非全局管理员安全组将管理的 Surface Hub 设备的安全组。

- 创建面向包含 Surface Hub 设备的安全组的自定义配置文件。

创建Microsoft Entra 安全组

首先,创建包含管理员帐户的安全组。 然后为 Surface Hub 设备创建另一个安全组。

为管理员帐户创建安全组

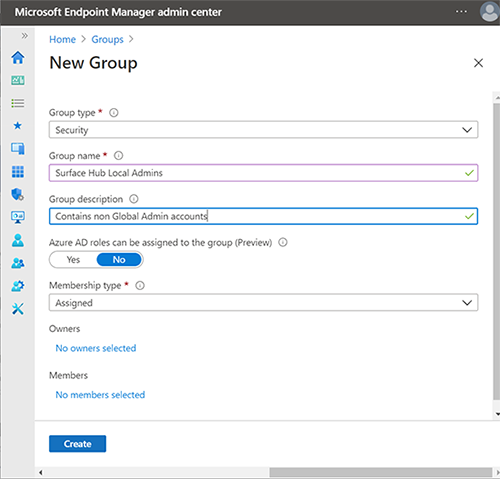

通过 intune 管理中心Microsoft登录到 Intune,选择“ 组>新建组> ”,然后在“组类型”下,选择“ 安全性”。

输入组名称(例如 Surface Hub 本地管理员 ),然后选择“ 创建”。

打开组,选择“ 成员”,然后选择“ 添加成员 ”,输入要指定为 Surface Hub 上的非全局管理员的管理员帐户。 若要详细了解如何在 Intune 中创建组,请参阅 添加组以组织用户和设备。

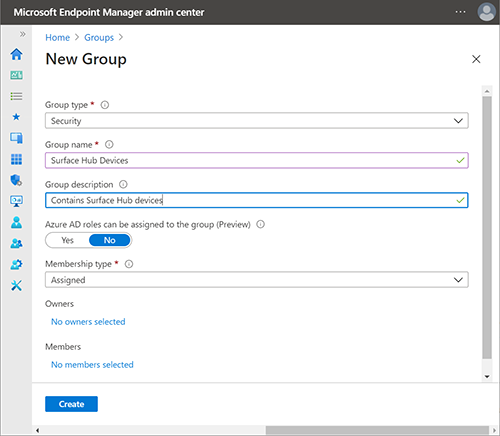

为 Surface Hub 设备创建安全组

重复上述过程,为中心设备创建单独的安全组;例如 ,Surface Hub 设备。

使用 PowerShell 获取Microsoft Entra 组 SID

使用提升的帐户权限 (以管理员身份运行) 启动 PowerShell,并确保系统配置为运行 PowerShell 脚本。 若要了解详细信息,请参阅 关于执行策略。

登录到 Microsoft Entra 租户。

Connect-AzureAD注意

自 2024 年 3 月 30 日起,Azure AD 和 MSOnline PowerShell 模块已弃用。 若要了解详细信息,请阅读 弃用更新。 在此日期之后,对这些模块的支持仅限于Microsoft Graph PowerShell SDK 和安全修补程序的迁移帮助。 弃用的模块将继续运行到 2025 年 3 月 30 日。

建议迁移到 Microsoft Graph PowerShell ,以Microsoft Entra ID (以前的 Azure AD) 进行交互。 有关常见的迁移问题,请参阅 迁移常见问题解答。

请注意版本 1.0。MSOnline 的 x 可能会在 2024 年 6 月 30 日之后遇到中断。

登录到租户后,请运行以下 commandlet。 它将提示你“请键入Microsoft Entra 组的对象 ID”。

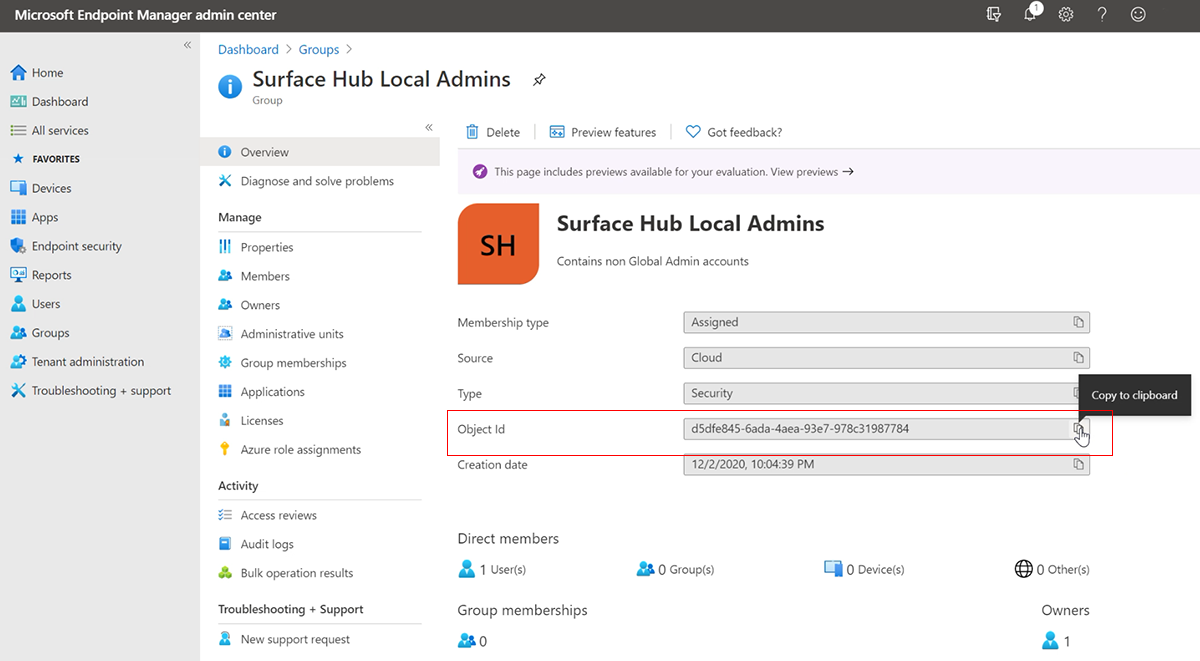

function Convert-ObjectIdToSid { param([String] $ObjectId) $d=[UInt32[]]::new(4);[Buffer]::BlockCopy([Guid]::Parse($ObjectId).ToByteArray(),0,$d,0,16);"S-1-12-1-$d".Replace(' ','-') }在 Intune 中,选择之前创建的组并复制对象 ID,如下图所示。

运行以下命令,获取安全组的 SID:

$AADGroup = Read-Host "Please type the Object ID of your Azure AD Group" $Result = Convert-ObjectIdToSid $AADGroup Write-Host "Your Azure Ad Group SID is" -ForegroundColor Yellow $Result将对象 ID 粘贴到 PowerShell 命令Let 中,按 Enter,然后将 Microsoft Entra 组 SID 复制到文本编辑器中。

创建包含Microsoft Entra 组 SID 的 XML 文件

将以下内容复制到文本编辑器中:

<GroupConfiguration> <accessgroup desc = "S-1-5-32-544"> <group action = "U" /> <add member = "AzureAD\bob@contoso.com"/> <add member = "S-1-12-1-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXXX"/> </accessgroup> </GroupConfiguration>将以 S-1-12-1 开头的占位符 SID () 替换为 Microsoft Entra 组 SID ,然后将该文件另存为 XML;例如, Microsoft Entra ID-local-admin.xml。

注意

虽然应通过其 SID 指定组,但如果要直接添加 Azure 用户,请以以下格式 (UPN) 指定其用户主体名称:

<member name = "AzureAD\user@contoso.com" />

创建自定义配置文件

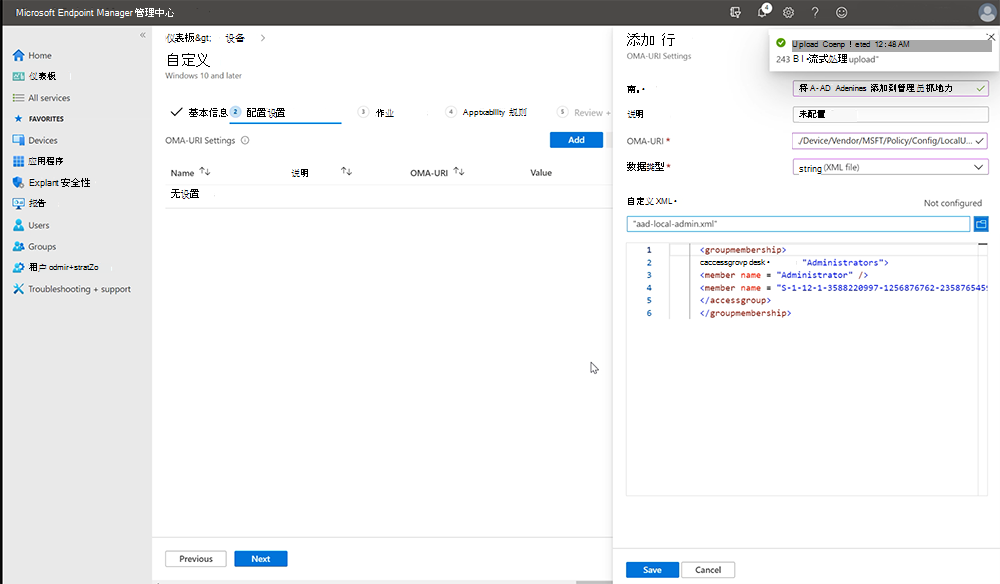

在 Endpoint Manager 中,选择“ 设备>配置文件”>“创建配置文件”。

在“平台”下,选择“ Windows 10 及更高版本”。 在“配置文件”下,选择“ 模板>自定义>创建”。

添加名称和说明,然后选择“ 下一步”。

在 “配置设置>OMA-URI 设置”下,选择“ 添加”。

在“添加行”窗格中,添加名称,并在 “OMA-URI”下添加以下字符串:

./Device/Vendor/MSFT/Policy/Config/LocalUsersAndGroups/Configure注意

RestrictedGroups/ConfigureGroupMembership 策略设置还允许配置成员 (用户或Microsoft Entra 组) 到 Windows 10 本地组。 但是,它仅允许使用新成员完全替换现有组。 不能有选择地添加或删除成员。 在 Windows 10 Team 2020 Update 2 中可用,建议使用 LocalUsersandGroups 策略设置,而不是 RestrictedGroups 策略设置。 不支持将这两个策略设置应用于 Surface Hub,并且可能会产生不可预知的结果。

在“数据类型”下,选择“ 字符串 XML ”,然后浏览以打开在上一步中创建的 XML 文件。

单击“保存”。

单击“选择要包含的组”,然后选择之前 (Surface Hub 设备) 创建的安全组。 单击“下一步”。

在“适用性规则”下,根据需要添加一个规则。 否则,请选择“ 下一步 ”,然后选择“ 创建”。

若要详细了解使用 OMA-URI 字符串的自定义配置文件,请参阅 在 Intune 中使用 Windows 10 设备的自定义设置。

管理 Surface Hub 的非全局管理员

新配置的 Surface Hub 本地管理员 安全组的成员现在可以登录到 Surface Hub 上的“设置”应用并管理设置。

重要提示

除非 LocalUsersAndGroups CSP 的更新 (“U”) 操作是唯一使用的配置,否则将删除全局管理员对“设置”应用的现有访问权限。