教學課程:使用使用者登入的風險偵測來觸發 Microsoft Entra 多重要素驗證或密碼變更

若要保護您的使用者,您可以設定風險型 Microsoft Entra 條件式存取原則,以自動回應有風險的行為。 這些原則可以自動封鎖登入嘗試或需要額外的動作,例如需要安全密碼變更或提示進行 Microsoft Entra 多重要素驗證。 這些原則適用於現有的 Microsoft Entra 條件式存取原則,可作為組織的額外保護層。 使用者可能永遠不會在其中一個原則中觸發有風險的行為,但如果嘗試危害您的安全性,您的組織就會受到保護。

重要

本教學課程說明系統管理員如何啟用風險型多重要素驗證 (MFA)。

如果您的 IT 小組未啟用使用 Microsoft Entra 多重要素驗證的能力,或登入期間發生問題,請連絡技術服務人員以取得其他協助。

在本教學課程中,您會了解如何:

- 瞭解可用的原則

- 啟用 Microsoft Entra 多重要素驗證註冊

- 啟用風險型密碼變更

- 啟用風險型多重要素驗證

- 測試使用者登入嘗試的風險型原則

必要條件

若要完成本教學課程,您需要下列資源和許可權:

- 至少已啟用 Microsoft Entra ID P2 或試用版授權的工作 Microsoft Entra 租使用者。

- 如有需要, 請免費建立一個。

- 具有安全性 管理員 istrator 許可權的帳戶。

- 針對自助式密碼重設和 Microsoft Entra 多重要素驗證設定的 Microsoft Entra 識別符

Microsoft Entra ID Protection 概觀

Microsoft 每天皆會收集並分析數以兆計的使用者登入嘗試匿名訊號。 這些訊號有助於建立良好使用者登入行為的模式,並找出潛在的有風險的登入嘗試。 Microsoft Entra ID Protection 可以檢閱使用者登入嘗試,並在有可疑行為時採取額外動作:

下列某些動作可能會觸發 Microsoft Entra ID Protection 風險偵測:

- 認證外洩的使用者。

- 從匿名 IP 位址登入。

- 到達非慣用位置的不可能移動。

- 從受感染的裝置登入。

- 從具有可疑活動的 IP 位址登入。

- 來自不熟悉位置的登入。

本文會引導您啟用三個原則來保護使用者,並將對可疑活動的回應自動化。

- 多重要素驗證註冊原則

- 請確定用戶已註冊 Microsoft Entra 多重要素驗證。 如果登入風險原則提示 MFA,使用者必須已註冊 Microsoft Entra 多重要素驗證。

- 用戶風險原則

- 識別並自動回應可能有遭入侵認證的用戶帳戶。 可提示使用者建立新密碼。

- 登入風險原則

- 識別並自動回應可疑的登入嘗試。 可以提示使用者使用 Microsoft Entra 多重要素驗證提供額外的驗證形式。

當您啟用風險型原則時,您也可以選擇風險層級的閾值 - 低、 中或 高。 面對可疑的登入事件採取控制,這種彈性可讓您決定因應的積極程度。 Microsoft 建議下列原則設定。

如需 Microsoft Entra ID Protection 的詳細資訊,請參閱 什麼是 Microsoft Entra ID Protection?

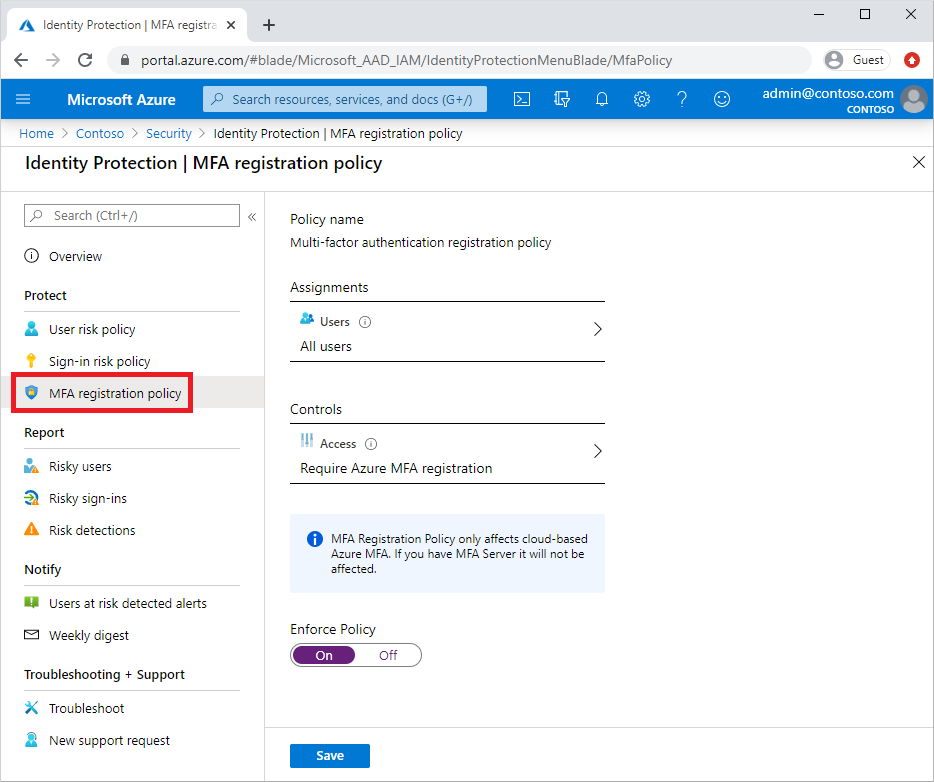

啟用多重要素驗證註冊原則

Microsoft Entra ID Protection 包含默認原則,可協助用戶註冊 Microsoft Entra 多重要素驗證。 如果您使用其他原則來保護登入事件,則需要用戶已註冊 MFA。 當您啟用此原則時,不需要使用者在每個登入事件上執行 MFA。 此原則只會檢查用戶的註冊狀態,並要求他們視需要預先註冊。

建議針對使用多重要素驗證的使用者啟用此註冊原則。 若要啟用此原則,請完成下列步驟:

- 以至少安全性 管理員 istrator 身分登入 Microsoft Entra 系統管理中心。

- 流覽至 [保護身分識別保護>>多重要素驗證註冊原則]。

- 根據預設,原則會套用至 所有使用者。 如有需要,請選取 [ 指派],然後選擇要套用原則的使用者或群組。

- 在 [控件] 底下,選取 [存取]。 請確定已核取 [要求 Microsoft Entra 多重要素驗證註冊] 的選項,然後選擇 [選取]。

- 將 [強制執行原則] 設定為 [開啟],然後選取 [儲存]。

啟用密碼變更的用戶風險原則

Microsoft 與研究人員、執法部門、Microsoft 的各種安全性小組合作,以及其他受信任的來源,以尋找使用者名稱和密碼組。 當其中一組符合您環境中的帳戶時,可以要求風險型密碼變更。 此原則和動作會要求使用者先更新其密碼,才能登入,以確保任何先前公開的認證無法再運作。

若要啟用此原則,請完成下列步驟:

- 以至少條件式存取 管理員 istrator 身分登入 Microsoft Entra 系統管理中心。

- 流覽至 [保護>條件式存取]。

- 選取 [新增原則]。

- 為您的原則命名。 建議組織針對其原則的名稱建立有意義的標準。

- 在 [指派] 底下,選取 [使用者或工作負載身分識別]。

- 在 [包含] 下,選取 [所有使用者]。

- 在 [排除] 下,選取 [使用者和群組],然後選擇您組織的緊急存取或急用帳戶。

- 選取完成。

- 在 [雲端應用程式或動作]>[包含] 下,選取 [所有雲端應用程式]。

- 在 [條件>用戶風險] 下,將 [設定] 設定為 [是]。

- 在 [ 設定強制執行原則所需的用戶風險等級] 下,選取 [ 高]。

- 選取完成。

- 在 [訪問控制>授與] 底下。

- 選取 [ 授與存取權]、 [需要多重要素驗證 ] 和 [需要密碼變更]。

- 選取選取。

- 在 [工作階段] 底下。

- 選取 [登入頻率]。

- 確定 每次 都已選取。

- 選取選取。

- 確認您的設定,並將 [啟用原則] 設定為 [開啟]。

- 選取 [建立] 以建立並啟用您的原則。

啟用 MFA 的登入風險原則

大部分的使用者都會有可追蹤的正常行為。 當他們超出這個規範時,允許他們成功登入可能會有風險。 相反地,您可能想要封鎖該使用者,或要求他們執行多重要素驗證。 如果使用者成功完成 MFA 挑戰,您可以將它視為有效的登入嘗試,並授與應用程式或服務的存取權。

若要啟用此原則,請完成下列步驟:

- 以至少條件式存取 管理員 istrator 身分登入 Microsoft Entra 系統管理中心。

- 流覽至 [保護>條件式存取]。

- 選取 [新增原則]。

- 為您的原則命名。 建議組織針對其原則的名稱建立有意義的標準。

- 在 [指派] 底下,選取 [使用者或工作負載身分識別]。

- 在 [包含] 下,選取 [所有使用者]。

- 在 [排除] 下,選取 [使用者和群組],然後選擇您組織的緊急存取或急用帳戶。

- 選取完成。

- 在 [雲端應用程式或動作]>[包含] 下,選取 [所有雲端應用程式]。

- 在 [條件>登入風險] 下,將 [設定] 設定為 [是]。 在 [選取登入風險層級] 底 下,此原則將套用至此原則。

- 選取 [高] 和 [中]。

- 選取完成。

- 在 [訪問控制>授與] 底下。

- 選取 [ 授與存取權], [需要多重要素驗證]。

- 選取選取。

- 在 [工作階段] 底下。

- 選取 [登入頻率]。

- 確定 每次 都已選取。

- 選取選取。

- 確認您的設定,並將 [啟用原則] 設定為 [開啟]。

- 選取 [建立] 以建立並啟用您的原則。

測試具風險的簽署事件

大部分的使用者登入事件不會觸發先前步驟中設定的風險型原則。 使用者可能永遠不會看到提示 MFA 或重設其密碼。 如果認證保持安全且其行為一致,其登入事件將會成功。

若要測試在先前步驟中建立的 Microsoft Entra ID Protection 原則,您需要模擬風險行為或潛在攻擊的方法。 執行這些測試的步驟會根據您想要驗證的 Microsoft Entra ID Protection 原則而有所不同。 如需案例和步驟的詳細資訊,請參閱 在 Microsoft Entra ID Protection 中模擬風險偵測。

清除資源

如果您完成測試,而不想再啟用以風險為基礎的原則,請返回您想要停用的每個原則,並將 [啟用原則] 設定為 [關閉] 或刪除原則。

下一步

在本教學課程中,您已啟用 Microsoft Entra ID Protection 的風險型用戶原則。 您已了解如何︰

- 瞭解 Microsoft Entra ID Protection 的可用原則

- 啟用 Microsoft Entra 多重要素驗證註冊

- 啟用風險型密碼變更

- 啟用風險型多重要素驗證

- 測試使用者登入嘗試的風險型原則