保護獨立受控服務帳戶

獨立受控服務帳戶 (sMSA) 是受控網域帳戶,可協助保護伺服器上執行的服務。 無法跨多部伺服器重複使用它們。 sMSA 具有自動密碼管理、簡化的服務主體名稱 (SPN) 管理,以及委派給系統管理員的管理。

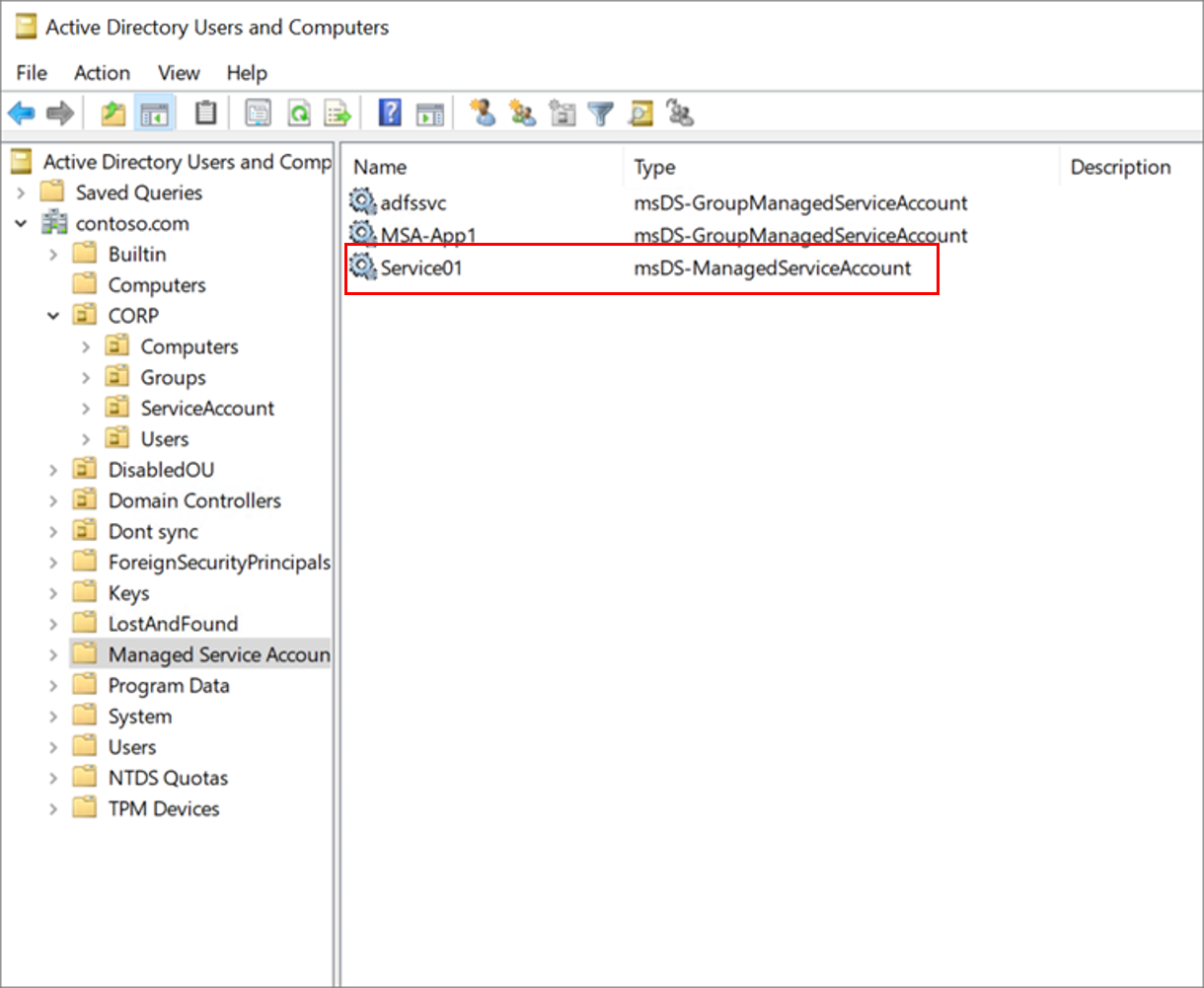

在 Active Directory (AD) 中,sMSA 會系結至執行服務的伺服器。 您可以在 Microsoft Management Console 的 Active Directory 消費者和電腦嵌入式管理單元中找到帳戶。

注意

受控服務帳戶是在 Windows Server 2008 R2 Active Directory 架構中引進的,而且需要 Windows Server 2008 R2 或更新版本。

sMSA 優點

sMSA 的安全性大於做為服務帳戶的使用者帳戶。 它們有助於降低系統管理額外負荷:

- 設定強式密碼 - sMSA 使用 240 位元組、隨機產生的複雜密碼

- 複雜性可將暴力密碼破解或字典攻擊入侵的可能性降到最低

- 定期迴圈密碼 - Windows 每隔 30 天變更 sMSA 密碼。

- 服務與網域系統管理員不需要排程密碼變更或管理相關聯的停機時間

- 簡化 SPN 管理 - 如果網域功能等級是 Windows Server 2008 R2,就會更新 SPN。 當您下列專案時,SPN 會更新:

- 重新命名主機電腦帳戶

- 變更主機電腦功能變數名稱伺服器 (DNS) 名稱

- 使用 PowerShell 新增或移除其他 sam-accountname 或 dns-hostname 參數

- 請參閱 Set-ADServiceAccount

使用 sMSA

使用 sMSA 來簡化管理和安全性工作。 當服務部署至伺服器,且您無法使用群組受管理的服務帳戶 (gMSA) 時,sMSA 會很有用。

注意

您可以針對多個服務使用 sMSA,但建議每個服務都有用於稽核的身分識別。

如果軟體建立者無法告訴您應用程式是否使用 MSA,請測試應用程式。 建立測試環境,並確保其存取所需的資源。

深入瞭解: 受控服務帳戶:瞭解、實作、最佳做法和疑難排解

評估 sMSA 安全性狀態

請考慮 sMSA 存取範圍作為安全性狀態的一部分。 若要減輕潛在的安全性問題,請參閱下表:

| 安全性問題 | 風險降低 |

|---|---|

| sMSA 是特殊許可權群組的成員 | - 從提升許可權的群組中移除 sMSA,例如網域管理員 - 使用最低許可權模型 - 授與 sMSA 許可權和執行其服務 的許可權 - 如果您不確定許可權,請參閱服務建立者 |

| sMSA 具有敏感性資源的讀取/寫入存取權 | - 稽核敏感性資源的 存取 - 將稽核記錄封存至安全性資訊和事件管理 (SIEM) 程式,例如 Azure Log Analytics 或 Microsoft Sentinel - 如果偵測到不想要的存取權,請補救資源許可權 |

| 根據預設,sMSA 密碼變換頻率為 30 天 | 根據企業安全性需求,使用群組原則來調整持續時間。 若要設定密碼到期期間,請移至: 電腦設定 > 原則 > Windows 設定 > 安全性設定 > 安全性選項。 針對網域成員,請使用 電腦帳戶密碼存留期 上限。 |

sMSA 挑戰

使用下表將挑戰與風險降低產生關聯。

| 挑戰 | 風險降低 |

|---|---|

| sMSA 位於單一伺服器上 | 使用 gMSA 跨伺服器使用帳戶 |

| 無法跨網域使用 sMSA | 使用 gMSA 跨網域使用帳戶 |

| 並非所有應用程式都支援 sMSA | 可能的話,請使用 gMSA。 否則,請使用標準使用者帳戶或電腦帳戶,如建立者建議 |

尋找 sMSA

在網域控制站上,執行 DSA.msc,然後展開受控服務帳戶容器以檢視所有 sMSA。

若要傳回 Active Directory 網域中的所有 sMSA 和 gMSA,請執行下列 PowerShell 命令:

Get-ADServiceAccount -Filter *

若要在 Active Directory 網域中傳回 sMSA,請執行下列命令:

Get-ADServiceAccount -Filter * | where { $_.objectClass -eq "msDS-ManagedServiceAccount" }

管理 sMSA

若要管理 sMSA,您可以使用下列 AD PowerShell Cmdlet:

Get-ADServiceAccount

Install-ADServiceAccount

New-ADServiceAccount

Remove-ADServiceAccount

Set-ADServiceAccount

Test-ADServiceAccount

Uninstall-ADServiceAccount

移至 sMSA

如果應用程式服務支援 sMSA,但不支援 gMSA,而且您是針對安全性內容使用使用者帳戶或電腦帳戶,請參閱

受控服務帳戶:瞭解、實作、最佳做法和疑難排解 。

可能的話,請將資源移至 Azure 並使用 Azure 受控識別或服務主體。

下一步

若要深入瞭解保護服務帳戶,請參閱: