在權利管理中設定存取套件的自動指派原則

您可以使用規則,根據 Microsoft Entra 識別碼中的使用者屬性來判斷存取套件指派,這是 Microsoft Entra 的一部分。 在權利管理中,存取套件可以有多個原則,而每個原則都會建立使用者如何取得存取套件的指派,以及存取套件的時間長度。 身為系統管理員,您可以藉由提供成員資格規則來建立自動指派的原則,權利管理會遵循該規則來自動建立和移除指派。 與 動態群組類似,建立自動指派原則時,系統會評估用戶屬性以符合原則的成員資格規則。 當使用者的屬性變更時,會針對成員資格變更處理存取套件中的這些自動指派原則規則。 然後,視使用者是否符合規則準則而定,新增或移除指派給使用者。

您最多可以在存取套件中擁有一個自動指派原則,而且原則只能由系統管理員建立。 (目錄擁有者和存取套件管理員無法建立自動指派原則。

本文說明如何建立現有存取套件的存取套件自動指派原則。

開始之前

您必須在即將獲指派存取權的使用者上填入屬性。 您可以在存取套件指派原則的規則準則中使用的屬性是支援屬性中列出的屬性,以及擴充屬性和自定義擴充屬性。 這些屬性可以藉由修補使用者、SuccessFactors、Microsoft Entra 連線 雲端同步或 Microsoft Entra 連線 Sync 等 HR 系統,帶入 Microsoft Entra 識別符。每個原則最多可以包含5,000位用戶的規則。

授權需求

使用此功能需要 Microsoft Entra ID 控管授權。 若要尋找您需求的正確授權,請參閱 Microsoft Entra ID 控管 授權基本概念。

建立自動指派原則

提示

本文中的步驟可能會根據您從開始的入口網站稍有不同。

若要建立存取套件的原則,您必須從存取套件的原則索引標籤開始。請遵循下列步驟,為存取套件建立新的自動指派原則。

必要角色: 全域管理員或身分識別治理系統管理員

以至少作為 [身分識別治理系統管理員] 的身分登入 Microsoft Entra 系統管理中心。

流覽至 [身分識別治理>權利管理>存取] 套件。

在 [ 存取套件] 頁面上,開啟存取套件。

選取 [ 原則 ],然後 新增自動指派原則 以建立新的原則。

在第一個索引標籤中,您可以指定規則。 選取編輯。

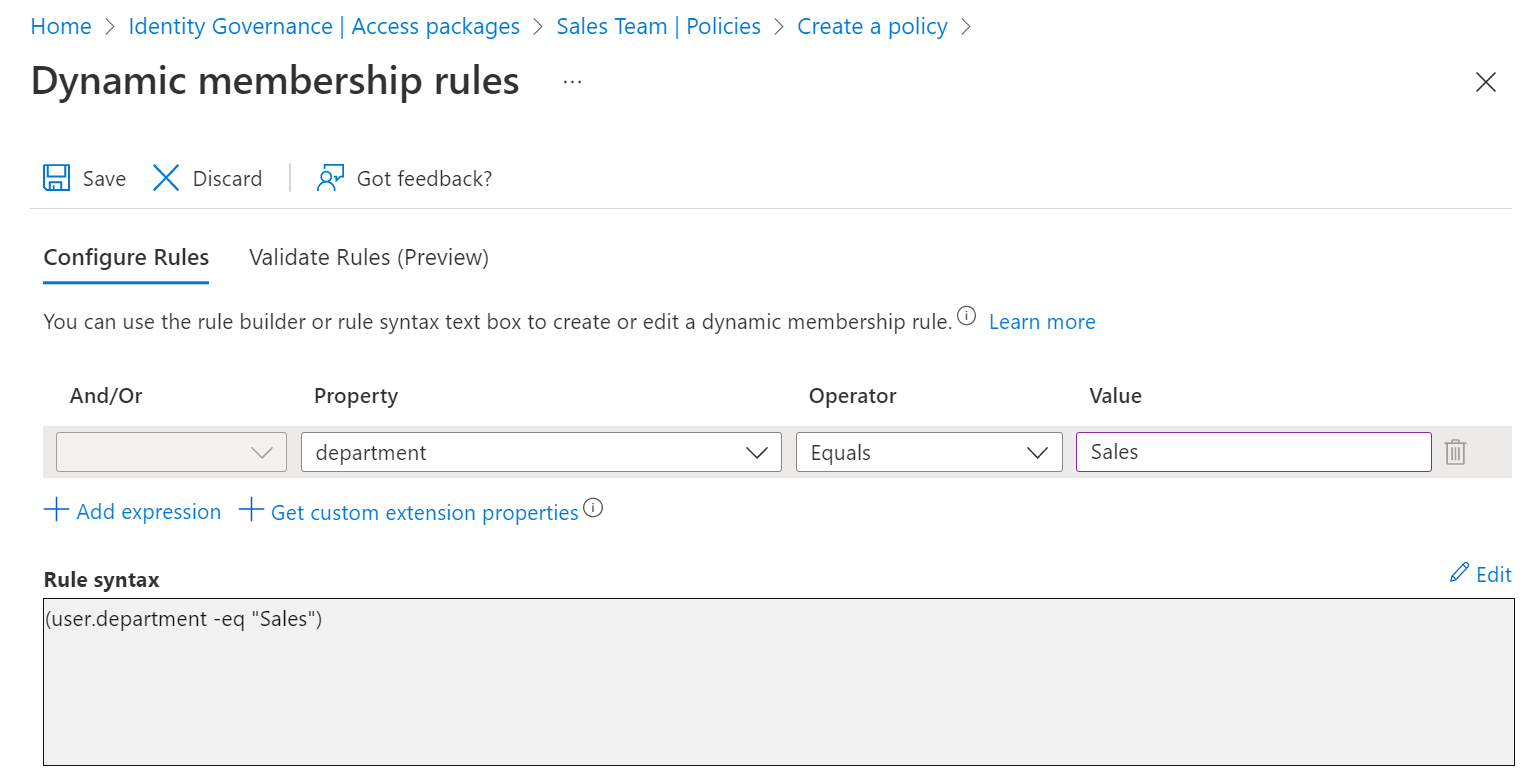

使用 成員資格規則產生器 ,或按兩下 [規則語法] 文字框中的 [編輯 ],提供動態成員資格規則。

注意

規則產生器可能無法顯示文字框中建構的一些規則,而且驗證規則目前需要您擔任全域管理員角色。 如需詳細資訊,請參閱 Microsoft Entra 系統管理中心的規則建立器。

選取 [ 儲存 ] 以關閉動態成員資格規則編輯器。

根據預設,自動建立和移除指派的複選框應該保持核取狀態。

如果您希望使用者在超出範圍之後保留存取權一段時間,您可以指定以小時或天數為單位的持續時間。 例如,當員工離職銷售部門時,您可以允許員工繼續保留存取權七天,讓他們能夠使用銷售應用程式,並將這些應用程式中資源的擁有權轉移給另一位員工。

選取 [下一步 ] 以開啟 [ 自定義延伸模組] 索引卷標。

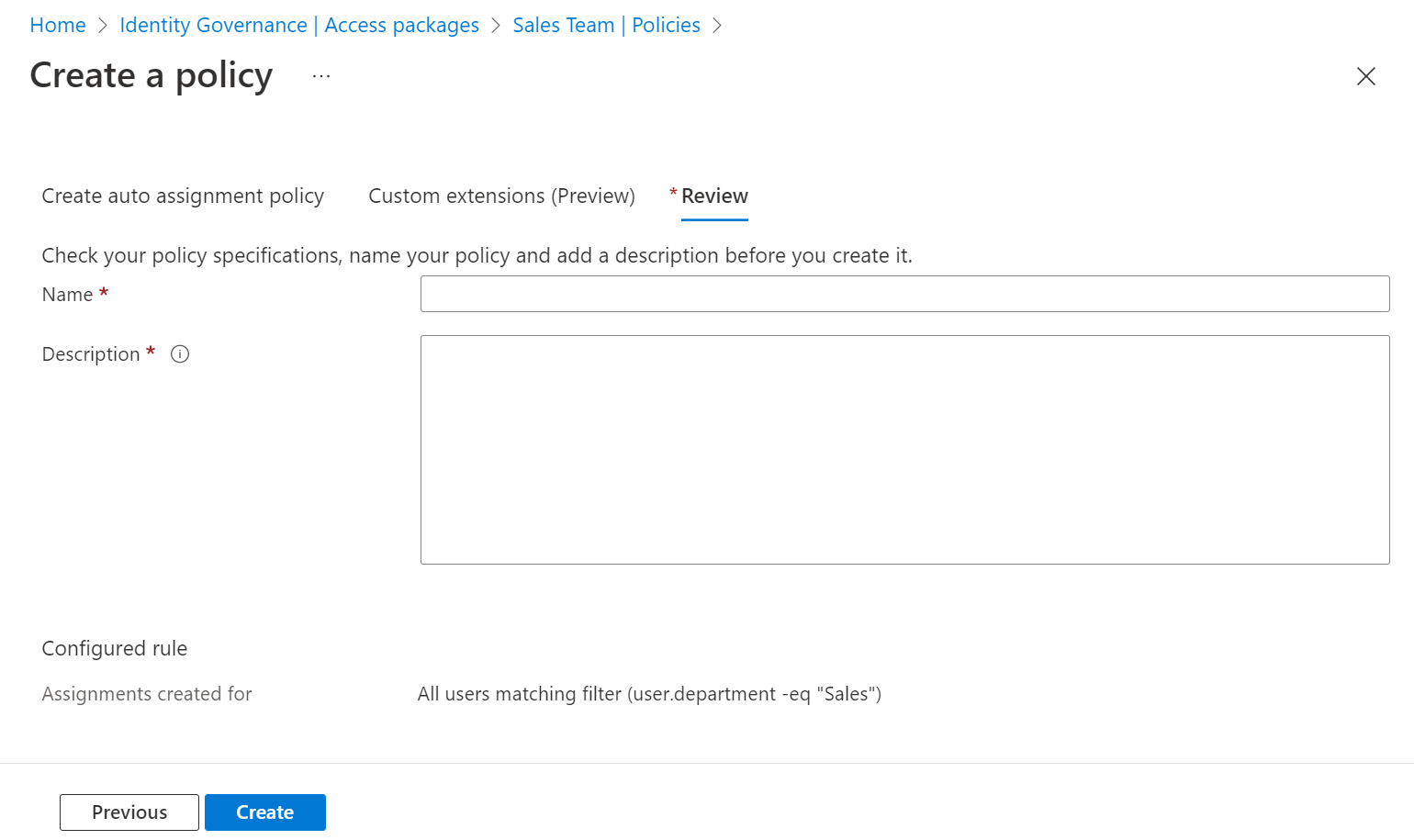

如果您的目錄中有 自定義延伸模組 ,您希望在原則指派或移除存取權時執行,您可以將它們新增至此原則。 然後選取旁邊的 以開啟 [ 檢閱] 索引標籤。

輸入原則的名稱和描述。

選取 [建立] 以儲存原則。

注意

此時,權利管理會自動建立對應至每個原則的動態安全組,以評估範圍中的使用者。 除非權利管理本身,否則不應修改此群組。 權利管理也可以自動修改或刪除此群組,因此請勿將此群組用於其他應用程式或案例。

Microsoft Entra ID 會評估組織中屬於此規則範圍的使用者,併為尚未指派存取套件的使用者建立指派。 原則在其規則中最多可以包含5,000位使用者。 評估可能需要幾分鐘的時間,或使用者屬性的後續更新才會反映在存取套件指派中。

以程序設計方式建立自動指派原則

有兩種方式可以透過 Microsoft Graph 和適用於 Microsoft Graph 的 PowerShell Cmdlet,以程式設計方式建立自動指派的存取套件指派原則。

透過 Graph 建立存取套件指派原則

您可以使用 Microsoft Graph 建立原則。 具有委派 EntitlementManagement.ReadWrite.All 許可權的應用程式,或是具有目錄角色或 EntitlementManagement.ReadWrite.All 許可權之應用程式之適當角色的使用者,可以呼叫 建立 assignmentPolicy API。 在您的要求承載中,包含displayName原則的、description、 automaticRequestSettingsspecificAllowedTargets和 accessPackage 屬性。

透過PowerShell建立存取套件指派原則

您也可以使用適用於身分識別治理模組 1.16.0 版或更新版本的 Microsoft Graph PowerShell Cmdlet,在 PowerShell 中建立原則。

下列腳本說明如何使用 v1.0 配置檔建立原則,以自動指派存取套件。 如需更多範例,請參閱 建立 assignmentPolicy 。

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$apid = "cdd5f06b-752a-4c9f-97a6-82f4eda6c76d"

$pparams = @{

DisplayName = "Sales department users"

Description = "All users from sales department"

AllowedTargetScope = "specificDirectoryUsers"

SpecificAllowedTargets = @( @{

"@odata.type" = "#microsoft.graph.attributeRuleMembers"

description = "All users from sales department"

membershipRule = '(user.department -eq "Sales")'

} )

AutomaticRequestSettings = @{

RequestAccessForAllowedTargets = $true

}

AccessPackage = @{

Id = $apid

}

}

New-MgEntitlementManagementAssignmentPolicy -BodyParameter $pparams