列出 Microsoft Entra 角色指派

本文說明如何列出您在 Microsoft Entra ID 中指派的角色。 在 Microsoft Entra 識別符中,角色可以在整個組織範圍或具有單一應用程式範圍指派。

- 整個組織範圍的角色指派會新增至 ,而且可以在單一應用程式角色指派清單中看到。

- 單一應用程式範圍的角色指派不會新增至 ,而且無法在整個組織範圍的指派清單中看到。

必要條件

- 使用 PowerShell 時的 Microsoft Graph PowerShell 模組

- 針對 Microsoft Graph API 使用 Graph 總管時的管理員同意

如需詳細資訊,請參閱 使用PowerShell或 Graph 總管的必要條件。

Microsoft Entra 系統管理中心

提示

本文中的步驟可能會根據您從開始的入口網站稍有不同。

此程式描述如何列出具有整個組織範圍的角色指派。

流覽至 [身分>識別角色] 和 [系統管理員>角色] 和 [系統管理員]。

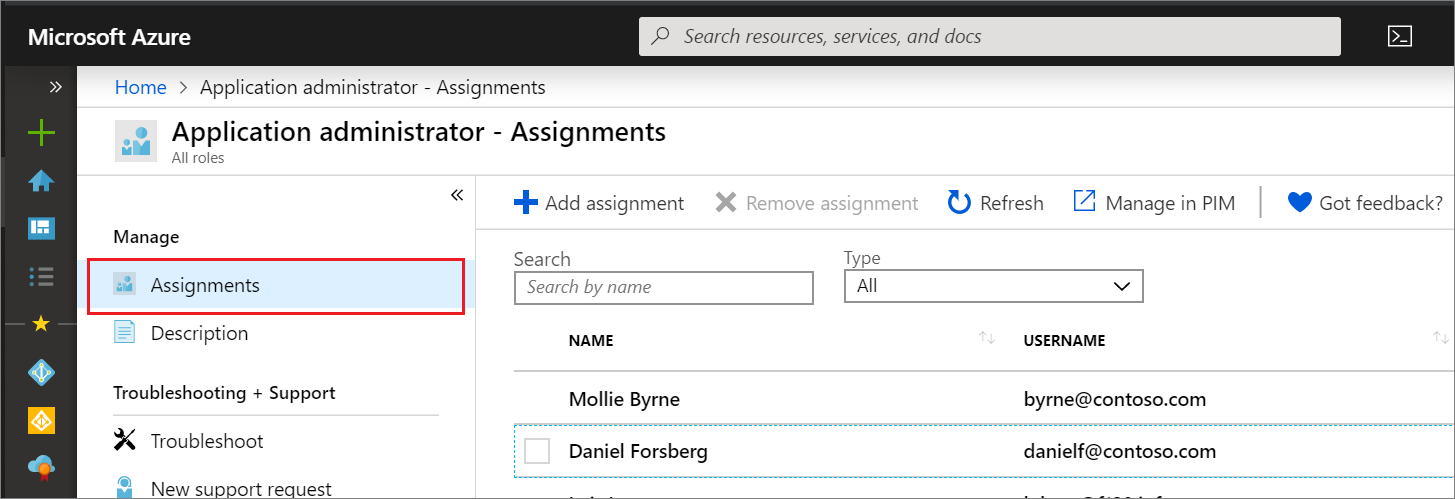

選取角色以開啟它並檢視其屬性。

選取 [ 指派 ] 以列出角色指派。

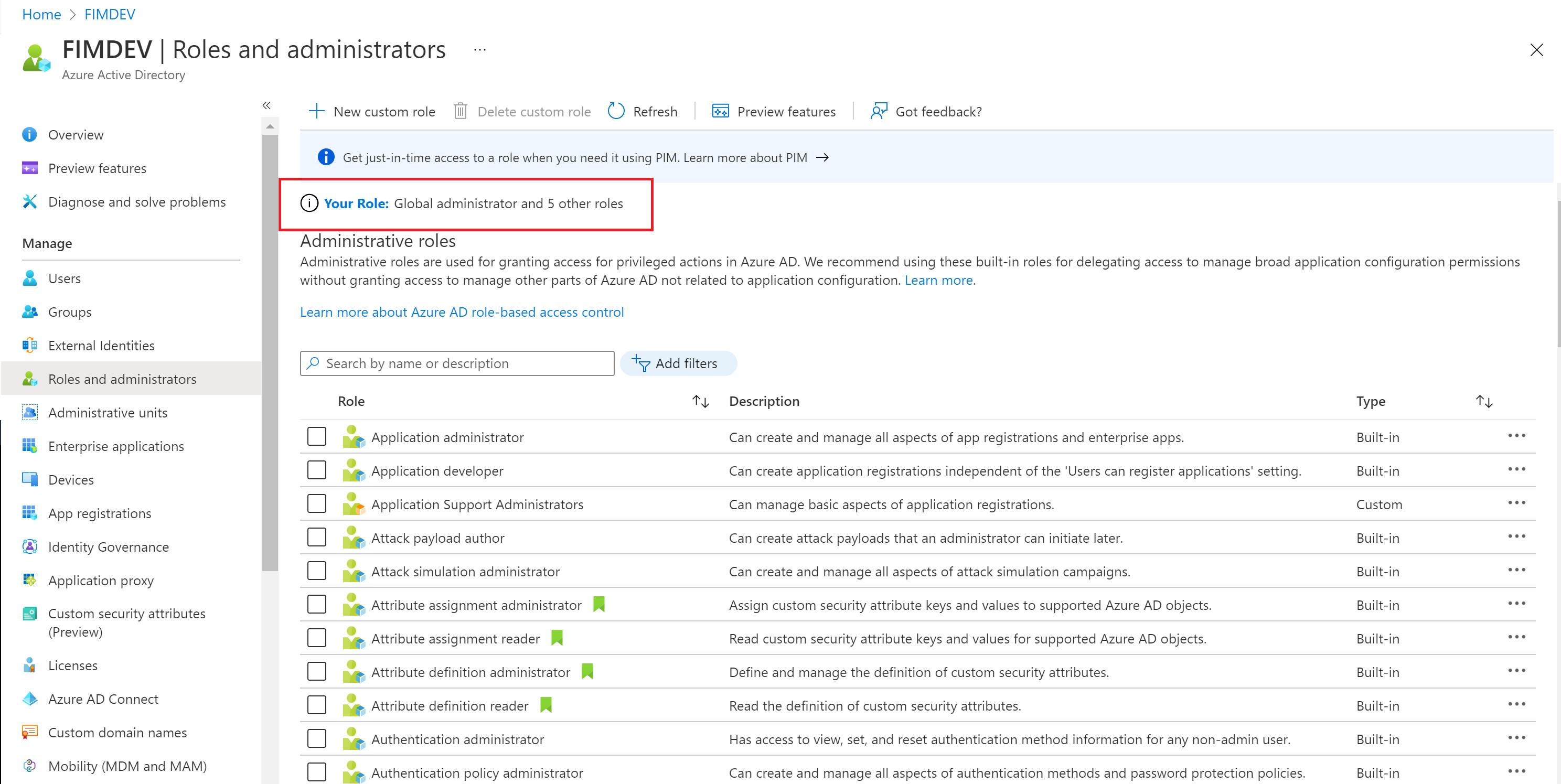

列出我的角色指派

也很容易列出您自己的許可權。 在 [角色和系統管理員] 頁面上選取 [您的角色],以查看目前指派給您的角色。

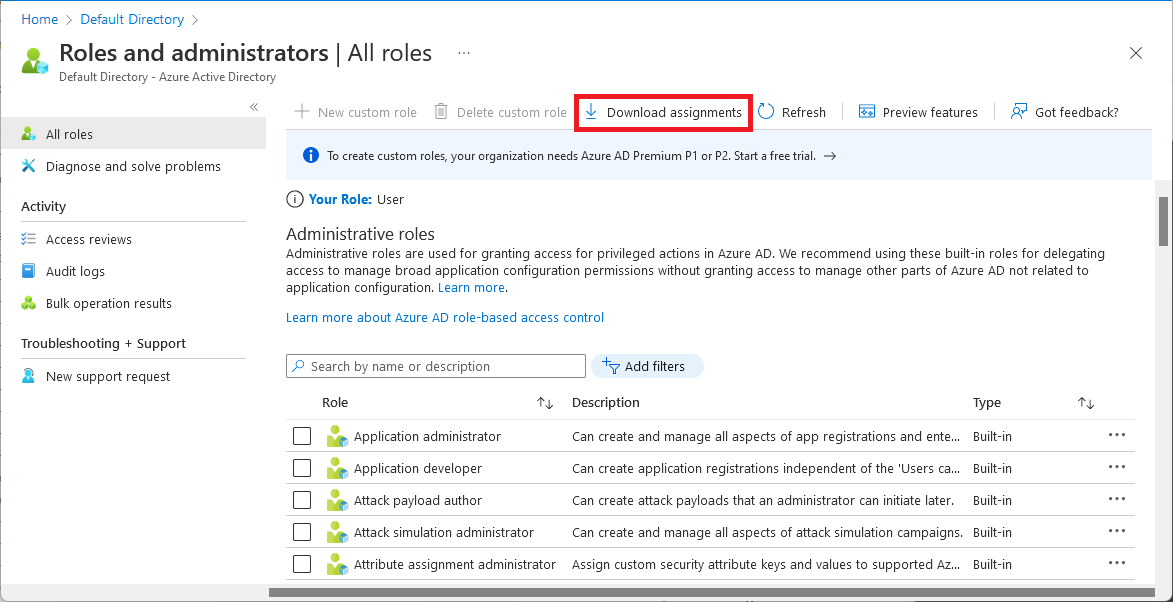

下載角色指派

若要下載所有角色的所有作用中角色指派,包括內建和自定義角色,請遵循下列步驟(目前為預覽版)。

若要下載特定角色的所有指派,請遵循下列步驟。

列出具有單一應用程式範圍的角色指派

本節說明如何使用單一應用程式範圍列出角色指派。 此功能目前處於公開預覽。

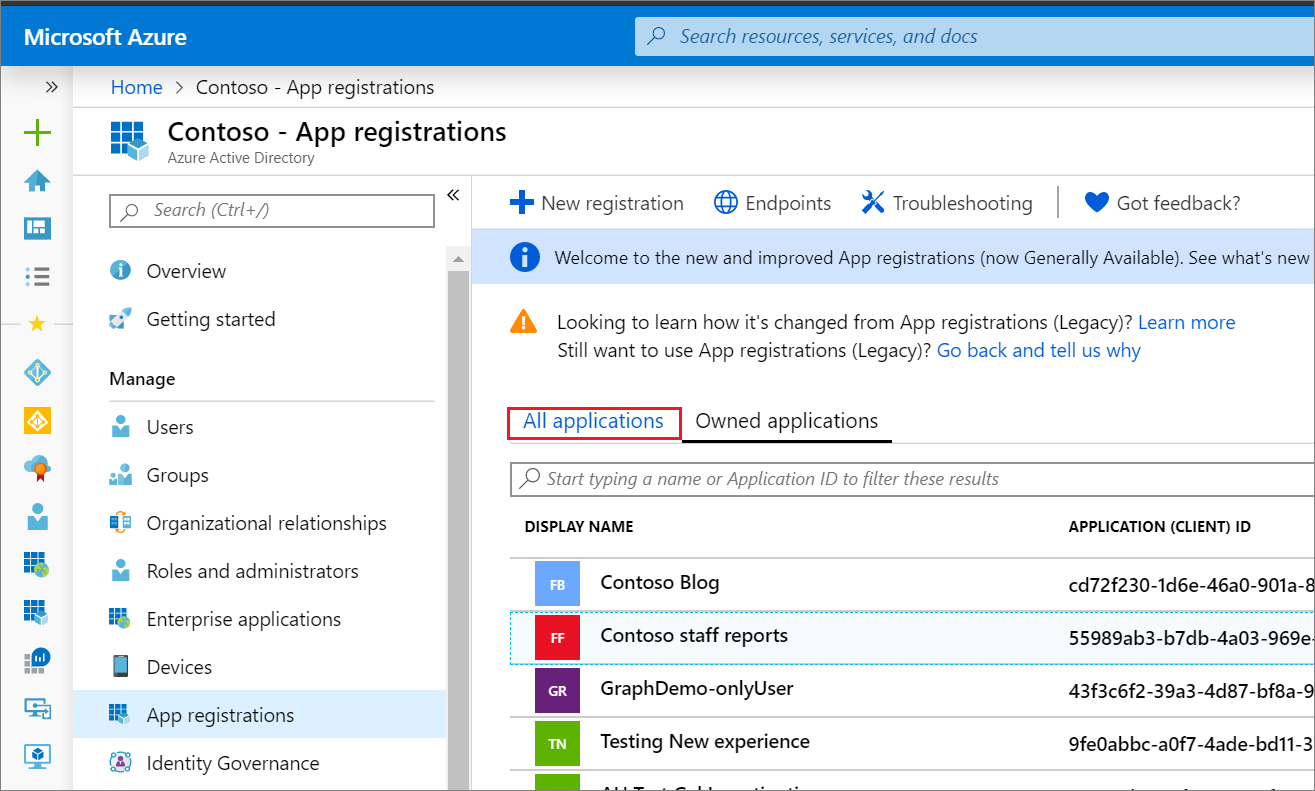

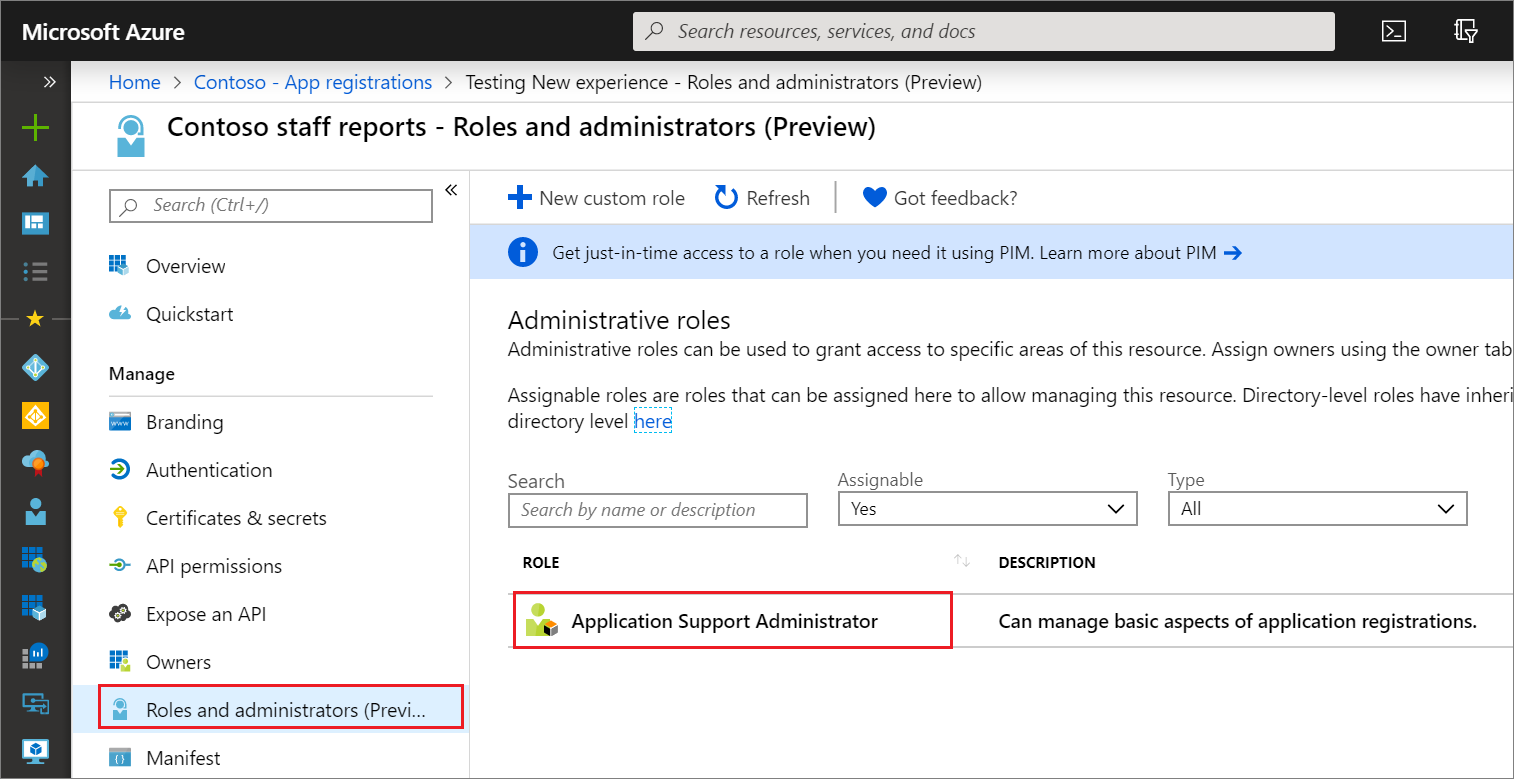

流覽至 [身分>識別應用程式> 應用程式註冊。

選取應用程式註冊以檢視其屬性。 您可能必須選取 [所有應用程式 ],才能查看 Microsoft Entra 組織中應用程式註冊的完整清單。

在應用程式註冊中,選取 [ 角色和系統管理員],然後選取角色以檢視其屬性。

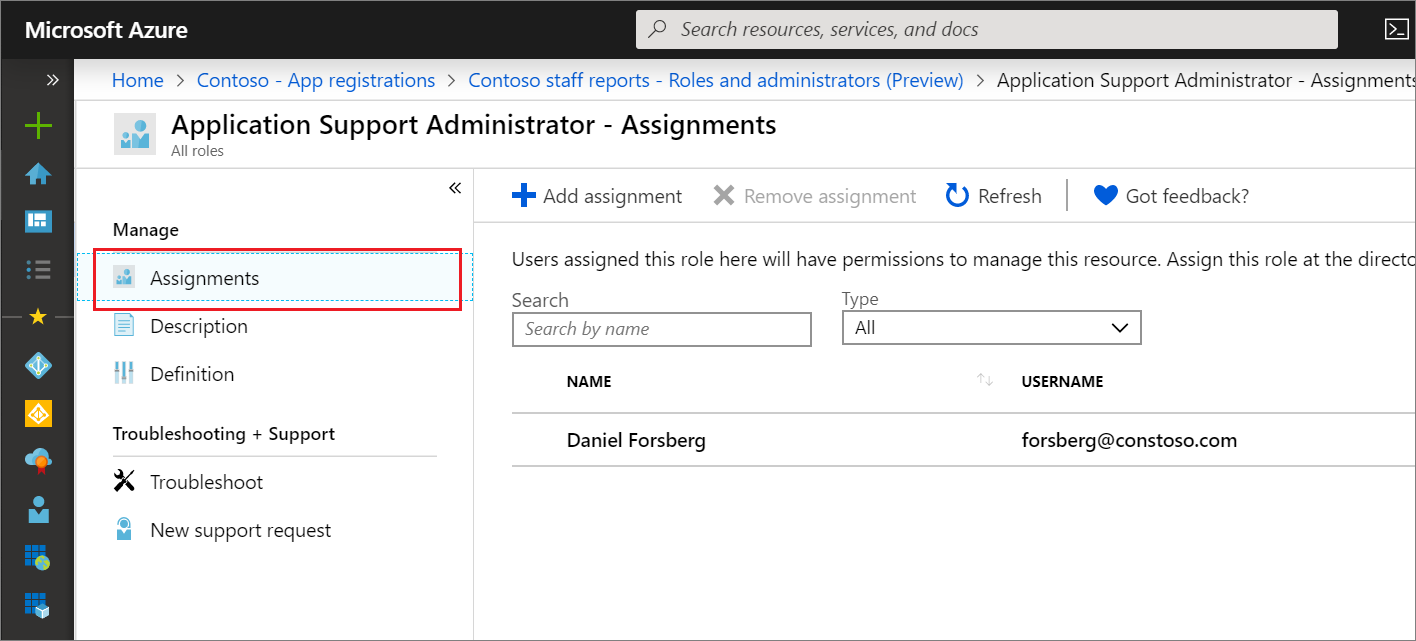

選取 [ 指派 ] 以列出角色指派。 從應用程式註冊中開啟 [指派] 頁面,會顯示限定為此 Microsoft Entra 資源的角色指派。

PowerShell

本節說明如何檢視具有整個組織範圍的角色指派。 本文使用 Microsoft Graph PowerShell 模組。 若要使用PowerShell檢視單一應用程式範圍指派,您可以使用使用PowerShell指派自定義角色中的 Cmdlet。

使用 Get-MgRoleManagementDirectoryRoleDefinition 和 Get-MgRoleManagementDirectoryRoleAssignment 命令來列出角色指派。

下列範例示範如何列出群組 管理員 istrator 角色的角色指派。

# Fetch list of all directory roles with template ID

Get-MgRoleManagementDirectoryRoleDefinition

# Fetch a specific directory role by ID

$role = Get-MgRoleManagementDirectoryRoleDefinition -UnifiedRoleDefinitionId fdd7a751-b60b-444a-984c-02652fe8fa1c

# Fetch membership for a role

Get-MgRoleManagementDirectoryRoleAssignment -Filter "roleDefinitionId eq '$($role.Id)'"

Id PrincipalId RoleDefinitionId DirectoryScopeId AppScop

eId

-- ----------- ---------------- ---------------- -------

lAPpYvVpN0KRkAEhdxReEH2Fs3EjKm1BvSKkcYVN2to-1 71b3857d-2a23-416d-bd22-a471854ddada 62e90394-69f5-4237-9190-012177145e10 /

lAPpYvVpN0KRkAEhdxReEMdXLf2tIs1ClhpzQPsutrQ-1 fd2d57c7-22ad-42cd-961a-7340fb2eb6b4 62e90394-69f5-4237-9190-012177145e10 /

下列範例示範如何列出所有角色的所有作用中角色指派,包括內建和自定義角色(目前為預覽版)。

$roles = Get-MgRoleManagementDirectoryRoleDefinition

foreach ($role in $roles)

{

Get-MgRoleManagementDirectoryRoleAssignment -Filter "roleDefinitionId eq '$($role.Id)'"

}

Id PrincipalId RoleDefinitionId DirectoryScopeId AppScop

eId

-- ----------- ---------------- ---------------- -------

lAPpYvVpN0KRkAEhdxReEH2Fs3EjKm1BvSKkcYVN2to-1 71b3857d-2a23-416d-bd22-a471854ddada 62e90394-69f5-4237-9190-012177145e10 /

lAPpYvVpN0KRkAEhdxReEMdXLf2tIs1ClhpzQPsutrQ-1 fd2d57c7-22ad-42cd-961a-7340fb2eb6b4 62e90394-69f5-4237-9190-012177145e10 /

4-PYiFWPHkqVOpuYmLiHa3ibEcXLJYtFq5x3Kkj2TkA-1 c5119b78-25cb-458b-ab9c-772a48f64e40 88d8e3e3-8f55-4a1e-953a-9b9898b8876b /

4-PYiFWPHkqVOpuYmLiHa2hXf3b8iY5KsVFjHNXFN4c-1 767f5768-89fc-4a8e-b151-631cd5c53787 88d8e3e3-8f55-4a1e-953a-9b9898b8876b /

BSub0kaAukSHWB4mGC_PModww03rMgNOkpK77ePhDnI-1 4dc37087-32eb-4e03-9292-bbede3e10e72 d29b2b05-8046-44ba-8758-1e26182fcf32 /

BSub0kaAukSHWB4mGC_PMgzOWSgXj8FHusA4iaaTyaI-1 2859ce0c-8f17-47c1-bac0-3889a693c9a2 d29b2b05-8046-44ba-8758-1e26182fcf32 /

Microsoft Graph API

本節說明如何列出具有整個組織範圍的角色指派。 若要使用圖形 API 列出單一應用程式範圍角色指派,您可以使用使用圖形 API 指派自定義角色中的作業。

使用 List unifiedRoleAssignments API 來取得特定角色定義的角色指派。 下列範例示範如何使用標識碼 3671d40a-1aac-426c-a0c1-a3821ebd8218列出特定角色定義的角色指派。

GET https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments?$filter=roleDefinitionId eq ‘<template-id-of-role-definition>’

回應

HTTP/1.1 200 OK

{

"id": "CtRxNqwabEKgwaOCHr2CGJIiSDKQoTVJrLE9etXyrY0-1",

"principalId": "ab2e1023-bddc-4038-9ac1-ad4843e7e539",

"roleDefinitionId": "3671d40a-1aac-426c-a0c1-a3821ebd8218",

"directoryScopeId": "/"

}

下一步

- 歡迎在 Microsoft Entra 系統管理角色論壇上與我們分享。

- 如需角色許可權的詳細資訊,請參閱 Microsoft Entra 內建角色。

- 如需默認用戶權力,請參閱 預設來賓和成員使用者許可權的比較。