Azure 結構化防火牆記錄

結構化記錄是一種以特定格式組織的記錄資料類型。 他們會使用預先定義的結構描述,以輕鬆搜尋、篩選和分析的方式建構記錄資料。 與由自由格式文字組成的非結構化記錄不同,結構化記錄具有機器可以剖析和分析的一致格式。

Azure 防火牆的結構化記錄提供更詳細的防火牆事件檢視。 這些記錄包括來源和目的地 IP 位址、通訊協定、連接埠號碼和防火牆採取的動作等資訊。 它們也包含更多中繼資料,例如事件的時間和 Azure 防火牆執行個體的名稱。

目前,下列診斷記錄類別可供 Azure 防火牆使用:

- 應用程式規則記錄

- 網路規則記錄

- DNS Proxy 記錄

這些記錄類別會使用 Azure 診斷模式。 在此模式中,來自任何診斷設定的所有資料都會收集在 AzureDiagnostics 資料表中。

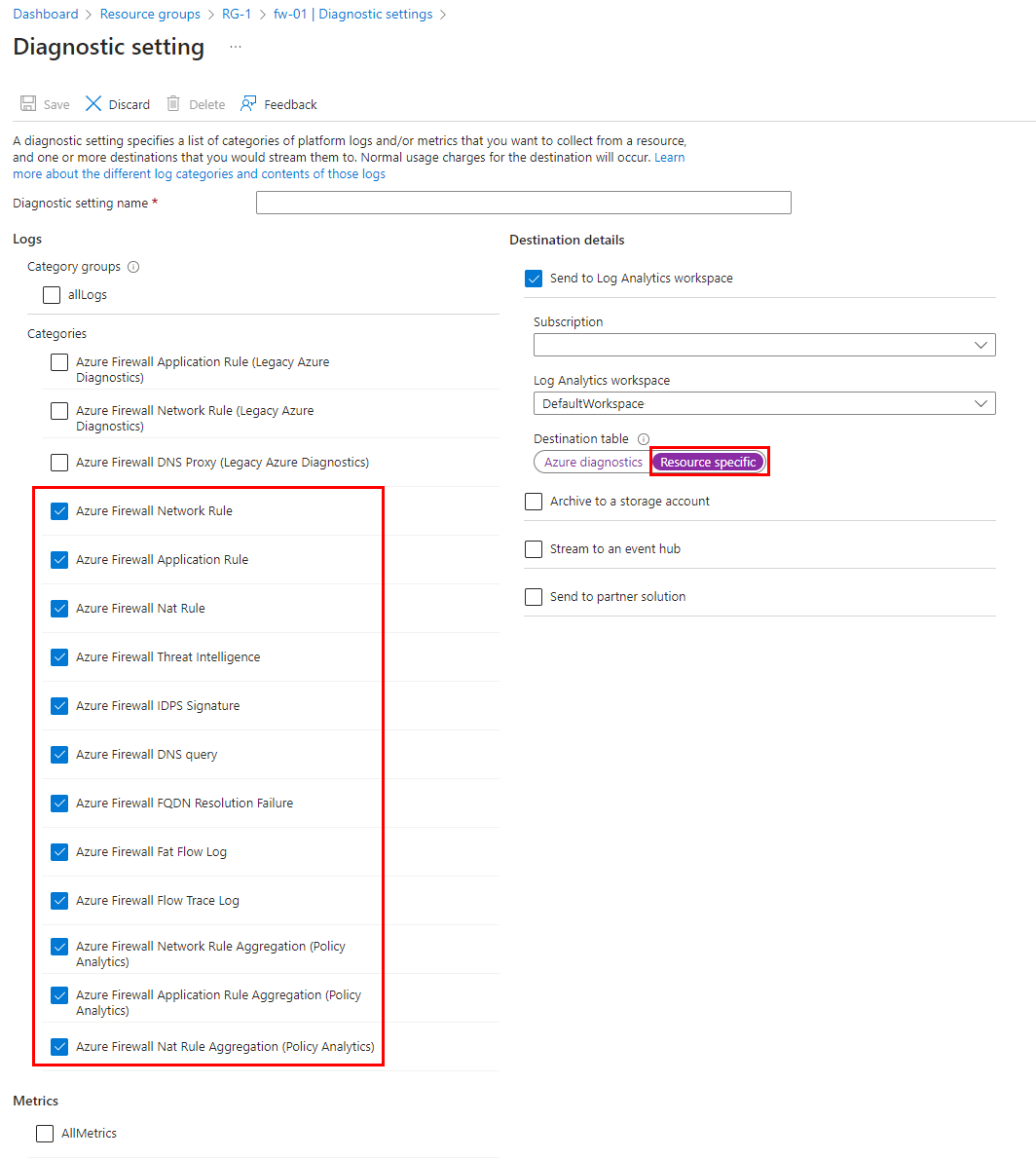

有了結構化記錄,您就可以選擇使用資源特定資料表,而不是現有的 AzureDiagnostics 資料表。 如果這兩組記錄都需要,則每個防火牆至少必須建立兩個診斷設定。

資源特定模式

在資源專屬模式中,系統會針對在診斷設定中選取的每個類別,建立所選工作區中的個別資料表。 建議使用此方法,因為:

- 可降低高達 80% 的整體記錄成本。

- 在記錄查詢中使用資料時更方便

- 可更輕鬆地探索結構描述及其結構

- 改善擷取延遲及查詢時間兩者的效能

- 可讓您授與特定資料表的 Azure RBAC 權限

診斷設定現在提供新的資源特定資料表,可讓您利用下列類別:

- 網路規則記錄 - 包含所有網路規則記錄資料。 資料平面和網路規則之間的每個比對都會建立記錄項目,其中包含資料平面封包和對比規則的屬性。

- NAT 規則記錄 - 包含所有 DNAT (目的地網路位址轉譯) 事件記錄資料。 資料平面和 DNAT 規則之間的每個比對都會建立記錄項目,其中包含資料平面封包和對比規則的屬性。

- 應用程式規則記錄 - 包含所有應用程式規則記錄資料。 資料平面和應用程式規則之間的每個比對都會建立記錄項目,其中包含資料平面封包和對比規則的屬性。

- 威脅情報記錄 - 包含所有威脅情報事件。

- IDPS 記錄 - 包含與一個或多個 IDPS 簽章比對的所有資料平面封包。

- DNS Proxy 記錄 - 包含所有 DNS Proxy 事件記錄資料。

- 內部 FQDN 解析失敗記錄 - 包含導致失敗的所有內部防火牆 FQDN 解析要求。

- 應用程式規則彙總記錄 - 包含原則分析的彙總應用程式規則記錄資料。

- 網路規則彙總記錄 - 包含原則分析的彙總網路規則記錄資料。

- 規則彙總記錄 - 包含原則分析的彙總 NAT 規則記錄資料。

- 最大流量記錄 (預覽) - 最大流量 (大量流量) 記錄會顯示透過防火牆造成最高輸送量的最大連線。

- 流量追蹤 (預覽) - 包含流量資訊、旗標,以及記錄流量的時間週期。 您可以看到完整的流量資訊,例如 SYN、SYN-ACK、FIN、FIN-ACK、RST、INVALID (流量)。

啟用結構化記錄

若要啟用 Azure 防火牆結構化記錄,您必須先在 Azure 訂用帳戶中設定 Log Analytics 工作區。 此工作區用於儲存 Azure 防火牆所產生的結構化記錄。

設定 Log Analytics 工作區後,您即可瀏覽至 Azure 入口網站中防火牆的 [診斷設定] 頁面,以在 Azure 防火牆中啟用結構化記錄。 您必須從該處選取 [資源特定] 目的地資料表,然後選取您要記錄的事件類型。

注意

不需要使用功能旗標或 Azure PowerShell 命令來啟用此功能。

結構化記錄查詢

Azure 入口網站中提供預先定義的查詢清單。 此清單有針對每個類別預先定義的 KQL (Kusto 查詢語言) 記錄查詢,而其中聯結的查詢會在單一檢視中顯示整個 Azure 防火牆記錄事件。

Azure 防火牆活頁簿

Azure 防火牆活頁簿提供用於 Azure 防火牆資料分析的彈性畫布。 您可以使用畫布在Azure 入口網站內建立豐富的視覺效果報告。 您可以深入了解多個部署在 Azure 上的防火牆,並將其結合成統一的互動式體驗。

若要部署使用 Azure 防火牆結構化記錄的新活頁簿,請參閱適用於 Azure 防火牆的 Azure 監視器活頁簿。

下一步

如需詳細資訊,請參閱探索 Azure 防火牆中的新資源特定結構化記錄。

若要深入了解 Azure 防火牆記錄和計量,請參閱 Azure 防火牆記錄和計量