Azure RBAC 的最佳做法

本文說明使用 Azure 角色型存取控制 (Azure RBAC) 的一些最佳做法。 這些最佳做法衍生自我們的 Azure RBAC 體驗,以及像您這樣的客戶體驗。

僅授與使用者所需的存取權

使用 Azure RBAC,您可以隔離小組內的職責,並只授與他們執行其工作所需的使用者存取權數量。 您可以只允許特定範圍內的特定動作,而不是授與 Azure 訂用帳戶或資源中每個人不受限制的許可權。

規劃訪問控制策略時,最佳做法是授與使用者最低許可權以完成其工作。 即便一開始操作可能較方便,仍應避免以較廣泛的範圍指派較廣泛的角色。 建立自定義角色時,只包含使用者所需的許可權。 藉由限制角色和範圍,萬一安全性主體遭到入侵,承受風險的資源仍可得到控制。

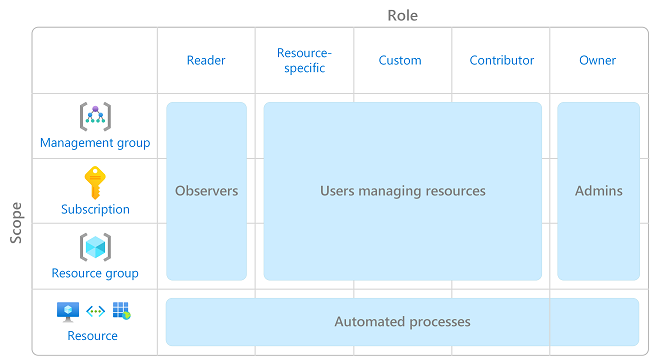

下圖顯示使用 Azure RBAC 的建議模式。

如需如何指派角色的資訊,請參閱使用 Azure 入口網站 指派 Azure 角色。

限制訂用帳戶擁有者的數目

您的訂用帳戶擁有者應限制在 3 位以內,以降低擁有者遭入侵而導致資料外洩的可能。 您可以在 適用於雲端的 Microsoft Defender 中監視這項建議。 如需 適用於雲端的 Defender 中的其他身分識別和存取建議,請參閱安全性建議 - 參考指南。

限制特殊許可權系統管理員角色指派

某些角色會識別為 具有特殊許可權的系統管理員角色。 請考慮採取下列動作來改善您的安全性狀態:

- 拿掉不必要的特殊許可權角色指派。

- 避免在可改用作業函式角色時 指派具特殊許可權的系統管理員角色 。

- 如果您必須指派具特殊許可權的系統管理員角色,請使用窄範圍,例如資源群組或資源,而不是更廣泛的範圍,例如管理群組或訂用帳戶。

- 如果您要指派具有建立角色指派許可權的角色,請考慮新增條件來限制角色指派。 如需詳細資訊,請參閱 將 Azure 角色指派管理委派給有條件的其他人。

如需詳細資訊,請參閱 列出或管理特殊許可權系統管理員角色指派。

使用 Microsoft Entra Privileged Identity Management

若要保護特殊許可權帳戶免受惡意網路攻擊,您可以使用 Microsoft Entra Privileged Identity Management (PIM) 來降低許可權的曝光時間,並透過報告和警示提高您對其使用可見度。 PIM 藉由提供 Microsoft Entra ID 和 Azure 資源的 Just-In-Time 特殊許可權存取,協助保護特殊許可權帳戶。 存取權可以有時間限制,之後會自動撤銷許可權。

如需詳細資訊,請參閱 什麼是 Microsoft Entra Privileged Identity Management?。

將角色指派給群組,而非使用者

若要讓角色指派更易於管理,請避免直接將角色指派給使用者。 而是將角色指派給群組。 將角色指派給群組,而不是使用者,也有助於將角色指派的數目降至最低,而 每個訂用帳戶的角色指派限制。

使用唯一角色標識碼來指派角色,而不是角色名稱

角色名稱可能會變更幾次,例如:

- 您正在使用自己的自定義角色,並決定變更名稱。

- 您使用的是名稱中有 (預覽) 的預覽角色。 釋放角色時,角色會重新命名。

即使已重新命名角色,角色標識碼也不會變更。 如果您使用腳本或自動化來建立角色指派,最佳做法是使用唯一的角色標識碼,而不是角色名稱。 因此,如果重新命名角色,您的腳本更有可能運作。

如需詳細資訊,請參閱 使用唯一角色標識符和 Azure PowerShell 指派角色,以及 使用唯一角色識別碼和 Azure CLI 指派角色。

避免在建立自定義角色時使用通配符

建立自訂角色時,您可以使用通配符 (*) 字元來定義許可權。 建議您明確指定 Actions , DataActions 而不是使用通配符 (*) 字元。 透過未來 Actions 授與的其他存取權和許可權,或使用 DataActions 通配符可能不想要的行為。 如需詳細資訊,請參閱 Azure 自定義角色。