在適用於 Office 365 的 Microsoft Defender 中設定安全連結原則

提示

您知道您可以免費試用 Microsoft Defender 全面偵測回應 Office 365 方案 2 中的功能嗎? 使用 Microsoft Defender 入口網站試用中樞的 90 天 適用於 Office 365 的 Defender 試用版。 瞭解誰可以在 Try 適用於 Office 365 的 Microsoft Defender 上註冊和試用條款。

重要事項

本文適用於擁有適用於 Office 365 的 Microsoft Defender 的商務客戶。 如果您是尋找 Outlook 中安全連結相關信息的住家使用者,請參閱 進階 Outlook.com 安全性。

在具有 適用於 Office 365 的 Microsoft Defender 的組織中,安全連結提供訊息、Microsoft Teams 中連結的 URL 掃描,以及支援的 Office 365 應用程式。 如需詳細資訊,請參閱 適用於 Office 365 的 Microsoft Defender 中的安全連結。

雖然沒有預設的安全鏈接原則, 但內建保護 預設安全策略預設會為所有收件者提供安全鏈接保護。 在標準或嚴格預設安全策略或自定義安全鏈接原則中指定的收件者不會受到影響。 如需詳細資訊,請參閱 EOP 和 適用於 Office 365 的 Microsoft Defender 中的預設安全策略。

為了提高數據粒度,您也可以使用本文中的程式來建立適用於特定使用者、群組或網域的安全鏈接原則。

您可以在 Microsoft Defender 入口網站或powerShell Exchange Online 中設定安全鏈接原則。

開始之前有哪些須知?

您會在 開啟 Microsoft Defender 入口網站https://security.microsoft.com。 若要直接移至 [安全連結] 頁面,請使用 https://security.microsoft.com/safelinksv2。

若要連線至 Exchange Online PowerShell,請參閱連線至 Exchange Online PowerShell。

您必須獲得指派許可權,才能執行本文中的程式。 您有下列選項:

Microsoft Defender 全面偵測回應 整合角色型訪問控制 (RBAC) ( 如果 Email & 共同作業>適用於 Office 365 的 Defender 許可權為

作用中。只會影響 Defender 入口網站,而不會影響 PowerShell) : (管理) 的授權和設定/安全性設定/核心安全性設定或 (讀取) 的授權和設定/安全性設定/核心安全性設定。

作用中。只會影響 Defender 入口網站,而不會影響 PowerShell) : (管理) 的授權和設定/安全性設定/核心安全性設定或 (讀取) 的授權和設定/安全性設定/核心安全性設定。Email Microsoft Defender 入口網站中 & 共同作業許可權和 Exchange Online 許可權:

- 建立、修改和刪除原則:Email 中組織管理或安全性系統管理員角色群組中的成員資格 & 共同作業 RBAC 和 Exchange Online RBAC 中組織管理角色群組的成員資格。

-

原則的只讀存取權:下列其中一個角色群組中的成員資格:

- Email & 共同作業 RBAC 中的全域讀取者或安全性讀取者。

- Exchange Online RBAC 中的僅限檢視組織管理。

Microsoft Entra 權限:全域管理員、安全性系統管理員*、全域讀取者或安全性讀取者角色的成員資格,可為使用者提供Microsoft 365 中其他功能的必要許可權和許可權。

重要事項

* Microsoft建議您使用許可權最少的角色。 使用較低許可權的帳戶有助於改善組織的安全性。 全域系統管理員是高度特殊權限角色,應僅在無法使用現有角色的緊急案例下使用。

如需安全鏈接原則的建議設定,請參閱 安全鏈接原則設定。

提示

如果收件者也包含在標準或嚴格預設安全策略中,則會忽略安全連結的內建保護例外狀況或自定義安全鏈接原則中的設定。 如需詳細資訊,請參閱 電子郵件保護的順序和優先順序。

最多允許 6 小時,才能套用新的或更新的原則。

如需授權需求的詳細資訊,請參閱 授權條款。

使用 Microsoft Defender 入口網站建立安全鏈接原則

在 Microsoft Defender 入口網站https://security.microsoft.com的 中,移至 [原則]區段中的 Email & >共同作業原則 & 規則>威脅原則>安全連結。 或者,若要直接移至 [安全連結] 頁面,請使用 https://security.microsoft.com/safelinksv2。

在 [ 安全連結] 頁面上,選取 [

建立] 以啟動新的 [安全連結] 原則精靈。

建立] 以啟動新的 [安全連結] 原則精靈。在 [命名您的原則] 頁面上,設定以下設定:

- 名稱:輸入原則的唯一描述性名稱。

- 說明:輸入原則的選擇性說明。

當您在 [ 為原則命名 ] 頁面上完成時,請選取 [ 下一步]。

在 [ 使用者和網域 ] 頁面上,識別原則套用至 (收件者條件的內部收件者) :

- 使用者:指定的信箱、郵件使用者或郵件連絡人。

-

群組:

- ) 不支援指定通訊群組的成員 (包括通訊群組內未啟用郵件功能的安全組) 或啟用郵件功能的安全組 (動態通訊群組。

- 指定的 Microsoft 365 群組。

- 網域:組織中在指定的 已接受網域中具有主要電子郵件位址的所有收件者。

按一下適當的方塊,開始輸入值,然後從結果中選取您想要的值。 視需要重複此程序多次。 若要移除現有的值,請選擇

值旁邊的 。

值旁邊的 。針對使用者或群組,您可以使用大部分識別碼 (名稱、顯示名稱、別名、電子郵件地址、帳戶名稱等),但會在結果中顯示對應的顯示名稱。 針對使用者,輸入星號 (*) 來查看所有可用的值。

您只能使用條件一次,但條件可以包含多個值:

相同條件的多個值使用 OR 邏輯 (例如 recipient1<> 或 <recipient2>) 。 如果收件者符合 任何 指定的值,則會將原則套用至這些值。

不同 類型的條件 會使用 AND 邏輯。 收件者必須符合 所有 指定的條件,原則才能套用到這些條件。 例如,您可以使用下列值來設定條件:

- 使用者:

romain@contoso.com - 群組:主管

只有在他也是主管群組的成員時,原則才會套用至

romain@contoso.com。 否則,原則不會套用到他。- 使用者:

排除這些使用者、群組和網域:若要為原則適用的內部收件者新增例外 (收件者例外),請選取此選項並設定例外。 設定和行為就像是條件。

您只能使用例外狀況一次,但例外狀況可以包含多個值:

- 相同例外狀況的多個值使用 OR 邏輯 (例如 recipient1<> 或 <recipient2>) 。 如果收件者符合 任何 指定的值,就不會套用原則。

- 不同類型的例外狀況會使用 OR 邏輯 (例如,<recipient1 或 group1>>的成員或 domain1) 的成員。<>< 如果收件者符合 任何 指定的例外狀況值,就不會套用原則。

當您在 [ 使用者和網域 ] 頁面上完成時,請選取 [ 下一步]。

在 [URL] & 按兩下列設定 : 頁面上, 設定下列設定:

Email 節:

開啟: 當使用者按一下電子郵件中的連結時,[安全連結] 會檢查已知的惡意連結清單。 默認會重寫 URL:選取此選項可開啟電子郵件訊息中連結的安全鏈接保護, (URL 重寫和按兩下保護) 的時間。 如果您選擇此選項,可以使用下列設定:

- 將安全連結套用至組織內傳送的電子郵件訊息:選取此選項可將安全鏈接原則套用至內部寄件者與內部收件者之間的郵件。 開啟此設定可啟用所有組織內訊息的鏈接包裝。

-

針對指向檔案的可疑連結和連結套用即時 URL 掃描:選取此選項可開啟從外部發件者的電子郵件訊息中即時掃描連結。 如果您選擇此選項,可以使用下列設定:

- 在傳遞訊息之前等候 URL 掃描完成:選取此選項可等候即時 URL 掃描完成,再從外部寄件者傳遞訊息。 建議的設定為 [開啟]。

- 請勿重寫 URL,請只透過 SafeLinks API 進行檢查:選取此選項可防止 URL 換行,但在訊息傳遞之前繼續掃描 URL。 在支援的 Outlook (Windows、Mac 和 Outlook 網頁版) 版本中,按兩下 URL 時,會透過 API 以獨佔方式呼叫安全連結。

請勿在電子郵件區段中重寫下列 URL :選取 [ 管理 (nn) URL ] 連結,以允許存取安全鏈接會封鎖的特定 URL。

注意事項

「不要重寫下列 URL」清單中的專案不會在郵件流程期間由安全鏈接掃描或包裝,但在按兩下時仍可能遭到封鎖。 回報 URL,因為 我已確認 URL 是乾淨的 ,然後選取 [允許此 URL ] 將允許專案新增至 [租使用者允許/封鎖清單],如此一來,在郵件流程期間 和 單擊時,安全鏈接不會掃描或包裝 URL。 如需指示,請 參閱回報良好的 URL 以Microsoft。

在 [ 管理 URL 而不重寫 開啟的飛出視窗] 中,選取 [

新增 URL]。

新增 URL]。在開啟的 [ 新增 URL ] 飛出視窗中,按兩下 [URL] 方塊,輸入值,然後按 ENTER 鍵或選取方塊下方顯示的完整值。 視需要重複此步驟多次。

如需URL語法,請參閱 「不要重寫下列URL」清單的項目語法。

若要移除專案,請選擇

項目旁邊的 。

項目旁邊的 。當您完成 [ 新增 URL] 飛出視窗時,請選取 [ 儲存]。

回到 [管理 URL 而不重寫 ] 飛出視窗,您新增的 URL 專案會列在飛出視窗上。

若要將 URL 清單從一般變更為精簡間距,請選

取 [將列表間距變更為精簡或正常],然後選

取 [將列表間距變更為精簡或正常],然後選 取 [壓縮列表]。

取 [壓縮列表]。使用 [

搜尋] 方 塊來尋找飛出視窗上的專案。

搜尋] 方 塊來尋找飛出視窗上的專案。若要新增專案,請選取 [

新增 URL] ,然後重複上一個步驟。

新增 URL] ,然後重複上一個步驟。若要移除專案,請執行下列其中一個步驟:

- 選取 URL 值旁邊空白區域中出現的圓形複選框,以選取一或多個專案。

- 選取 URL 資料行標頭旁空白區域中出現的圓形複選框,一次選取所有專案。

選取一或多個專案后,選取出現的

[刪除 ] 動作。

[刪除 ] 動作。當您在 [ 管理 URL 而不重寫 ] 飛出視窗上完成時,請選取 [ 完成 ] 傳回 URL & 按兩下 [保護設定] 頁面。

Teams 區段:

- 開啟:當使用者按兩下 Microsoft Teams 中的連結時,安全連結會檢查已知的惡意連結清單。 URL 不會被重寫。:選取此選項可為 Teams 中的連結啟用安全連結保護。 此設定最多可能需要 24 小時才會生效。 此設定會影響按兩下保護的時間。

Office 365 應用程式] 區段:

- 開啟:當使用者按兩下 Office 應用程式中的連結時,安全連結會檢查已知的惡意連結清單Microsoft。 URL 不會被重寫。:選取此選項可針對支援之 Office 桌面、行動裝置和 Web 應用程式中檔案中的連結啟用安全連結保護。 此設定會影響按兩下保護的時間。

點選 [保護設定] 區段:

-

追蹤用戶點選:保留此選項以啟用追蹤使用者按兩下URL。 如果您選擇此選項,則可使用下列選項:

- 讓使用者按一下原始網址:清除此選項可封鎖使用者在 警告頁面中按一下至原始網址。

- 在通知和警告頁面上顯示組織商標:如需自定義商標的詳細資訊,請參閱 為您的組織自定義Microsoft 365 主題。

-

追蹤用戶點選:保留此選項以啟用追蹤使用者按兩下URL。 如果您選擇此選項,則可使用下列選項:

如需這些設定的詳細資訊,請參閱:

如需標準和嚴格原則設定的建議值,請參閱 安全鏈接原則設定。

當您完成 URL & 按兩下 [保護設定 ] 頁面時,選取 [ 下一步]。

在 [ 通知 ] 頁面上,針對 [您要如何通知使用者?] 選取下列其中一個值:

- 使用預設通知文字

-

使用自訂通知文字:如果您選取此值,則會出現下列設定:

- 使用 Microsoft Translator 進行自動當地語系化

- 自定義通知文字:在此方塊中輸入自定義通知文字 (長度不能超過 200 個字元) 。

當您在 [ 通知 ] 頁面上完成時,請選取 [ 下一步]。

在 [ 檢閱] 頁面上,檢閱您的設定。 您可以在每個區段中選取 [編輯],以修改該區段內的設定。 或者,您可以選取 [上一頁 ] 或精靈中的特定頁面。

當您在 [ 檢閱 ] 頁面上完成時,請選取 [ 提交]。

在 [ 建立的新安全鏈接 原則] 頁面上,您可以選取連結來檢視原則、檢視安全鏈接原則,以及深入瞭解安全鏈接原則。

當您在 [ 建立的新安全鏈接 原則] 頁面上完成時,請選取 [ 完成]。

回到 [ 安全連結] 頁面,會列出新的原則。

使用 Microsoft Defender 入口網站來檢視安全連結原則詳細數據

在 Microsoft Defender 入口網站https://security.microsoft.com中,移至 [原則] 區段中的 [Email &> 共同作業原則 & 規則>威脅原則>安全連結]。 若要直接移至 [安全連結] 頁面,請使用 https://security.microsoft.com/safelinksv2。

在 [ 安全連結] 頁面上,下列屬性會顯示在原則清單中:

- 名稱

- 狀態:值為 [開啟 ] 或 [關閉]。

- 優先順序:如需詳細資訊,請 參閱設定安全鏈接原則的優先順序 一節。

若要將原則清單從一般變更為精簡間距,請選![]() 取 [將列表間距變更為精簡或正常],然後選

取 [將列表間距變更為精簡或正常],然後選![]() 取 [壓縮清單]。

取 [壓縮清單]。

使用 [ ![]() 搜尋] 方塊和對應的值來尋找特定的安全鏈接原則。

搜尋] 方塊和對應的值來尋找特定的安全鏈接原則。

使用 ![]() [匯 出] 將原則清單匯出至 CSV 檔案。

[匯 出] 將原則清單匯出至 CSV 檔案。

使用 [ ![]() 檢視報告 ] 開啟 威脅防護狀態報告。

檢視報告 ] 開啟 威脅防護狀態報告。

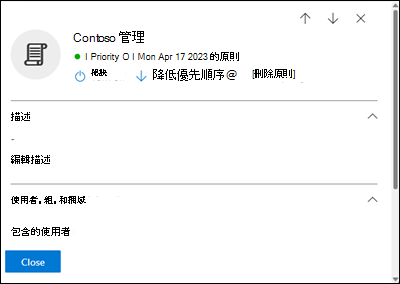

按兩下名稱旁邊複選框以外的任何資料列,以開啟原則的詳細資料飛出視窗,以選取原則。

提示

若要查看其他安全鏈接原則的詳細數據,而不需離開詳細數據飛出視窗,請使用 飛出視窗頂端的 [上一個專案] 和 [下一個專案]。

飛出視窗頂端的 [上一個專案] 和 [下一個專案]。

使用 Microsoft Defender 入口網站對安全鏈接原則採取動作

在 Microsoft Defender 入口網站https://security.microsoft.com中,移至 [原則] 區段中的 [Email &> 共同作業原則 & 規則>威脅原則>安全連結]。 若要直接移至 [安全連結] 頁面,請使用 https://security.microsoft.com/safealinksv2。

在 [ 安全連結] 頁面上,使用下列其中一種方法選取 [安全連結] 原則:

下列小節將說明這些動作。

使用 Microsoft Defender 入口網站修改自定義安全鏈接原則

按兩下名稱旁邊複選框以外的任何資料列,以選取自定義安全連結原則之後,原則設定會顯示在開啟的詳細數據飛出視窗中。 在每個區段中選取 [編輯 ],以修改區段內的設定。 如需設定的詳細資訊,請參閱本文稍早的 建立安全鏈接原則 一節。

您無法修改名為 標準預設安全策略、 嚴格預設安全策略或 內建保護的安全鏈接原則, (Microsoft 與原則詳細數據飛出視窗中 預設安全 策略相關聯的) 。 相反地,您會在詳細數據飛出視窗中選 ![]() 取 [檢視預設安全 策略],以移至 的 [ 預設安全 策略] 頁面 https://security.microsoft.com/presetSecurityPolicies ,以修改預設的安全策略。

取 [檢視預設安全 策略],以移至 的 [ 預設安全 策略] 頁面 https://security.microsoft.com/presetSecurityPolicies ,以修改預設的安全策略。

使用 Microsoft Defender 入口網站來啟用或停用自定義安全鏈接原則

您無法在此啟用或停用名為 標準預設安全策略、 嚴格預設安全策略或 內建保護 (Microsoft) 與 預設安全 策略相關聯的安全鏈接原則。 您可以在 的 [預設安全策略] 頁面https://security.microsoft.com/presetSecurityPolicies上啟用或停用預設的安全策略。

在您選取已啟用的自定義安全鏈接原則 ([狀態 ] 值為 [ 開啟) 之後,請使用下列其中一種方法來停用它:

-

在 [安全連結] 頁面上:選取

[更多動作>] [停用選取的原則]。

[更多動作>] [停用選取的原則]。 -

在原則的詳細數據飛出視窗中:選取

飛出視窗頂端的 [關閉]。

飛出視窗頂端的 [關閉]。

在您選取已停用的自定義安全鏈接原則 ([狀態 ] 值為 [關閉 ]) 之後,請使用下列其中一種方法加以啟用:

-

在 [安全連結] 頁面上:選取

[更多動作>] [啟用選取的原則]。

[更多動作>] [啟用選取的原則]。 -

在原則的詳細數據飛出視窗中:選取

飛出視窗頂端的 [開啟]。

飛出視窗頂端的 [開啟]。

在 [ 安全連結] 頁面上,原則的 [狀態 ] 值現在是 [開啟 ] 或 [ 關閉]。

使用 Microsoft Defender 入口網站來設定自定義安全連結原則的優先順序

安全連結原則會依照其顯示在 [ 安全連結 ] 頁面上的順序進行處理:

- 如果已啟用[嚴格預設安全策略]) ,則一律會先套用與 Strict 預設安全策略相關聯且名為 Strict 預設安全策略的安全鏈接原則 (。

- 如果已啟用 標準預設安全 策略,則下 () 啟用標準預設安全策略時,一律會套用與標準預設安全策略相關聯的安全鏈接原則。

- 如果已啟用自定義安全鏈接原則,則會依優先順序 (套用) :

- 優先順序較低的值表示較高的優先順序 (0 是最高的) 。

- 根據預設,會建立優先順序低於現有最低自定義原則的新原則, (第一個原則為 0,下一個為 1,) 。

- 沒有兩個原則可以有相同的優先順序值。

- 名為 內建保護的安全鏈接原則 (Microsoft 與內建保護相關聯的) 一律具有優先順序值 [最低],而且您無法加以變更。

套用第一個原則之後,安全鏈接保護會針對收件者停止 (該收件者) 的最高優先順序原則。 如需詳細資訊,請參閱 電子郵件保護的順序和優先順序。

在您選取自定義安全鏈接原則後,按下名稱旁邊複選框以外的數據列中的任何位置,您可以在開啟的詳細數據飛出視窗中增加或減少原則的優先順序:

- [安全連結] 頁面上 [優先順序] 值為 0 的自定義原則,在詳細數據飛出視窗頂端有

[降低優先順序] 動作。

[降低優先順序] 動作。 - 優先順序最低 (優先順序最高的自定義原則;例如,3 個) 在詳細數據飛出視窗頂端有

[增加優先順序] 動作。

[增加優先順序] 動作。 - 如果您有三個以上的原則,則 [優先順序 0] 和 [最低優先順序] 之間的原則會同時

具有詳細數據飛出視窗頂端的 [增加優先順序] 和

具有詳細數據飛出視窗頂端的 [增加優先順序] 和  [降低優先順序] 動作。

[降低優先順序] 動作。

當您在原則詳細數據飛出視窗中完成時,請選取 [ 關閉]。

回到 [ 安全連結] 頁面,清單中的原則順序符合更新的 [優先順序 ] 值。

使用 Microsoft Defender 入口網站移除自定義安全鏈接原則

您無法移除名為 標準預設安全策略、 嚴格預設安全策略或 內建保護 (Microsoft) 與 預設安全策略相關聯的安全鏈接原則。

選取自定義安全連結原則之後,請使用下列其中一種方法加以移除:

-

在 [安全連結] 頁面上:選取

[更多動作>] [刪除選取的原則]。

[更多動作>] [刪除選取的原則]。 -

在原則的詳細數據飛出視窗中:選取

飛出視窗頂端的 [刪除原則]。

飛出視窗頂端的 [刪除原則]。

在開啟的警告對話框中選取 [ 是 ]。

回到 [ 安全連結] 頁面,不再列出已移除的原則。

使用 Exchange Online PowerShell 設定安全鏈接原則

在 PowerShell 中,安全鏈接原則的基本元素如下:

- 安全鏈接原則:開啟安全鏈接保護、開啟即時 URL 掃描、指定是否要等候即時掃描完成再傳遞訊息、開啟內部訊息掃描、指定是否要追蹤使用者按兩下 URL,以及指定是否允許使用者按一下原始 URL。

- 安全連結規則:指定原則套用至) (優先順序和收件者篩選。

當您在 Microsoft Defender 入口網站中管理安全鏈接原則時,這兩個元素之間的差異並不明顯:

- 當您在 Defender 入口網站中建立安全鏈接原則時,您實際上會同時針對兩者使用相同的名稱來建立安全連結規則和相關聯的安全鏈接原則。

- 當您在 Defender 入口網站中修改安全鏈接原則時,與名稱、優先順序、啟用或停用以及收件者篩選相關的設定會修改安全連結規則。 所有其他設定都會修改相關聯的安全連結原則。

- 當您在 Defender 入口網站中移除安全鏈接原則時,會移除安全連結規則和相關聯的安全鏈接原則。

在 PowerShell 中,安全鏈接原則和安全連結規則之間的差異很明顯。 您可以使用 -SafeLinksPolicy cmdlets, 管理安全連結原則,以及使用 -SafeLinksRule cmdlets 管理安全連結規則。

- 在 PowerShell 中,您先建立安全連結原則,然後建立安全連結規則,以識別規則所適用的原則。

- 在 PowerShell 中,您可以分開修改安全連結原則和安全連結規則中的設定。

- 當您移除 PowerShell 中的安全連結原則時,對應的安全連結規則不會自動移除,反之亦然。

使用 PowerShell 建立安全鏈接原則

在 PowerShell 中建立安全連結原則需執行兩個步驟:

- 建立安全連結原則。

- 建立安全連結規則,指定套用規則的安全鏈接原則。

注意事項

您可以建立新的安全連結規則,並對其指派未關聯的現有安全連結原則。 安全連結規則無法與多個安全連結原則相關聯。

您可以在 PowerShell 中的新安全鏈接原則上設定下列設定,直到您建立原則之後,Microsoft Defender 入口網站才會提供這些原則:

- 在 New-SafeLinksRule Cmdlet) 上將新原則建立為停用 (啟用

$false。 - 在 New-SafeLinksRule Cmdlet) 上 (優先順序<號碼>) 設定原則的優先順序。

- 在 New-SafeLinksRule Cmdlet) 上將新原則建立為停用 (啟用

在您將原則指派給安全鏈接規則之前,Microsoft Defender 入口網站不會顯示您在 PowerShell 中建立的新安全鏈接原則。

步驟 1:使用 PowerShell 建立安全鏈接原則

若要建立安全的鏈接原則,請使用下列語法:

New-SafeLinksPolicy -Name "<PolicyName>" [-AdminDisplayName "<Comments>"] [-EnableSafeLinksForEmail <$true | $false>] [-EnableSafeLinksForOffice <$true | $false>] [-EnableSafeLinksForTeams <$true | $false>] [-ScanUrls <$true | $false>] [-DeliverMessageAfterScan <$true | $false>] [-EnableForInternalSenders <$true | $false>] [-AllowClickThrough <$true | $false>] [-TrackUserClicks <$true | $false>] [-DoNotRewriteUrls "Entry1","Entry2",..."EntryN"]

注意事項

如需 用於 DoNotRewriteUrls 參數之專案語法的詳細資訊,請參閱 「不要重寫下列 URL」清單的項目語法。

如需當您使用 Set-SafeLinksPolicy Cmdlet 修改現有安全鏈接原則時,可用於 DoNotRewriteUrls 參數的其他語法,請參閱本文稍後的使用 PowerShell 修改安全鏈接原則一節。

此範例會使用下列值建立名為 Contoso All 的安全鏈接原則:

- 開啟電子郵件訊息中的 URL 掃描和 URL 重寫。

- 開啟內部訊息的 URL 掃描和重寫。

- 開啟點選 URL 的實時掃描,包括指向檔案的點選連結。

- 等到完成 URL 掃描後才會傳遞郵件。

- 在 Teams 中開啟 URL 掃描。

- 在支援的 Office 應用程式中開啟 URL 掃描。

- 追蹤與安全鏈接保護相關的用戶點選 (我們不會使用 TrackUserClicks 參數,且預設值為 $true) 。

- 不允許使用者按下原始 URL。

New-SafeLinksPolicy -Name "Contoso All" -EnableSafeLinksForEmail $true -EnableSafeLinksForOffice $true -EnableSafeLinksForTeams $true -ScanUrls $true -DeliverMessageAfterScan $true -EnableForInternalSenders $true -AllowClickThrough $false

如需詳細的語法和參數資訊,請參閱 New-SafeLinksPolicy。

步驟 2:使用 PowerShell 建立安全連結規則

若要建立安全連結規則,請使用下列語法:

New-SafeLinksRule -Name "<RuleName>" -SafeLinksPolicy "<PolicyName>" <Recipient filters> [<Recipient filter exceptions>] [-Comments "<OptionalComments>"] [-Enabled <$true | $false>]

此範例會使用下列條件建立名為 Contoso All 的安全連結規則:

- 此規則會與名為 Contoso All 的安全連結原則相關聯。

- 規則會套用至 contoso.com 網域中的所有收件者。

- 因為我們不是使用 Priority 參數,所以會使用預設優先順序。

- 在我們未使用 Enabled 參數 (會啟 用 規則,而且預設值為

$true) 。

New-SafeLinksRule -Name "Contoso All" -SafeLinksPolicy "Contoso All" -RecipientDomainIs contoso.com

此範例會建立類似上一個範例的安全連結規則,但在此範例中,此規則會套用至組織中所有已接受網域中的收件者。

New-SafeLinksRule -Name "Contoso All" -SafeLinksPolicy "Contoso All" -RecipientDomainIs (Get-AcceptedDomain).Name

此範例會建立類似先前範例的安全鏈接規則,但在此範例中,此規則會套用至 .csv 檔案中指定之網域中的收件者。

$Data = Import-Csv -Path "C:\Data\SafeLinksDomains.csv"

$SLDomains = $Data.Domains

New-SafeLinksRule -Name "Contoso All" -SafeLinksPolicy "Contoso All" -RecipientDomainIs $SLDomains

如需詳細的語法和參數資訊,請參閱 New-SafeLinksRule。

使用 PowerShell 檢視安全鏈接原則

若要檢視現有的安全鏈接原則,請使用下列語法:

Get-SafeLinksPolicy [-Identity "<PolicyIdentity>"] [| <Format-Table | Format-List> <Property1,Property2,...>]

此範例會傳回所有安全鏈接原則的摘要清單。

Get-SafeLinksPolicy | Format-Table Name

此範例會傳回名為 Contoso Executive 的安全鏈接原則詳細資訊。

Get-SafeLinksPolicy -Identity "Contoso Executives"

如需詳細的語法和參數資訊,請參閱 Get-SafeLinksPolicy。

使用 PowerShell 檢視安全連結規則

若要檢視現有的安全連結規則,請使用下列語法:

Get-SafeLinksRule [-Identity "<RuleIdentity>"] [-State <Enabled | Disabled] [| <Format-Table | Format-List> <Property1,Property2,...>]

此範例會傳回所有安全連結規則的摘要清單。

Get-SafeLinksRule | Format-Table Name,State

若要依啟用或停用篩選規則的清單,請執行下列命令:

Get-SafeLinksRule -State Disabled

Get-SafeLinksRule -State Enabled

此範例會傳回名為 Contoso Executive 的安全鏈接規則詳細資訊。

Get-SafeLinksRule -Identity "Contoso Executives"

如需詳細的語法和參數資訊,請參閱 Get-SafeLinksRule。

使用 PowerShell 修改安全鏈接原則

您無法在 PowerShell 中重新命名安全鏈接原則 (Set-SafeLinksPolicy Cmdlet 沒有 Name 參數) 。 當您在 Microsoft Defender 入口網站中重新命名安全鏈接原則時,只會重新命名安全連結規則。

在 PowerShell 中修改安全鏈接原則的唯一額外考慮是 DoNotRewriteUrls 參數的可用語法 ([請勿重寫下列 URL] 列表) :

- 若要新增將取代任何現有專案的值,請使用下列語法:

"Entry1","Entry2,..."EntryN"。 - 若要在不影響其他現有項目的情況下新增或移除值,請使用下列語法:

@{Add="Entry1","Entry2"...; Remove="Entry3","Entry4"...}

否則,當您如本文稍早的 步驟 1:使用 PowerShell 建立安全鏈接原則一 節所述,建立安全鏈接原則時,可以使用相同的設定。

若要修改安全鏈接原則,請使用下列語法:

Set-SafeLinksPolicy -Identity "<PolicyName>" <Settings>

如需詳細的語法和參數資訊,請參閱 Set-SafeLinksPolicy。

使用 PowerShell 修改安全連結規則

當您在 PowerShell 中修改安全連結規則時,唯一無法使用的設定是 Enabled 參數,可讓您建立已停 用 的規則。 若要啟用或停用現有的安全鏈接規則,請參閱下一節。

否則,當您如本文稍早的 步驟 2:使用 PowerShell 建立安全連結規則一 節所述建立規則時,可以使用相同的設定。

若要修改安全連結規則,請使用下列語法:

Set-SafeLinksRule -Identity "<RuleName>" <Settings>

本範例會將組織中所有已接受的網域新增為名為 Contoso All 的安全鏈接規則的條件。

Set-SafeLinksRule -Identity "Contoso All" -RecipientDomainIs (Get-AcceptedDomain).Name

本範例會將指定 .csv 中的網域新增為名為 Contoso All 的安全鏈接規則的條件。

$Data = Import-Csv -Path "C:\Data\SafeLinksDomains.csv"

$SLDomains = $Data.Domains

Set-SafeLinksRule -Identity "Contoso All" -RecipientDomainIs $SLDomains

如需詳細的語法和參數資訊,請參閱 Set-SafeLinksRule。

使用 PowerShell 啟用或停用安全連結規則

在 PowerShell 中啟用或停用安全連結規則會啟用或停用整個安全鏈接原則, (安全鏈接規則和指派的安全鏈接原則) 。

若要在 PowerShell 中啟用或停用安全連結規則,請使用下列語法:

<Enable-SafeLinksRule | Disable-SafeLinksRule> -Identity "<RuleName>"

此範例會停用名為 Marketing Department 的安全鏈接規則。

Disable-SafeLinksRule -Identity "Marketing Department"

此範例會啟用相同規則。

Enable-SafeLinksRule -Identity "Marketing Department"

如需詳細的語法和參數資訊,請參閱 Enable-SafeLinksRule 和 Disable-SafeLinksRule。

使用 PowerShell 設定安全連結規則的優先順序

您可以對規則設定的最高優先順序值為 0。 您可以設定的最低值則取決於規則的數目。 例如,如果您有五個規則,則您可以使用 0 到 4 的優先順序值。 變更現有規則的優先順序會對其他規則造成階層式影響。 例如,如果您有五個自訂規則 (優先順序 0 到 4),而您將規則的優先順序變更為 2,則優先順序為 2 的現有規則會變更為優先順序 3,優先順序 3 的規則會變更為優先順序 4。

集合若要在 PowerShell 中設定安全連結規則的優先順序,請使用下列語法:

Set-SafeLinksRule -Identity "<RuleName>" -Priority <Number>

此範例會將規則 (名稱為 Marketing Department) 的優先順序設定為 2。 優先順序小於或等於 2 的所有現有規則會減 1 (它們的優先順序數字會加 1)。

Set-SafeLinksRule -Identity "Marketing Department" -Priority 2

注意事項

若要在建立新規則時設定其優先順序,請在 New-ClientAccessRule Cmdlet 上使用 Priority 參數。

如需詳細的語法和參數資訊,請參閱 Set-SafeLinksRule。

使用 PowerShell 移除安全鏈接原則

當您使用 PowerShell 移除安全連結原則時,不會移除對應的安全連結規則。

若要移除 PowerShell 中的安全鏈接原則,請使用下列語法:

Remove-SafeLinksPolicy -Identity "<PolicyName>"

此範例會移除名為 Marketing Department 的安全鏈接原則。

Remove-SafeLinksPolicy -Identity "Marketing Department"

如需詳細的語法和參數資訊,請參閱 Remove-SafeLinksPolicy。

使用 PowerShell 移除安全連結規則

當您使用PowerShell 移除安全連結規則時,不會移除對應的安全鏈接原則。

若要移除 PowerShell 中的安全連結規則,請使用下列語法:

Remove-SafeLinksRule -Identity "<PolicyName>"

此範例會移除名為 Marketing Department 的安全鏈接規則。

Remove-SafeLinksRule -Identity "Marketing Department"

如需詳細的語法和參數資訊,請參閱 Remove-SafeLinksRule。

若要確認安全連結正在掃描訊息,請檢查可用的 適用於 Office 365 的 Microsoft Defender 報告。 如需詳細資訊,請參閱在 Microsoft Defender 入口網站中檢視 適用於 Office 365 的 Defender 的報告和使用總管。

如何知道這些程序是否正常運作?

若要確認您已成功建立、修改或移除安全鏈接原則,請執行下列任何步驟:

在 Microsoft Defender 入口網站的 https://security.microsoft.com/safelinksv2[安全連結] 頁面上,確認原則清單、其 [狀態] 值及其 [優先順序] 值。 若要檢視更多詳細數據,請從清單中選取原則,然後在飛出視窗中檢視詳細數據。

在 Exchange Online PowerShell 或 Exchange Online Protection PowerShell 中,以原則或規則的名稱取代 <Name>,執行下列命令,並確認設定:

Get-SafeLinksPolicy -Identity "<Name>"Get-SafeLinksRule -Identity "<Name>"使用 URL

http://spamlink.contoso.com來測試安全連結保護。 此 URL 類似於用於測試反垃圾郵件解決方案的 GTUBE 文字字串。 此 URL 並不有害,但會觸發安全連結保護回應。

![已選取原則且展開 [更多動作] 控件的 [安全連結] 頁面。](media/safe-links-policies-main-page.png)