Microsoft 安全分數

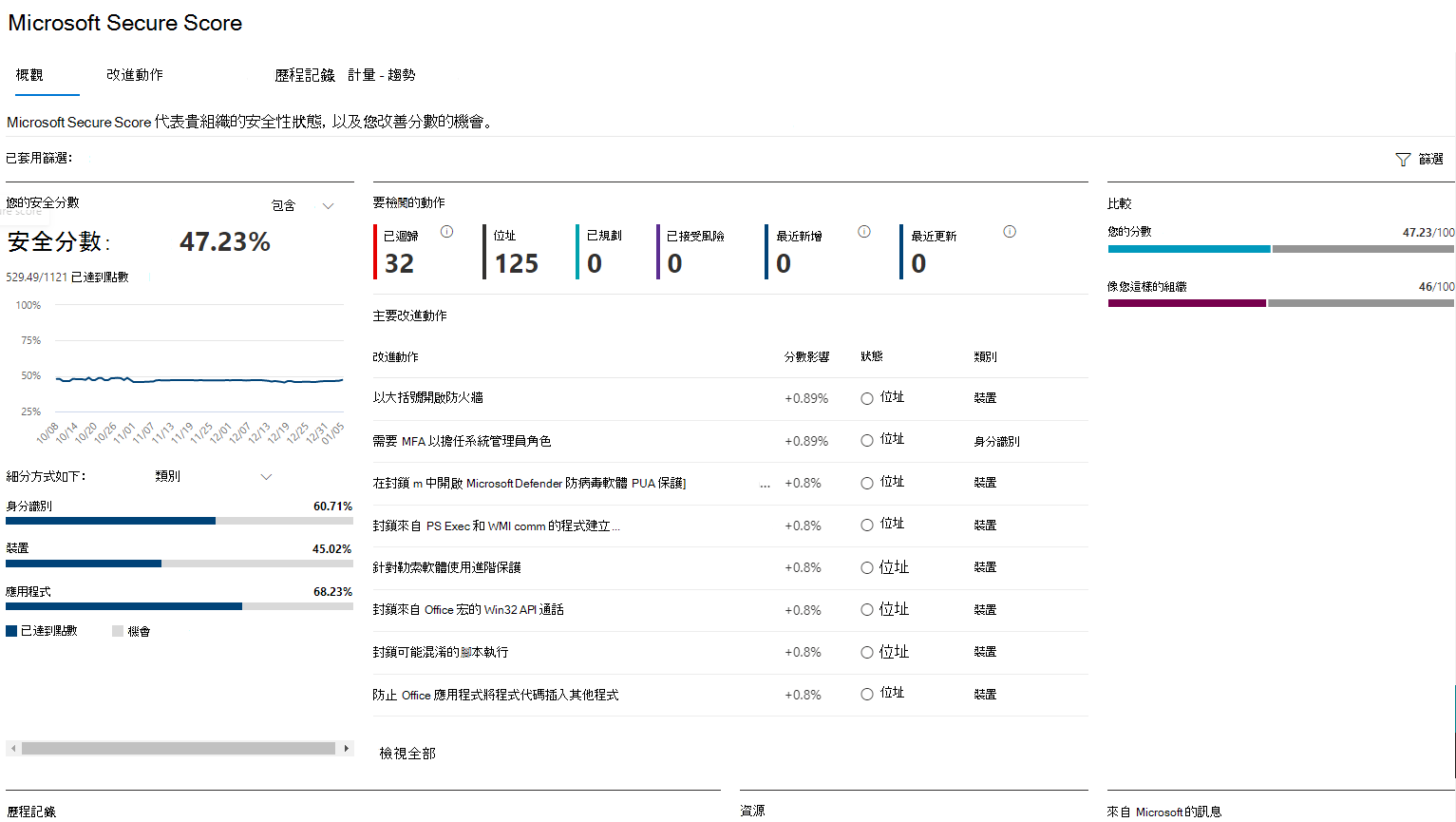

Microsoft安全分數是組織安全性狀態的度量,具有較高的數位表示採取更多建議的動作。 您可以在 Microsoft Defender 入口網站中Microsoft安全分數找到。

遵循安全分數建議可保護貴組織免受威脅。 從 Microsoft Defender 入口網站中的集中式儀錶板,組織可以監視和處理其Microsoft 365 身分識別、應用程式和裝置的安全性。

安全分數可協助組織:

- 報告組織安全性態勢的目前狀態。

- 提供可搜索性、可見度、指引和控制措施,以改善其安全性態勢。

- 與基準比較並建立關鍵績效指標 (KPI)。

觀看這段影片以取得安全分數的快速概觀。

組織可以存取計量和趨勢的強固視覺效果、與其他Microsoft產品整合、與類似組織的分數比較等等。 非Microsoft解決方案解決建議動作時,分數也可以反映。

運作方式

您會取得下列動作的點:

- 設定建議的安全性功能

- 執行安全性相關工作

- 使用非Microsoft應用程式或軟體,或替代風險降低措施來解決建議的動作

某些建議的動作只會在完全完成時提供點。 如果某些裝置或使用者的工作已完成,某些動作會產生部分點。 如果您不能或不想制定其中一個建議的動作,您可以選擇接受風險或剩餘的風險。

如果您有其中一個受支援Microsoft產品的授權,則會看到這些產品的建議。 不論授權版本、訂用帳戶或方案為何,我們都會向您顯示一組完整的產品可能建議。 如此一來,您就可以瞭解安全性最佳做法並改善分數。 無論貴組織為特定產品擁有何種授權,以安全分數表示的絕對安全性狀態都會維持不變。 請記位,安全性應該與可用性達成平衡,並非每個建議都適用於您的環境。

您的分數會即時更新,以反映視覺效果和建議動作頁面中顯示的資訊。 安全分數還會每天進行同步,以接收有關每個動作之得分的系統資料。

注意事項

針對Microsoft Teams 和 Microsoft Entra 相關建議,當設定狀態發生變更時,建議狀態將會更新。 此外,建議狀態會分別每月重新整理一次或每周重新整理一次。

重要案例

建議動作的評分方式

每個建議的動作都值得 10 點或更少,而且大部分都是以二進位方式進行評分。 如果您實作建議的動作,例如建立新原則或開啟特定設定,您會取得 100% 的點。 對於其他建議的動作,點會以總組態的百分比表示。

例如,建議的動作會指出您可以使用多重要素驗證來保護所有使用者,以取得 10 點。 受保護的用戶總數只有 100 個,因此 (50 個受保護/100 個總計 * 10 個最大 pts = 5 個 pts) ,您會得到五個分數的部分分數。

安全分數中包含的產品

目前有下列產品的建議:

- 應用程式控管

- Microsoft Entra ID

- Citrix ShareFile

- 適用於端點的 Microsoft Defender

- 適用於身分識別的 Microsoft Defender

- 適用於 Office 的 Microsoft Defender

- Docusign

- Exchange Online

- GitHub

- Microsoft 雲端 App 安全性

- Microsoft Purview 資訊保護

- Microsoft Teams

- Okta

- Salesforce

- ServiceNow

- SharePoint Online

- 縮放

即將推出針對其他安全性產品的建議。 這些建議並未涵蓋與每個產品相關聯的所有受攻擊面,但它們是很好的基準。 您也可以將建議的動作標示為非Microsoft解決方案或替代風險降低措施所涵蓋。

安全性預設

Microsoft安全分數包含更新的建議動作,以支援 [Microsoft Entra ID 中的安全性預設值] (/azure/active-directory/fundamentals/concept-fundamentals-security-defaults,讓您更輕鬆地使用預先設定的安全性設定來保護您的組織,以進行常見的攻擊。

如果您開啟安全性預設值,則會獲得下列建議動作的完整點:

- 確定所有使用者都可以完成多重要素驗證,以安全存取 (九點)

- 系統管理角色需要 MFA (10 點)

- 啟用原則以封鎖舊版驗證 (七點)

重要事項

安全性預設值包括安全性功能,可提供與登入風險原則類似的安全性,以及用戶風險原則建議的動作。 建議您不要在安全性預設值之上設定這些原則,而是將其狀態更新為 Resolved through alternative mitigation。

安全分數許可權

重要事項

Microsoft 建議您使用權限最少的角色。 這有助於改善貴組織的安全性。 全域系統管理員是高度特殊權限角色,應僅在無法使用現有角色的緊急案例下使用。

使用 Microsoft Defender 全面偵測回應整合角色型訪問控制 (RBAC) 來管理許可權

使用 Microsoft Defender 全面偵測回應 整合角色型訪問控制 (RBAC) ,您可以建立具有安全分數特定許可權的自定義角色。 這些許可權位於 Defender 全面偵測回應 整合 RBAC 許可權模型中的安全性狀態類別之下,並命名為「公開管理」 (只讀存取的讀取) ,而「曝光管理」 ( 為可存取管理安全分數建議的使用者管理) 。

若要讓使用者存取安全分數數據,Defender 全面偵測回應 整合 RBAC 中的自定義角色應與 Microsoft 安全性暴露風險管理 數據源一起指派。

若要開始使用 Microsoft Defender 全面偵測回應 Unified RBAC 來管理您的安全分數許可權,請參閱 Microsoft Defender 全面偵測回應 (RBAC) 整合角色型訪問控制。

注意事項

Defender 全面偵測回應整合 RBAC 會自動啟用安全分數存取。 建立具有其中一個許可權的自定義角色之後,就會立即影響指派的使用者。 不需要啟用它。

目前,只有 Microsoft Defender 入口網站支援此模型。 例如,如果您想要使用 GraphAPI (,針對內部儀錶板或適用於身分識別的 Defender 安全分數) 您應該繼續使用 Microsoft Entra 角色。 支援 GraphAPI 計劃日後。

Microsoft Entra 全域角色許可權

Microsoft Entra 全域角色 (例如,全域管理員) 仍然可以用來存取安全分數。 具有支援 Microsoft Entra 全域角色,但未在 Microsoft Defender 全面偵測回應 Unified RBAC 中指派自定義角色的使用者,仍可繼續存取檢視 (,並在允許的情況下管理安全分數數據,如下所述) :

下列角色具有讀取和寫入存取權,而且可以進行變更、直接與安全分數互動,並可將唯讀存取權指派給其他使用者:

- 全域系統管理員

- 安全性系統管理員

- Exchange 系統管理員

- Sharepoint 系統管理員

下列角色具有只讀取權,且無法編輯建議動作的狀態或附註、編輯分數區域或編輯自定義比較:

- 服務台系統管理員

- 用戶系統管理員

- 服務支援系統管理員

- 安全性讀取者

- 安全性操作員

- 全域讀取者

注意事項

如果您想要遵循最低許可權存取 (原則,其中您只授與使用者和群組許可權,他們必須執行其工作) ,Microsoft建議您移除任何已提升許可權的現有 Microsoft Entra 全域角色,以供指派具有安全分數許可權的自定義角色的使用者和/或安全組使用。 這可確保自定義 Microsoft Defender 全面偵測回應 整合 RBAC 角色會生效。

風險感知

Microsoft 安全分數是根據系統設定、使用者行為和其他安全性相關度量的安全性態勢的數字摘要。 這不是系統或數據可能遭到入侵的絕對度量。 相反地,它代表您在Microsoft環境中使用安全性控件的程度,有助於抵銷遭到入侵的風險。 沒有在線服務可免於安全性缺口,安全分數不應以任何方式解譯為安全性缺口的保證。

我們想知道您的想法

如果您有任何問題,請張貼在 安全性、隱私權 & 合規性 社群中,讓我們知道。

相關資源

提示

想要深入了解? 請到我們的技術社群中與 Microsoft 安全性社群互動: Microsoft Defender 全面偵測回應技術社群。