設定 Windows 裝置的同盟登入

從 Windows 11 SE 版本 22H2 和 Windows 11 專業教育版 22H2 KB5022913 開始,您可以讓使用者透過 Web 登入體驗,使用同盟身分識別提供者 (IdP) 登入。 使用同盟身分識別登入是簡化使用者登入程式的絕佳方式:他們不必記住 Microsoft Entra ID 中定義的使用者名稱和密碼,而是可以使用來自 IdP 的現有認證登入。 例如,學生和授課者可以使用 QR 代碼徽章來登入。

同盟登入的優點

同盟登入體驗可讓學生以較少的時間登入,並減少摩擦。 由於需要記住的認證較少,且登入程式已簡化,學生會更加投入並專注於學習。

有兩個 Windows 功能可啟用同盟登入體驗:

- 同盟登入,專為1:1學生裝置所設計。 為了獲得最佳體驗,您不應該在共用裝置上啟用同盟登入

- Web 登入可提供與 同盟登入類似的體驗,並可用於共享裝置

重要

同盟登入 和 Web登 入需要不同的設定,如本檔所述。

必要條件

若要啟用同盟登入體驗,必須符合下列必要條件:

Microsoft Entra 租使用者,具有與第三方IdP同盟的一或多個網域。 如需詳細資訊,請 參閱什麼是與 Microsoft Entra ID 的同盟? 和 使用 SAML 2.0 IdP 進行單一登錄

注意

如果您的組織使用第三方同盟解決方案,如果解決方案與 Microsoft Entra ID 相容,您可以設定對 Microsoft Entra ID 的單一登錄。 如需有關相容性的問題,請連絡您的識別提供者。 如果您是IdP,而且想要驗證解決方案的互操作性,請參閱這些 指導方針。

- 如需如何將 Google Workspace 設定為 Microsoft Entra ID 識別提供者的逐步指南,請參閱設定 Google Workspace 與 Microsoft Entra ID 之間的同盟

- 如需如何將 Clever 設定為 Microsoft Entra ID 身分識別提供者的逐步指南,請參閱 Windows 和 Microsoft Entra ID 徽章的設定指南

建立的個別 IdP 帳戶:每個使用者都需要在第三方 IdP 平台中定義的帳戶

建立的個別 Microsoft Entra 帳戶:每個使用者都需要在 Microsoft Entra ID 中定義的相符帳戶。 這些帳戶通常會透過自動化解決方案建立,例如:

- 學校數據同步 (SDS)

- 適用於環境與內部部署 AD DS 的 Microsoft Entra Connect 同步處理

- 呼叫 Microsoft Graph API 的 PowerShell 腳本

- IdP 所提供的布建工具

如需身分識別比對的詳細資訊,請參閱 Microsoft Entra ID 中的身分識別比對。

指派給 Microsoft Entra 使用者帳戶的授權。 建議您將授權指派給動態群組:在 Microsoft Entra ID 中布建新使用者時,會自動指派授權。 如需詳細資訊, 請參閱在 Microsoft Entra ID 中依群組成員資格將授權指派給使用者

根據裝置是共享還是指派給單一學生,在 Windows 裝置上啟用同盟登入或 Web 登入

若要使用同盟登入或 Web 登入,裝置必須具有因特網存取權。 如果沒有這些功能,這些功能就無法運作,因為驗證是透過因特網來完成。

重要

WS-Fed 是將裝置加入 Microsoft Entra ID 的唯一支援同盟通訊協定。 如果您有 SAML 2.0 IdP,建議您使用下列其中一種方法來完成 Microsoft Entra Join 程式:

- (PPKG) 布建套件

- Windows Autopilot 自我部署模式

Windows 版本和授權需求

下表列出支援 Federated 登入的 Windows 版本:

| Windows 專業版 | Windows 企業版 | Windows 專業教育版/SE | Windows 教育版 |

|---|---|---|---|

| 否 | 否 | 是 | 是 |

同盟登入授權權利由下列授權授與:

| Windows 專業教育版/SE | Windows 企業版 E3 | Windows 企業版 E5 | Windows 教育版 A3 | Windows 教育版 A5 |

|---|---|---|---|---|

| 是 | 否 | 否 | 是 | 是 |

如需 Windows 授權的詳細資訊,請參閱 Windows 授權概觀。

下列 Windows 版本和版本支援同盟登入:

- Windows 11 SE 版本 22H2 和更新版本

- 具有 KB5022913 的 Windows 11 專業教育版 22H2 版

從 Windows 11 SE/Pro Edu/Education 版本 22H2 開始支援 Web 登 入,KB5026446。

設定同盟登入體驗

您可以為 (1:1) 裝置或學生共用裝置指派的學生設定同盟登入體驗:

- 針對 (1:1) 裝置指派的學生設定同盟登入時,您會使用稱為 同盟登入的 Windows 功能。 第一個使用同盟身分識別登入裝置的用戶會成為 主要使用者。 主要使用者一律會顯示在登入畫面的左下角

- 針對 學生共用裝置設定同盟登入時,您會使用稱為 Web 登入的 Windows 功能。 使用 Web 登入時,沒有主要使用者,登入畫面預設會顯示最後一個登入裝置的使用者

每個案例的組態都不同,如下列各節所述。

為 (1:1) 裝置指派的學生設定同盟登入

請檢閱下列指示,以使用 Microsoft Intune 或布建套件 (PPKG) 來設定您的裝置。

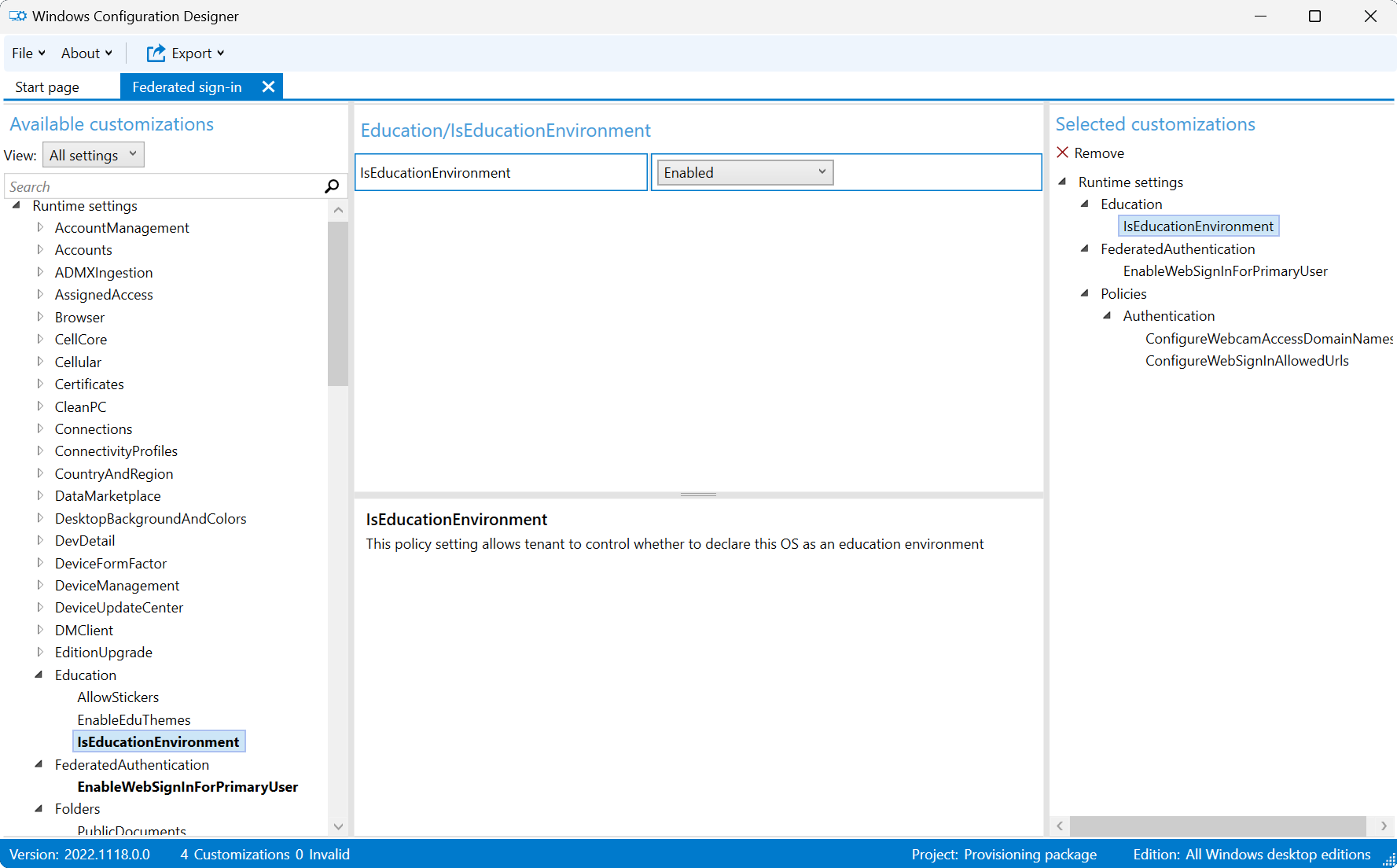

若要使用 Microsoft Intune 設定裝置, 請建立 [設定] 目錄原則 ,並使用下列設定:

| 類別 | 設定名稱 | 值 |

|---|---|---|

| 教育版 | 教育環境 | 啟用 |

| 同盟驗證 | 啟用主要使用者的 Web 登入 | 啟用 |

| Authentication | 設定允許的 Web 登入 URL | 輸入網域清單,每個URL都位於個別的數據列中。 例如: - samlidp.clever.com- clever.com- mobile-redirector.clever.com |

| Authentication | 設定網路攝影機存取功能變數名稱 | 此設定是選擇性的,如果您需要在登入程式期間使用網路攝影機,則應加以設定。 指定登入程式期間允許使用網路攝影機的網域清單,並以分號分隔。 例如: clever.com |

將原則指派給包含 為您要設定之裝置或用戶成員的群組。

或者,您可以使用具有下列設定的 自定義原則 來設定裝置:

| 設定 |

|---|

OMA-URI: ./Vendor/MSFT/Policy/Config/Education/IsEducationEnvironment數據類型:int 值: 1 |

OMA-URI: ./Vendor/MSFT/Policy/Config/FederatedAuthentication/EnableWebSignInForPrimaryUser數據類型:int 值: 1 |

OMA-URI: ./Vendor/MSFT/Policy/Config/Authentication/ConfigureWebSignInAllowedUrls數據類型:字串 值:以分號分隔的網域清單,例如: samlidp.clever.com;clever.com;mobile-redirector.clever.com |

OMA-URI: ./Vendor/MSFT/Policy/Config/Authentication/ConfigureWebCamAccessDomainNames** 數據類型:字串 值:此設定是選擇性的,如果您需要在登入程式期間使用網路攝影機,則應加以設定。 指定登入程式期間允許使用網路攝影機的網域清單,並以分號分隔。 例如: clever.com |

設定學生共享裝置的 Web 登入

請檢閱下列指示,以使用 Microsoft Intune 或布建套件 (PPKG) 來設定共用裝置。

若要使用 Microsoft Intune 設定裝置, 請建立 [設定] 目錄原則 ,並使用下列設定:

| 類別 | 設定名稱 | 值 |

|---|---|---|

| 教育版 | 教育環境 | 啟用 |

| SharedPC | 使用 OneDrive 同步啟用共享電腦模式 | True |

| Authentication | 啟用 Web 登入 | 啟用 |

| Authentication | 設定允許的 Web 登入 URL | 輸入網域清單,每個URL都位於個別的數據列中。 例如: - samlidp.clever.com- clever.com- mobile-redirector.clever.com |

| Authentication | 設定網路攝影機存取功能變數名稱 | 此設定是選擇性的,如果您需要在登入程式期間使用網路攝影機,則應加以設定。 指定登入程式期間允許使用網路攝影機的網域清單,並以分號分隔。 例如: clever.com |

將原則指派給包含 為您要設定之裝置或用戶成員的群組。

或者,您可以使用具有下列設定的 自定義原則 來設定裝置:

| 設定 |

|---|

OMA-URI: ./Vendor/MSFT/Policy/Config/Education/IsEducationEnvironment數據類型:int 值: 1 |

OMA-URI: ./Vendor/MSFT/SharedPC/EnableSharedPCModeWithOneDriveSync數據類型:布爾值 值:True |

OMA-URI: ./Vendor/MSFT/Policy/Config/Authentication/EnableWebSignIn資料類型:整數 值: 1 |

OMA-URI: ./Vendor/MSFT/Policy/Config/Authentication/ConfigureWebSignInAllowedUrls數據類型:字串 值:以分號分隔的網域清單,例如: samlidp.clever.com;clever.com;mobile-redirector.clever.com |

OMA-URI: ./Vendor/MSFT/Policy/Config/Authentication/ConfigureWebCamAccessDomainNames數據類型:字串 值:此設定是選擇性的,如果您需要在登入程式期間使用網路攝影機,則應加以設定。 指定登入程式期間允許使用網路攝影機的網域清單,並以分號分隔。 例如: clever.com |

如何使用同盟登入

設定裝置之後,新的登入體驗就會變成可用。

當使用者輸入其用戶名稱時,系統會將他們重新導向至識別提供者登入頁面。 Idp 驗證用戶之後,就會登入。 在下列動畫中,您可以觀察第一個登入程式如何針對指派 (1:1) 裝置的學生運作:

重要

針對 (1:1 指派給) 裝置的學生,一旦啟用原則,登入裝置的第一位使用者也會將 [去除混淆] 頁面設定為裝置上的識別提供者網域。 這表示裝置會預設為該 IdP。 用戶可以按 Ctrl+Alt+Delete 返回標準 Windows 登入畫面,以結束同盟登入流程。 學生共用裝置的行為不同,除非已設定慣用的 Microsoft Entra 租使用者名稱,否則一律會顯示 [去除混淆] 頁面。

重要考量

影響學生指派 (1:1) 裝置的已知問題

(1:1 指派給學生的同盟登入,) 裝置無法使用下列已啟用的設定:

- EnableSharedPCMode 或 EnableSharedPCModeWithOneDriveSync,屬於 SharedPC CSP 的一部分

- 互動式登入:不要顯示上次登入,這是原則 CSP 的安全策略部分

- 以 kiosk 模式進行測試,因為它使用上述的安全策略

影響學生共用裝置的已知問題

已知下列問題會影響學生共享裝置:

- 非同盟用戶無法登入裝置,包括本機帳戶

- 以 kiosk 模式進行測試,因為它使用本機來賓帳戶登入

帳戶管理

針對學生共用裝置,建議您設定帳戶管理原則,以在一段時間的閑置或磁碟層級之後自動刪除使用者配置檔。 如需詳細資訊, 請參閱設定共用或客體 Windows 裝置。

慣用的 Microsoft Entra 租用戶名稱

若要改善用戶體驗,您可以設定慣用的 Microsoft Entra 租使用者名稱 功能。

使用慣用的 Microsoft Entra 租使用者名稱時,使用者會略過去除混淆頁面,並重新導向至識別提供者登入頁面。 此設定對於學生共用裝置特別有用,因為其中一律會顯示 [去除混淆] 頁面。

如需慣用租用戶名稱的詳細資訊,請 參閱驗證 CSP - PreferredAadTenantDomainName。

Microsoft Entra ID 中的身分識別比對

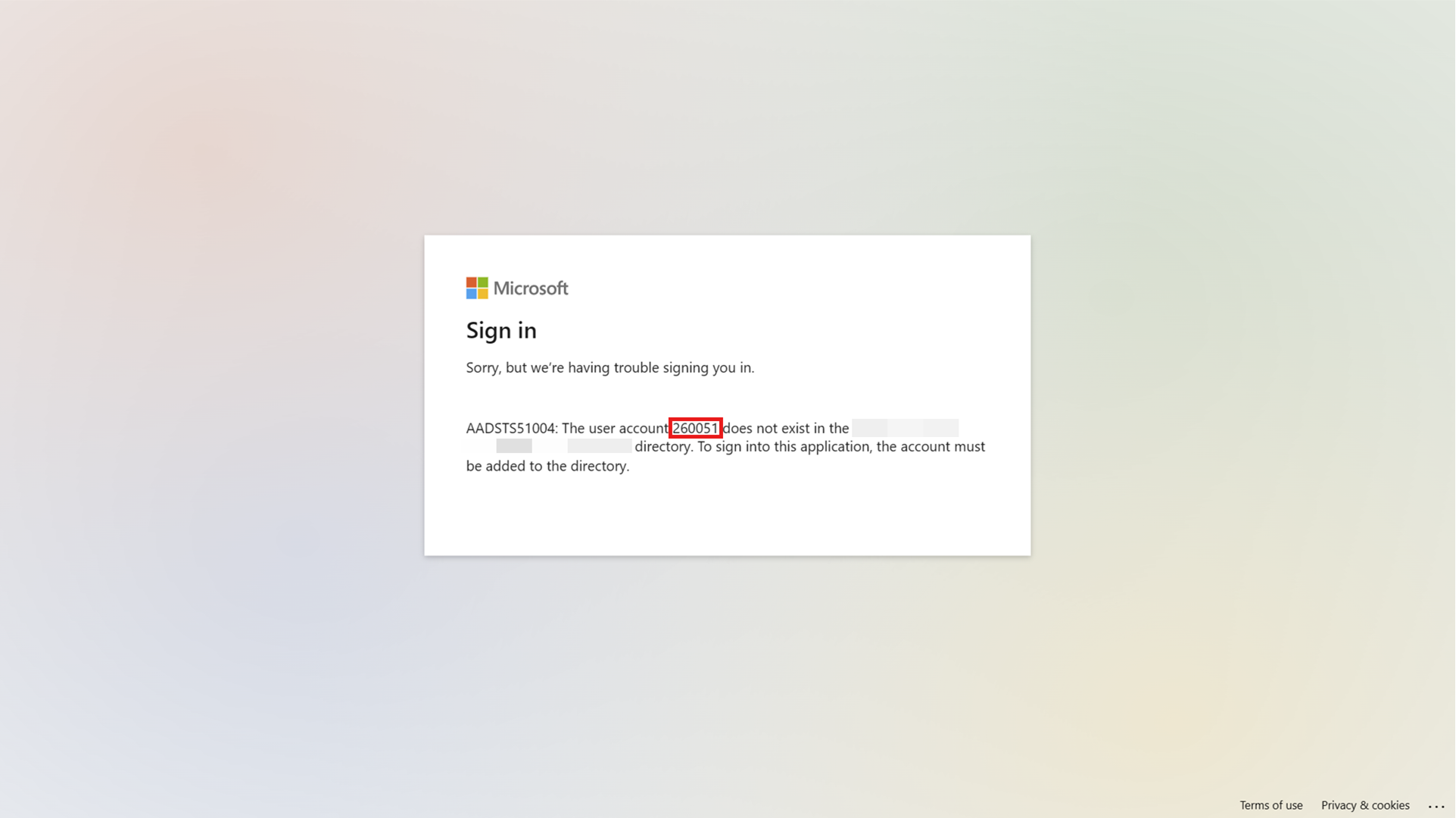

當 Microsoft Entra 使用者同盟時,來自 IdP 的使用者身分識別必須符合 Microsoft Entra ID 中現有的用戶物件。 驗證IdP所傳送的令牌之後,Microsoft Entra ID 會使用名為 ImmutableId 的屬性,在租使用者中搜尋相符的用戶物件。

注意

ImmutableId 是一個字串值,對於租使用者中的每個使用者 而言必須是唯 一的,而且不應該隨著時間變更。 例如,ImmutableId 可以是學生標識碼或 SIS 識別碼。 ImmutableId 值應以 IdP 的同盟設定和組態為基礎,因此請在設定 IdP 之前先確認 IdP。

如果找到相符的物件,使用者就會登入。 否則,使用者會看到錯誤訊息。 下圖顯示找不到具有 ImmutableId 260051 的使用者:

重要

ImmutableId 比對會區分大小寫。

在 Microsoft Entra ID 中建立使用者時,通常會設定 ImmutableId,但稍後也可以更新。

在使用者已同盟且您想要變更 ImmutableId 的案例中,您必須:

- 將同盟使用者轉換為僅限雲端的使用者, (將UPN更新為非同盟網域)

- 更新 ImmutableId

- 將用戶轉換回同盟使用者

以下是更新同盟使用者 ImmutableId 的 PowerShell 範例:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUser -Force

Install-Module Microsoft.Graph -Scope CurrentUser

Import-Module Microsoft.Graph

Connect-MgGraph -Scopes 'User.Read.All', 'User.ReadWrite.All'

#1. Convert the user from federated to cloud-only

Update-MgUser -UserId alton@example.com -UserPrincipalName alton@example.onmicrosoft.com

#2. Convert the user back to federated, while setting the immutableId

Update-MgUser -UserId alton@example.onmicrosoft.com -UserPrincipalName alton@example.com -OnPremisesImmutableId '260051'

疑難排解

- 用戶可以按 Ctrl+Alt+Delete 返回標準 Windows 登入畫面,以結束同盟登入流程

- 選取 [ 其他使用者] 按鈕,並提供標準使用者名稱/密碼認證來登入裝置

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應