使用 Microsoft Intune 原則來管理受攻擊面縮小的規則

當 Defender 防病毒軟體在您的 Windows 10 和 Windows 11 裝置上使用時,您可以使用 Microsoft Intune 端點安全策略來縮小攻擊面,以管理裝置上的這些設定。

您可以使用 ASR) 原則 (受攻擊面縮小,藉由將貴組織容易遭受網路威脅和攻擊的位置降到最低,以減少裝置的攻擊面。 Intune ASR 原則支援下列配置檔:

受攻擊面縮小規則:使用此配置檔以惡意代碼和惡意應用程式通常用來感染計算機的行為為目標。 這些行為的範例包括使用 Office 應用程式中的可執行檔和腳本、嘗試下載或執行檔案的 Web 郵件,以及應用程式通常不會在一般日常工作中起始的模糊或可疑腳本行為。

裝置控制:使用此配置檔,透過可監視並協助防止未經授權的周邊裝置威脅危害裝置的控件,來允許、封鎖及保護抽取式媒體。 和控制功能,以協助防止未經授權的周邊威脅危害您的裝置。

如需詳細資訊,請參閱 Windows 威脅防護檔中的 受攻擊面縮小概觀 。

受攻擊面縮小原則位於 Microsoft Intune 系統管理中心的[端點安全性] 節點中。

適用於:

- Windows 10

- Windows 11

- 透過 適用於端點的 Microsoft Defender 安全性設定管理案例 ( Windows Server)

受攻擊面縮小配置檔的必要條件

- 裝置必須執行 Windows 10 或 Windows 11

- Defender 防病毒軟體必須是裝置上的主要防病毒軟體

支援安全性管理 適用於端點的 Microsoft Defender:

當您使用適用於 適用於端點的 Microsoft Defender 的安全性管理來支援您已在未註冊 Intune 的情況下上線至 Defender 的裝置時,受攻擊面縮小會套用至執行 Windows 10、Windows 11 和 Windows Server 的裝置。 如需詳細資訊,請參閱 Windows 威脅防護檔中的 ASR 規則支援的作業系統 。

支援 Configuration Manager 用戶端:

此案例處於預覽狀態,需要使用 Configuration Manager 最新分支 2006 版或更新版本。

設定 Configuration Manager 裝置的租使用者附加 - 若要支援將受攻擊面縮小原則部署到受 Configuration Manager 管理的裝置,請設定租使用者附加。 租使用者附加的設定包括設定 Configuration Manager 裝置集合,以支援來自 Intune 的端點安全策略。

若要設定租使用者附加, 請參閱設定租使用者附加以支援端點保護原則。

角色型存取控制 (RBAC)

如需指派管理受攻擊面縮小原則 Intune 許可權等級的指引,請參閱 Assign-role-based-access-controls-for-endpoint-security-policy。

受攻擊面縮小配置檔

受攻擊面縮小原則的可用配置檔取決於您選取的平臺。

注意事項

從 2022 年 4 月開始,攻擊面縮小原則的新配置檔已開始發行。 當新的設定檔可供使用時,它會使用與舊版配置檔相同的配置檔名稱,並包含與舊版配置檔相同的設定,但使用較新的設定格式,如設定目錄中所示。 您先前建立的這些配置文件實例仍可供使用和編輯,但您建立的所有新實例都將採用新格式。 下列設定檔已更新:

- 2022 年 4 月 5 日 (受攻擊面縮小規則)

- 惡意探索保護 (2022 年 4 月 5 日)

- 裝置控制 (2022 年 5 月 23 日)

- 應用程式和瀏覽器隔離 (2023 年 4 月 18 日)

由 Intune 管理的裝置

平臺:Windows:

向 Intune 註冊的 Windows 10 和 Windows 11 裝置支援此平臺的配置檔。

- 受攻擊面縮小規則

此平臺可用設定檔包括:

受攻擊面縮小規則 – 設定攻擊面縮小規則的設定,以惡意代碼和惡意應用程式通常用來感染計算機的行為為目標,包括:

- Office 應用程式或 Web 郵件中所使用的可執行檔案和腳本,嘗試下載或執行檔案

- 模糊化或可疑的腳本

- 應用程式通常不會在一般日常工作期間啟動的行為

減少您的受攻擊面意謂著為攻擊者提供較少執行攻擊的方式。

Intune 中受攻擊面縮小規則的合併行為:

受攻擊面縮小規則支持合併來自不同原則的設定,以建立每個裝置的原則超集。 不會發生衝突的設定會合併,而發生衝突的設定不會新增至規則的超集。 先前,如果兩個原則包含單一設定的衝突,這兩個原則都會標示為發生衝突,而且不會部署來自任一配置檔的設定。

受攻擊面縮小規則合併行為如下:

- 下列設定檔中的受攻擊面縮小規則會針對套用規則的每個裝置進行評估:

- 裝置>設定原則 > 端點保護配置檔 > Microsoft Defender 惡意探索防護>攻擊面縮小

- 端點安全 > 性受攻擊面縮小原則 >受攻擊面縮小規則

- 端點安全>性>基準 適用於端點的 Microsoft Defender 基準>受攻擊面縮小規則。

- 不會發生衝突的設定會新增至裝置的原則超集。

- 當兩個或多個原則的設定發生衝突時,衝突的設定不會新增至合併的原則,而不會衝突的設定則會新增至套用至裝置的超集原則。

- 只會保留衝突設定的組態。

裝置控制 – 透過裝置控制的設定,您可以設定裝置以使用多層式方法來保護抽取式媒體。 適用於端點的 Microsoft Defender 提供多個監視和控制功能,協助防止未經授權的外圍設備中的威脅危害您的裝置。

Intune 裝置控制項支援的設定檔:

若要深入瞭解 適用於端點的 Microsoft Defender 裝置控制,請參閱 Defender 檔中的下列文章:

應用程式和瀏覽器隔離 – 管理 Windows Defender 應用程式防護 (應用程式防護) 的設定,作為適用於端點的 Defender 的一部分。 應用程式防護 有助於防止舊的和新興的攻擊,並且可以在定義哪些網站、雲端資源和內部網路受到信任時,將企業定義的網站隔離為不受信任。

若要深入瞭解,請參閱 適用於端點的 Microsoft Defender 檔中的 應用程式防護。

應用程控 - 應用 程控設定可以限制使用者可以執行的應用程式,以及在 System Core 中執行的程式碼 (核心) ,協助降低安全性威脅。 管理可封鎖未簽署文本和 MSI 的設定,並限制 Windows PowerShell 在限制語言模式下執行。

若要深入瞭解,請參閱 適用於端點的 Microsoft Defender 檔中的應用程控。

注意事項

如果您使用此設定,AppLocker CSP 行為目前會提示終端使用者在部署原則時重新啟動其電腦。

惡意探索保護 - 惡意探索保護設定可協助防範使用惡意探索來感染裝置和散佈的惡意代碼。 惡意探索保護是由許多可套用至操作系統或個別應用程式的風險降低措施所組成。

Web 保護 (舊版 Microsoft Edge) – 您可以在中管理 Web 保護的設定,適用於端點的 Microsoft Defender 設定網路保護來保護您的電腦免於遭受 Web 威脅。 當您Microsoft Edge 或 Chrome 和 Firefox 等第三方瀏覽器整合時,Web 保護會在沒有 Web Proxy 的情況下停止 Web 威脅,而且可以在機器離開或內部部署時保護它們。 Web 保護會停止存取:

- 網路釣魚網站

- 惡意代碼向量

- 惡意探索網站

- 不受信任或低信譽的網站

- 您使用自訂指標清單封鎖的網站。

若要深入瞭解,請參閱 適用於端點的 Microsoft Defender 檔中的Web保護。

由適用於端點的Defender安全性設定管理所管理的裝置

當您使用適用於 適用於端點的 Microsoft Defender 案例的安全性管理來支援未向 Intune 註冊的 Defender 所管理的裝置時,您可以使用 Windows 平臺來管理執行 Windows 10、Windows 11 和 Windows Server 之裝置上的設定。 如需詳細資訊,請參閱 Windows 威脅防護檔中的 ASR 規則支援的作業系統 。

此案例支援的設定檔包括:

-

受攻擊面縮小規則 - 設定攻擊面縮小規則的設定,以惡意代碼和惡意應用程式通常用來感染計算機的行為為目標,包括:

- Office 應用程式或 Web 郵件中所使用的可執行檔案和腳本,嘗試下載或執行檔案。

- 模糊化或可疑的腳本。

- 應用程式通常不會在日常工作期間啟動的行為 減少您的受攻擊面意謂著為攻擊者提供較少執行攻擊的方式。

重要事項

適用於端點的 Microsoft Defender的安全性管理僅支援受攻擊面縮小規則配置檔。 不支援所有其他受攻擊面縮小配置檔。

由 Configuration Manager 管理的裝置

受攻擊面縮小

Configuration Manager 管理的裝置支援處於預覽狀態。

當您使用租使用者附加時,管理 Configuration Manager 裝置的受攻擊面縮小設定。

原則路徑:

- 端點安全>性 附加介面縮小 > Windows (ConfigMgr)

設定檔:

- 應用程式和瀏覽器隔離 (ConfigMgr)

- 受攻擊面縮小規則 (ConfigMgr)

- 惡意探索保護 (ConfigMgr) (預覽)

- Web 保護 (ConfigMgr) (預覽)

Configuration Manager 的必要版本:

- Configuration Manager 最新分支版本 2006 或更新版本

支援的 Configuration Manager 裝置平臺:

- Windows 10 及更新版本 (x86、x64、ARM64)

- Windows 11 和更新版本 (x86、x64、ARM64)

裝置控制項設定檔的可重複使用設定群組

在公開預覽中,裝置控件配置檔支援使用 可重複使用的設定群組 ,以協助管理 Windows 平台裝置上下列設定群組的設定:

印表機裝置:印表機 裝置可使用下列裝置控制項設定檔設定:

- PrimaryId

- PrinterConnectionID

- VID_PID

如需印表機裝置選項的相關信息,請參閱 適用於端點的 Microsoft Defender 檔中的印表機保護概觀。

卸除式記憶體:下列裝置控制項設定檔設定適用於 卸載式記憶體:

- 裝置類別

- 裝置標識碼

- 硬體標識碼

- 實例標識碼

- 主要標識碼

- 產品 ID

- 序號

- 廠商標識碼

- 廠商標識碼和產品標識碼

如需卸除式記憶體選項的相關信息,請參閱 適用於端點的 Microsoft Defender 檔中的 適用於端點的 Microsoft Defender 裝置控制卸載式記憶體 存取控制。

當您搭配裝置控制項設定檔使用可重複使用的設定群組時,您可以設定 Actions 來定義這些群組中設定的使用方式。

您新增至配置檔的每個規則都可以包含可重複使用的設定群組,以及直接新增至規則的個別設定。 不過,請考慮針對可重複使用的設定群組使用每個規則,或管理您直接新增至規則的設定。 此區隔有助於簡化未來的設定或您可能會所做的變更。

如需設定可重複使用的群組,然後將其新增至此配置檔的指引,請參閱搭配使用可重複使用的設定群組與 Intune 原則。

受攻擊面縮小規則的排除專案

Intune 支援下列兩個設定,以排除受攻擊面縮小規則評估的特定檔案和資料夾路徑:

全域: 僅使用受攻擊面縮小排除專案。

![[僅限受攻擊面縮小排除] 設定的螢幕快照。](media/endpoint-security-asr-policy/global-asr-rule-exclusion.png)

當指派至少一個原則來設定 僅限受攻擊面縮小排除專案時,已設定的排除專案會套用至以該裝置為目標的所有受攻擊面縮小規則。 之所以會發生此行為,是因為裝置會從所有適用的原則收到受攻擊面縮小規則設定的超集,而且無法針對個別設定管理設定排除專案。 若要避免將排除專案套用至裝置上的所有設定,請勿使用此設定。 相反地,請針對個別設定設定 僅限依規則排除的 ASR 。

如需詳細資訊,請參閱 Defender CSP: Defender/AttackSurfaceReductionOnlyExclusions 的檔。

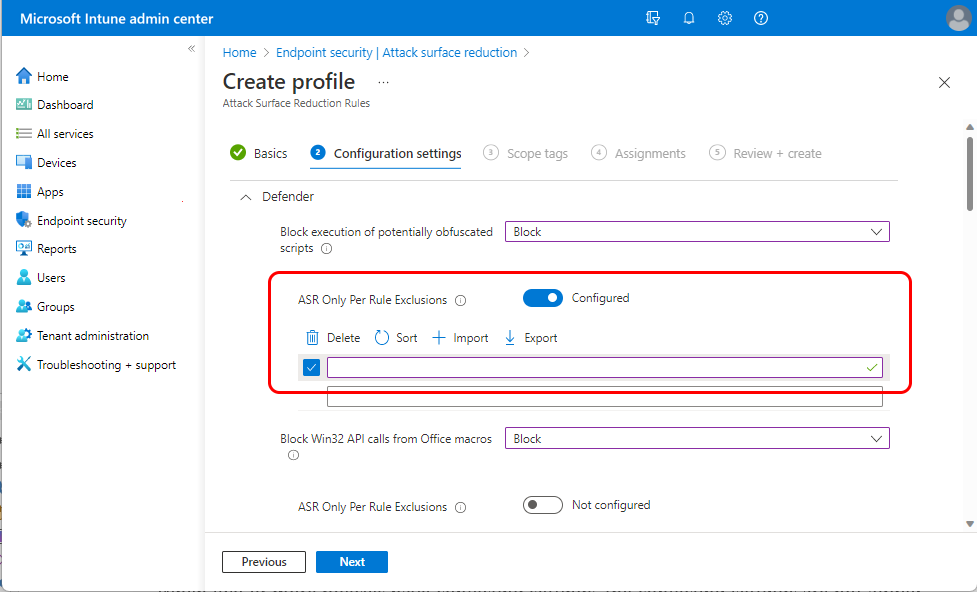

個別設定: 僅針對規則排除專案使用 ASR

當您將受攻擊面縮小規則配置檔中的適用設定設定為 [未設定] 以外的任何專案時,Intune 會針對該個別設定顯示 [僅限依規則排除的 ASR] 選項。 使用此選項,您可以設定與個別設定隔離的檔案和資料夾排除,這與全域設定 [ 僅限受攻擊面縮小排除 ] 的使用相反,此設定會將其排除範圍套用至裝置上的所有設定。

根據預設, ASR Only Per Rule Exclusions 會設定為 [未設定]。

重要事項

ASR 原則不支援僅 限 ASR 依規則排除 範圍的合併功能,而且當針對相同裝置衝突設定僅 限 ASR 的 多個原則時,可能會產生原則衝突。 若要避免衝突,請將 僅限依規則排除的 ASR 組態合併成單一 ASR 原則。 我們正在調查在未來的更新中新增 僅限 ASR 依規則排除專案 的原則合併。

設定的原則合併

當套用至相同裝置的多個配置檔以不同的值設定相同的設定,以產生衝突時,原則合併有助於避免衝突。 為了避免衝突,Intune 會從套用至裝置的每個配置檔評估適用的設定。 這些設定接著會合併成單一的設定超集。

針對受攻擊面縮小原則,下列配置檔支持原則合併:

- 裝置控制

裝置控制項配置檔的原則合併

裝置控制項配置檔支援 USB 裝置識別碼的原則合併。 管理裝置識別碼和支援原則合併的設定檔設定包括:

- 允許依裝置識別碼安裝硬體裝置

- 依裝置標識碼封鎖硬體裝置安裝

- 依安裝類別允許硬體裝置安裝

- 依安裝類別封鎖硬體裝置安裝

- 允許依裝置實例標識碼安裝硬體裝置

- 依裝置實例標識碼封鎖硬體裝置安裝

原則合併適用於將該特定設定套用至裝置之不同配置檔的每個設定組態。 結果是每個要套用至裝置之支援設定的單一清單。 例如:

原則合併會評估在套用至裝置的 安裝程式類別 允許 硬體裝置安裝 的每個實例中設定的安裝類別清單。 清單會合併成單一允許清單,其中會移除任何重複的安裝類別。

拿掉清單中的重複專案是為了移除常見的衝突來源。 合併的允許清單接著會傳遞至裝置。

原則合併不會比較或合併來自不同設定的組態。 例如:

在第一個範例中展開,其中來自 [ 允許依安裝類別安裝硬體裝置 ] 的多個清單合併到單一清單中,您有數個套用至相同裝置的 安裝程式類別封鎖硬體裝置安裝 的實例。 所有相關的封鎖清單都會合併成裝置的單一封鎖清單,然後部署到裝置。

- 安裝類別的允許清單不會與安裝類別的封鎖清單進行比較或合併。

- 相反地,裝置會接收這兩個清單,因為它們來自兩個不同的設定。 裝置接著會強制執行安裝類別最嚴格的 安裝設定。

在此範例中,如果在允許清單上找到,封鎖清單中定義的安裝類別會覆寫相同的安裝類別。 結果會是安裝程式類別在裝置上遭到封鎖。

後續步驟

檢視 受攻擊面縮小配置檔配置檔中設定的詳細數據。