使用 Microsoft Purview 客戶金鑰的服務加密概觀

Microsoft 365 提供透過 BitLocker 和分散式密鑰管理員啟用的基準、磁碟區層級加密, (DKM) 。 Windows 365 企業版 和商務雲端電腦磁碟會使用 Azure 記憶體伺服器端加密 (SSE) 進行加密。 Microsoft 365 透過客戶金鑰為您的內容提供一層額外的加密。 此內容包含來自 Exchange Online、Microsoft SharePoint、Microsoft OneDrive、Microsoft Teams 和 Windows 365 雲端電腦的數據。

不支援 BitLocker 作為 Windows 365 雲端電腦的加密選項。 如需詳細資訊,請參閱在 Intune 中使用 Windows 10 虛擬機。

提示

如果您不是 E5 客戶,請使用 90 天Microsoft Purview 解決方案試用版來探索其他 Purview 功能如何協助貴組織管理數據安全性與合規性需求。 立即從 Microsoft Purview 合規性入口網站 試用中樞開始。 瞭解 有關註冊和試用版條款的詳細數據。

服務加密、BitLocker、SSE 和客戶密鑰如何一起運作

您的 Microsoft 365 數據一律會在使用 BitLocker 和 DKM 的 Microsoft 365 服務中進行待用加密。 如需詳細資訊,請參閱如何 Exchange Online 保護您的電子郵件秘密。 客戶密鑰提供額外的保護,防止未經授權的系統或人員檢視數據,並補充Microsoft數據中心內的 BitLocker 磁碟加密和 SSE。 服務加密並不是要防止Microsoft人員存取您的數據。 相反地,客戶密鑰可協助您符合控制根密鑰的法規或合規性義務。 您明確授權Microsoft 365 服務使用您的加密密鑰來提供增值的雲端服務,例如電子檔探索、反惡意代碼、反垃圾郵件、搜尋索引等。

客戶金鑰是以服務加密為基礎,可讓您提供及控制加密金鑰。 Microsoft 365 接著會使用這些密鑰來加密待用數據,如 在線服務條款 (OST) 中所 述。 客戶密鑰可協助您符合合規性義務,因為您控制Microsoft 365 用來加密和解密數據的加密密鑰。

客戶密鑰可增強貴組織的能力,以符合與雲端服務提供者指定重要安排的合規性需求。 使用客戶金鑰,您可以在應用層級提供並控制Microsoft 365 待用數據的根加密密鑰。 因此,您可以對組織的密鑰進行控制。

具有混合式部署的客戶金鑰

客戶金鑰只會加密雲端中的待用數據。 客戶金鑰無法保護您的內部部署信箱和檔案。 您可以使用另一個方法來加密內部部署數據,例如 BitLocker。

了解數據加密原則

數據加密原則 (DEP) 定義加密階層。 服務會使用此階層,使用您管理的每個金鑰和受Microsoft保護的可用性金鑰來加密數據。 您可以使用 PowerShell Cmdlet 建立 DEP,然後指派 DEP 來加密應用程式數據。 客戶密鑰支援三種類型的數據加密原則 (DEP) 。 每個原則類型都會使用不同的 Cmdlet,並為不同類型的數據提供涵蓋範圍。 您可以定義這些類型:

多個 Microsoft 365 工作負載的 DEP 這些 DEP 會針對租使用者內的所有使用者,跨多個Microsoft 365 工作負載加密數據。 這些工作負載包括:

Windows 365 雲端電腦。 如需詳細資訊,請參閱 Microsoft 適用於 Windows 365 雲端電腦的 Purview 客戶密鑰

Teams 聊天訊息 (1 對 1 聊天、群組聊天、會議聊天和頻道交談)

Teams 媒體訊息 (影像、代碼段、視訊訊息、音訊訊息、Wiki 影像)

儲存在 Teams 記憶體中的 Teams 通話和會議錄製

Teams 聊天通知

Cortana 提供的 Teams 聊天建議

Teams 狀態消息

Microsoft 365 Copilot 互動

Exchange Online的用戶和訊號資訊

Exchange Online 信箱,但未從信箱 DEP 套用加密

Microsoft Purview 資訊保護:

EDM) 資料 (完全相符的數據,包括數據文件架構、規則套件,以及用來哈希敏感數據的 Salt。 針對EDM和 Microsoft Teams,多重工作負載 DEP 會從您將 DEP 指派給租使用者時起加密新數據。 針對 Exchange Online,客戶金鑰會加密所有現有和新的數據。

敏感度標籤的標籤設定

多重工作負載 DEP 不會加密下列類型的數據。 相反地,Microsoft 365 會使用其他類型的加密來保護此數據。

- SharePoint 和 OneDrive 數據。

- Microsoft Teams 檔案和儲存在 OneDrive 和 SharePoint 中的一些 Teams 通話和會議錄製會使用 SharePoint DEP 加密。

- 客戶密鑰不支援的其他Microsoft 365 工作負載,例如 Viva Engage 和 Planner。

- Teams 即時活動數據。

您可以為每個租使用者建立多個 DEP,但一次只能指派一個 DEP。 當您指派 DEP 時,加密會自動開始,但需要一些時間才能完成,視租使用者的大小而定。

Exchange Online 信箱 DEP 信箱 DEP 可讓您更精確地控制 Exchange Online 內的個別信箱。 使用信箱 DEP 來加密儲存在不同類型 EXO 信箱中的數據,例如 UserMailbox、MailUser、Group、PublicFolder 和共用信箱。 每個租使用者最多可以有 50 個作用中的 DEP,並將這些 DEP 指派給個別信箱。 您可以將一個 DEP 指派給多個信箱。

根據預設,您的信箱會使用Microsoft管理的金鑰來加密。 當您將客戶金鑰 DEP 指派給信箱時:

如果信箱是使用多重工作負載 DEP 來加密,只要使用者或系統作業存取信箱數據,服務就會使用新的信箱 DEP 來重寫信箱。

如果信箱已使用Microsoft管理的密鑰加密,只要使用者或系統作業存取信箱數據,服務就會使用新的信箱 DEP 來重寫信箱。

如果信箱尚未使用預設加密進行加密,則服務會將信箱標示為移動。 一旦移動完成,就會進行加密。 信箱移動是根據為所有Microsoft 365 設定的優先順序來控管。 如需詳細資訊,請參閱在 Microsoft 365 服務中移動要求。 如果信箱未在指定的時間內加密,請連絡 Microsoft。

稍後,您可以重新整理 DEP,或將不同的 DEP 指派給信箱,如管理客戶密鑰 Office 365 中所述。 每個信箱都必須有適當的授權,才能指派 DEP。 如需授權的詳細資訊,請 參閱設定客戶金鑰之前。

您可以為符合使用者信箱授權需求的租使用者,將 DEP 指派給共用信箱、公用資料夾信箱,以及Microsoft 365 群組信箱。 您不需要針對非使用者特定信箱使用個別的授權,即可指派客戶密鑰 DEP。

針對您指派給個別信箱的客戶密鑰 DEP,您可以要求Microsoft在離開服務時清除特定的 DEP。 如需資料清除程式和金鑰撤銷的相關信息,請參閱 撤銷您的密鑰並啟動資料清除路徑程式。

當您在離開服務時撤銷密鑰的存取權時,會刪除可用性密鑰,進而刪除數據的密碼編譯。 密碼編譯刪除可降低數據還原的風險,這對符合安全性與合規性義務很重要。

DEP for SharePoint 和 OneDrive 此 DEP 可用來加密儲存在 SharePoint 和 OneDrive 中的內容,包括Microsoft儲存在 SharePoint 中的 Teams 檔案。 如果您使用多地理位置功能,您可以為組織每個地理位置建立一個 DEP。 如果您不是使用多地理位置功能,則每個租使用者只能建立一個 DEP。 請參閱 設定客戶金鑰中的詳細資料。

客戶金鑰所使用的加密加密

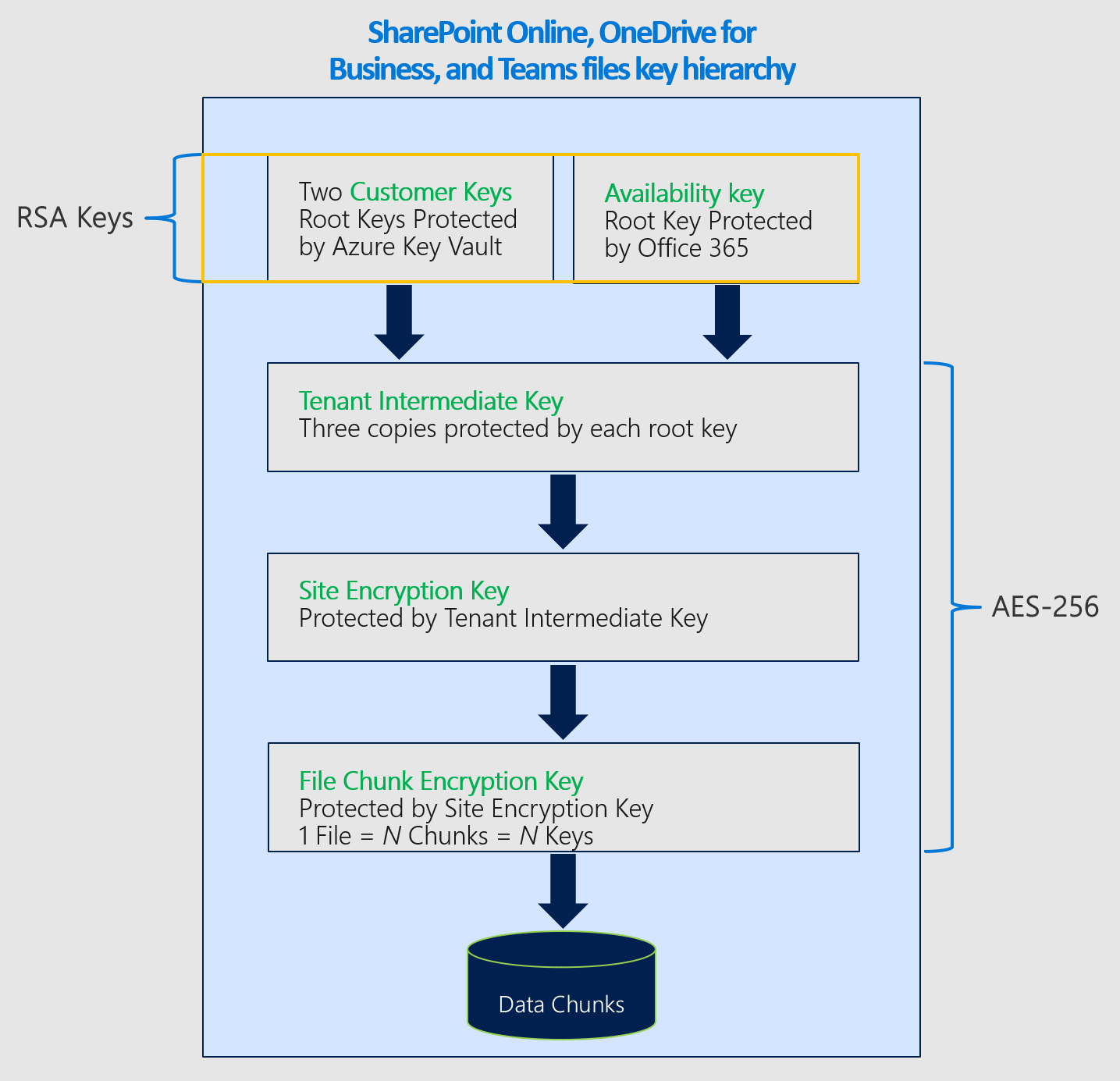

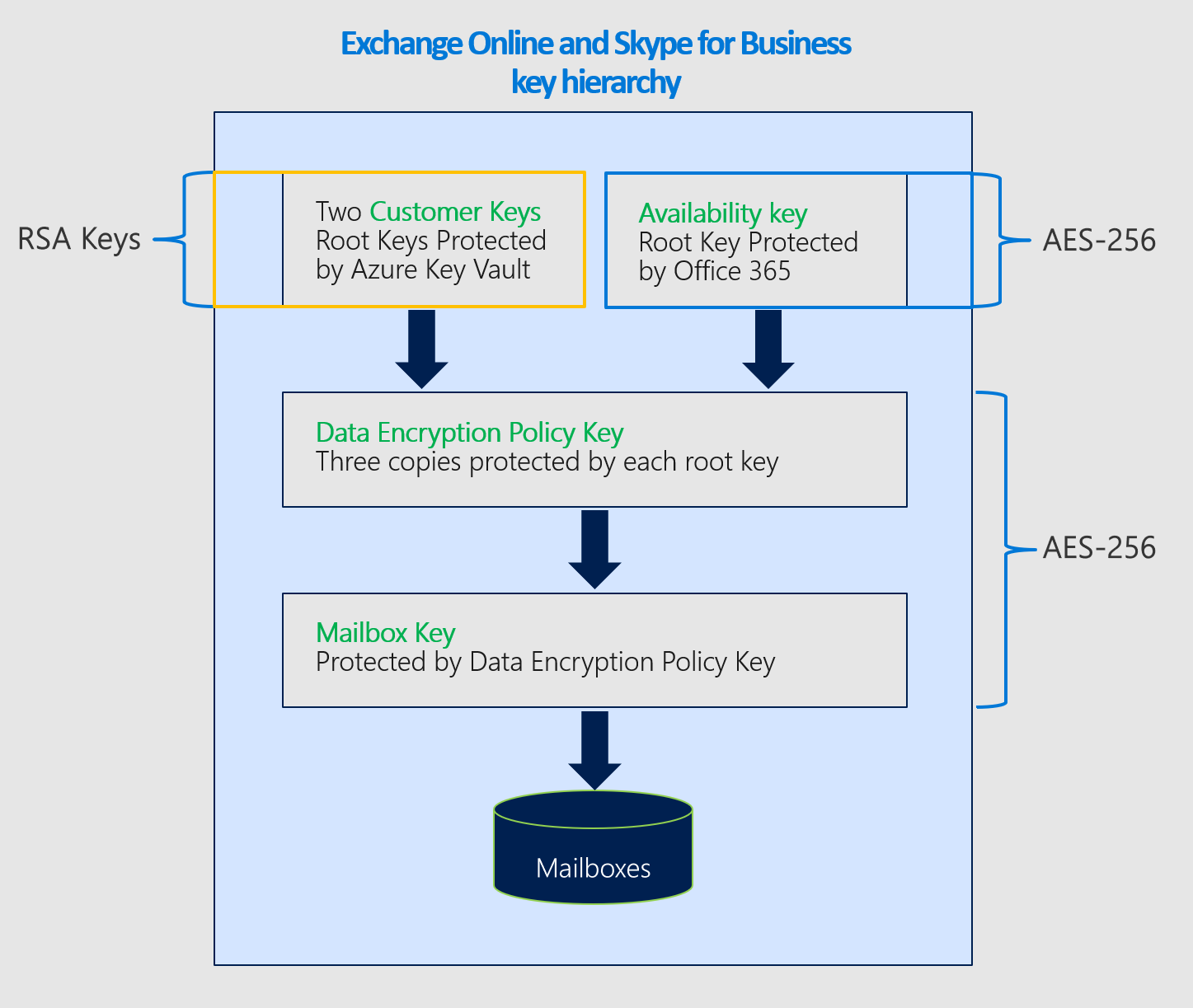

客戶金鑰會使用各種加密加密來加密金鑰,如下圖所示。

用於加密多個Microsoft 365 工作負載數據之 DEP 的密鑰階層,類似於用於個別 Exchange Online 信箱之 DEP 的階層。 唯一的差異是信箱密鑰會取代為對應的Microsoft 365 工作負載密鑰。

用來加密金鑰的加密加密 Exchange Online

用來加密 SharePoint 和 OneDrive 金鑰的加密加密