你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

使用治理规则推动修正

虽然安全团队需要负责改进安全状况,但团队成员实际上可能无法实施安全建议。

使用安全团队推动的治理规则可帮助你根据修正过程推动责任和 SLA 的实施。

若要了解详细信息,请观看现场视频系列中 Defender for Cloud 的此片段。

治理规则

可以定义规则来为特定资源分配所有者和截止日期。 这样,资源所有者便明确地知道要执行哪些任务,以及修正建议的截止时间是什么。

要进行跟踪,可以按订阅、建议或所有者查看修正任务的进度,以便能够跟进需要更多关注的任务。

- 治理规则可以根据特定建议或严重性标识需要修正的资源。

- 规则将分配所有者和截止日期,以确保建议得到处理。 许多治理规则可以应用于相同的建议,因此优先级值较低的规则是分配所有者和截止日期的规则。

- 为要修正的建议设置的截止日期基于规则发现该建议后 7、14、30 或 90 天的时限。

- 例如,如果规则在 3 月 1 日标识了资源,修正时限为 14 天,则 3 月 15 日是截止日期。

- 可以应用宽限期,以便指定了截止日期的资源不会影响你的安全评分。

- 还可以设置受指定建议影响的资源的所有者。

- 在使用资源标记将资源与所有者关联的组织中,可以指定标记键,治理规则将从该标记中读取资源所有者的名称。

- 如果在资源、关联资源组或基于指定标记的关联订阅中没有找到所有者,则所有者显示为未指定。

- 默认情况下,每周会向资源所有者发送电子邮件通知,以提供及时处理的任务和超过截止日期的任务列表。

- 如果在组织的 Microsoft Entra ID 中找到了所有者经理的电子邮件,则所有者经理每周会收到一封电子邮件,其中默认会显示所有超过截止日期的建议。

- 冲突的规则按优先级顺序应用。 例如,应用于管理范围(Azure 管理组、AWS 帐户和 GCP 组织)的规则在应用于范围(例如 Azure 订阅、AWS 帐户或 GCP 项目)的规则生效之前生效。

开始之前

- 必须启用 Defender 云安全态势管理 (CSPM) 计划。

- 需要对 Azure 订阅拥有“参与者”、“安全管理员”或“所有者”权限。

- 对于 AWS 帐户和 GCP 项目,需要对 Defender for Cloud AWS/GCP 连接器拥有“参与者”、“安全管理员”或“所有者”权限。

定义治理规则

你可以如下所述定义治理规则:

登录 Azure 门户。

导航到“Microsoft Defender for Cloud”>“环境设置”>“治理规则”。

选择“创建治理规则”。

指定一个规则名称和要应用该规则的范围。

- 管理范围(Azure 管理组、AWS 主帐户、GCP 组织)的规则在单个范围的规则之前应用。

- 可以根据需要在该范围内定义排除项。

设置优先级。

规则将从最高 (1) 到最低 (1000) 的优先顺序运行。

指定说明以帮助识别规则。

选择“下一步”

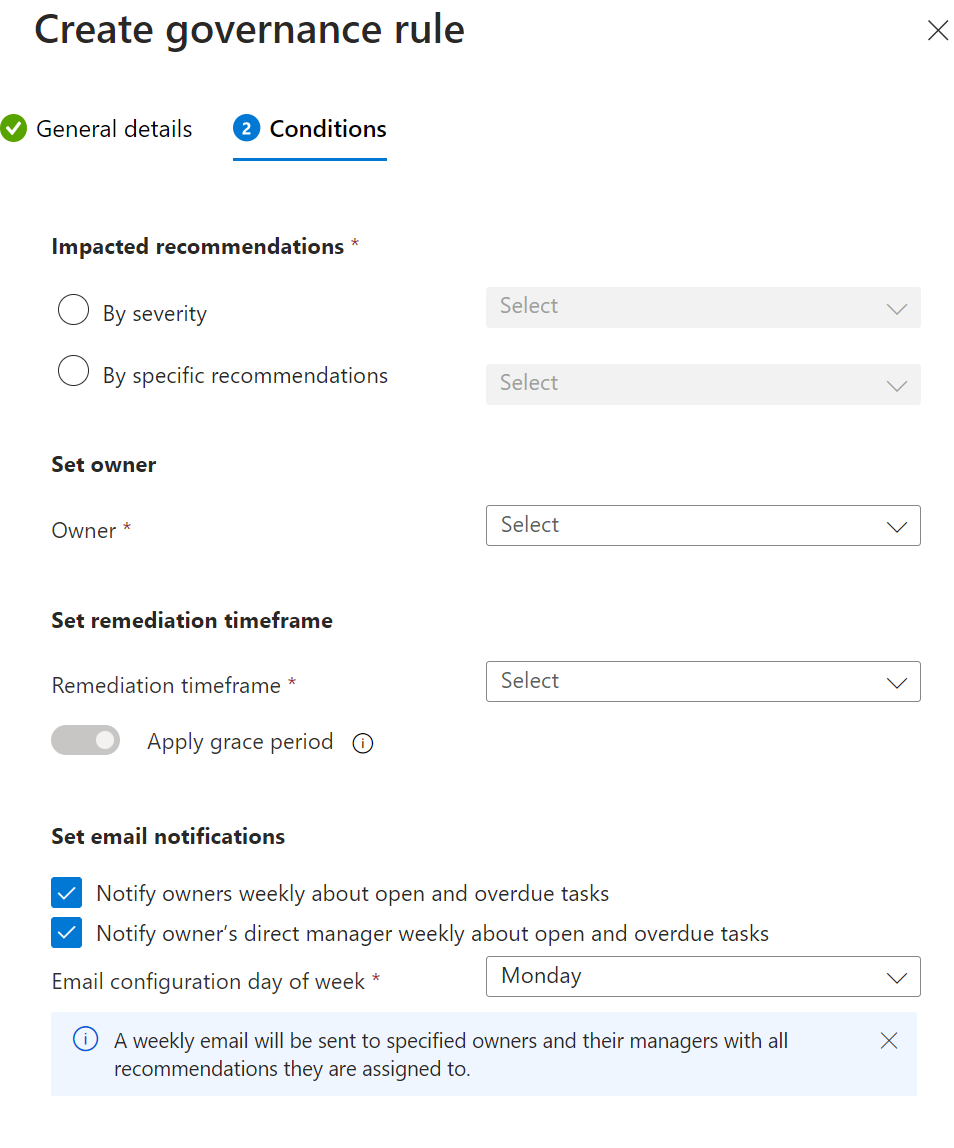

指定规则对建议产生何种影响。

- 按严重性 - 规则将所有者和截止日期分配到订阅中尚未分配所有者和截止日期的任何建议。

- 按特定建议 - 选择规则应用到的特定内置建议或自定义建议。

设置所有者,以指定负责修复规则所涵盖的建议的人员。

- 按资源标记 - 在资源上输入用于定义资源所有者的资源标记。

- 通过电子邮件地址 - 输入要分配到建议的所有者的电子邮件地址。

指定建议修正时间范围,以设置在将资源标识为需要修正之后,在修正截止时间之前可以有多少时间用来进行修正。

对于 MCSB 发出的建议,如果你不希望这些资源在截止时间过去之前影响你的安全评分,请选择“应用宽限期”。

(可选)默认情况下,所有者及其经理每周会收到有关未处理和逾期任务的通知。 如果你不希望他们收到这些每周电子邮件,请清除通知选项。

选择创建。

如果存在与治理规则定义匹配的现有建议,可以执行以下操作之一:

为尚未分配所有者或截止日期的建议分配所有者和截止日期。

覆盖现有建议的所有者和截止日期。

删除或禁用规则时,所有现有分配和通知都将保留。

查看生效的规则

可以查看治理规则在环境中的效果。

登录 Azure 门户。

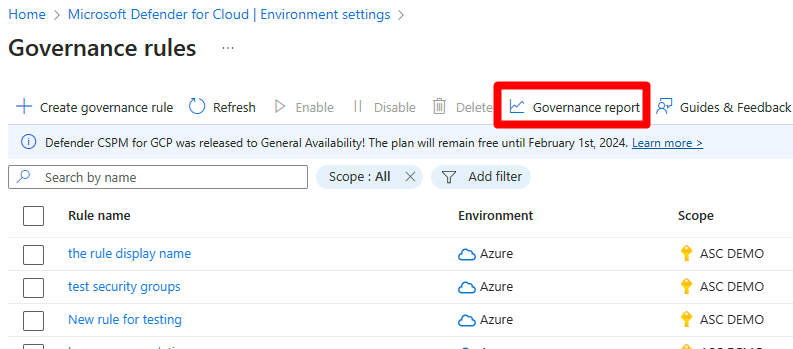

导航到“Microsoft Defender for Cloud”>“环境设置”>“治理规则”。

查看治理规则。 默认列表显示了环境中适用的所有治理规则。

可以搜索规则或筛选规则。

查看治理报告

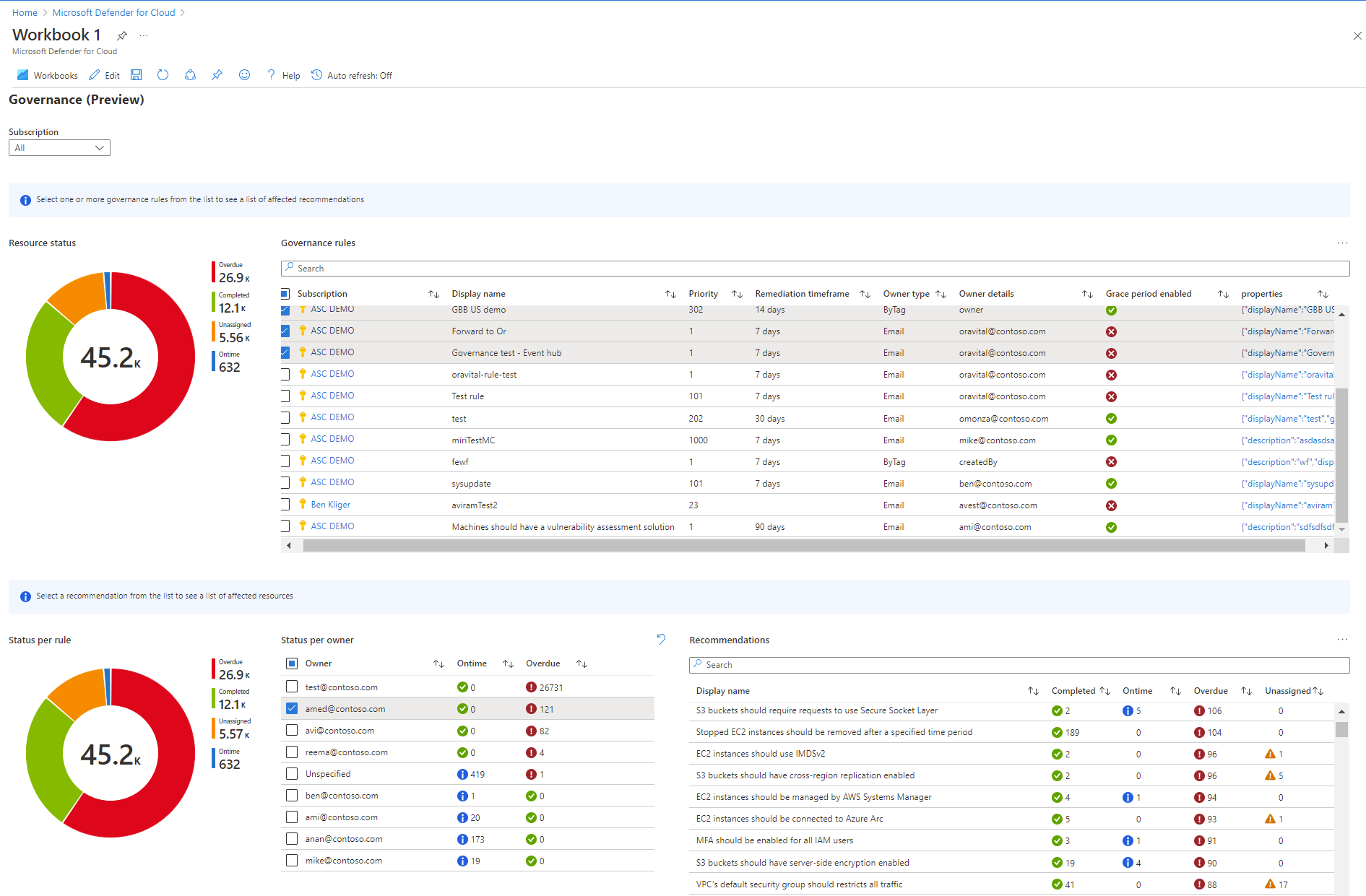

治理报告允许选择具有治理规则的订阅,并针对每个规则和所有者显示已完成、及时处理、超过截止日期或未分配的建议数量。

登录 Azure 门户。

导航到“Microsoft Defender for Cloud”>“环境设置”>“治理规则”>“治理报表”。

选择一个订阅。

从治理报表中,可以按范围、显示名称、优先级、修正时间范围、所有者类型、所有者详细信息、宽限期和云向下钻取到建议。

下一步

了解如何实施安全建议。