你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

使用高级网络将实验室计划连接到虚拟网络

重要

Azure 实验室服务将于 2027 年 6 月 28 日停用。 有关详细信息,请参阅停用指南。

本文介绍如何使用 Azure 实验室服务高级网络将实验室计划连接到虚拟网络。 借助高级网络,可以更好地控制实验室的虚拟网络配置。 例如,为了连接到本地资源(如许可服务器),或使用用户定义的路由 (UDR)。 请详细了解高级网络支持的网络方案和拓扑。

实验室计划的高级网络取代了与实验室帐户配合使用的 Azure 实验室服务虚拟网络对等互连。

执行以下步骤可为实验室计划配置高级网络:

- 将虚拟网络子网委托给 Azure 实验室服务实验室计划。 委派操作使 Azure 实验室服务可在虚拟网络中创建实验室模板和实验室虚拟机。

- 配置网络安全组,以允许入站 RDP 或 SSH 流量发往实验室模板虚拟机和实验室虚拟机。

- 创建带有高级网络的实验室计划,以便将其与虚拟网络子网相关联。

- (可选)配置虚拟网络。

只能在创建实验室计划时启用高级网络。 高级网络不是以后可以更新的设置。

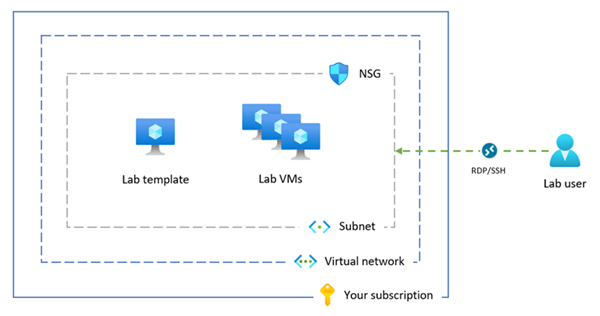

下图显示了 Azure 实验室服务高级网络配置的概览。 实验室模板和实验室虚拟机被分配了子网中的 IP 地址,并且网络安全组允许实验室用户使用 RDP 或 SSH 连接到实验室 VM。

注意

如果你的组织需要执行内容筛选,例如,为了符合儿童互联网保护法案 (CIPA) 的要求,你将需要使用第三方软件。 有关详细信息,请阅读有关受支持网络方案中的内容筛选的指南。

先决条件

- 具有活动订阅的 Azure 帐户。 免费创建帐户。

- 你的 Azure 帐户在虚拟网络上具有网络参与者角色或此角色的父级。

- 位于你创建实验室计划的 Azure 区域中的 Azure 虚拟网络和子网。 了解如何创建虚拟网络和子网。

- 子网有足够的空闲 IP 地址用于实验室计划中所有实验室的模板 VM 和实验室 VM(每个实验室使用 512 个 IP 地址)。

1.委托虚拟网络子网

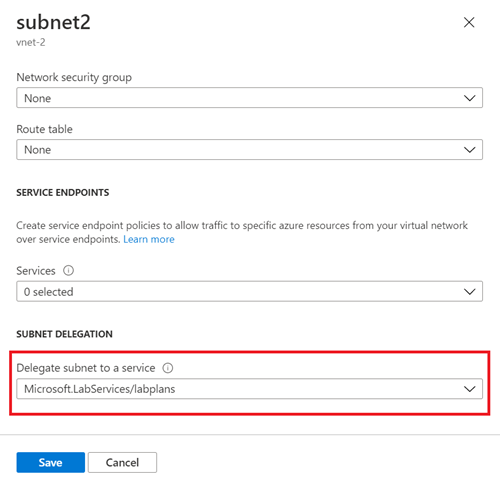

若要对 Azure 实验室服务中的高级网络使用虚拟网络子网,需要将子网委托给 Azure 实验室计划。 子网委派向 Azure 实验室服务授予显式权限,以在子网中创建特定于服务的资源,例如实验室虚拟机。

一次只能委托一个实验室计划来与一个子网配合使用。

执行以下步骤可委托子网以与实验室计划配合使用:

登录到 Azure 门户。

转到你的虚拟网络,然后选择“子网”。

选择要委托给 Azure 实验室服务的专用子网。

重要

用于 Azure 实验室服务的子网不应已用于 VNET 网关或 Azure Bastion。

在“将子网委托给服务”中,依次选择“Microsoft.LabServices/labplans”、“保存”。

验证“Microsoft.LabServices/labplans”是否显示在子网的“委托对象”列中。

2.配置网络安全组

将实验室计划连接到虚拟网络时,需要配置网络安全组 (NSG),以允许从用户计算机发往模板虚拟机和实验室虚拟机的入站 RDP/SSH 流量。 NSG 包含根据流量方向、协议、源地址和端口以及目标地址和端口允许或拒绝流量的访问控制规则。

可以随时更改 NSG 的规则,所做的更改适用于所有关联的实例。 NSG 更改可能需要长达 10 分钟才能生效。

重要

如果未配置网络安全组,则无法通过 RDP 或 SSH 访问实验室模板 VM 和实验室 VM。

高级网络的网络安全组配置包含两个步骤:

- 创建允许 RDP/SSH 流量的网络安全组

- 将网络安全组与虚拟网络子网相关联

可以在虚拟网络中使用 NSG 控制流向一个或多个虚拟机 (VM)、角色实例、网络适配器 (NIC) 或子网的流量。 NSG 包含根据流量方向、协议、源地址和端口以及目标地址和端口允许或拒绝流量的访问控制规则。 可以随时更改 NSG 的规则,所做的更改适用于所有关联的实例。

有关 NSG 的详细信息,请访问什么是 NSG。

可以在虚拟网络中使用 NSG 控制流向一个或多个虚拟机 (VM)、角色实例、网络适配器 (NIC) 或子网的流量。 NSG 包含根据流量方向、协议、源地址和端口以及目标地址和端口允许或拒绝流量的访问控制规则。 可以随时更改 NSG 的规则,所做的更改适用于所有关联的实例。

有关 NSG 的详细信息,请访问什么是 NSG。

创建用于允许流量的网络安全组

执行以下步骤可创建 NSG 并允许入站 RDP 或 SSH 流量:

如果还没有网络安全组,请按照创建网络安全组 (NSG) 中的步骤操作。

请确保在虚拟网络和实验室计划所在的 Azure 区域中创建网络安全组。

创建用于允许 RDP 和 SSH 流量的入站安全规则。

在 Azure 门户中转到你的网络安全组。

选择入站安全规则,然后选择 + 添加。

输入新的入站安全规则的详细信息:

设置 值 Source 选择“任何”。 源端口范围 输入 *。 目标 选择“IP 地址”。 目标 IP 地址/CIDR 范围 选择虚拟网络子网的范围。 服务 选择“自定义”。 目标端口范围 输入“22, 3389”。 端口 22 适用于安全外壳协议 (SSH)。 端口 3389 适用于远程桌面协议 (RDP)。 协议 选择“任何”。 Action 选择“允许”。 优先级 输入“1000”。 优先级必须高于 RDP 或 SSH 的其他“拒绝”规则。 Name 输入“AllowRdpSshForLabs”。 选择“添加”将入站安全规则添加到 NSG。

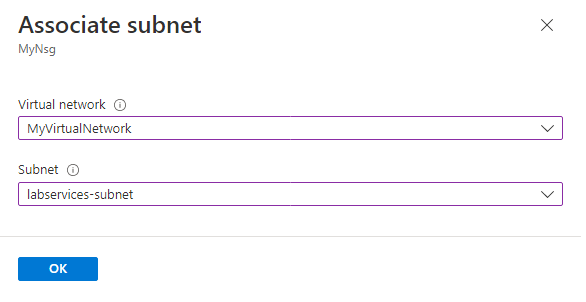

将子网与网络安全组相关联

接下来,将 NSG 与虚拟网络子网相关联,以将流量规则应用到虚拟网络流量。

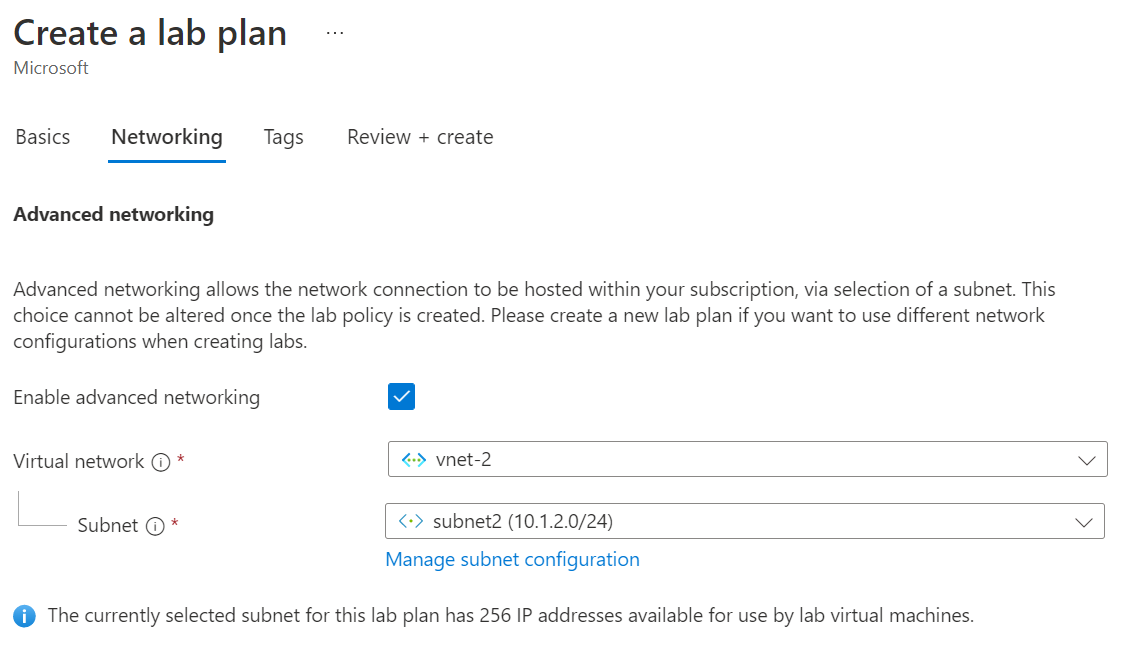

3.创建带有高级网络的实验室计划

配置子网和网络安全组后,即可创建带有高级网络的实验室计划。 在实验室计划上创建新实验室时,Azure 实验室服务会在虚拟网络子网中创建实验室模板和实验室虚拟机。

重要

必须在创建实验室计划时配置高级网络。 无法在以后的阶段启用高级网络。

若要在 Azure 门户中创建带有高级网络的实验室计划,请执行以下操作:

登录到 Azure 门户。

选择 Azure 门户左上角的“创建资源”,并搜索“实验室计划”。

在“创建实验室计划”页的“基本信息”选项卡上输入信息。

有关详细信息,请参阅使用 Azure 实验室服务创建实验室计划。

在“网络”选项卡中,选择“启用高级网络”以配置虚拟网络子网。

对于“虚拟网络”,请选择虚拟网络。 对于“子网”,请选择虚拟网络子网。

如果虚拟网络未显示在列表中,请验证实验室计划是否与虚拟网络位于同一 Azure 区域中、你是否已将子网委托给 Azure 实验室服务,以及 Azure 帐户是否具有所需的权限。

选择“查看 + 创建”以创建带有高级网络的实验室计划。

实验室用户和实验室管理者现在可以使用 RDP 或 SSH 连接到其实验室虚拟机或实验室模板虚拟机。

创建新实验室时,会在虚拟网络中创建所有虚拟机,并在子网范围内为其分配 IP 地址。

4.(可选)更新网络配置设置

建议在使用 Azure 实验室服务中的高级网络时,对虚拟网络和子网使用默认配置设置。

对于特定的网络方案,可能需要更新网络配置。 详细了解 Azure 实验室服务中支持的网络体系结构和拓扑以及相应的网络配置。

创建带有高级网络的实验室计划后,可以修改虚拟网络设置。 但是,更改虚拟网络上的 DNS 设置时,需要重启任何正在运行的实验室虚拟机。 如果实验室 VM 已停止,则它们会在启动时自动接收更新的 DNS 设置。

注意

配置高级网络后,以下网络配置更改不受支持:

- 删除与实验室计划关联的虚拟网络或子网。 这会导致实验室停止工作。

- 创建虚拟机(模板 VM 或实验室 VM)时更改子网地址范围。

- 更改公共 IP 地址上的 DNS 标签。 这会导致实验室 VM 的“连接”按钮停止工作。。

- 更改 Azure 负载均衡器上的前端 IP 配置。 这会导致实验室 VM 的“连接”按钮停止工作。。

- 更改公共 IP 地址上的 FQDN。

- 将路由表与子网的默认路由配合使用(强制隧道)。 这会导致用户失去与实验室的连接。

- 不支持使用 Azure 防火墙或 Azure Bastion。