使用应用密码对旧版应用程序强制实施 Microsoft Entra 多重身份验证

某些较旧的非浏览器应用(如 Office 2010 或更早版本以及 iOS 11 之前的 Apple Mail)不理解身份验证过程中的暂停或中断环节。 尝试登录到某个较旧的非浏览器应用的 Microsoft Entra 多重身份验证(Microsoft Entra 多重身份验证)用户无法成功进行身份验证。 在为用户帐户强制实施了 Microsoft Entra 多重身份验证的情况下,若要以安全方式使用这些应用程序,可以使用应用密码。 这些应用密码取代了传统密码,允许应用绕过多重身份验证并正常工作。

Microsoft Office 2013 客户端及更高版本支持现代身份验证。 Office 2013 客户端(包括 Outlook)支持新式身份验证协议,并且可以使用双重验证。 强制实施 Microsoft Entra 多重身份验证后,客户端就不需要应用密码了。

本文介绍如何为不支持多重身份验证提示的旧版应用程序使用应用密码。

注意

应用密码不适用于需要使用新式身份验证的帐户。

概述和注意事项

当对用户帐户强制实施 Microsoft Entra 多重身份验证时,附加验证的请求将中断常规登录提示。 某些较旧的应用程序不理解登录过程中的这种中断,因此身份验证失败。 若要维护用户帐户安全并强制实施 Microsoft Entra 多重身份验证,可以使用应用密码,以代替用户的常规用户名和密码。 如果在登录过程中使用了应用密码,则没有额外的验证提示,因此身份验证成功。

应用密码是自动生成的,不由用户指定。 自动生成的密码使攻击者更难猜到,因而更安全。 用户不需要记录这些密码,也不用每次都输入它们,因为每个应用程序只需输入一次应用密码。

使用应用密码时需要注意以下事项:

- 每个用户的应用密码限制为 40 个。

- 缓存密码并在本地使用它们的应用程序可能会失败,因为应用密码在工作或学校帐户外并非已知。 这种情况的一个例子是 Exchange 电子邮件位于本地而存档邮件位于云中。 在这种情况下,不能使用同一密码。

- 对用户帐户强制实施 Microsoft Entra 多重身份验证后,应用密码就可用于大多数非浏览器客户端,例如 Outlook 和 Microsoft Skype for Business。 但是,不能通过非浏览器应用程序(如 Windows PowerShell)使用应用密码执行管理操作。 即使用户具有管理帐户,也无法执行这些操作。

- 若要运行 PowerShell 脚本,应创建具有强密码的服务帐户,并且不为该帐户强制实施双重验证。

- 如果怀疑某个用户帐户已泄露并撤消/重置了帐户密码,则应用密码也应该更新。 撤消/重置用户帐户密码时,应用密码不会自动撤销。 用户应删除现有的应用密码,然后创建新的应用密码。

- 有关详细信息,请参阅在“其他安全验证”页中创建和删除应用密码。

警告

在客户端同时与本地和云自动发现终结点通信的混合环境中,应用密码无效。 需要域密码才能进行本地身份验证。 需要应用密码才能进行云身份验证。

应用密码名称

应用密码名称应能反映使用它们的设备。 如果有安装了非浏览器应用(如 Outlook、Word 和 Excel)的笔记本电脑,可为这些应用创建名为 Laptop 的应用密码。 为在台式计算机上运行的相同应用程序创建名为 Desktop 的另一个应用密码。

建议为每个设备(而不是每个应用程序)创建一个应用密码。

联合或单一登录应用密码

Microsoft Entra ID 支持向本地 Active Directory 域服务 (AD DS) 进行联合身份验证或单一登录 (SSO)。 如果你的组织已与 Microsoft Entra ID 联合,并且你使用的是 Microsoft Entra 多重身份验证,则需关注以下应用密码注意事项:

注意

以下要点仅适用于联合 (SSO) 客户。

- 应用密码由 Microsoft Entra ID 进行验证,因此会绕过联合身份验证。 仅在设置应用密码时,才会主动使用联合。

- 与被动流程不同,对于联合 (SSO) 用户,不会与标识提供者 (IdP) 联系。 应用密码存储在工作或学校帐户中。 如果用户离开公司,则该用户的信息通过 DirSync 实时流向工作或学校帐户。 禁用/删除帐户可能需要最多三小时才能同步,这可能使 Microsoft Entra ID 中的应用密码的禁用/删除出现延迟。

- 应用密码功能不遵循“本地客户端访问控制”设置。

- 没有可与应用密码功能同时使用的本地身份验证日志记录或审核功能。

某些高级体系结构要求结合使用凭据进行客户端多重身份验证。 凭据可以包括工作或学校帐户的用户名和密码以及应用密码。 要求取决于如何执行身份验证。 对于针对本地基础结构进行身份验证的客户端,需要使用工作或学校帐户用户名和密码。 对于针对 Microsoft Entra ID 进行身份验证的客户端,需要应用密码。

例如,假设有以下体系结构:

- 你的 Active Directory 本地实例与 Microsoft Entra ID 联合。

- 使用 Exchange Online。

- 在本地使用 Skype for Business。

- 你使用 Microsoft Entra 多重身份验证。

在此方案中,使用以下凭据:

- 若要登录到 Skype for Business,请使用工作或学校帐户的用户名和密码。

- 若要从连接到 Exchange Online 的 Outlook 客户端访问通讯簿,请使用应用密码。

允许用户创建应用密码

提示

本文中的步骤可能因开始使用的门户而略有不同。

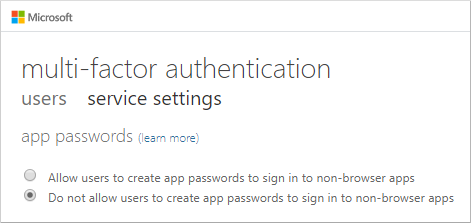

默认情况下,用户无法创建应用密码。 必须先启用应用密码功能,用户才能使用它们。 为了让用户能够创建应用密码,管理员需要完成以下步骤:

至少以身份验证策略管理员的身份登录到 Microsoft Entra 管理中心。

浏览至“条件访问”>“命名位置”。

单击横跨“条件访问 | 命名位置”窗口顶部的栏中的“配置 MFA 受信任的 IP”。

在“多重身份验证”页上,选中“允许用户创建应用密码以登录非浏览器应用”选项。

注意

禁用用户创建应用密码的功能后,现有应用密码将继续有效。 但是,禁用此功能后,用户无法管理或删除这些现有应用密码。

禁用创建应用密码的功能时,还建议创建条件访问策略以禁用旧式身份验证。 此方法可防止现有应用密码正常工作,并强制使用新式身份验证方法。

创建应用密码

当用户完成 Microsoft Entra 多重身份验证的初始注册后,可以选择在注册过程结束时创建应用密码。

用户还可以在注册后创建应用密码。 有关面向用户的更多信息和详细步骤,请参阅以下资源:

后续步骤

- 若要详细了解如何让用户能够快速注册 Microsoft Entra 多重身份验证,请参阅组合的安全信息注册概述。

- 有关 Microsoft Entra 多重身份验证的“已启用”和“已强制实施”用户状态的详细信息,请参阅启用每用户 Microsoft Entra 多重身份验证以保护登录事件