规划客户标识和访问管理(预览版)

Microsoft Entra 外部 ID 是一种可自定义的可扩展解决方案,用于将客户标识和访问管理 (CIAM) 添加到应用。 由于它是基于 Microsoft Entra 平台构建的,因此你会受益于跨员工和客户方案的应用集成、租户管理和操作的一致性。 设计配置时,请务必了解外部租户的组件以及可用于客户方案的 Microsoft Entra 功能。

重要

外部租户中的 Microsoft Entra 外部 ID 目前为预览版。 有关适用于 beta 版本、预览版或尚未正式发布版本的 Azure 功能和服务的法律条款,请参阅联机服务的通用许可条款。

本文提供了一个常规框架,可用于集成应用并配置 Microsoft Entra 外部 ID。 它描述了外部租户中可用的功能,并概述了集成中每个步骤的重要规划注意事项。

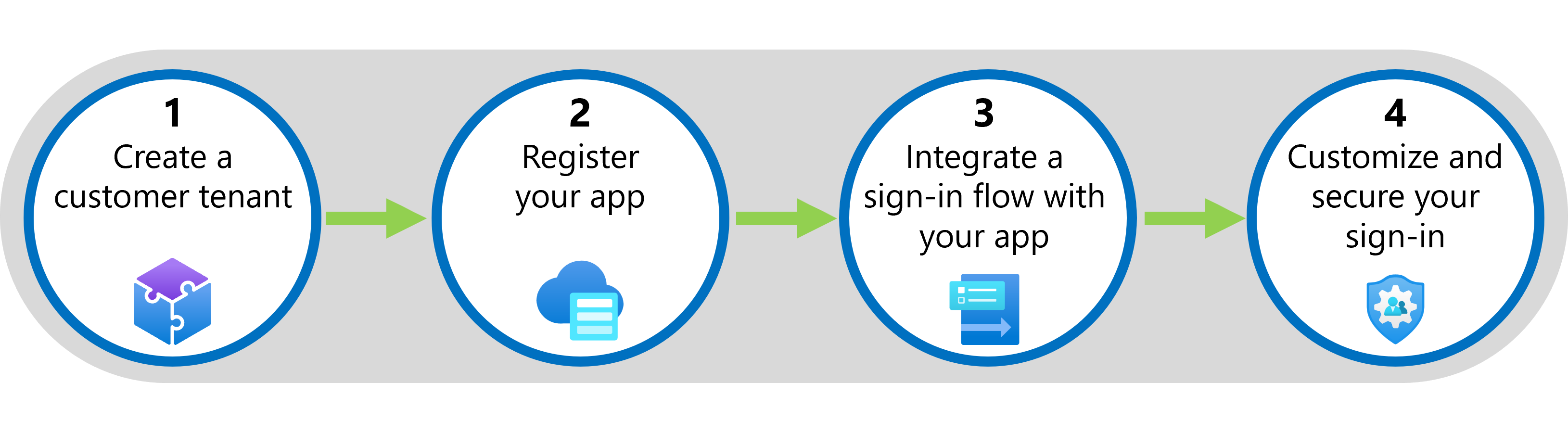

将安全登录添加到应用以及设置客户身份验证和访问控制管理涉及四个主要步骤:

本文介绍上述每个步骤,并概述重要的规划注意事项。 在下表中,选择“步骤”了解详细信息和规划注意事项,或直接转到操作指南。

| 步骤 | 操作指南 |

|---|---|

| 步骤 1:创建外部租户 | • 创建外部租户 • 或启动免费试用 |

| 步骤 2:注册应用程序 | • 注册应用程序 |

| 步骤 3:将登录流与应用集成 | • 创建用户流 • 将应用添加到用户流 |

| 步骤 4:自定义和保护登录 | • 自定义品牌 • 添加标识提供者 • 在注册期间收集属性 • 将属性添加到令牌 • 添加多重身份验证 (MFA) |

步骤 1:创建外部租户

外部租户是你开始使用 Microsoft Entra 外部 ID 之前需要创建的第一个资源。 外部租户是你注册应用程序的位置。 它还包含一个目录,可在其中管理客户标识和访问权限,独立于员工租户。

创建外部租户时,可以设置正确的地理位置和域名。 如果你当前使用 Azure AD B2C,则新的员工和外部租户模型不会影响现有的 Azure AD B2C 租户。

外部租户中的用户帐户

外部租户中的目录包含管理员和客户用户帐户。 可以为外部租户创建和管理管理员帐户。 客户帐户通常是通过自助注册创建的,但你可以创建和管理客户本地帐户。

客户帐户具有一组默认权限。 客户被阻止访问外部租户中其他用户的信息。 默认情况下,客户无法访问有关其他用户、组或设备的信息。

如何创建外部租户

如果还没有 Microsoft Entra 租户,并且想要试用 Microsoft Entra 外部 ID,我们建议通过入门体验开始免费试用。

步骤 2:注册应用程序

需要先在外部租户中注册应用程序,然后应用程序才能与 Microsoft Entra 外部 ID 交互。 Microsoft Entra ID 仅为已注册的应用程序执行标识和访问管理。 注册你的应用可建立信任关系,并允许你将应用与 Microsoft Entra 外部 ID 进行集成。

然后,要完成 Microsoft Entra ID 与应用之间的信任关系,请使用应用注册期间分配的值更新应用程序源代码,例如应用程序(客户端)ID、目录(租户)子域和客户端密码。

我们为若干应用类型和语言提供代码示例指南和深入集成指南。 根据要注册的应用类型,可以在我们的按应用类型和语言划分的示例页中找到指南。

如何注册应用程序

在我们的按应用类型和语言划分的示例页中查找特定于要注册的应用程序的指南。

如果我们没有特定于你的平台或语言的指南,请参阅在外部租户中注册应用程序的一般说明。

步骤 3:将登录流与应用集成

设置外部租户并注册应用程序后,创建注册和登录用户流。 然后将应用程序与用户流集成,使访问该应用程序的任何人都经历你设计的注册和登录体验。

若要将应用程序与用户流集成,请将应用程序添加到用户流属性,并使用租户信息和授权终结点更新应用程序代码。

身份验证流

当客户尝试登录到应用程序时,应用程序会将授权请求发送到你在将应用与用户流关联时提供的终结点。 用户流定义并控制客户登录体验。

如果用户是第一次登录,则会获得注册体验。 它们根据你选择收集的内置或自定义用户属性输入信息。

完成注册后,Microsoft Entra ID 会生成一个令牌,并将客户重定向到你的应用程序。 在目录中为客户创建一个客户帐户。

注册和登录用户流

规划注册和登录体验时,请确定你的要求:

用户流数。 每个应用程序只能有一个注册和登录用户流。 如果有多个应用程序,可以对所有这些应用程序使用单个用户流。 或者,如果希望为每个应用程序提供不同的体验,可以创建多个用户流。 每个外部租户的用户流最多 10 个。

公司品牌和语言自定义。 尽管我们稍后在步骤 4 中介绍如何配置公司品牌和语言自定义,但你可以在将应用与用户流集成之前或之后随时对其进行配置。 如果在创建用户流之前配置公司品牌,登录页将反映该品牌。 否则,登录页会反映默认的中性品牌。

要收集的属性。 在用户流设置中,可以从一组要从客户那里收集的内置用户属性中进行选择。 客户在注册页面上输入信息,这些信息与其配置文件一起存储在你的目录中。 如果要收集详细信息,可以定义自定义属性并将其添加到用户流。

条款和条件同意。 可以使用自定义用户属性提示用户接受条款和条件。 例如,可以向注册表单添加复选框,并包括指向使用条款和隐私策略的链接。

令牌声明的要求。 如果应用程序需要特定的用户属性,则可以将它们包含在发送到应用程序的令牌中。

如何将用户流与应用集成

步骤 4:自定义和保护登录

规划配置公司品牌、语言自定义和自定义扩展时,请考虑以下几点:

公司品牌。 创建新的外部租户后,你可以为登录或注册的客户自定义基于 Web 的应用程序的外观,以个性化其最终用户体验。 在 Microsoft Entra ID 中自定义任何设置之前,默认的 Microsoft 品牌显示在登录页中。 此品牌打造表示应用于租户的所有登录的全局外观。 详细了解如何自定义登录外观。

扩展身份验证令牌声明。 Microsoft Entra 外部 ID 旨在为用户提供灵活性。 在将令牌颁发给应用程序之前,可以使用自定义身份验证扩展将来自外部系统的声明添加到应用程序令牌。 详细了解如何使用自定义身份验证扩展添加自己的业务逻辑。

多重身份验证 (MFA)。 还可以通过强制实施 MFA 来启用应用程序访问安全性,通过要求通过电子邮件一次性密码进行验证,为用户登录增加了关键的第二层安全性。 详细了解面向客户的 MFA。

本机身份验证。 本机身份验证让你能够在客户端应用程序中托管用户界面,而不是将身份验证委托给浏览器。 详细了解在 Microsoft Entra 外部 ID 中面向客户的本机身份验证。

安全性和管控。 了解外部租户中可用的安全性和治理功能,例如标识保护。

如何自定义和保护登录

后续步骤

- 开始免费试用或创建外部租户。

- 查找有关集成应用的示例和指南。

- 另请参阅 Microsoft Entra 外部 ID 开发人员中心,了解可供开发人员使用的最新内容和资源。