在示例 Node.js Web 应用程序中让用户登录

本指南使用示例 Node.js Web 应用程序来演示如何添加向 Web 应用程序进行的身份验证。 示例应用程序使用户能够登录和退出登录。示例 Web 应用程序使用适用于 Node 的 Microsoft 身份验证库 (MSAL Node) 来处理身份验证。

本文将执行以下任务:

在 Microsoft Entra 管理中心注册 Web 应用程序。

在 Microsoft Entra 管理中心创建登录和注销用户流。

将 Web 应用程序与用户流相关联。

使用你自己的外部租户详细信息更新示例 Node.js Web 应用程序。

运行并测试示例 Web 应用程序。

先决条件

- Visual Studio Code 或其他代码编辑器。

- Node.js。

- .NET 7.0 或更高版本。

- 外部租户。 如果还没有,请注册免费试用版。

注册 Web 应用

若要使应用程序能够让用户通过 Microsoft Entra 登录,必须让 Microsoft Entra 外部 ID 能够感知你创建的应用程序。 应用注册会在应用与 Microsoft Entra 之间建立信任关系。 注册应用程序时,外部 ID 会生成一个称为“应用程序(客户端)ID”的唯一标识符,该值用于在创建身份验证请求时标识应用。

以下步骤演示如何在 Microsoft Entra 管理中心注册应用:

至少以应用程序开发人员的身份登录到 Microsoft Entra 管理中心。

如果你有权访问多个租户,请使用顶部菜单中的“设置”图标

,通过“目录 + 订阅”菜单切换到你的外部租户。

,通过“目录 + 订阅”菜单切换到你的外部租户。浏览到“标识”>“应用程序”>“应用注册”。

选择“+ 新建注册”。

在显示的“注册应用程序”页中;

- 输入一个向应用用户显示的、有意义的应用程序名称,例如 ciam-client-app。

- 在“支持的帐户类型”下,选择“仅此组织目录中的帐户” 。

选择“注册”。

成功注册后,会显示应用程序的“概述”窗格。 记录要在应用程序源代码中使用的应用程序(客户端)ID。

若要为应用注册指定应用类型,请执行以下步骤:

- 在“管理”下,选择“身份验证”。

- 在“平台配置”页上,选择“添加平台”,然后选择“Web”选项。

- 对于“重定向 URI”,请输入

http://localhost:3000/auth/redirect。 - 选择“配置”以保存更改。

添加应用客户端机密

为注册的应用创建客户端机密。 应用程序在请求令牌时使用客户端密码来证明其身份。

- 从“应用注册”页中,选择创建的应用程序(例如 ciam-client-app)以打开其“概述”页。

- 在“管理”下,选择“证书和机密”。

- 选择“新建客户端机密”。

- 在“说明”框中输入对客户端密码的说明(如 ciam 应用客户端密码)。

- 在“过期时间”下,选择密码的有效期(根据组织的安全规则),然后选择“添加”。

- 记下机密的“值”。 在稍后的步骤中将使用此值进行配置。 离开“证书和机密”后,机密值不会再次显示,并且无法以任何方式检索。 请确保记录它。

授予 API 权限

由于此应用可让用户登录,因此请添加委托的权限:

从“应用注册”页中,选择创建的应用程序(例如 ciam-client-app)以打开其“概述”页。

在“管理”下选择“API 权限” 。

在“已配置权限”下,选择“添加权限”。

选择“Microsoft API”选项卡。

在“常用 Microsoft API”部分下,选择“Microsoft Graph”。

选择“委托的权限”选项。

在“选择权限”部分下,搜索并选择“openid”和“offline_access”权限。

选择“添加权限”按钮。

此时,你已正确分配了权限。 但是,由于租户是客户的租户,因此使用者用户本身不能同意这些权限。 作为管理员,你必须代表租户中的所有用户同意这些权限:

- 选择“为 <租户名称> 授予管理员同意”,然后选择“是”。

- 选择“刷新”,然后验证两个范围的“状态”下是否均显示“已为 <租户名称> 授予”。

创建用户流

按照这些步骤创建可供客户用于登录或注册应用程序的用户流。

至少以外部 ID 用户流管理员身份登录到 Microsoft Entra 管理中心。

如果你有权访问多个租户,请使用顶部菜单中的“设置”图标

,通过“目录 + 订阅”菜单切换到你的外部租户。

,通过“目录 + 订阅”菜单切换到你的外部租户。浏览到“标识”>“外部标识”>“用户流”。

选择“+ 新建用户流”。

在“创建”页上执行以下操作:

为用户流输入名称,例如 SignInSignUpSample。

在“标识提供者”列表中,选择“电子邮件帐户”。 此标识提供者使用户能够使用其电子邮件地址登录或注册。

在“电子邮件帐户”下,可以选择两个选项之一。 对于本教程,请选择“电子邮件和密码”。

- 电子邮件和密码:使新用户能够使用电子邮件地址作为登录名称并使用密码作为其第一重身份验证凭据进行注册和登录。

- 电子邮件一次性密码:使新用户能够使用电子邮件地址作为登录名称并使用电子邮件一次性密码作为其第一重身份验证凭据进行注册和登录。 只有在租户级别启用电子邮件一次性密码(“所有标识提供者”>“电子邮件一次性密码”),才能在用户流级别使用此选项。

在“用户属性”下,选择要在用户注册时收集的用户属性。 选择“显示更多内容”即可选择“国家/地区”、“显示名称”和“邮政编码”的属性和声明。 选择“确定” 。 (系统仅在用户首次注册时提示输入属性。)

选择“创建” 。 此时,新的用户流将显示在“用户流”列表中。 如果需要,请刷新页面。

若要启用自助式密码重置,请使用启用自助式密码重置一文中的步骤。

将 Web 应用程序与用户流相关联

尽管许多应用程序可与用户流相关联,但单个应用程序只能与一个用户流相关联。 用户流允许为特定应用程序配置用户体验。 例如,可以配置一个要求用户使用电子邮件地址登录或注册的用户流。

在边栏菜单中选择“标识”。

依次选择“外部标识”和“用户流”。

在“用户流”页中,选择之前创建的用户流名称,例如 SignInSignUpSample。

在“使用”下,选择“应用程序”。

选择“添加应用程序”。

从列表中选择应用程序(如 ciam-client-app),或使用搜索框查找应用程序,然后将其选中。

选择“选择”。

克隆或下载示例 Web 应用程序

若要获取示例应用程序,可以从 GitHub 克隆它或将其下载为 .zip 文件。

若要克隆示例,请打开命令提示符并导航到要创建项目的位置,然后输入以下命令:

git clone https://github.com/Azure-Samples/ms-identity-ciam-javascript-tutorial.git下载 zip 文件,或通过运行以下命令从 GitHub 克隆示例 Web 应用程序:

安装项目依赖项

打开控制台窗口,切换到包含 Node.js 示例应用的目录:

cd 1-Authentication\5-sign-in-express\App运行以下命令以安装应用依赖项:

npm install

配置示例 Web 应用

在代码编辑器中,打开 App\authConfig.js 文件。

查找占位符:

- 查找

Enter_the_Application_Id_Here并将其替换为之前注册的应用的应用程序(客户端)ID。 Enter_the_Tenant_Subdomain_Here并将其替换为目录(租户)子域。 例如,如果租户主域为contoso.onmicrosoft.com,请使用contoso。 如果没有租户名称,请了解如何读取租户详细信息。- 查找

Enter_the_Client_Secret_Here并将其替换为之前复制的应用机密值。

- 查找

运行和测试示例 Web 应用

现在可以测试示例 Node.js Web 应用。 你需要启动 Node.js 服务器并使用浏览器通过 http://localhost:3000 访问它。

在终端中,运行以下命令:

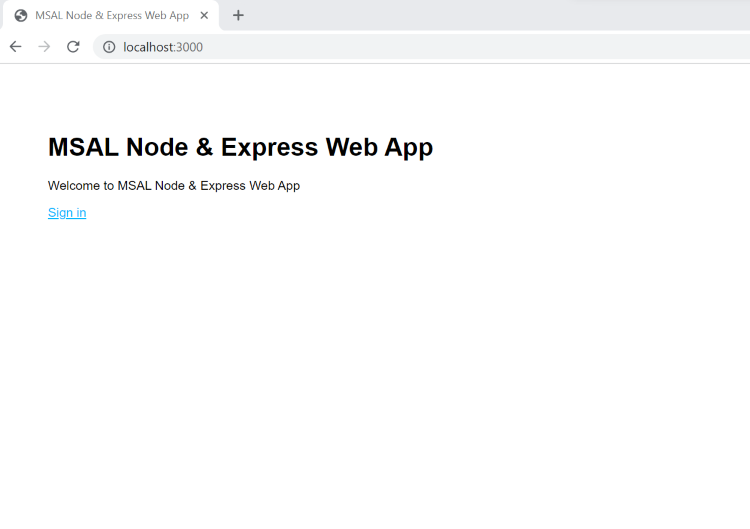

npm start打开浏览器,然后转到

http://localhost:3000。 应会看到类似于以下屏幕截图的页面:

在页面完成加载后,选择“登录”链接。 系统会提示你进行登录。

在登录页上,键入你的“电子邮件地址”,选择“下一步”,键入你的“密码”,然后选择“登录”。 如果没有帐户,请选择“无帐户? 创建一个”链接,以启动注册流。

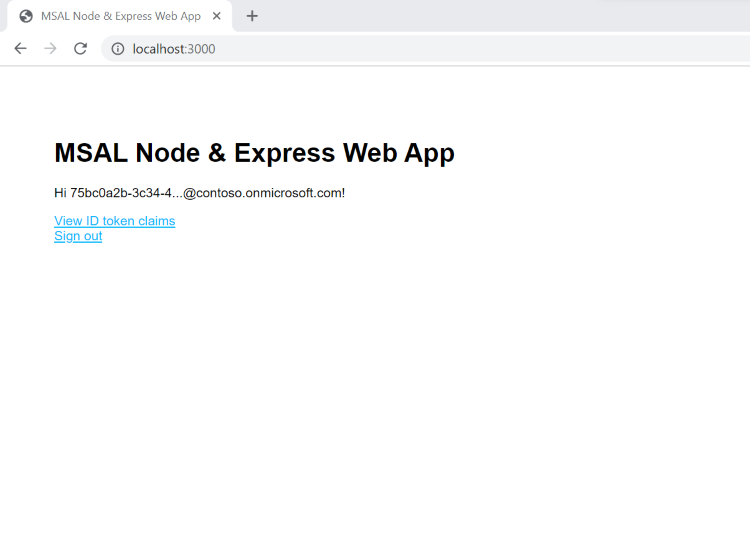

如果选择注册选项,则在填写电子邮件、一次性密码、新密码和更多帐户详细信息后,你就完成了整个注册流程。 你会看到类似于以下屏幕截图的页面。 如果选择登录选项,则会看到类似的页面。

选择“退出登录”以让用户从 Web 应用退出登录,或选择“查看 ID 令牌声明”以查看 Microsoft Entra 返回的 ID 令牌声明。

工作原理

当用户选择“登录”链接时,应用会发起身份验证请求,并将用户重定向到 Microsoft Entra 外部 ID。 在出现的登录或注册页面上,一旦用户成功登录或创建帐户,Microsoft Entra 外部 ID 就会向应用返回一个 ID 令牌。 应用会验证 ID 令牌,读取声明,并为用户返回安全页。

当用户选择“退出登录”链接时,应用会清除其会话,将用户重定向到 Microsoft Entra 外部 ID 退出登录终结点,以通知它用户已退出登录。

若要构建一个类似于已运行的示例的应用,请完成让用户在你自己的 Node.js Web 应用程序中登录一文中的步骤。