向 Microsoft Entra B2B 用户对本地应用的访问权限

如果组织使用 Microsoft Entra B2B 协作功能邀请合作伙伴组织中的来宾用户加入,则现在可以向这些 B2B 用户提供本地应用的访问权限。 这些本地应用可以结合 Kerberos 约束委派 (KCD) 使用基于 SAML 的身份验证或集成 Windows 身份验证 (IWA)。

对 SAML 应用的访问权限

如果本地应用使用基于 SAML 的身份验证,则你可以使用 Microsoft Entra 应用程序代理通过 Microsoft Entra 管理中心轻松向 Microsoft Entra B2B 协作用户提供这些应用。

必须执行以下操作:

- 启用应用程序代理并安装连接器。 请参阅使用 Microsoft Entra 应用程序代理发布应用程序,了解相关说明。

- 如要通过 Microsoft Entra 应用程序代理发布本地基于 SAML 的应用程序,请按照通过应用程序代理进行本地应用程序 SAML 单一登录中的说明操作。

- 将 Microsoft Entra B2B 用户分配到 SAML 应用程序。

完成这些步骤后,应用应会启动并运行。 若要测试 Microsoft Entra B2B 访问权限,请执行以下操作:

- 打开浏览器并导航到发布应用时创建的外部 URL。

- 使用分配给应用的 Microsoft Entra B2B 帐户登录。 应能打开应用并通过单一登录进行访问。

访问 IWA 和 KCD 应用

若要向 B2B 用户提供对集成 Windows 身份验证和 Kerberos 约束委派保护的本地应用程序的访问权限,需要以下组件:

通过 Microsoft Entra 应用代理进行身份验证。 B2B 用户必须能够在本地应用程序中进行身份验证。 为此,必须通过 Microsoft Entra 应用程序代理发布本地应用。 有关详细信息,请参阅“教程:添加一个本地应用程序以通过应用程序代理进行远程访问”。

通过本地目录中的 B2B 用户对象授权。 应用程序必须能够执行用户访问权限检查,并授予对正确资源的访问权限。 IWA 和 KCD 要求本地 Windows Server Active Directory 中有一个用户对象才能完成此授权。 根据 KCD 的单一登录工作原理中所述,应用程序代理需要使用此用户对象来模拟用户并获取应用程序的 Kerberos 令牌。

注意

配置 Microsoft Entra 应用程序代理时,请确保已在集成 Windows 身份验证 (IWA) 的单一登录配置中将“委托的登录标识”设置为“用户主体名称”(默认)。

对于 B2B 用户方案,可以使用两种方法在本地目录中创建授权所需的来宾用户对象:

- Microsoft Identity Manager (MIM) 和 Microsoft Graph 的 MIM 管理代理。

- PowerShell 脚本,一种不需要 MIM 的更轻量的解决方案。

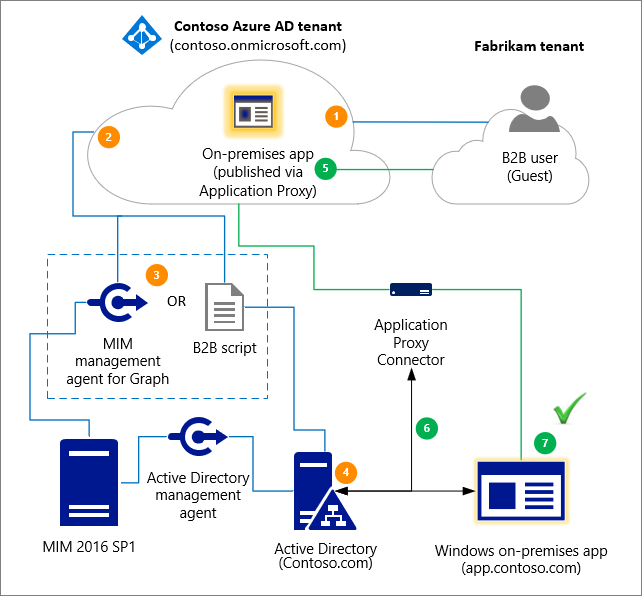

下图从较高层面描绘了 Microsoft Entra 应用程序代理如何结合本地目录中生成的 B2B 用户对象,向 B2B 用户授予对本地 IWA 和 KCD 应用的访问权限。 下图详细描述了带编号的步骤。

- 合作伙伴组织(Fabrikam 租户)中的用户受邀加入 Contoso 租户。

- 在 Contoso 租户中创建来宾用户对象(例如,UPN 为 guest_fabrikam.com#EXT#@contoso.onmicrosoft.com 的用户对象)。

- 通过 MIM 或 B2B PowerShell 脚本从 Contoso 导入 Fabrikam 来宾。

- 通过 MIM 或 B2B PowerShell 脚本在本地目录 Contoso.com 中创建 Fabrikam 来宾用户对象 (Guest#EXT#) 的表示形式或“足迹”。

- 来宾用户访问本地应用程序 app.contoso.com。

- 使用 Kerberos 约束委派通过应用程序代理对身份验证请求授权。

- 由于本地存在来宾用户对象,因此身份验证成功。

生命周期管理策略

可以通过生命周期管理策略管理本地 B2B 用户对象。 例如:

- 你可以针对来宾用户设置多重身份验证 (MFA) 策略,以便在应用程序代理身份验证期间使用 MFA。 有关详细信息,请参阅 B2B 协作用户的条件访问。

- 针对云 B2B 用户执行的任何赞助、访问评审、帐户验证等操作将应用到本地用户。 例如,如果通过生命周期管理策略删除了云用户,则也会通过 MIM Sync 或 Microsoft Entra B2B 脚本删除本地用户。 有关详细信息,请参阅使用 Microsoft Entra 访问评审管理来宾访问权限。

通过 Microsoft Entra B2B 脚本创建 B2B 来宾用户对象

可以使用 Microsoft Entra B2B 示例脚本创建从 Microsoft Entra B2B 帐户同步的阴影 Microsoft Entra 帐户。 然后,可以将影子帐户用于使用 KCD 的本地应用。

通过 MIM 创建 B2B 来宾用户对象

可以使用 MIM 和用于 Microsoft Graph 的 MIM 连接器在本地目录中创建来宾用户对象。 要了解详细信息,请参阅使用具有 Azure 应用程序代理的 Microsoft Identity Manager (MIM) 2016 SP1 进行 Microsoft Entra 企业到企业 (B2B) 协作。

许可证注意事项

请确保拥有正确的客户端访问许可证 (CAL) 或外部连接器用于外部来宾用户,他们访问本地应用或其身份本地管理。 有关详细信息,请参阅客户端访问许可证和管理许可证的“外部连接器”部分。 有关具体的许可需求,请咨询 Microsoft 代表或当地经销商。