Windows 身份验证 - 使用 Microsoft Entra ID 实现 Kerberos 约束委派

Kerberos 约束委派 (KCD) 基于服务主体名称,提供资源之间的约束委派。 它要求域管理员创建委派,并且限制为单一域。 可以使用基于资源的 KCD 为在 Active Directory 林的多个域中有用户的 Web 应用程序提供 Kerberos 身份验证。

Microsoft Entra 应用程序代理可以提供单一登录 (SSO),还能远程访问基于 KCD 的应用程序(这些应用程序需要使用 Kerberos 票证进行访问)和 Kerberos 约束委派 (KCD)。

若要为使用集成 Windows 身份验证 (IWA) 的本地 KCD 应用程序启用 SSO,请为专用网络连接器授予模拟 Active Directory 中的用户的权限。 专用网络连接器使用这一权限代表用户发送和接收令牌。

何时使用 KCD

在需要提供远程访问时、需要使用预身份验证进行保护时以及需要为本地 IWA 应用程序提供 SSO 功能时使用 KCD。

系统组件

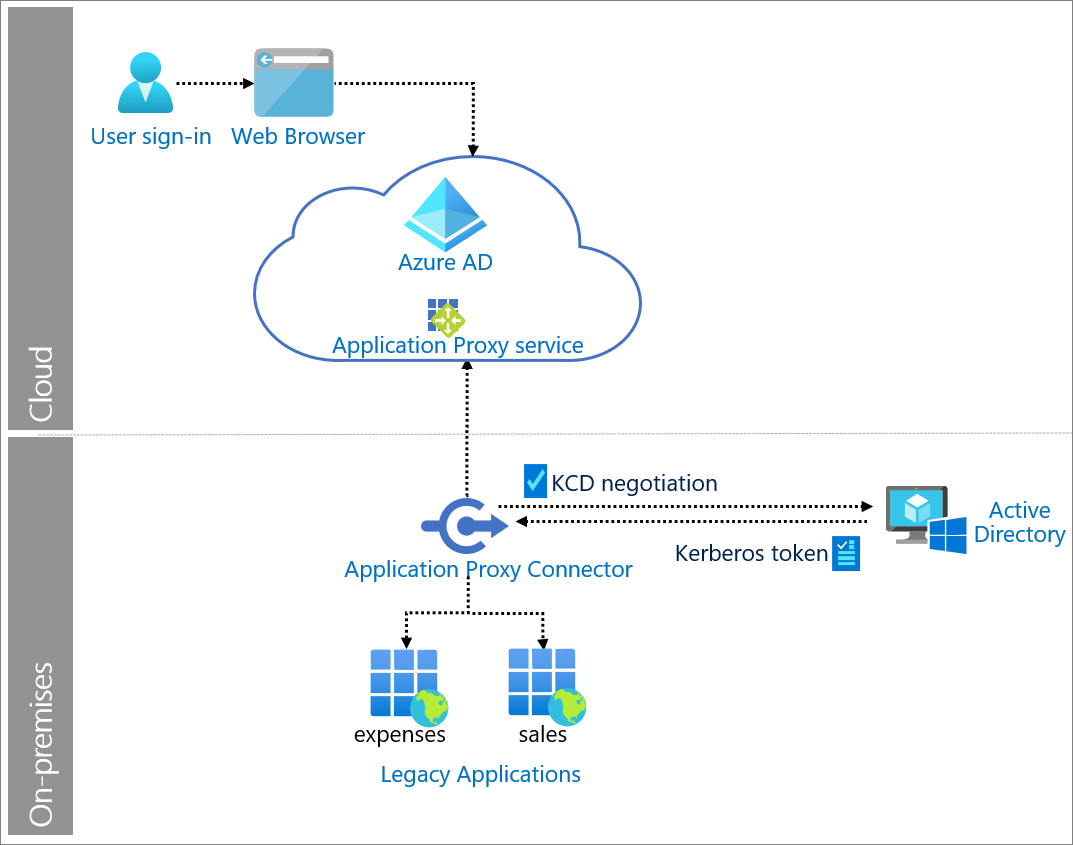

- 用户:访问由应用程序代理提供服务的旧版应用程序。

- Web 浏览器:用户与之交互以访问应用程序外部 URL 的组件。

- Microsoft Entra ID:对用户进行身份验证。

- 应用程序代理服务:充当反向代理,用于将请求从用户发送到本地应用程序。 它位于 Microsoft Entra ID 中。 应用程序代理可以强制实施条件访问策略。

- 专用网络连接器:安装在 Windows 本地服务器上,用于提供到应用程序的连接。 将响应返回到 Microsoft Entra ID。 与 Active Directory 执行 KCD 协商,模拟用户以在应用程序中获取 Kerberos 令牌。

- Active Directory:将应用程序的 Kerberos 令牌发送到专用网络连接器。

- 旧版应用程序:从应用程序代理接收用户请求的应用程序。 旧应用程序将响应返回到专用网络连接器。

使用 Microsoft Entra ID 实现 Windows 身份验证 (KCD)

浏览以下资源,详细了解如何使用 Microsoft Entra ID 实现 Windows 身份验证 (KCD)。

- 在 Microsoft Entra ID 中使用应用程序代理实现基于 Kerberos 的单一登录 (SSO) 介绍先决条件和配置步骤。

- 教程 - 添加本地应用 - Microsoft Entra ID 中的应用程序代理可帮助你准备与应用程序代理配合使用的环境。

后续步骤

- Microsoft Entra 身份验证和同步协议概述介绍了与身份验证和同步协议的集成。 使用身份验证集成,你只需对使用旧的身份验证方法的应用程序进行少量更改(或无需更改),即可使用 Microsoft Entra ID 及其安全和管理功能。 利用同步集成,可以将用户和组数据同步到 Microsoft Entra ID,然后使用用户 Microsoft Entra 管理功能。 某些同步模式支持自动预配。

- 了解如何使用应用程序代理通过本地应用进行单一登录介绍了 SSO 如何让你的用户无需多次身份验证即可访问应用程序。 SSO 在云中针对 Microsoft Entra ID 进行,允许服务或连接器通过模拟用户来完成来自应用程序的身份验证质询。

- 使用 Microsoft Entra 应用程序代理,针对本地应用进行安全断言标记语言 (SAML) 单一登录介绍了如何通过应用程序代理提供对使用 SAML 身份验证保护的本地应用程序的远程访问。