Microsoft Entra ID 保护和条件访问的自动修正体验

通过 Microsoft Entra ID 保护和条件访问,可以:

- 要求用户注册 Microsoft Entra 多重身份验证

- 自动修正有风险的登录和遭到入侵的用户

- 在特定情况下阻止用户。

集成用户和登录风险的条件访问策略会影响用户的登录体验。 允许用户注册并使用 Microsoft Entra 多重身份验证和自助式密码重置等工具可减轻影响。 这些工具以及相应的策略选择在用户需要时为其提供自动修正选项,同时仍然执行强大的安全控制。

多重身份验证注册

当管理员启用需要 Microsoft Entra 多重身份验证注册的标识保护策略时,可确保用户将来可以使用 Microsoft Entra 多重身份验证进行自动修正。 配置此策略后,用户可选择在 14 天的期限内进行注册,也可在最后强制用户进行注册。

注册中断

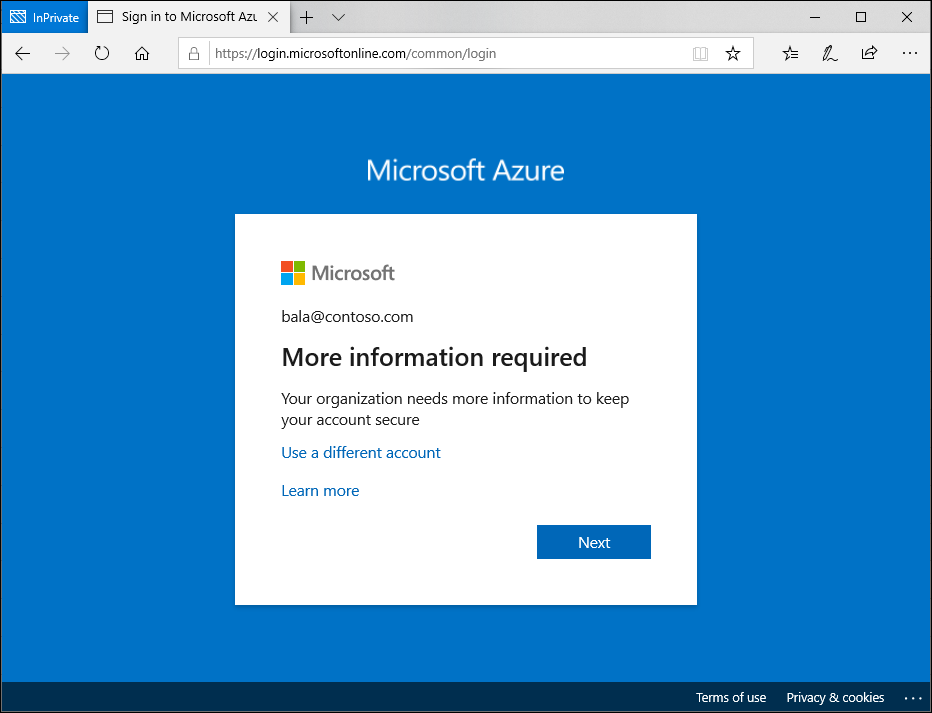

登录到任何 Microsoft Entra 集成的应用程序时,用户会收到一则通知,其中要求设置帐户来进行多重身份验证。 使用新设备的新用户在 Windows 全新安全体验中也会触发此策略。

完成指导步骤来注册 Microsoft Entra 多重身份验证并完成登录。

风险自动修正

当管理员配置基于风险的条件访问策略时,受影响的用户在达到配置的风险级别时会被中断。 如果管理员允许使用多重身份验证进行自我修正,则此过程将作为正常的多重身份验证提示显示给用户。

如果用户能够完成多重身份验证,则会修正其风险,并且可以登录。

如果用户面临风险,不仅仅是登录风险,管理员可以在条件访问中配置用户风险策略,要求除了执行多重身份验证外还需要更改密码。 在这种情况下,用户会看到以下额外屏幕。

有风险的登录管理员取消阻止

管理员可选择根据风险级别阻止用户登录。 若要取消阻止,最终用户必须联系 IT 人员,或者可以尝试从熟悉的位置或设备登录。 在这种情况下,无法进行自动修正。

IT 人员可以按照取消阻止用户部分中的说明操作以允许用户重新登录。

高风险技术人员

如果组织有被委托访问另一个租户的用户并且他们触发了高风险,则他们可能会被阻止登录到其他租户。 例如:

- 组织有一个托管服务提供商 (MSP) 或云解决方案提供商 (CSP),他们负责配置其云环境。

- 其中一名 MSP 技术人员的凭据泄露并引发了高风险。 将阻止该技术人员登录到其他租户。

- 如果主租户启用了需要为高风险用户更改密码或对高风险用户进行 MFA 的适当策略,技术人员可以进行自我修正并登录。

- 如果主租户未启用自我修正策略,则技术人员的主租户中的管理员将必须修正风险。