配置和启用风险策略

如上一篇文章基于风险的访问策略中所述,Microsoft Entra 条件访问中有两种类型的风险策略是你可以设置的。 可以使用这些策略自动应对风险,从而允许用户在检测到风险时进行自我修正:

- 登录风险策略

- 用户风险策略

选择可接受的风险级别

组织必须决定他们需要访问控制的风险级别,以平衡用户体验和安全态势。

选择在“高”风险级别应用访问控制可减少触发策略的次数,最大程度地降低对用户的阻碍。 但是,它从策略中排除了“低”和“中”风险,这可能无法阻止攻击者利用已泄露的标识。 选择“低”风险级别来要求访问控制会引入更多的用户中断。

在某些风险检测中,标识保护使用已配置的受信任网络位置来减少假正。

后面的策略配置包括登录频率会话控制,它要求对有风险的用户和登录重新进行身份验证。

风险修正

组织可以选择在检测到风险时阻止访问。 阻止访问有时会妨碍合法用户执行所需的操作。 更好的解决方案是允许使用 Microsoft Entra 多重身份验证和安全密码更改进行自我修正。

警告

用户必须在面临需要修正的情况之前就注册 Microsoft Entra 多重身份验证。 对于从本地同步到云的混合用户,必须对其启用密码写回。 未注册的用户将被阻止,需要管理员干预。

危险用户策略修正流程之外的密码更改(我知道我的密码并希望将其更改为新密码)不符合安全密码更改的要求。

Microsoft 的建议

Microsoft 建议使用以下风险策略配置来保护组织:

- 用户风险策略

- 当用户风险级别为“高”时,需要更改安全密码。 需要 Microsoft Entra 多重身份验证,这样用户才能使用密码写回创建新密码来修正其风险。

- 登录风险策略

- 当登录风险级别为“中”或“高”时,需要 Microsoft Entra 多重身份验证,这样用户才能通过使用他们注册的一种身份验证方法来验明自己的身份,从而修正登录风险。

与风险级别“中”或“高”相比,在风险级别为“低”时要求访问控制会带来更多的摩擦和用户中断。 选择阻止访问(而不是允许自我修正选项,如安全密码更改和多重身份验证)对用户和管理员的影响更大。 配置策略时,请权衡这些选择。

排除项

策略允许排除部分用户(如应急访问或紧急情况管理员帐户)。 组织可能需要根据帐户的使用方式从特定策略中排除其他帐户。 应定期检查排除项,以确定它们是否仍适用。

启用策略

组织可选择使用以下步骤或使用条件访问模板来部署“条件访问”中基于风险的策略。

条件访问中的用户风险策略

- 最低以条件访问管理员身份登录到 Microsoft Entra 管理中心。

- 浏览到“保护”>“条件访问”。

- 选择“新策略” 。

- 为策略指定名称。 建议组织为其策略的名称创建有意义的标准。

- 在“分配”下,选择“用户或工作负载标识” 。

- 在“包括”下,选择“所有用户”。

- 在“排除”下选择“用户和组”,然后选择组织的紧急访问帐户或不受限帐户。

- 选择“完成” 。

- 在“云应用或操作” > “包括”下,选择“所有云应用”。

- 在“条件”>“用户风险”下,将“配置”设置为“是”。

- 在“配置强制执行策略所需的用户风险级别”下,选择“高”。 (本指南基于 Microsoft 建议,每个组织的指南可能有所不同)

- 选择“完成” 。

- 在“访问控制”>“授予”下。

- 选择“授予访问权限”、“要求多重身份验证”和“要求更改密码”。

- 选择“选择” 。

- 在“会话”下。

- 选择“用户登录频率”。

- 确保选择了“每次”。

- 选择“选择” 。

- 确认设置,然后将“启用策略”设置为“仅限报告”。

- 选择“创建” ,以便创建启用策略所需的项目。

在管理员使用仅限报告模式确认你的设置后,他们可以将“启用策略”开关从“仅限报告”移至“启用”。

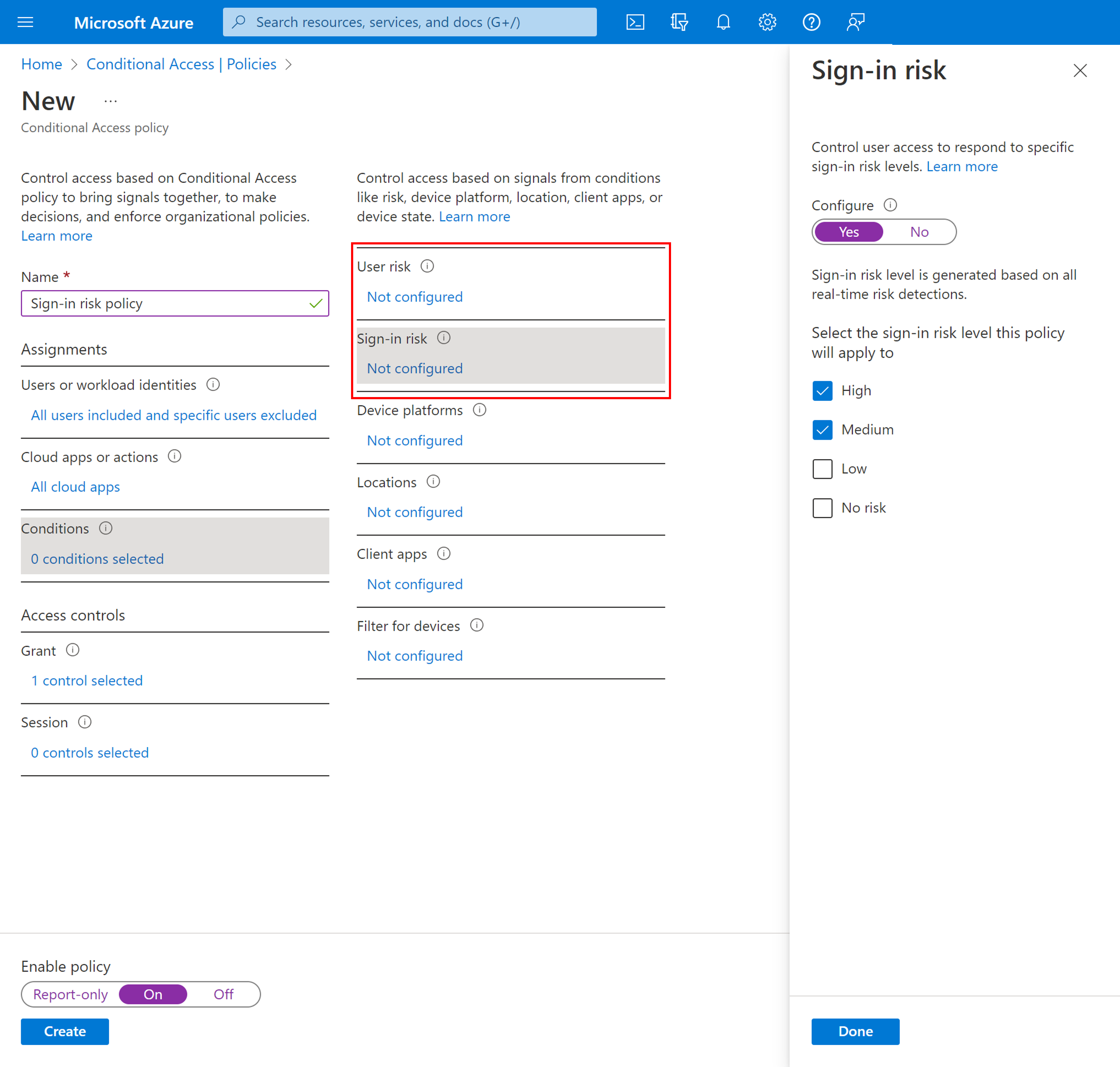

条件访问中的登录风险策略

- 最低以条件访问管理员身份登录到 Microsoft Entra 管理中心。

- 浏览到“保护”>“条件访问”。

- 选择“新策略” 。

- 为策略指定名称。 建议组织为其策略的名称创建有意义的标准。

- 在“分配”下,选择“用户或工作负载标识” 。

- 在“包括”下,选择“所有用户”。

- 在“排除”下选择“用户和组”,然后选择组织的紧急访问帐户或不受限帐户。

- 选择“完成” 。

- 在“云应用或操作” > “包括”下,选择“所有云应用”。

- 在“条件”>“登录风险”下,将“配置”设置为“是” 。 在“选择适用于此策略的登录风险级别”下: (本指南基于 Microsoft 建议,每个组织的指南可能有所不同)

- 选“高”和“中等” 。

- 选择“完成”。

- 在“访问控制”>“授予”下。

- 依次选择“授予访问权限”、“需要多重身份验证”。

- 选择“选择” 。

- 在“会话”下。

- 选择“用户登录频率”。

- 确保选择了“每次”。

- 选择“选择” 。

- 确认设置,然后将“启用策略”设置为“仅限报告”。

- 选择“创建” ,以便创建启用策略所需的项目。

在管理员使用仅限报告模式确认你的设置后,他们可以将“启用策略”开关从“仅限报告”移至“启用”。

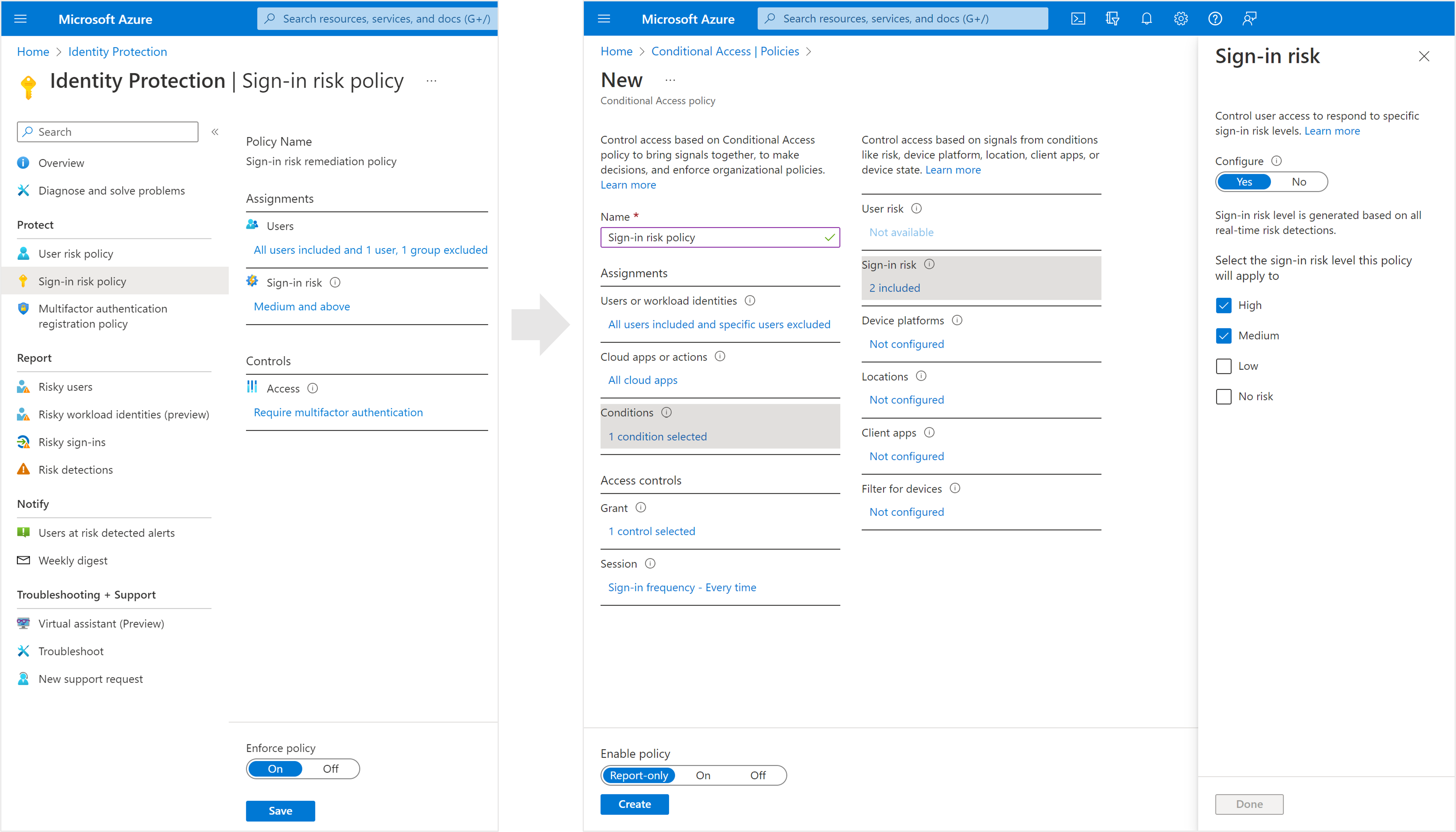

将风险策略迁移到条件访问

警告

Microsoft Entra ID 保护中配置的旧风险策略将于 2026 年 10 月 1 日 停用。

如果在 Microsoft Entra ID 中启用了风险策略,则应计划将其迁移到条件访问:

迁移到条件访问

- 在仅限报表模式下在条件访问中创建等效的基于用户风险和基于登录风险的策略。 可以根据 Microsoft 的建议和你的组织需求,使用上述步骤或使用条件访问模板创建策略。

- 通过在仅限报表模式下测试该策略,确保新的条件访问风险策略按预期工作。

- 启用新的条件访问风险策略。 可以选择同时运行这两个策略,以便在关闭“ID 保护”风险策略之前确认新策略按预期工作。

- 浏览回“保护”>“条件访问”。

- 选择此新策略进行编辑。

- 将“启用策略”设置为“打开”以启用策略

- 禁用“ID 保护”中的旧风险策略。

- 浏览到“保护”>“标识保护”>,选择 “用户风险”或“登录风险”策略。

- 将“强制实施策略”设置为“禁用”

- 如果需要,请在条件访问中创建其他风险策略。