为 Azure 托管 Lustre 文件系统配置网络安全组

网络安全组可配置为筛选 Azure 虚拟网络中进出 Azure 资源的入站和出站网络流量。 网络安全组可以包含按 IP 地址、端口和协议筛选网络流量的安全规则。 当网络安全组与某个子网关联时,安全规则将应用于该子网中部署的资源。

本文介绍如何配置网络安全组规则,以保护对 Azure 托管 Lustre 文件系统群集的访问,作为零信任策略的一部分。

先决条件

- Azure 订阅。 如果没有 Azure 订阅,请在开始之前创建一个免费帐户。

- 配置为允许 Azure 托管 Lustre 文件系统支持的子网的虚拟网络。 若要了解详细信息,请参阅 网络先决条件。

- 部署在 Azure 订阅中的 Azure 托管 Lustre 文件系统。 若要了解详细信息,请参阅 创建 Azure 托管 Lustre 文件系统。

创建和配置网络安全组

可以使用 Azure 网络安全组来筛选 Azure 虚拟网络中 Azure 资源之间的网络流量。 网络安全组包含安全规则,这些规则可允许或拒绝多种 Azure 资源的入站和出站网络流量。 对于每个规则,你可以指定源和目标、端口和协议。

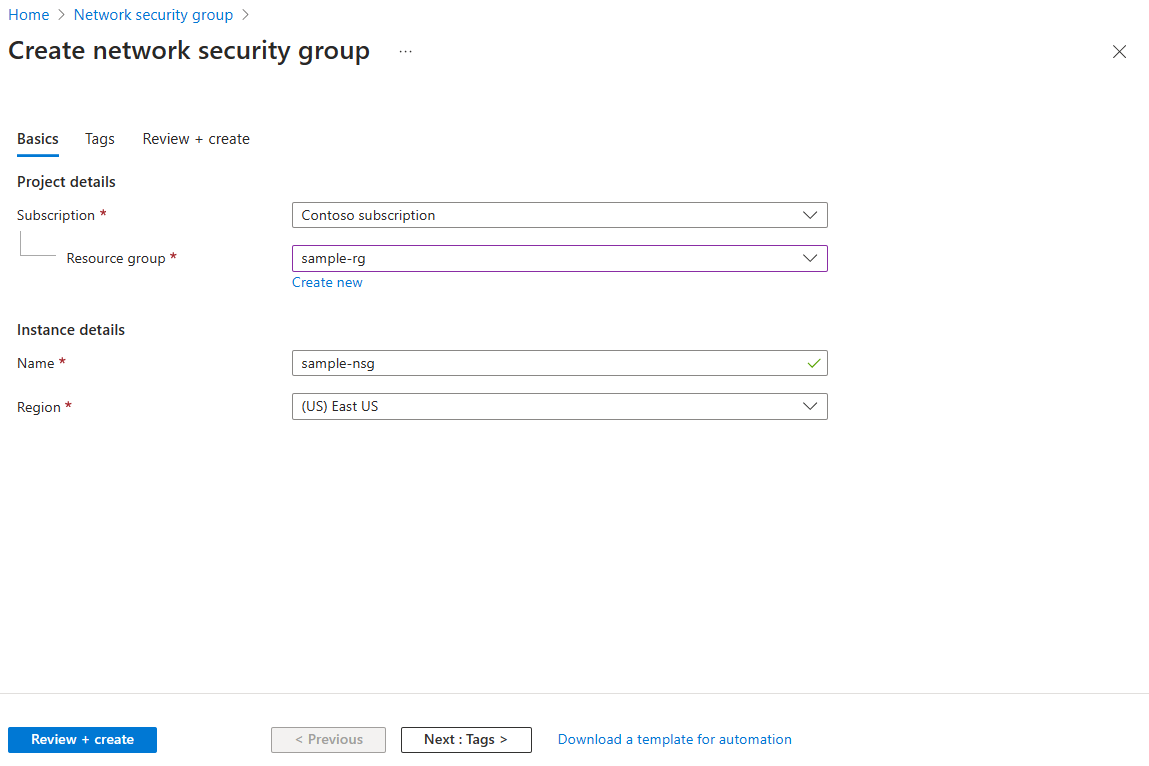

若要在Azure 门户中创建网络安全组,请执行以下步骤:

在门户顶部的搜索框中,输入“网络安全组”。 在搜索结果中选择“网络安全组”。

选择“+ 新建”。

在“创建网络安全组”页中的“基本信息”选项卡下,输入或选择以下值:

设置 操作 项目详细信息 订阅 选择 Azure 订阅。 资源组 选择现有的资源组,或选择“新建”以创建新的资源组。 此示例使用 sample-rg 资源组。 实例详细信息 网络安全组名称 输入要创建的网络安全组的名称。 区域 选择所需区域。 选择“查看 + 创建”。

看到“验证通过”消息后,选择“创建”。

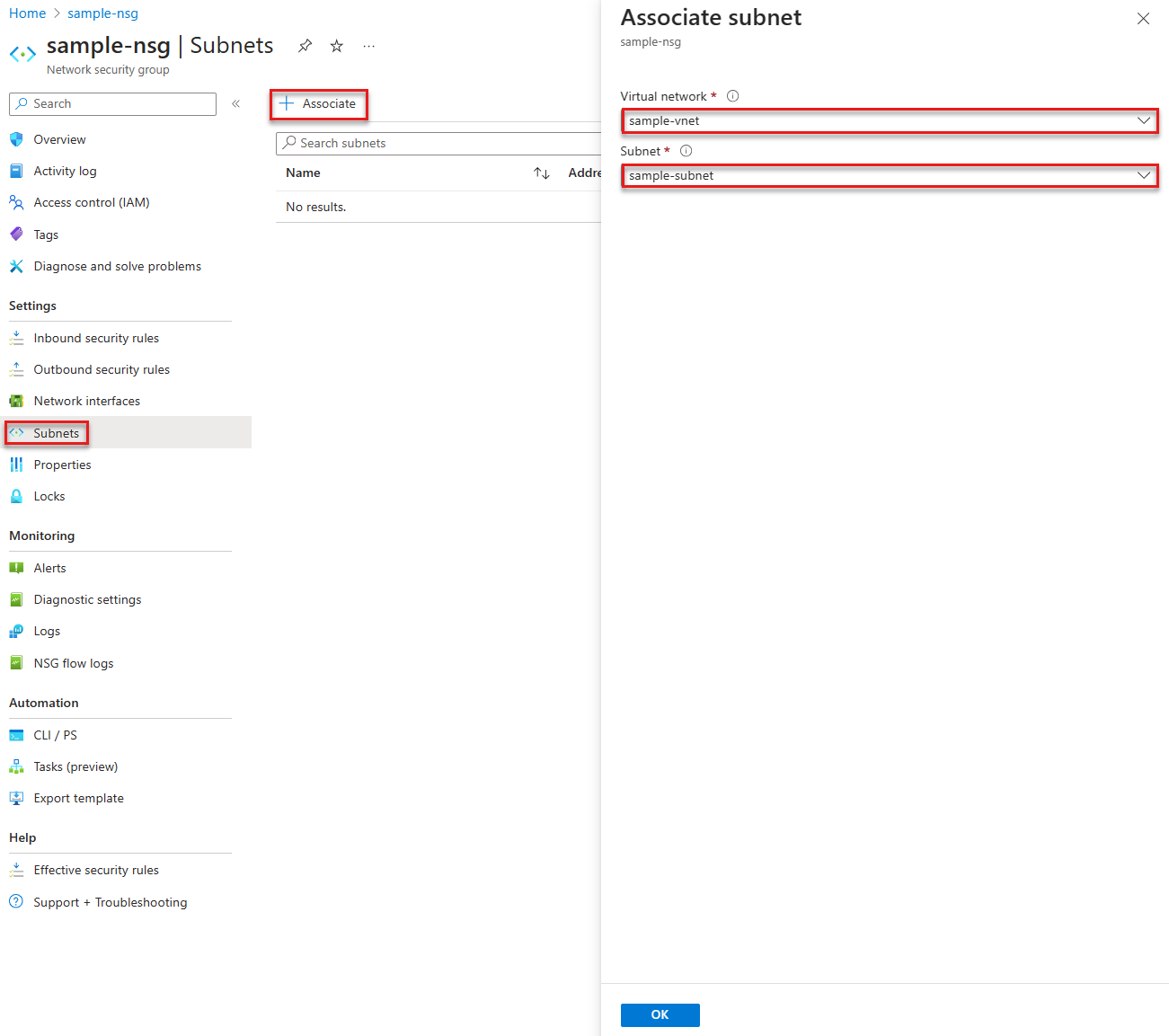

将网络安全组与子网相关联

创建网络安全组后,可以将它关联到虚拟网络中存在 Azure 托管 Lustre 文件系统的唯一子网。 若要使用Azure 门户将网络安全组关联到子网,请执行以下步骤:

在门户顶部的搜索框中,输入“网络安全组”,然后在搜索结果中选择“网络安全组”。

选择网络安全组的名称,然后选择“子网”。

若要将网络安全组关联到子网,请选择“+ 关联”,然后选择虚拟网络以及要将网络安全组关联到的子网。 选择“确定”。

配置网络安全组规则

若要为 Azure 托管 Lustre 文件系统支持配置网络安全组规则,可将入站和出站安全规则添加到与部署 Azure 托管 Lustre 文件系统的子网关联的网络安全组。 以下部分介绍如何创建和配置允许 Azure 托管 Lustre 文件系统支持的入站和出站安全规则。

注意

本部分中显示的安全规则基于美国东部区域中的 Azure 托管 Lustre 文件系统测试部署进行配置,并启用了 Blob 存储集成。 需要根据部署区域、虚拟网络子网 IP 地址以及 Azure 托管 Lustre 文件系统的其他配置设置来调整规则。

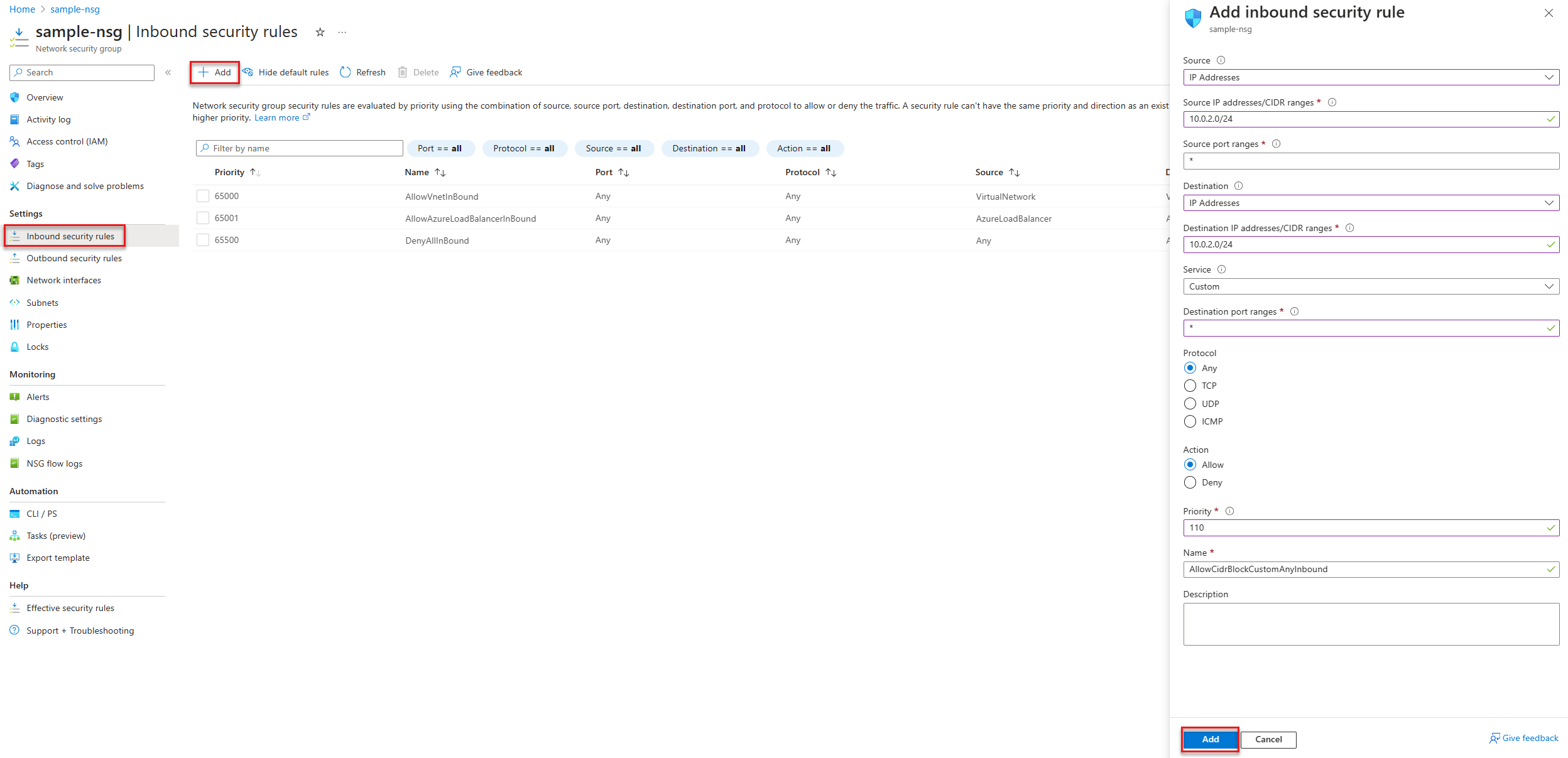

创建入站安全规则

可以在Azure 门户中创建入站安全规则。 以下示例演示如何创建和配置新的入站安全规则:

- 在Azure 门户中,打开在上一步中创建的网络安全组资源。

- 在“设置”下选择“入站安全规则”。

- 选择“+ 添加”。

- 在 “添加入站安全规则 ”窗格中,配置规则的设置,然后选择“ 添加”。

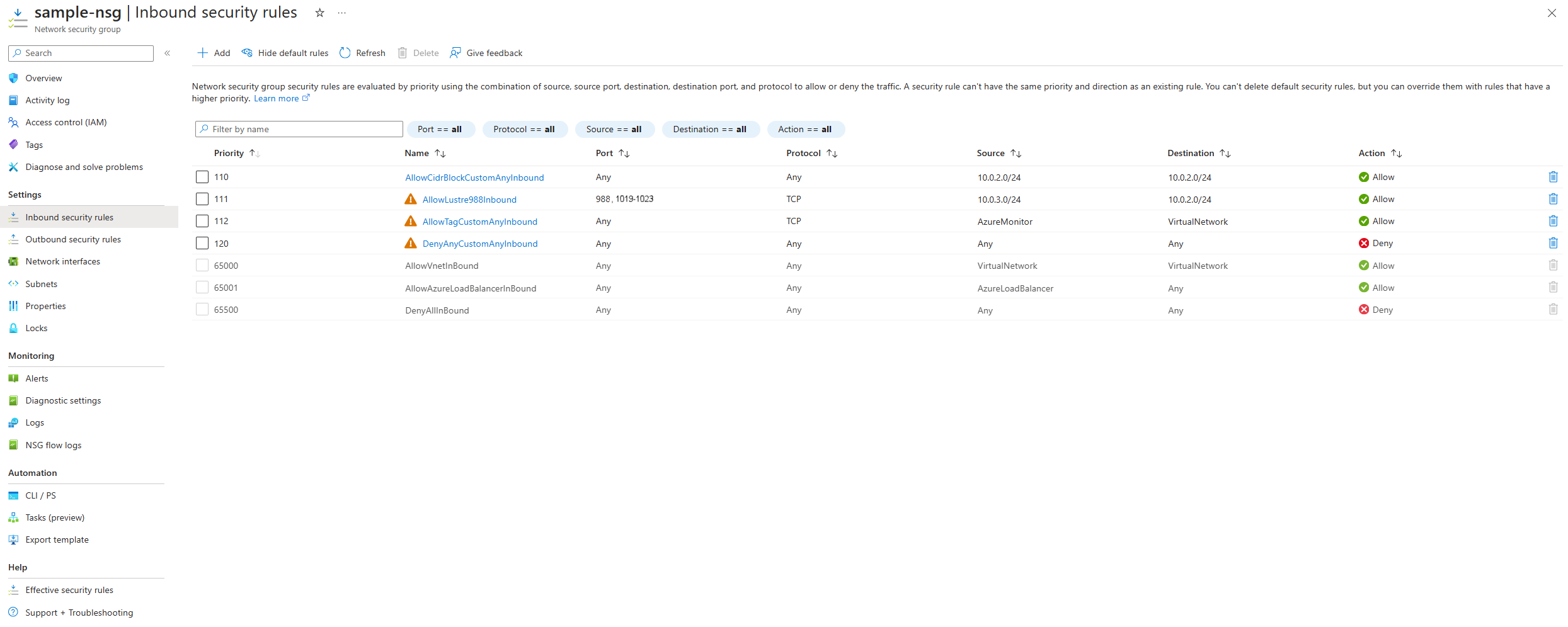

将以下入站规则添加到网络安全组:

| 优先级 | 名称 | 端口 | 协议 | 源 | 目标 | 操作 | 说明 |

|---|---|---|---|---|---|---|---|

| 110 | rule-name | 任意 | 任意 | Azure 托管 Lustre 文件系统子网的 IP 地址/CIDR 范围 | Azure 托管 Lustre 文件系统子网的 IP 地址/CIDR 范围 | 允许 | 允许在 Azure 托管 Lustre 文件系统子网上的主机之间流动协议或端口。 例如,系统使用 TCP 端口 22 (SSH) 进行初始部署和配置。 |

| 111 | rule-name | 988, 1019-1023 | TCP | Lustre 客户端子网的 IP 地址/CIDR 范围 | Azure 托管 Lustre 文件系统子网的 IP 地址/CIDR 范围 | 允许 | 允许 Lustre 客户端子网与 Azure 托管 Lustre 文件系统子网之间的通信。 仅允许源和目标上的 TCP 端口 988 和 1019-1023。 |

| 112 | rule-name | 任意 | TCP | AzureMonitor |

VirtualNetwork |

允许 | 允许来自 AzureMonitor 服务标记的入站流。 仅允许 TCP 源端口 443。 |

| 120 | rule-name | 任意 | 任意 | 任意 | 任意 | 拒绝 | 拒绝所有其他入站流。 |

Azure 门户中的入站安全规则应类似于以下屏幕截图。 应根据部署调整子网 IP 地址/CIDR 范围和其他设置:

创建出站安全规则

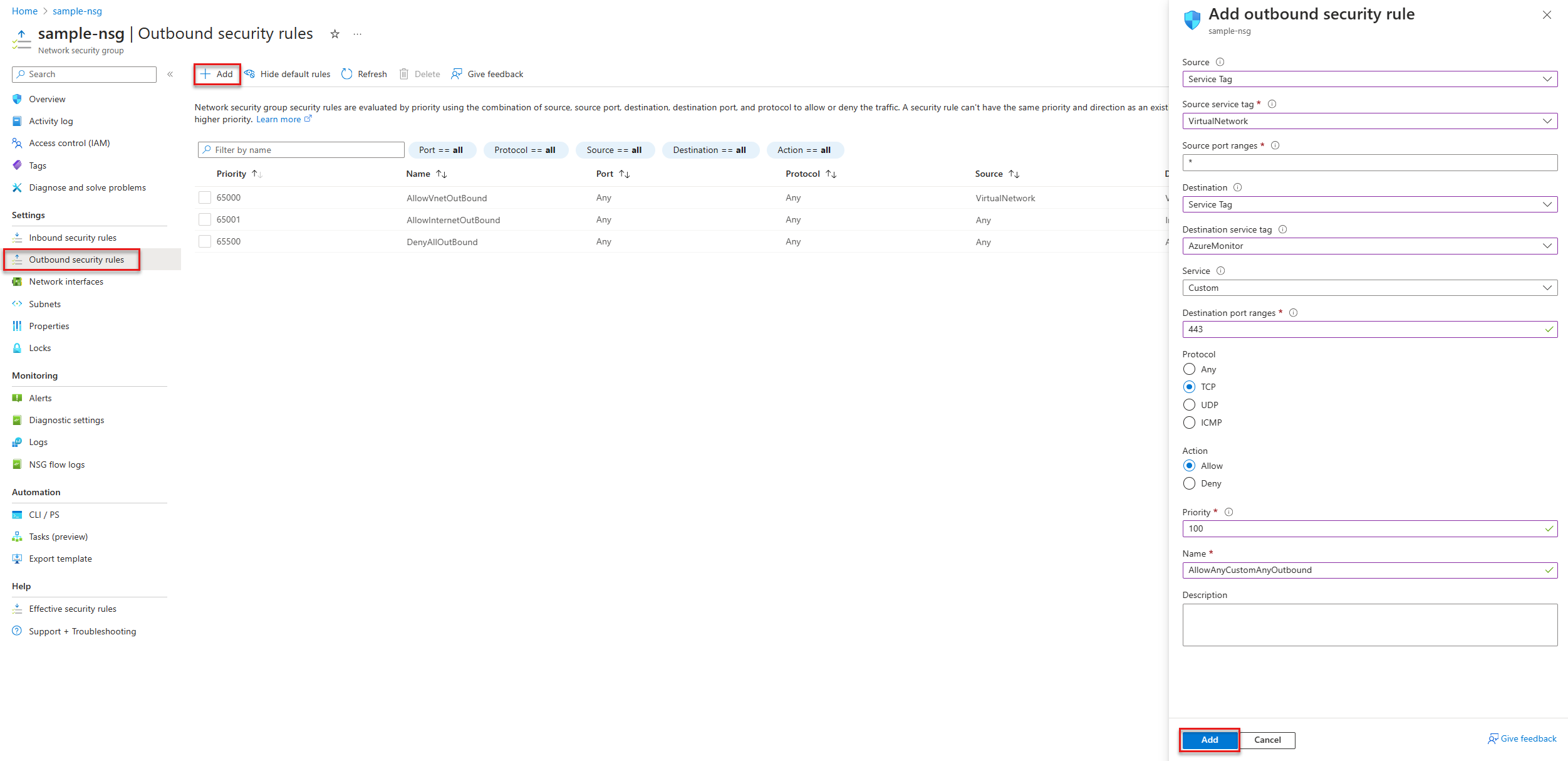

可以在Azure 门户中创建出站安全规则。 以下示例演示如何创建和配置新的出站安全规则:

- 在Azure 门户中,打开在前面步骤中创建的网络安全组资源。

- 在“设置”下选择“出站安全规则”。

- 选择“+ 添加”。

- 在 “添加出站安全规则 ”窗格中,配置规则的设置,然后选择“ 添加”。

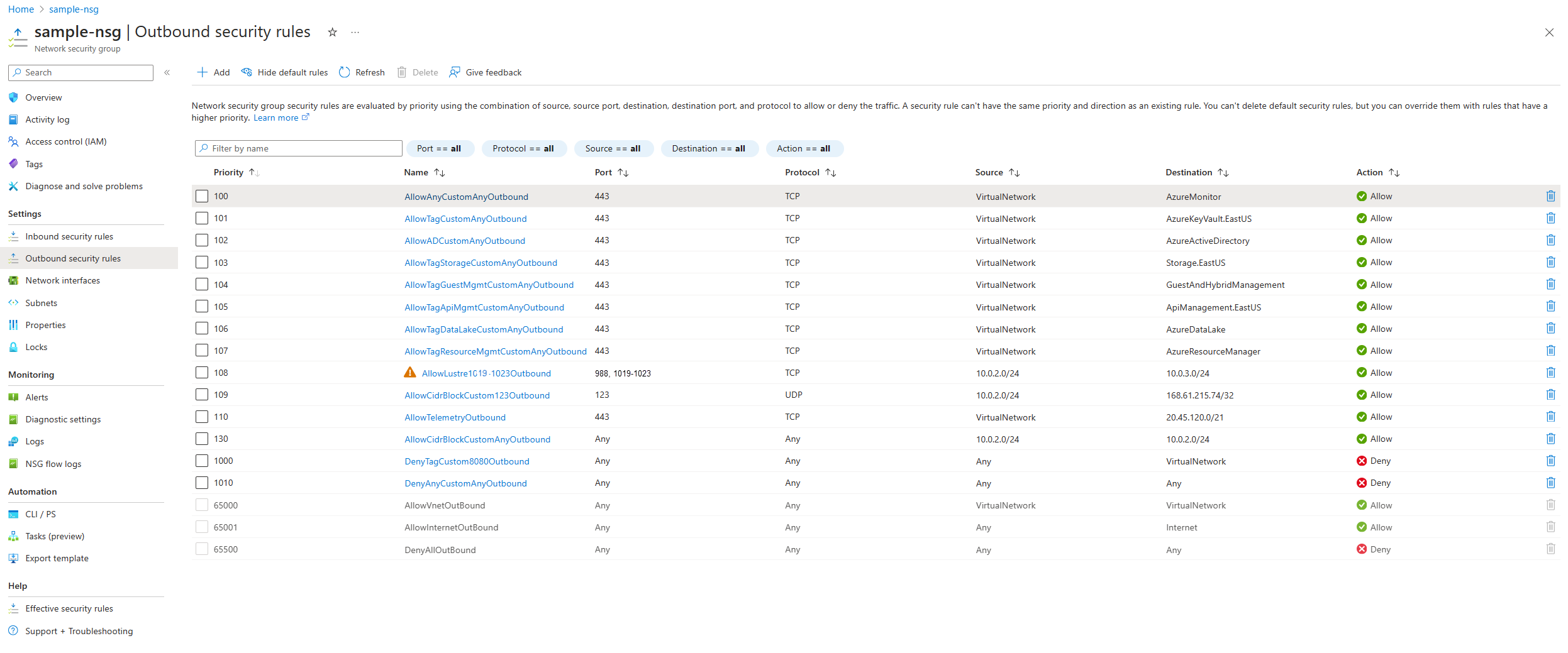

将以下出站规则添加到网络安全组:

| 优先级 | 名称 | 端口 | 协议 | 源 | 目标 | 操作 | 说明 |

|---|---|---|---|---|---|---|---|

| 100 | rule-name | 443 | TCP | VirtualNetwork |

AzureMonitor |

允许 | 允许出站流到 AzureMonitor 服务标记。 仅 TCP 目标端口 443。 |

| 101 | rule-name | 443 | TCP | VirtualNetwork |

AzureKeyVault.EastUS |

允许 | 允许出站流到 AzureKeyVault.EastUS 服务标记。 仅 TCP 目标端口 443。 |

| 102 | rule-name | 443 | TCP | VirtualNetwork |

AzureActiveDirectory |

允许 | 允许出站流到 AzureActiveDirectory 服务标记。 仅 TCP 目标端口 443。 |

| 103 | rule-name | 443 | TCP | VirtualNetwork |

Storage.EastUS |

允许 | 允许出站流到 Storage.EastUS 服务标记。 仅 TCP 目标端口 443。 |

| 104 | rule-name | 443 | TCP | VirtualNetwork |

GuestAndHybridManagement |

允许 | 允许出站流流到 GuestAndHybridManagement 服务标记。 仅 TCP 目标端口 443。 |

| 105 | rule-name | 443 | TCP | VirtualNetwork |

ApiManagement.EastUS |

允许 | 允许出站流到 ApiManagement.EastUS 服务标记。 仅 TCP 目标端口 443。 |

| 106 | rule-name | 443 | TCP | VirtualNetwork |

AzureDataLake |

允许 | 允许出站流到 AzureDataLake 服务标记。 仅 TCP 目标端口 443。 |

| 107 | rule-name | 443 | TCP | VirtualNetwork |

AzureResourceManager |

允许 | 允许出站流流到 AzureResourceManager 服务标记。 仅 TCP 目标端口 443。 |

| 108 | rule-name | 988, 1019-1023 | TCP | Azure 托管 Lustre 文件系统子网的 IP 地址/CIDR 范围 | Lustre 客户端子网的 IP 地址/CIDR 范围 | 允许 | 允许 Azure 托管 Lustre 文件系统到 Lustre 客户端的出站流。 仅允许源和目标上的 TCP 端口 988 和 1019-1023。 |

| 109 | rule-name | 123 | UDP | Azure 托管 Lustre 文件系统子网的 IP 地址/CIDR 范围 | 168.61.215.74/32 | 允许 | 允许出站流到 MS NTP 服务器(168.61.215.74)。 仅 UDP 目标端口 123。 |

| 110 | rule-name | 443 | TCP | VirtualNetwork |

20.34.120.0/21 | 允许 | 允许出站流向 Azure 托管 Lustre 遥测(20.45.120.0/21)。 仅 TCP 目标端口 443。 |

| 111 | rule-name | 任意 | 任意 | Azure 托管 Lustre 文件系统子网的 IP 地址/CIDR 范围 | Azure 托管 Lustre 文件系统子网的 IP 地址/CIDR 范围 | 允许 | 允许在 Azure 托管 Lustre 文件系统子网上的主机之间流动协议或端口。 例如,系统使用 TCP 端口 22 (SSH) 进行初始部署和配置。 |

| 1000 | rule-name | 任意 | 任意 | VirtualNetwork |

Internet |

拒绝 | 拒绝流向 Internet 的出站流。 |

| 1010 | rule-name | 任意 | 任意 | 任意 | 任意 | 拒绝 | 拒绝所有其他出站流。 |

Azure 门户中的出站安全规则应类似于以下屏幕截图。 应根据部署调整子网 IP 地址/CIDR 范围和其他设置:

后续步骤

若要详细了解 Azure 托管 Lustre,请参阅以下文章:

若要详细了解 Azure 网络安全组,请参阅以下文章:

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈