你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

Azure VMware 解决方案标识概念

Azure VMware 解决方案私有云是使用 vCenter Server 和 NSX Manager 进行预配的。 可以使用 vCenter 管理虚拟机 (VM) 工作负载,并使用 NSX Manager 来管理和扩展私有云。 CloudAdmin 角色用于 vCenter Server,CloudAdmin 角色(具有有限的权限)用于 NSX Manager。

vCenter Server 访问和标识

在 Azure VMware 解决方案中,VMware vCenter 服务器具有名为 CloudAdmin 的内置本地用户帐户,并为该用户帐户分配了 CloudAdmin 角色。 你可以使用私有云的 CloudAdmin 角色在 Windows Server Active Directory 中配置用户和组。 通常,CloudAdmin 角色会在私有云中创建和管理工作负载。 但在 Azure VMware 解决方案中,CloudAdmin 角色具有与其他 VMware 云解决方案和本地部署中不同的 vCenter Server 特权。

重要

本地 CloudAdmin 用户帐户应用作私有云中“破窗”场景的紧急访问帐户。 它不用于日常管理活动或与其他服务的集成。

在 vCenter Server 和 ESXi 本地部署中,管理员有权访问 vCenter Server administrator@vsphere.local 帐户。 管理员还可以分配给其他 Windows Server Active Directory 用户和组。

在 Azure VMware 解决方案部署中,管理员无权访问管理员用户帐户或 ESXi root 帐户。 但管理员可以在 vCenter Server 中为 Windows Server Active Directory 用户和组分配 CloudAdmin 角色。 CloudAdmin 角色无权将标识源(例如本地轻型目录访问协议 (LDAP) 或安全 LDAP (LDAPS) 服务器)添加到 vCenter Server。 但是,你可以使用“运行”命令添加标识源,并将 CloudAdmin 角色分配给用户和组。

私有云中的用户帐户无法访问或管理 Microsoft 支持和管理的特定管理组件。 例如,群集、主机、数据存储和分布式虚拟交换机。

注意

在 Azure VMware 解决方案中,vsphere.local 单一登录 (SSO) 域作为受管理资源提供,以支持平台操作。 不能使用它来创建或管理本地组和用户,但默认情况下随私有云提供的组和用户除外。

重要

Azure VMware 解决方案在 vCenter Server 上提供自定义角色,但目前不在 Azure VMware 解决方案门户中提供。 有关详细信息,请参阅本文后面的在 vCenter Server 上创建自定义角色部分。

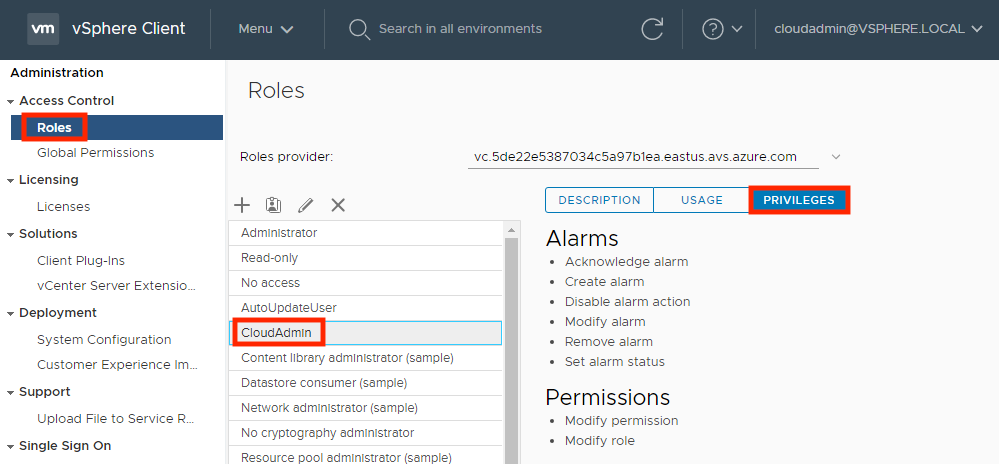

查看 vCenter Server 特权

使用以下步骤在 Azure VMware 解决方案私有云 vCenter Server 上查看授予 Azure VMware 解决方案 CloudAdmin 角色的特权。

登录到 vSphere 客户端,然后转到“菜单”>“管理”。

在“访问控制”下,选择“角色”。

从角色列表中,选择“CloudAdmin”,然后选择“特权”。

Azure VMware 解决方案中的 CloudAdmin 角色在 vCenter Server 上具有以下特权。 有关详细信息,请参阅 VMware 产品文档。

| 特权 | 说明 |

|---|---|

| 警报 | 确认警报 创建警报 禁用警报操作 修改警报 删除警报 设置警报状态 |

| 内容库 | 添加库项 将根证书添加到信任存储 签入模板 签出模板 为已发布的库创建订阅 创建本地库 创建或删除 Harbor 注册表 创建订阅的库 创建、删除或清除 Harbor 注册表项目 删除库项 删除本地库 从信任存储中删除根证书 删除订阅的库 删除已发布的库的订阅 下载文件 逐出库项 逐出订阅的库 导入存储 在指定的计算资源上管理 Harbor 注册表资源 探测订阅信息 将库项发布到其订阅服务器 将库发布到其订阅服务器 读取存储 同步库项 同步订阅的库 类型自检 更新配置设置 更新文件 更新库 更新库项 更新本地库 更新订阅的库 更新已发布库的订阅 查看配置设置 |

| 加密操作 | 直接访问 |

| 数据存储 | 分配空间 浏览数据存储 配置数据存储 低级别文件操作 “删除文件” 更新虚拟机元数据 |

| 文件夹 | 创建 文件夹 删除文件夹 移动文件夹 重命名文件夹 |

| 全局 | 取消任务 全局标记 健康产业 记录事件 管理自定义属性 服务管理器 设置自定义属性 系统标记 |

| 主机 | vSphere 复制 管理复制 |

| Network | Assign network |

| 权限 | 修改权限 修改角色 |

| 配置文件驱动的存储 | 配置文件驱动的存储视图 |

| 资源 | 应用建议 将 vApp 分配到资源池 Assign virtual machine to resource pool 创建资源池 迁移已关闭的虚拟机 迁移已启动的虚拟机 修改资源池 移动资源池 查询 vMotion 删除资源池 重命名资源池 |

| 预定任务 | 创建任务 修改任务 删除任务 运行任务 |

| 会话 | Message 验证会话 |

| 存储视图 | 视图 |

| vApp | 添加虚拟机 分配资源池 分配 vApp 克隆 创建 删除 导出 导入 移动 关机 开机 重命名 Suspend 注销 查看 OVF 环境 vApp 应用程序配置 vApp 实例配置 vApp managedBy 配置 vApp 资源配置 |

| 虚拟机 | 更改配置 获取磁盘租用 添加现有磁盘 添加新磁盘 添加或删除设备 高级配置 更改 CPU 计数 更改内存 更改设置 更改交换文件位置 更改资源 配置主机 USB 设备 配置原始设备 配置 managedBy 显示连接设置 扩展虚拟磁盘 修改设备设置 查询容错兼容性 查询无主文件 从路径重载 删除磁盘 重命名 重置来宾信息 设置批注 切换磁盘更改跟踪 切换分支父级 升级虚拟机兼容性 编辑清单 从现有创建 新建 移动 注册 删除 注销 来宾操作 来宾操作别名修改 来宾操作别名查询 来宾操作修改 来宾操作程序执行 来宾操作查询 交互 回答问题 在虚拟机上备份操作 配置 CD 媒体 配置软盘媒体 连接设备 控制台交互 创建屏幕截图 对所有磁盘进行碎片整理 拖放 通过 VIX API 管理来宾操作系统 插入 USB HID 扫描代码 安装 VMware 工具 暂停或取消暂停 擦除或收缩操作 关机 开机 在虚拟机上记录会话 在虚拟机上重播会话 重置 恢复容错 Suspend 挂起容错 测试故障转移 测试重启辅助 VM 关闭容错 启用容错 预配 允许磁盘访问 允许文件访问 Allow read-only disk access 允许虚拟机下载 克隆模板 克隆虚拟机 从虚拟机创建模板 自定义来宾 部署模板 标记为模板 修改自定义规范 提升磁盘 读取自定义规范 服务配置 允许通知 允许轮询全局事件通知 管理服务配置 修改服务配置 查询服务配置 读取服务配置 快照管理 创建快照 删除快照 重命名快照 还原快照 vSphere 复制 配置复制 管理复制 监视复制 |

| vService | 创建依赖项 销毁依赖项 重新配置依赖项配置 更新依赖项 |

| vSphere 标记 | 分配和取消分配 vSphere 标记 创建 vSphere 标记 创建 vSphere 标记类别 删除 vSphere 标记 删除 vSphere 标记类别 编辑 vSphere 标记 编辑 vSphere 标记类别 修改类别的 UsedBy 字段 修改标记的 UsedBy 字段 |

在 vCenter Server 上创建自定义角色

Azure VMware 解决方案支持使用具有与 CloudAdmin 角色相同或更低特权的自定义角色。 使用 CloudAdmin 角色创建、修改或删除特权低于或等于其当前角色的自定义角色。

注意

你可以创建特权高于 CloudAdmin 的角色。 但不能将该角色分配给任何用户或组或删除该角色。 不支持特权超过 CloudAdmin 的角色。

若要阻止创建无法分配或删除的角色,请克隆 CloudAdmin 角色,作为创建新自定义角色时的基础。

创建自定义角色

使用 cloudadmin@vsphere.local 或具有 CloudAdmin 角色的用户登录到 vCenter Server。

导航到“角色”配置部分,然后选择“菜单”>“管理”>“访问控制”>“角色”。

选择“CloudAdmin”角色,然后选择“克隆角色操作”图标。

注意

不要克隆“管理员”角色,因为你无法使用它。 另外,cloudadmin@vsphere.local 无法删除创建的自定义角色。

为克隆的角色提供所需的名称。

删除角色的特权,然后选择“确定”。 克隆的角色在“角色”列表中可见。

应用自定义角色

导航到需要添加的权限的对象。 例如,若要将权限应用于文件夹,请导航到“菜单”>“VM 和模板”>“文件夹名称”。

右键单击该对象,然后选择“添加权限”。

在可在其中找到组或用户的“用户”下拉列表中选择标识源。

在“用户”部分下选择标识源后,搜索用户或组。

选择要应用到用户或组的角色。

注意

尝试将用户或组应用到特权大于 CloudAdmin 特权的角色将导致错误。

根据需要选中“传播到子项”,然后选择“确定”。 添加的权限显示在“权限”部分。

VMware NSX Manager 访问和标识

使用 Azure 门户预配私有云时,会为客户预配软件定义的数据中心 (SDDC) 管理组件(如 vCenter Server 和 VMware NSX Manager)。

Microsoft 负责 NSX 设备(例如 VMware NSX Manager 和 VMware NSX Edge 设备)的生命周期管理。 它们负责启动网络配置,例如创建第 0 层网关。

你负责 VMware NSX 软件定义的网络 (SDN) 配置,例如:

- 网段

- 其他第 1 层网关

- 分布式防火墙规则

- 有状态服务,如网关防火墙

- 第 1 层网关上的负载均衡器

可以使用分配给自定义角色的内置本地用户“cloudadmin”访问 VMware NSX Manager,该角色授予用户管理 VMware NSX 的有限权限。 虽然 Microsoft 管理 VMware NSX 的生命周期,但某些操作是用户不允许的。 不允许的操作包括编辑主机和边缘传输节点的配置或启动升级。 对于新用户,Azure VMware 解决方案为他们部署了该用户所需的一组特定权限。 其目的是在 Azure VMware 解决方案控制平面配置与 Azure VMware 解决方案私有云用户之间提供明确的控制分离。

对于新私有云部署,VMware NSX 访问将附带一个内置的本地用户 cloudadmin,该用户分配有 cloudadmin 角色以及一组可将 VMware NSX 功能用于工作负载的特定权限。

VMware NSX cloudadmin 用户权限

以下权限分配给 Azure VMware 解决方案 NSX 中的 cloudadmin 用户。

注意

Azure VMware 解决方案上的 VMware NSX cloudadmin 用户与 VMware 产品文档中提到的 cloudadmin 用户不同。 以下权限适用于 VMware NSX 策略 API。 管理器 API 功能可能会受到限制。

| 类别 | 类型 | 操作 | 权限 |

|---|---|---|---|

| 网络 | 连接 | 第 0 层网关 第 1 层网关 细分市场 |

只读 完全访问权限 完全访问权限 |

| 网络 | 网络服务 | VPN NAT 负载均衡 转发策略 统计信息 |

完全访问权限 完全访问权限 完全访问权限 只读 完全访问权限 |

| 网络 | IP 管理 | DNS DHCP IP 地址池 |

完全访问权限 完全访问权限 完全访问权限 |

| 网络 | 档案 | 完全访问权限 | |

| 安全性 | 东西安全性 | 分布式防火墙 分布式 IDS 和 IPS 标识防火墙 |

完全访问权限 完全访问权限 完全访问权限 |

| 安全性 | 南北安全性 | 网关防火墙 URL 分析 |

完全访问权限 完全访问权限 |

| 安全性 | 网络自检 | 只读 | |

| 安全性 | Endpoint Protection | 只读 | |

| 安全性 | 设置 | 完全访问权限 | |

| 库存 | 完全访问权限 | ||

| 故障排除 | IPFIX | 完全访问权限 | |

| 故障排除 | 端口镜像 | 完全访问权限 | |

| 故障排除 | 跟踪流 | 完全访问权限 | |

| 系统 | 配置 设置 设置 设置 |

标识防火墙 用户和角色 证书管理(仅限服务证书) 用户界面设置 |

完全访问权限 完全访问权限 完全访问权限 完全访问权限 |

| 系统 | 所有其他 | 只读 |

可以在 Azure VMware 解决方案私有云 VMware NSX 上查看授予 Azure VMware 解决方案 cloudadmin 角色的权限。

- 登录 NSX Manager。

- 导航到“系统”并找到“用户和角色”。

- 选择并展开位于“角色”下的 cloudadmin 角色。

- 选择一个类别(如网络或安全性)以查看特定权限。

注意

2022 年 6 月之前创建的私有云将从管理员角色切换到 cloudadmin 角色。 你将通过 Azure 服务运行状况收到通知,其中包含此更改的时间线,这样你就可以更改用于其他集成的 NSX 凭据。

基于角色的访问控制 (RBAC) 的 NSX LDAP 集成

在 Azure VMware 解决方案部署中,VMware NSX 可与外部 LDAP 目录服务集成,以添加远程目录用户或组,并为其分配 VMware NSX RBAC 角色,就像本地部署一样。 若要详细了解如何启用 VMware NSX LDAP 集成,请参阅 VMware 产品文档。

与本地部署不同,并非所有预定义的 NSX RBAC 角色都支持使用 Azure VMware 解决方案来将 Azure VMware 解决方案 IaaS 控制平面配置管理与租户网络和安全配置分开。 有关详细信息,请参阅下一节:支持的 NSX RBAC 角色。

注意

VMware NSX LDAP 集成仅支持 SDDC 的 VMware NSX“cloudadmin”用户。

支持和不支持的 NSX RBAC 角色

在 Azure VMware 解决方案部署中,LDAP 集成支持以下 VMware NSX 预定义 RBAC 角色:

- 审核员

- Cloudadmin

- LB 管理员

- IN 运算符

- VPN 管理员

- 网络操作员

在 Azure VMware 解决方案部署中,LDAP 集成不支持以下 VMware NSX 预定义 RBAC 角色:

- 企业管理员

- 网络管理员

- 安全管理员

- Netx 合作伙伴管理员

- GI 合作伙伴管理员

可以在 NSX 中创建自定义角色,其权限小于或等于 Microsoft 创建的 CloudAdmin 角色。 下面是有关如何创建受支持的“网络管理员”和“安全管理员”角色的示例。

注意

如果分配 CloudAdmin 角色不允许的权限,则自定义角色创建将失败。

创建“AVS 网络管理员”角色

使用以下步骤来创建此自定义角色。

导航到“系统”>“用户和角色”>“角色”。

克隆网络管理员并提供名称为 AVS 网络管理员。

将以下权限修改为“只读”或“无”,如下表的“权限”列中所示。

类别 子类别 功能 权限 网络 连接

网络服务第 0 层网关

第 0 层网关 > OSPF

转发策略只读

无

无应用更改并保存角色。

创建“AVS 安全管理员”角色

使用以下步骤来创建此自定义角色。

导航到“系统”>“用户和角色”>“角色”。

克隆安全管理员并提供名称为“AVS 安全管理员”。

将以下权限修改为“只读”或“无”,如下表的“权限”列中所示。

| 类别 | 子类别 | 功能 | 权限 |

|---|---|---|---|

| 网络 | 网络服务 | 转发策略 | 无 |

| 安全性 |

网络自检 Endpoint Protection 设置 |

服务配置文件 |

无 None 无 |

- 应用更改并保存角色。

注意

VMware NSX 的“系统”>“标识防火墙 AD”配置选项不受 NSX 自定义角色支持。 建议将安全操作员角色分配给具有自定义角色的用户,以允许管理该用户的标识防火墙 (IDFW) 功能。

注意

VMware NSX 跟踪流功能不受 VMware NSX 自定义角色支持。 建议向用户分配审核员角色以及上述自定义角色,以便为该用户启用 Traceflow 功能。

注意

VMware Aria Operations Automation 与 Azure VMware 解决方案的 NSX 组件的集成要求将“审核员”角色添加到具有 NSX 管理器 cloudadmin 角色的用户。

后续步骤

现在,你已了解 Azure VMware 解决方案访问和标识概念,建议你了解以下内容: