你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

将 Microsoft Defender For Cloud 与 Azure VMware 解决方案集成

Microsoft Defender for Cloud 为 Azure VMware 解决方案和本地虚拟机 (VM) 提供高级威胁防护。 它会评估 Azure VMware 解决方案 VM 的漏洞,并根据需要引发警报。 这些安全警报可以转发到 Azure Monitor 以进行解决。 可以在 Microsoft Defender for Cloud 中定义安全策略。 有关详细信息,请参阅使用安全策略。

Microsoft Defender for Cloud 提供许多功能,包括:

- 文件完整性监视

- 无文件攻击检测

- 操作系统补丁评估

- 安全配置错误评估

- 终结点保护评估

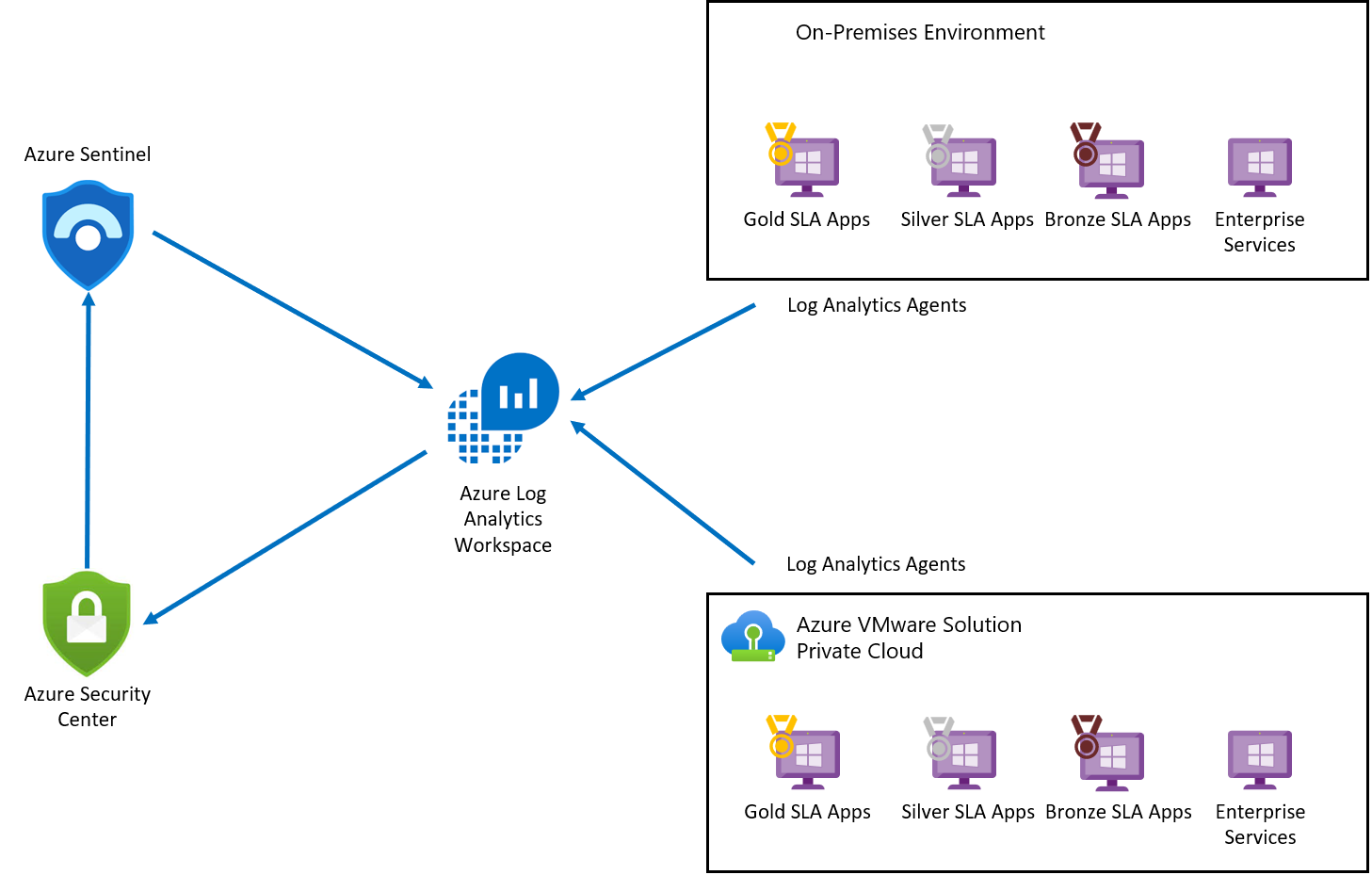

此示意图显示适用于 Azure VMware 解决方案 VM 集成安全性的集成监视体系结构。

Log Analytics 代理从 Azure、Azure VMware 解决方案和本地 VM 收集日志数据。 日志数据将发送到 Azure Monitor 日志,并存储在 Log Analytics 工作区中。 每个工作区都有其自己的数据存储库和配置,用于存储数据。 日志收集完成后,Microsoft Defender for Cloud会评估 Azure VMware 解决方案 VM 的漏洞状态,并针对任何严重漏洞发出警报。 评估后,Microsoft Defender for Cloud 会将漏洞状态转发到 Microsoft Sentinel 来创建事件,并与其他威胁进行映射。 Microsoft Defender for Cloud 使用 Microsoft Defender for Cloud 连接器连接到 Microsoft Sentinel。

先决条件

创建 Log Analytics 工作区以收集来自各种源的数据。

在订阅中启用 Microsoft Defender for Cloud。

注意

Microsoft Defender for Cloud 是一个预配置的工具,不需要部署它,但需要启用它。

将 Azure VMware 解决方案 VM 添加到 Defender For Cloud

在 Azure 门户中,搜索“Azure Arc”并选择它。

在“资源”下选择“服务器”,然后单击“+ 添加”。

选择“生成脚本”。

在“先决条件”选项卡上,选择“下一步”。

在“资源详细信息”选项卡上,填写以下详细信息,然后选择“下一步: 标记”:

- 订阅

- 资源组

- 区域

- 操作系统

- 代理服务器详细信息

在“标签”选项卡上,选择“下一步”。

在“下载并运行脚本”选项卡中,选择“下载”。

指定操作系统,并在 Azure VMware 解决方案 VM 上运行该脚本。

查看建议和已通过的评估

建议和评估向你提供了资源的安全运行状况详细信息。

在 Microsoft Defender for Cloud 中,从左侧窗格中选择“清单”。

对于资源类型,选择“服务器 - Azure Arc”。

选择你资源的名称。 此时会打开一个页面,其中显示了资源的安全运行状况详细信息。

在“建议列表”下,选择“建议”、“已通过的评估”和“不可用评估”选项卡,查看其详细信息

部署 Microsoft Sentinel 工作区

Microsoft Sentinel 在整个环境中提供安全分析、警报检测和自动威胁响应。 它是一个云原生的安全信息和事件管理 (SIEM) 解决方案,构建在 Log Analytics 工作区基础之上。

由于 Microsoft Sentinel 构建在 Log Analytics 工作区之上,因此你只需选择要使用的工作区。

在 Azure 门户中,搜索“Microsoft Sentinel”并选择它。

在 Microsoft Sentinel“工作区”页上,选择“+ 添加”。

选择 Log Analytics 工作区,然后选择“添加”。

为安全事件启用数据收集器

在 Microsoft Sentinel“工作区”页上,选择所配置的工作区。

在“配置”下,选择“数据连接器”。

在“连接器名称”列下,从列表中选择“安全事件”,然后选择“打开连接器页面”。

在“连接器”页上,选择想要流式传输的事件,然后选择“应用更改”。

将 Microsoft Sentinel 与 Microsoft Defender for Cloud 相连接

在 Microsoft Sentinel“工作区”页上,选择所配置的工作区。

在“配置”下,选择“数据连接器”。

从列表中选择“Microsoft Defender for Cloud”,然后选择“打开连接器页”。

选择“连接”以将 Microsoft Defender for Cloud 与 Microsoft Sentinel 相连接。

启用“创建事件”,为 Microsoft Defender for Cloud 生成事件。

创建用于识别安全威胁的规则

将数据源连接到 Microsoft Sentinel 后,可以创建规则,为检测到的威胁生成警报。 在下面的示例中,我们将针对以下操作创建一个规则:尝试使用错误密码登录到 Windows 服务器。

在 Microsoft Sentinel“概述”页上的“配置”下,选择“分析”。

在“配置”下,选择“分析”。

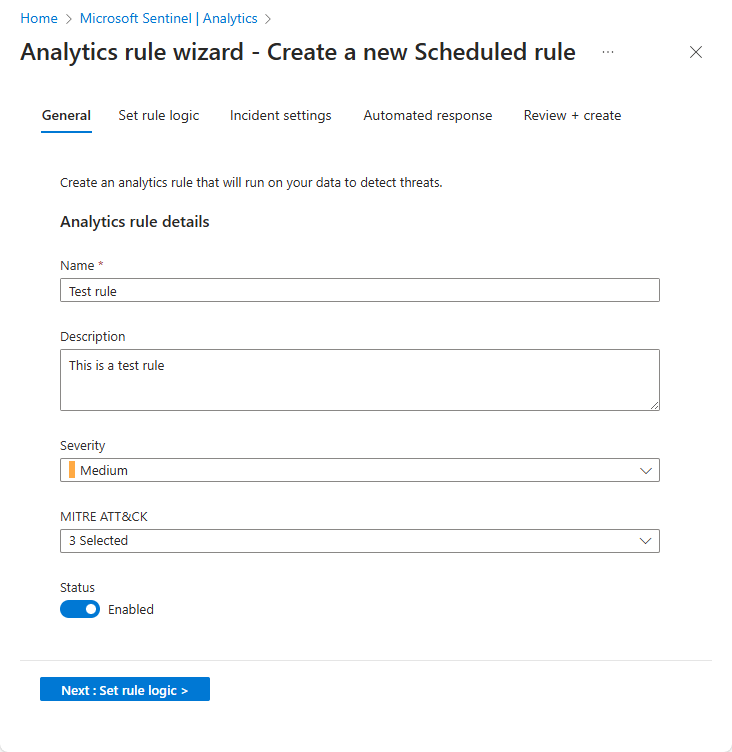

选择“+ 创建”,并在下拉列表中选择“已计划的查询规则”。

在“常规”选项卡上,输入所需信息,然后选择“下一步: 设置规则逻辑”。

- 名称

- 描述

- 策略

- Severity

- 状态

在“设置规则逻辑”选项卡上,输入所需信息,然后选择“下一步”。

规则查询(此处显示示例查询)

SecurityEvent |where Activity startswith '4625' |summarize count () by IpAddress,Computer |where count_ > 3映射实体

查询计划

警报阈值

事件分组

禁止

在“事件设置”选项卡上,启用“根据此分析规则触发的警报创建事件”,然后选择“下一步: 自动响应”。

在完成时选择“下一步: 查看”。

在“查看并创建”选项卡中,查看信息,然后选择“创建”。

提示

第三次尝试登录 Windows Server 失败后,创建的规则将为每一次失败的尝试触发一个事件。

查看警报

你可以通过 Microsoft Sentinel 查看生成的事件。 还可以在 Microsoft Sentinel 中分配事件并在解决它们后将其关闭。

提示

解决问题后,可以将其关闭。

利用查询搜寻安全威胁

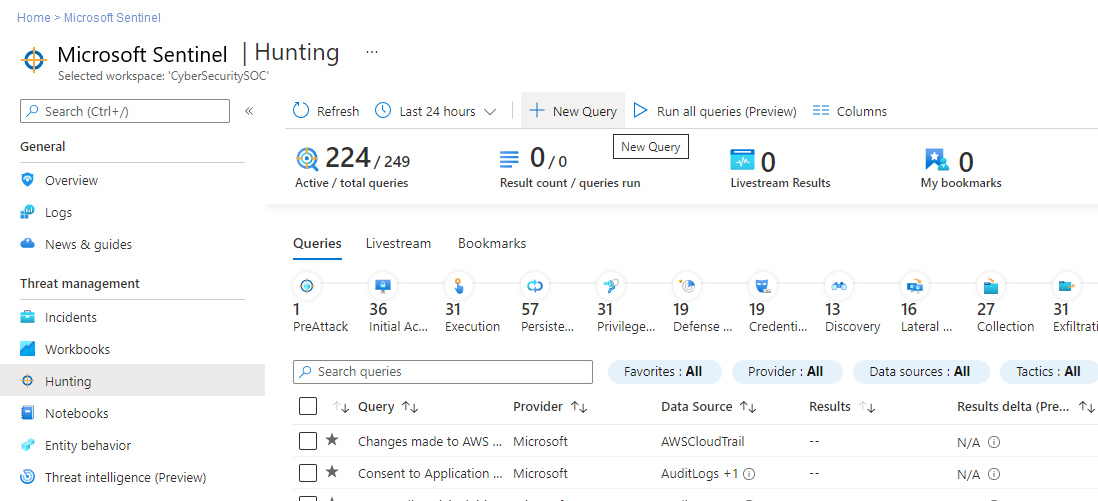

你可以创建查询或使用 Microsoft Sentinel 中可用的预定义查询来识别环境中的威胁。 以下步骤用于运行预定义的查询。

在 Microsoft Sentinel“概述”页的“威胁管理”下,选择“搜寻”。 将显示预定义查询的列表。

提示

也可以通过选择“新建查询”来创建新查询。

选择查询,然后选择“运行查询”。

选择“查看结果”以检查结果。

后续步骤

了解了如何保护 Azure VMware 解决方案 VM 后,可以了解以下内容: