你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

为本机客户端连接配置 Bastion

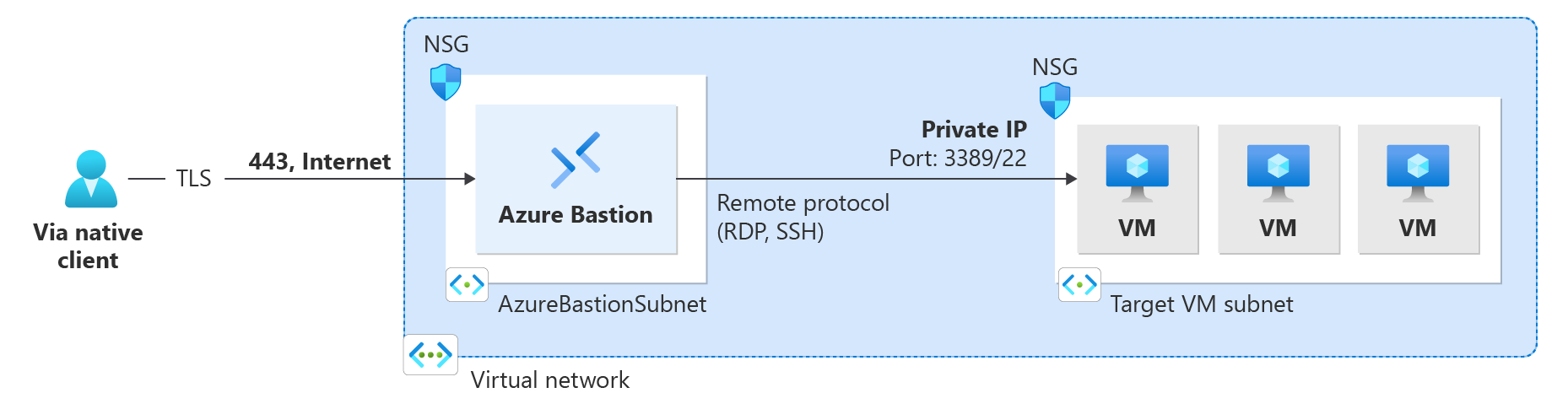

本文帮助你配置 Bastion 部署,以接受从本地计算机上的本机客户端(SSH 或 RDP)到位于 VNet 中的 VM 的连接。 借助本机客户端功能,可以使用 Azure CLI 通过 Bastion 连接到目标 VM,并扩展登录选项,以包含本地 SSH 密钥对和 Microsoft Entra ID。 此外,还可以根据连接类型和客户端来上传或下载文件。

可以通过修改现有 Bastion 部署来配置此功能,或者可以使用已指定的功能配置部署 Bastion。 通过本机客户端连接时,VM 上的功能取决于本机客户端上启用的功能。

注意

每小时定价从部署 Bastion 的时刻开始计算,无论出站数据的使用情况如何。 有关详细信息,请参阅定价和 SKU。 如果要将 Bastion 部署为教程或测试的一部分,建议在使用完此资源后将其删除。

使用本机客户端功能部署 Bastion

如果尚未将 Bastion 部署到 VNet,则可以使用通过手动设置部署 Bastion 指定的本机客户端功能进行部署。 有关步骤,请参阅教程 - 使用手动设置部署 Bastion。 部署 Bastion 时,请指定以下设置:

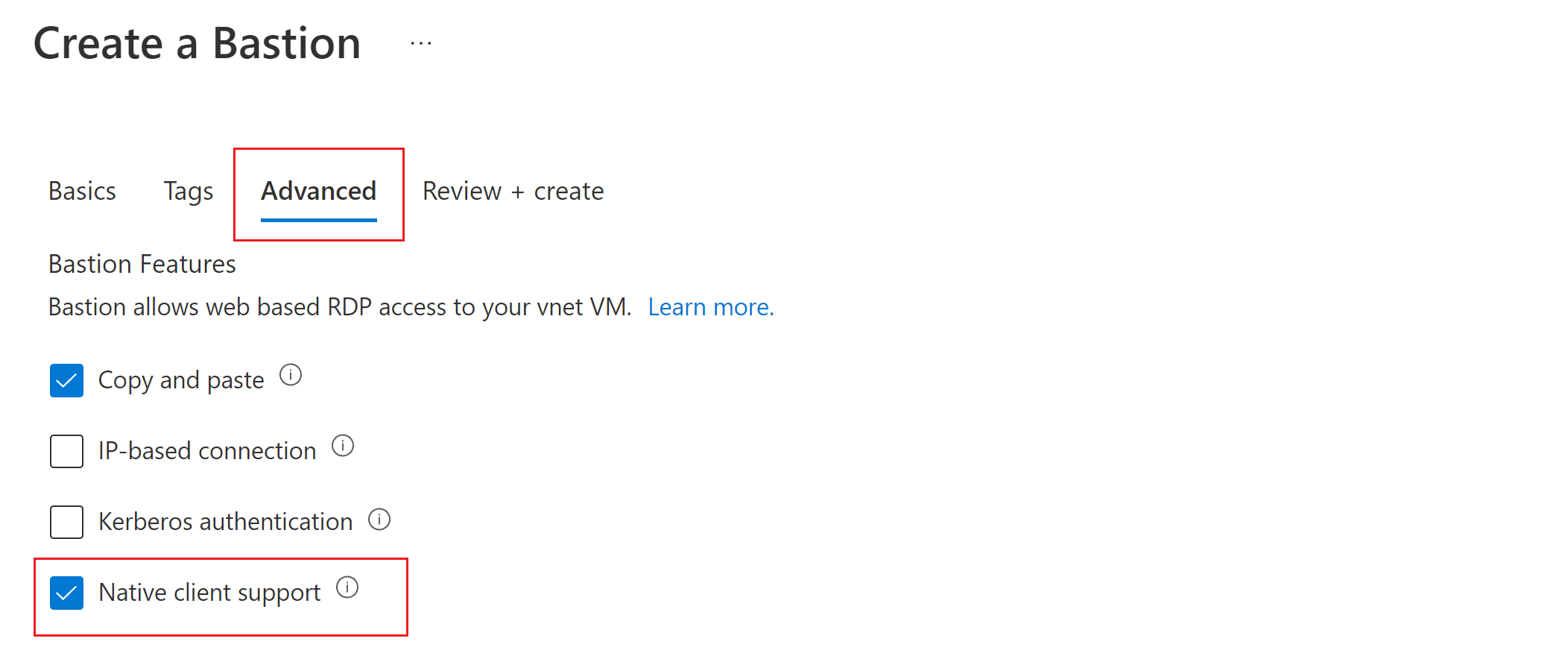

在“基本信息”选项卡上的“实例详细信息”->“层级”中,选择“标准”。 本机客户端支持需要使用标准 SKU。

在创建 Bastion 主机之前,请转到“高级”选项卡,然后选中“本机客户端支持”框以及要部署的任何其他功能的复选框。

选择“查看 + 创建”以进行验证,然后选择“创建”以部署你的 Bastion 主机。

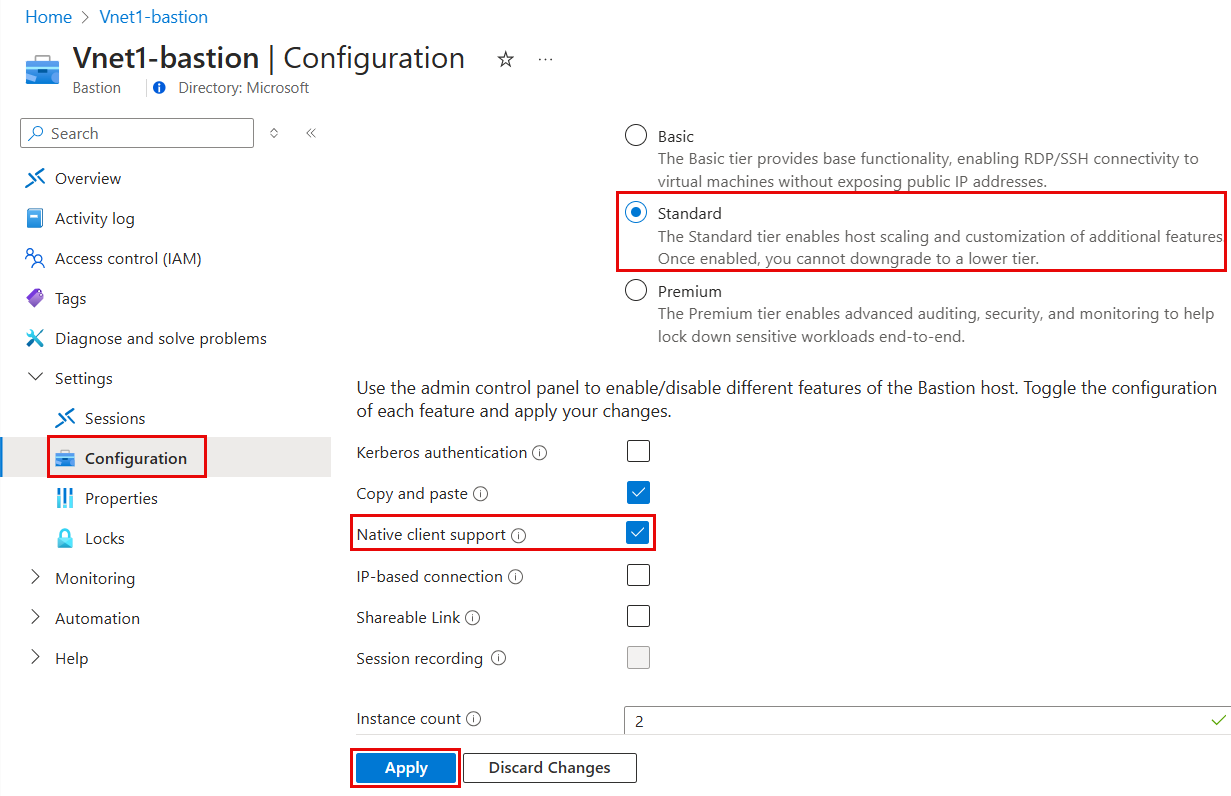

修改现有的 Bastion 部署

如果已将 Bastion 部署到 VNet,请修改以下配置设置:

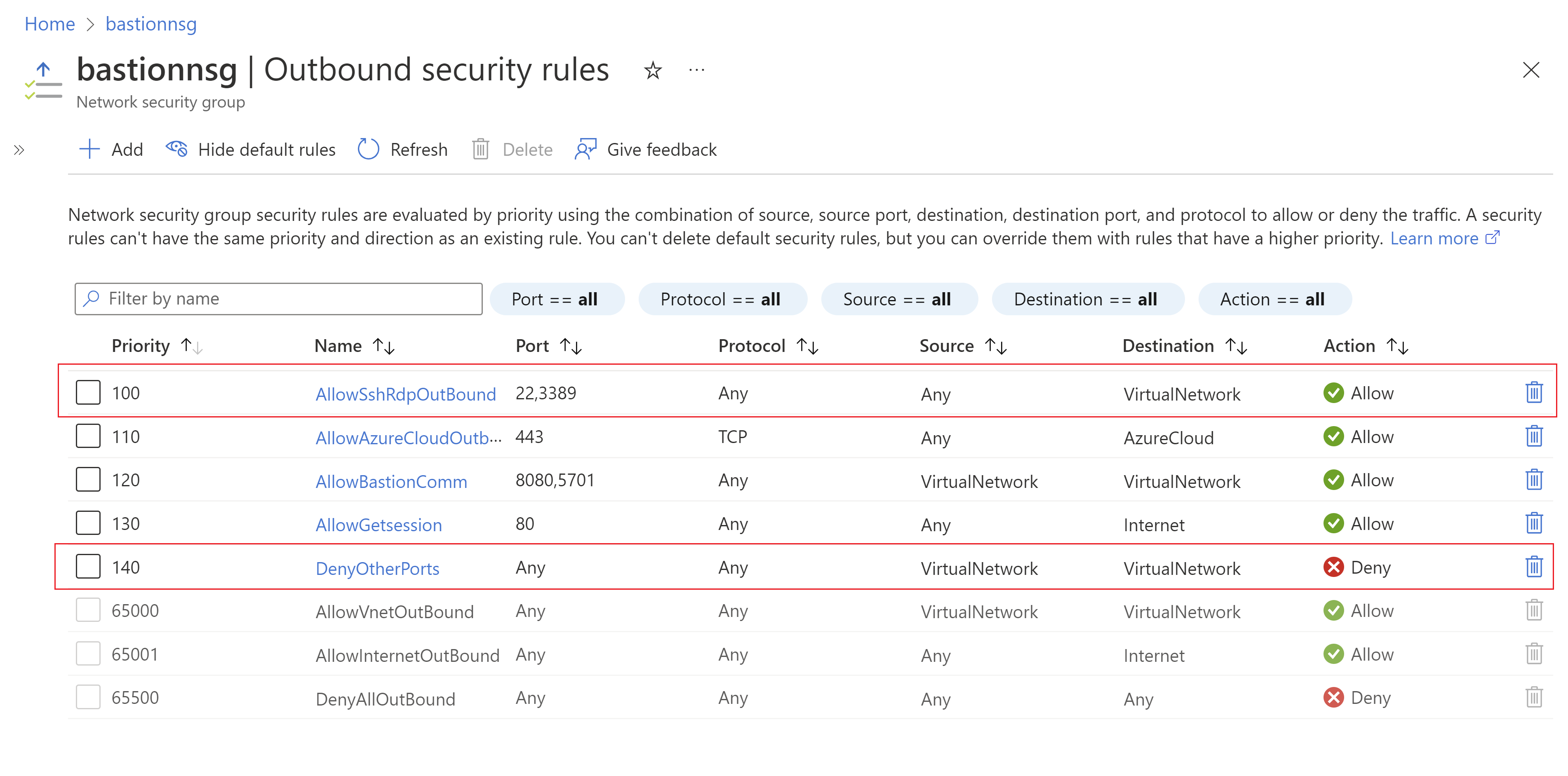

保护本机客户端连接

如果要进一步保护本机客户端连接,可以通过仅提供对端口 22/3389 的访问来限制端口访问。 若要限制端口访问,必须在 AzureBastionSubnet 上部署以下 NSG 规则,以允许访问选择端口并拒绝来自任何其他端口的访问。

连接到 VM

部署此功能后,将会提供不同的连接说明,具体取决于要从其连接的主计算机和要连接到的客户端 VM。

使用下表了解如何从本机客户端进行连接。 请注意,受支持的本机客户端和目标 VM 的不同组合支持不同的功能,并且需要特定的命令。

| 客户端 | 目标 VM | 方法 | Microsoft Entra 身份验证 | 文件传输 | 并发 VM 会话 | 自定义端口 |

|---|---|---|---|---|---|---|

| Windows 本机客户端 | Windows VM | RDP | 是 | 上传/下载 | 是 | 是 |

| Linux VM | SSH | 是 | No | 是 | 是 | |

| 任何 VM | az network bastion tunnel | 否 | 上传 | 否 | 否 | |

| Linux 本机客户端 | Linux VM | SSH | 是 | No | 是 | 是 |

| Windows 或任何 VM | az network bastion tunnel | 否 | 上传 | 否 | 否 | |

| 其他本机客户端 (putty) | 任何 VM | az network bastion tunnel | 否 | 上传 | 否 | 否 |

限制:

- 此功能不支持使用存储在 Azure Key Vault 中的 SSH 私钥进行登录。 在使用 SSH 密钥对登录到 Linux VM 之前,请先将私钥下载到本地计算机上的文件。

- Cloud Shell 不支持使用本机客户端进行连接。