你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

设计阶段 3:入站 Internet 连接

在此设计阶段所做的选择取决于在Azure VMware 解决方案上运行的应用程序的要求,这些应用程序必须可通过公共 IP 地址访问。 几乎总是,面向 Internet 的应用程序通过网络设备发布,这些设备提供安全性(下一代防火墙、Web 应用程序防火墙)和负载均衡(第 3 层或第 4 层负载均衡器、应用程序传送控制器)。 可以在私有云本身或连接到私有云的 Azure 虚拟网络中部署这些设备。 你的选择基于以下注意事项:

- 为了获得成本优化和一致性,可以使用部署在 Azure 虚拟网络(如防火墙和应用程序交付控制器)中的预先存在的 NVA 来发布在私有云上运行的应用程序。

- 可用于发布面向 Internet 的应用程序的 Azure PaaS 服务 Azure 防火墙(无论是在客户管理的虚拟网络中部署还是部署在 Azure 虚拟 WAN 中心)和 Azure 应用程序网关,都可能有助于降低管理开销。

- 如果供应商支持,可以在Azure VMware 解决方案上将防火墙和应用程序传送控制器部署为虚拟设备。

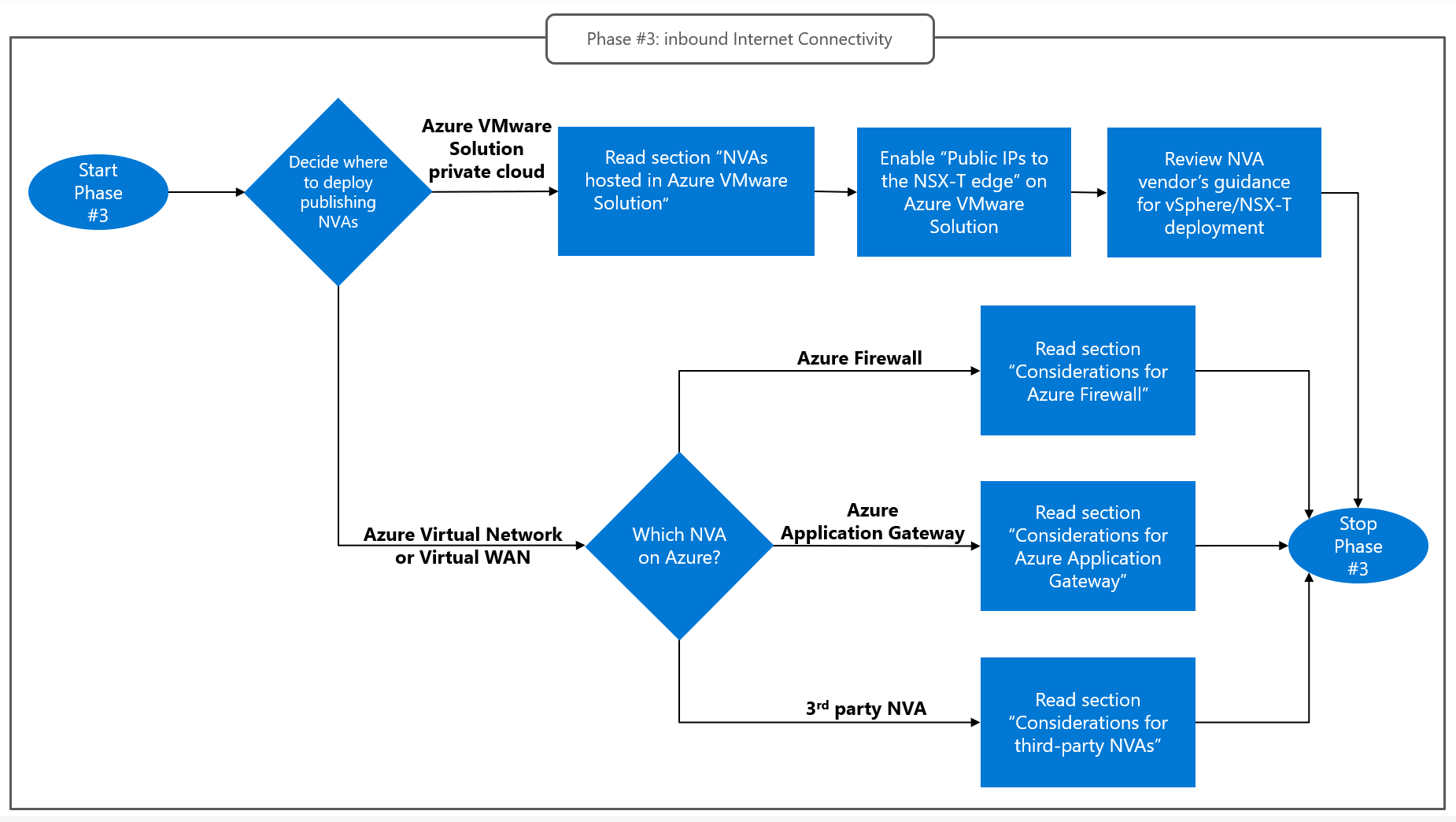

以下流程图总结了如何处理此阶段:

托管在 Azure 虚拟网络中的 NVA

通过 Azure 服务(Azure 防火墙、应用程序网关)或托管在虚拟网络中的第三方 NVA 发布Azure VMware 解决方案应用程序只需在虚拟网络与Azure VMware 解决方案私有云之间建立第 3 层连接。 有关详细信息,请参阅设计阶段 2:Azure 虚拟网络连接性。

以下部分提供了每个选项的指导。

Azure 防火墙注意事项

Azure 防火墙是用于通过 Microsoft 第 3 层或第 4 层设备公开通用 TCP 或 UDP 终结点的首选选项。 若要通过Azure 防火墙发布Azure VMware 解决方案应用程序,需要配置一个将防火墙的公共 IP 映射到Azure VMware 解决方案应用程序终结点的专用 IP 的目标网络地址转换(DNAT)规则。 Azure 防火墙自动使用源网络地址转换(SNAT)将来自 Internet 的 IP 地址转换为其自己的专用 IP 地址。 因此,Azure VMware 解决方案虚拟机(VM)接收其源 IP 地址为防火墙 IP 的流量。 有关详细信息,请参阅使用 Azure 门户 通过 Azure 防火墙 DNAT 筛选入站 Internet 流量。

有关Azure 应用程序网关的注意事项

应用程序网关是公开在Azure VMware 解决方案上运行的 HTTP(S) 应用程序的首选选项。 此 Microsoft HTTP 反向代理提供:

- HTTP 请求路由。

- Web 应用程序防火墙(WAF)功能。

使用应用程序网关时,Azure VMware 解决方案私有云中运行的应用程序服务器接收其源 IP 地址为应用程序网关 IP 的流量。 如果应用程序逻辑需要访问该信息,则客户端的 IP 地址可以采用 HTTP 请求(通常作为 自定义 x-forwarded-for 标头)进行传输。 有关详细信息,请参阅本文,了解如何通过应用程序网关发布Azure VMware 解决方案应用程序。

注意

应用程序网关目前是唯一可用于公开在 Azure VMware 解决方案 VM 上运行的 Web 应用的 Microsoft 负载均衡器。 这是因为,它允许在配置 VM 的后端池时直接指向Azure VMware 解决方案上运行的 VM 的专用 IP 地址。

第三方 NVA 的注意事项

第三方 NVA 可以提供第 3 层或第 4 层防火墙功能或第 7 层反向代理/WAF 功能。 按照 NVA 供应商的指导,在 Azure 虚拟网络中部署设备。 有关如何在 Azure 上创建高可用性 NVA 群集的详细指南超出了本指南的范围。 以下高级注意事项足以适用于任何 NVA 技术:

- 高可用性(HA)是你的责任。 NVA 群集应包含两个或更多活动的 NVA 实例( N-active HA 模型)。 应避免主动-被动 HA,因为它可以防止水平可伸缩性。

- 应使用标准 SKU Azure 负载均衡器将所有入站 Internet 连接分发到所有正在运行的实例。

- 必须将第 3 层和第 4 层 NVA 配置为使用 DNAT 将入站 Internet 连接转换为要发布的Azure VMware 解决方案应用程序的专用 IP。

- 若要保留流对称性,需要将第 3 层和第 4 层 NVA 配置为使用 SNAT 将入站 Internet 连接转换为其出口接口的专用 IP 地址。

- 第 7 层 NVA 充当反向代理,为每个入站客户端连接维护两个不同的 TCP 会话:一个在客户端和 NVA 之间,一个在 NVA 和 上游 应用程序服务器之间。 后一个会话源自 NVA 出口接口的专用 IP 地址。 HTTP(S) 应用程序允许第 7 层 NVA 将客户端的公共 IP 地址传递到 HTTP 请求标头中的应用程序服务器。

Azure VMware 解决方案中托管的 NVA(NSX-T 数据中心边缘上的公共 IP)

若要通过部署在 Azure VMware 解决方案 上的第三方 NVA 发布Azure VMware 解决方案应用程序,需要在私有云的 NSX-T 数据中心 Edge 上启用公共 IP。 此功能将 Azure 公共 IP 从 Azure 公共 IP 前缀 与私有云相关联,并将 Microsoft 主干配置为将这些 IP 定向到私有云的 NSX-T0 或 T1 网关的 Internet 流量。 然后,可以将 T1 网关配置为使用 DNAT 将入站连接转换为附加到 NSX-T 段的 NVA 的专用 IP。 有关在 NSX-T 数据中心 Edge 上配置公共 IP 并配置用于入站 Internet 连接的 DNAT 规则的指导,请参阅 NSX-T 数据中心边缘上的“启用公共 IP”。 在 NSX-T 数据中心边缘上将Azure VMware 解决方案与公共 IP 配合使用时,需要考虑以下注意事项:

- 在 T1 网关上执行 NAT,而不是在 T0 网关上执行 NAT。 在Azure VMware 解决方案私有云中,T0 网关是主动-主动设备对,因此它们无法处理有状态 NAT 会话。

- 需要将公共 IP 关联到 Azure 公共 IP 前缀。 目前不支持使用自定义 IP 地址前缀中的 IP(BYOIP)。

- 在 NSX-T 数据中心 Edge 上使用公共 IP 配置Azure VMware 解决方案私有云时,将在 T0/T1 网关中安装默认路由。 它通过 Microsoft 主干边缘路由出站 Internet 连接。 因此,使用 NSX-T 数据中心 Edge 上的公共 IP 进行入站 Internet 连接也决定了出站连接的实现选项,本指南的下一篇文章对此进行了介绍。

后续步骤

了解出站 Internet 连接。