你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

适用于: Azure Stack Edge Pro - GPU

Azure Stack Edge Pro - GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

在 Azure Stack Edge Pro 设备上,配置计算角色时,会创建 Kubernetes 群集。 创建 Kubernetes 群集后,即可通过本机工具(例如 kubectl)从客户端计算机本地连接和管理群集。

本文介绍如何连接到 Azure Stack Edge Pro 设备上的 Kubernetes 群集,然后使用 kubectl 对其进行管理。

先决条件

在开始之前,请确保:

可以访问 Azure Stack Edge Pro 设备。

已按照激活 Azure Stack Edge Pro 中所述的内容激活 Azure Stack Edge Pro 设备。

已在设备上启用了计算角色。 当你根据在 Azure Stack Edge Pro 设备上配置计算中的说明在设备上配置计算时,还在设备上创建了 Kubernetes 群集。

可以访问运行 PowerShell 5.0 或更高版本的 Windows 客户端系统,因此可以访问该设备。 也可使用任何其他客户端,只要安装了受支持的操作系统即可。

你有来自本地 Web UI 的“设备”页面的 Kubernetes API 终结点。 有关详细信息,请参阅获取 Kubernetes API 终结点中的说明

连接到 PowerShell 界面

创建 Kubernetes 群集后,可以访问该群集来创建命名空间和用户,并将用户分配到命名空间。 这将要求你连接到设备的 PowerShell 界面。 在运行 PowerShell 的 Windows 客户端上执行以下步骤。

远程连接到设备的过程不同,具体取决于客户端的操作系统。

从 Windows 客户端远程连接

先决条件

在开始之前,请确保:

Windows 客户端运行 Windows PowerShell 5.0 或更高版本。

你的 Windows 客户端的签名链(根证书)与设备上安装的节点证书相对应。 有关详细说明,请参阅在 Windows 客户端上安装证书。

hosts文件位于 Windows 客户端的C:\Windows\System32\drivers\etc,具有与节点证书对应的条目,格式如下:<Device IP> <Node serial number>.<DNS domain of the device>下面是

hosts文件的示例条目:10.100.10.10 1HXQG13.wdshcsso.com

详细步骤

请按照以下步骤从 Windows 客户端进行远程连接。

以管理员身份运行 Windows PowerShell 会话。

确保 Windows 远程管理服务正在客户端上运行。 在命令提示符处,键入:

winrm quickconfig有关详细信息,请参阅 Windows 远程管理的安装和配置。

将变量分配给

hosts文件中使用的连接字符串。$Name = "<Node serial number>.<DNS domain of the device>"将

<Node serial number>和<DNS domain of the device>替换为设备的节点序列号和 DNS 域。 可以从设备的本地 Web UI 中的“证书”页获取节点序列号的值,从“设备”页获取 DNS 域。若要将设备的连接字符串添加到客户端的受信任主机列表,请键入以下命令:

Set-Item WSMan:\localhost\Client\TrustedHosts $Name -Concatenate -Force在设备上启动 Windows PowerShell 会话:

Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL如果看到与信任关系相关的错误,请检查上传到你的设备的节点证书的签名链是否也安装在访问设备的客户端上。

根据提示提供密码。 使用登录到本地 Web UI 时所用的同一密码。 默认的本地 Web UI 密码为 Password1。 使用远程 PowerShell 成功连接到设备后,可以看到以下示例输出:

Windows PowerShell Copyright (C) Microsoft Corporation. All rights reserved. PS C:\WINDOWS\system32> winrm quickconfig WinRM service is already running on this machine. PS C:\WINDOWS\system32> $Name = "1HXQG13.wdshcsso.com" PS C:\WINDOWS\system32> Set-Item WSMan:\localhost\Client\TrustedHosts $Name -Concatenate -Force PS C:\WINDOWS\system32> Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL WARNING: The Windows PowerShell interface of your device is intended to be used only for the initial network configuration. Please engage Microsoft Support if you need to access this interface to troubleshoot any potential issues you may be experiencing. Changes made through this interface without involving Microsoft Support could result in an unsupported configuration. [1HXQG13.wdshcsso.com]: PS>

使用 -UseSSL 选项时,将在 https 上通过 PowerShell 进行远程处理。 建议始终使用 https 通过 PowerShell 进行远程连接。 在受信任的网络中,可以使用 http 通过 PowerShell 进行远程连接。 首先在本地 UI 中通过 http 启用远程 PowerShell。 然后,可以使用上述过程(无需 -UseSSL 选项)连接到设备的 PowerShell 接口。

如果使用的不是证书(建议使用证书!),可使用会话选项跳过证书验证检查:-SkipCACheck -SkipCNCheck -SkipRevocationCheck。

$sessOptions = New-PSSessionOption -SkipCACheck -SkipCNCheck -SkipRevocationCheck

Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL -SessionOption $sessOptions

下面是跳过证书检查时的示例输出:

PS C:\WINDOWS\system32> $Name = "1HXQG13.wdshcsso.com"

PS C:\WINDOWS\system32> $sessOptions = New-PSSessionOption -SkipCACheck -SkipCNCheck -SkipRevocationCheck

PS C:\WINDOWS\system32> $sessOptions

MaximumConnectionRedirectionCount : 5

NoCompression : False

NoMachineProfile : False

ProxyAccessType : None

ProxyAuthentication : Negotiate

ProxyCredential :

SkipCACheck : True

SkipCNCheck : True

SkipRevocationCheck : True

OperationTimeout : 00:03:00

NoEncryption : False

UseUTF16 : False

IncludePortInSPN : False

OutputBufferingMode : None

MaxConnectionRetryCount : 0

Culture :

UICulture :

MaximumReceivedDataSizePerCommand :

MaximumReceivedObjectSize :

ApplicationArguments :

OpenTimeout : 00:03:00

CancelTimeout : 00:01:00

IdleTimeout : -00:00:00.0010000

PS C:\WINDOWS\system32> Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL -SessionOption $sessOptions

WARNING: The Windows PowerShell interface of your device is intended to be used only for the initial network configuration. Please

engage Microsoft Support if you need to access this interface to troubleshoot any potential issues you may be experiencing.

Changes made through this interface without involving Microsoft Support could result in an unsupported configuration.

[1HXQG13.wdshcsso.com]: PS>

重要

在当前版本中,只能通过 Windows 客户端连接到设备的 PowerShell 接口。 -UseSSL 选项不适用于 Linux 客户端。

通过 Kubernetes RBAC 配置群集访问

创建 Kubernetes 群集后,可以通过命令行使用 kubectl 来访问群集。

在此方法中,请创建一个命名空间和一个用户。 然后,将用户与命名空间相关联。 还需要获取配置文件,该文件允许你使用 Kubernetes 客户端直接与创建的 Kubernetes 群集通信,而无需连接到 Azure Stack Edge Pro 设备的 PowerShell 界面。

创建命名空间。 类型:

New-HcsKubernetesNamespace -Namespace <string>注意

命名空间和用户名需要遵循 DNS 子域命名约定。

下面是示例输出:

[10.100.10.10]: PS> New-HcsKubernetesNamespace -Namespace "myasetest1"创建一个用户并获取一个配置文件。 类型:

New-HcsKubernetesUser -UserName <string>注意

不能使用 aseuser 作为用户名,因为它是为与 Azure Stack Edge Pro 的 IoT 命名空间关联的默认用户保留的。

下面是配置文件的示例输出:

[10.100.10.10]: PS> New-HcsKubernetesUser -UserName "aseuser1" apiVersion: v1 clusters: - cluster: certificate-authority-data: LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUN5RENDQWJDZ0F3SUJBZ0lCQURBTkJna3Foa2lHOXcwQkFRc0ZBREFWTVJNd0VRWURWUVFERXdwcmRXSmwKY201bGRHVnpNQjRYRFRJd01ERXlPVEUyTlRFeE4xb1hEVE13TURFeU5qRTJOVEV4TjFvd0ZURVRNQkVHQTFVRQpBeE1LYTNWaVpYSnVaWFJsY3pDQ0FTSXdEUVlKS29aSWh2Y05BUUVCQlFBRGdnRVBBRENDQVFvQ2dnRUJBTXNpCkdZUHB0U1VWcDhKZEdVcHE1MVBURWhsZm8wWkk3YXFBdUlrOHZWdUFCZHJQK1FBSzFxcEN1di93NjIwbUtpZ0QKak1aT3Q4QkREREppWHF6UDZRZm5Oc0U2VXBHMnh0YnYrcTZHV2R5K0t6WkxMbXlwWGY3VjlzZEJnejVKVDNvYQpIdzFja2NTUklHSlV3UWxTbklNaHJUS3JUNDZFUUp3d282TmlNUzZMZDZieVk3WkUrTGg3OS9aNEhLanhTRmhMClc5ZG8veThZR3FXUDZmZTFmMmVmSkhUeGtwR05HZE1UVjNuOFlCZ0pSRzdrNjh0N2MrZ1NhbUlVWVJpTUNSNFAKYlFxcFpscWYvV2REZEJHOFh6aDJ0M1l4SkVIMm00T0Z1cSsvUitMYm95aHdKbmNMdVJ5OEpNZWlwTEQ3UlN0QwpZTDNNR0EzN2JieTRyYm4zVzg4Q0F3RUFBYU1qTUNFd0RnWURWUjBQQVFIL0JBUURBZ0trTUE4R0ExVWRFd0VCCi93UUZNQU1CQWY4d0RRWUpLb1pJaHZjTkFRRUxCUUFEZ2dFQkFNbzFwWlBtQzV1cmRPZUJhSWQ4eEQzRkxCMG8KTlErbXBXMWpDd0ZtY3h6dUtlWmRsNXc2N0tuS2JTcDR0TXo1cXg3bUtSc0UxcnBoWkh2VHlKUXg1ZFk2ZE1Kdgp5d2FQZjBpT05TNlU2cC9INE12U1dJaEtJZ1FuTnE1dDh4TjJCNnZpQW41RmZoRkx6WEQrUlZGSm42cnovWkZnCmV6MHpxTkNKYmcvelFucFROcmQ2cnFFRHpoSVFZOVdYVWQycFh3ZXRqUXJpMkpZamh4NmtEcTVoRkZTM0FLUnIKOWlQTVQxaWNkR1NUMFVvM1hIZ1k2ck45WGp3MHFrY2I0Sy83UlVVWlRvS3dKamROR3lNTnpad000L2puR0p5SwpQTE9ycU5Ddlkvb0lkVEM5eVZVY3VRbXVlR0VqT20xUnN1RDFHYVE0RTZwakppVWJpMVdrajJ1bFhOWT0KLS0tLS1FTkQgQ0VSVElGSUNBVEUtLS0tLQo= server: https://10.128.47.90:6443 name: kubernetes contexts: - context: cluster: kubernetes user: aseuser1 name: aseuser1@kubernetes current-context: aseuser1@kubernetes kind: Config preferences: {} users: - name: aseuser1 user: client-certificate-data: LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUMwVENDQWJtZ0F3SUJBZ0lJWlFXcjY2cGFWSm93RFFZSktvWklodmNOQVFFTEJRQXdGVEVUTUJFR0ExVUUKQXhNS2EzVmlaWEp1WlhSbGN6QWVGdzB5TURBeE1qa3hOalV4TVRkYUZ3MHlNVEF4TWpneU1qVTJNVGRhTUJNeApFVEFQQmdOVkJBTVRDR0Z6WlhWelpYSXhNSUlCSWpBTkJna3Foa2lHOXcwQkFRRUZBQU9DQVE4QU1JSUJDZ0tDCkFRRUF4R3RDaXJ2cVhGYm5wVmtaYlVPRWQ3cXg2UzNVZ092MlhHRHNKM2VYWXN0bUxQVjMrQnlBcWwyN211L1AKaWdmaWt6MG9QSW1iYmtvcVJkamlYckxFZnk0N3dHcEhzdUhUOHNLY2tHTnJleFE2bXhaZ29xaU1nL2FuMUpMdwpiOFEvVnlQaWdVdUt6eVBseEhUZmlmSVM5MzR1VnZVZUc0dzlMRjAyZ2s2Nitpc0ZtanhsVmhseWRMNlc2UmZTCjl0OGpNMEFkdEpJL0xNbE13RHJJRVdFKzM4WDVNelJhQkJYNnlzNDFWSkZxekcwdW14dHdxN2pGOXp1UTE4ekIKalRZaDl3OWVKcDJwS2Fvak5tNE9SSDh4SzVSaUhocjJ2anFJWXkxRDd2WDh0b0U1K05HNmxHZjh5L1NvQnNRbQpmOG9vL1k3SEZmQXVGdlN6WUc1RUlQTFM4UUlEQVFBQm95Y3dKVEFPQmdOVkhROEJBZjhFQkFNQ0JhQXdFd1lEClZSMGxCQXd3Q2dZSUt3WUJCUVVIQXdJd0RRWUpLb1pJaHZjTkFRRUxCUUFEZ2dFQkFNR1BxY0YzS1BCbHZ0K24KN1NOcGE3anhWYkhZVGxyNTgwVWxzek93WEwwVnVPUUlCYmN2djIzZk9HNkhDZlQ0bWxBU0JRWVNZcmpLMjJTTwpTWld4cjNQUDlhVzNHajkxc0ttSnc1ZUF1WFhQbUJpK1RWQzBvY0ZLaEQvZ0o1aC93YnBaVndpVjVyRWE5Kzc2CnhNcFAzRld6dG5tT1hPaEl6UFNlR3B4YWpwQXd3ZXd4QU0yb0xGRFZFcy9XTFFMODJZM3NFcE93NVNaSVJJNXMKUHhMUTVnV1ZPM2x2SXcwZ3IrdkJlanZSOUZKaWVuTWFRdGdjSVgyRmpDaDBRMHVYRkdsTVNXWEljbjRLRTR0TApQSFFMalRSVUwyVnRXcW1YZ1RBM3RzN01DcGNRTFdPZFJUYkpSejZCbkc1aXVwcDdOSlFvYW9YcWpNVk5DVDZCCllYMEd0Skk9Ci0tLS0tRU5EIENFUlRJRklDQVRFLS0tLS0K client-key-data: LS0tLS1CRUdJTiBSU0EgUFJJVkFURSBLRVktLS0tLQpNSUlFb2dJQkFBS0NBUUVBeEd0Q2lydnFYRmJucFZrWmJVT0VkN3F4NlMzVWdPdjJYR0RzSjNlWFlzdG1MUFYzCitCeUFxbDI3bXUvUGlnZmlrejBvUEltYmJrb3FSZGppWHJMRWZ5NDd3R3BIc3VIVDhzS2NrR05yZXhRNm14WmcKb3FpTWcvYW4xSkx3YjhRL1Z5UGlnVXVLenlQbHhIVGZpZklTOTM0dVZ2VWVHNHc5TEYwMmdrNjYraXNGbWp4bApWaGx5ZEw2VzZSZlM5dDhqTTBBZHRKSS9MTWxNd0RySUVXRSszOFg1TXpSYUJCWDZ5czQxVkpGcXpHMHVteHR3CnE3akY5enVRMTh6QmpUWWg5dzllSnAycEthb2pObTRPUkg4eEs1UmlIaHIydmpxSVl5MUQ3dlg4dG9FNStORzYKbEdmOHkvU29Cc1FtZjhvby9ZN0hGZkF1RnZTellHNUVJUExTOFFJREFRQUJBb0lCQUVVSUVXM2kxMTQycU5raQo5RjNEWWZZV1pscTJZYjRoc0FjTmhWSGxwUTN5d0dsQ3FEUktDQ3BZSVF3MkJqSFR6WnpEM0xWU0E0K0NmMUxuCkE4QVdnaHJVcStsWE1QVzhpcG9DTGJaTlNzUUord0x3bld2dFl0MHFQaGZtd0p2M1UrK1RUQkwyOHNVVUw3ZVkKLzh0aWlhbno3ZU5mNklIMENyZmgxcnQ3WWhsemtRd1hBVHNScVJja0dMaTgrdGN5WnVzdGFhbENUSzBGRTdCaQpBUGE5a2w1SG56eCs4TTcvNWladHkwTUIxYWpWMnlGblBkUmlKSFVCb1AxVVV0QUthYjVZU0RvNllkZ2pIUTRHCjNWN1l1YWZobnVFMXA0VVIvUkloVVdjRlVVaTFBOFpZMFdnd1BDTmhnMWpQZU5vb2Y1UHpRbEY1OTRBREVwUUYKOFR2bG92RUNnWUVBOWZZbUxyY0tlQ0JiMTFoQVhoTi91Z1RTbU5xNnpFL1pPSWl6M0xwckdjRDhvWDdCVW9GcgplelkxbktSS2tkczE5OERnVjlQZUhuNzllQTRoMjM5RkIwNFFhMUJBdUVMRzRsdHJ3VlNxaFBENUR6YkcrSEhSCnJtYThVMEpUSmVVS0tJVjRUUGxlTzFtK2tjbkRJVXY1ckpwZDVXU3RvcUhXdk9RZkEvRUF0VlVDZ1lFQXpHOTcKTitCZVVvbFNiREttVUNGdTdPZGhYSXJYR3RnSEorZ2JOMDlnSHRURG5PY0IxZ1NzNkpZa1FPQU9qbWFxK05lRAp5SUF1NytheWlFRmpyT2tzTGhkSTREUXNkWFZveFFGVko1V1JwWlk3UTVRaFZpYUR2enR4NDlzSDlKSkplM2U0Cnl3NWdpNGkxKy90MnY2eWRKcWdNQ0xxOHlEdFRrcE9PSitkbkp5MENnWUJwZ3lpcURaZU9KTU9CUTdpSkl2QSsKQ21lVmJ1K0hTaEd6TU9HSHBPamc2V3IybEh1Mk94S3lqblM5TjdWTmtLNDhGQitwVFpnUm1RUi9CZ0Q4T2tLUQplYXFOZnFYazViQ1AxZ3dKcVpwazRVTFdoZmNoQ1NLY0lESlZ2VFFTSTRrU0RQK29kYWs0Nkt6WnVhWGRtTXdJCmdVZ2FhZkFhdmpaeVhhSDRmT0NDNlFLQmdHVXJCaDh3dVh5KzJEc1RGWnF4OE9McjNoS2Q0clUyRXRSODJIc1cKbk1xbEgraVZxU0x3VFdFTWJBUnUzTVU3cVlCYnBxdWlRNWdVNG1UcmR4Z3FpK0tEUTEwd2RJL3IrbDBEdTlCTApCRGlkajlaeGg4M0tZWWhSTXBzLzJULys1TDVsRU4zcnozczl2RkZtcisxS3pycENqeklDdDBtZmtrd0hHV0pGCjhaWkJBb0dBVXB3aUIrcWlHbkpxU1FtZHNSZFVabGFBaTRpbGhaa01RYTRHem95ZFQ3OTVHTm44ZThBRjd3WHMKTGpyYjdEV1FwakdCMnZpUlkySUZBVmIyKzZsdDlwOVJRMTZnSmxpNU5ZRXVvQWRoWXBsVWdBZGFHWHNGNHdabwo3SHFHTHBGdmUxVU5Gb0dQdkxpWUNrUFVYdGduQ3dNb0R2SEpKNzVYMXl6ckh6cmxUS1k9Ci0tLS0tRU5EIFJTQSBQUklWQVRFIEtFWS0tLS0tCg== [10.100.10.10]: PS>配置文件以纯文本格式显示。 复制此文件并将其保存为配置文件。

重要

不要将配置文件保存为 .txt 文件,在保存文件时不应带有任何文件扩展名。

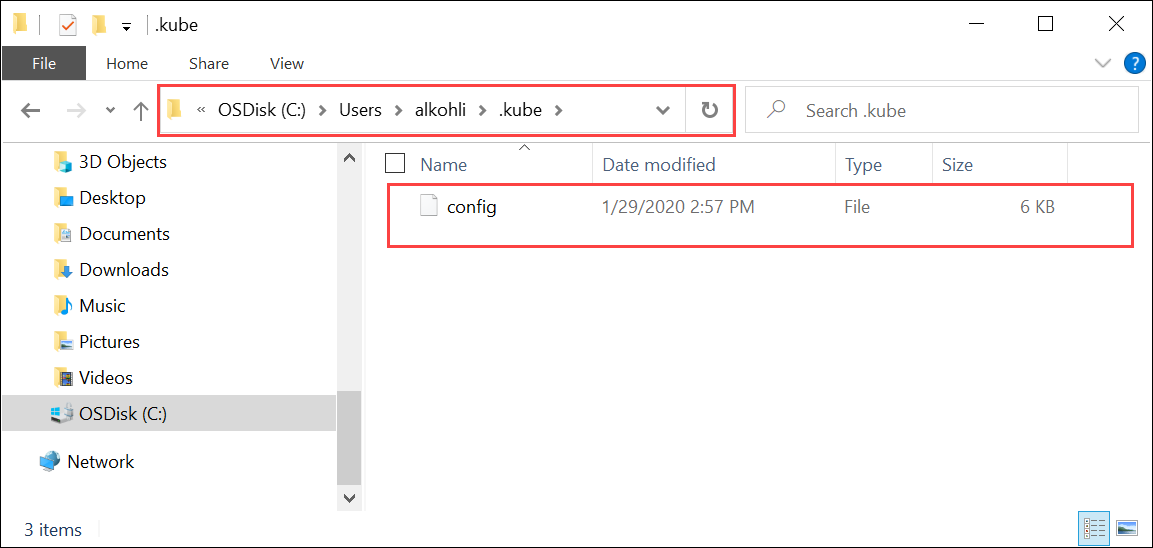

配置文件应位于本地计算机上用户配置文件的

.kube文件夹中。 将该文件复制到用户配置文件的该文件夹中。

将命名空间与创建的用户相关联。 类型:

Grant-HcsKubernetesNamespaceAccess -Namespace <string> -UserName <string>下面是示例输出:

[10.100.10.10]: PS>Grant-HcsKubernetesNamespaceAccess -Namespace "myasetest1" -UserName "aseuser1"有了配置文件后,就不需要对群集进行物理访问。 如果客户端可以对 Azure Stack Edge Pro 设备 IP 进行 ping 操作,你应该可以使用 kubectl 命令来定向群集。

在客户端上启动新的 PowerShell 会话。 不需要连接到设备接口。 你现在可以使用以下命令在客户端上安装

kubectl:PS C:\windows\system32> curl.exe -LO "https://dl.k8s.io/release/v1.25.0/bin/windows/amd64/kubectl.exe" PS C:\windows\system32>例如,如果 Kubernetes 主节点运行的是 v1.25.0,请在客户端上安装 v1.25.0。

重要

下载客户端,与主节点相差不超过一个次要版本的客户端。 不过,客户端版本可比主节点最多领先一个次要版本。 例如,v1.3 主节点应该可以使用 v1.1、v1.2 和 v1.3 节点,并且应该可以使用 v1.2、v1.3 和 v1.4 客户端。 有关 Kubernetes 客户端版本的详细信息,请参阅 Kubernetes 版本和版本偏差支持策略。 有关 Azure Stack Edge Pro 上的 Kubernetes 服务器版本的详细信息,请参阅“获取 Kubernetes 服务器版本”。 有时,如果运行用于 Windows 的 Docker 或其他工具,则会在系统上预安装

kubectl。 必须下载此部分所述的特定版本的kubectl,才能使用此 kubernetes 群集。此安装需要几分钟的时间。

验证安装的版本是否是下载的版本。 应指定在系统上安装

kubectl.exe的位置的绝对路径。PS C:\Users\myuser> C:\windows\system32\kubectl.exe version Client Version: version.Info{Major:"1", Minor:"15", GitVersion:"v1.15.2", GitCommit:"f6278300bebbb750328ac16ee6dd3aa7d3549568", GitTreeState:"clean", BuildDate:"2019-08-05T09:23:26Z", GoVersion:"go1.12.5", Compiler:"gc", Platform:"windows/amd64"} Server Version: version.Info{Major:"1", Minor:"15", GitVersion:"v1.15.1", GitCommit:"4485c6f18cee9a5d3c3b4e523bd27972b1b53892", GitTreeState:"clean", BuildDate:"2019-07-18T09:09:21Z", GoVersion:"go1.12.5", Compiler:"gc", Platform:"linux/amd64"} PS C:\Users\myuser>若要详细了解用于管理 Kubernetes 群集的

kubectl命令,请参阅 kubectl 概述。将 DNS 条目添加到系统上的 hosts 文件中。

以管理员身份运行记事本,并打开位于

C:\windows\system32\drivers\etc\hosts处的hosts文件。使用执行以前的步骤时在本地 UI 的“设备”页中保存的信息在 hosts 文件中创建条目。

例如,复制此终结点

https://compute.asedevice.microsoftdatabox.com/[10.100.10.10]可以创建包含设备 IP 地址和 DNS 域的以下条目:10.100.10.10 compute.asedevice.microsoftdatabox.com

若要验证你是否可以连接到 Kubernetes Pod,请键入:

PS C:\Users\myuser> kubectl get pods -n "myasetest1" No resources found. PS C:\Users\myuser>

现在,可将应用程序部署到命名空间中,然后查看这些应用程序及其日志。

重要

你无法运行许多命令,例如需要你有管理员访问权限的命令。 只能执行命名空间上允许的操作。

删除 Kubernetes 群集

若要删除 Kubernetes 群集,需要删除 IoT Edge 配置。

有关详细说明,请参阅管理 IoT Edge 配置。