你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

在容器注册表映像和正在运行的映像上创建豁免并禁用漏洞评估发现

注意

可以通过从安全分数中豁免管理组、订阅或特定资源来自定义漏洞评估体验。 了解如何为资源或订阅创建豁免。

如果组织需要忽略发现结果,而不是修正漏洞,则可以选择禁用发现结果。 禁用发现结果不会影响安全分数,也不会产生有害的噪音。

当发现结果与在禁用规则中定义的条件相匹配时,它不会显示在发现结果列表中。 典型方案示例包括:

- 禁用严重性低于中等的结果

- 禁用供应商不会修复的映像发现结果

重要

若要创建规则,需要有在 Azure Policy 中编辑策略的权限。 若要了解详细信息,请参阅 Azure Policy 中的 Azure RBAC 权限。

可以使用以下任意条件的组合:

- CVE - 输入要排除的发现结果的 CVE。 确保 CVE 有效。 用分号分隔多个 CVE。 例如, CVE-2020-1347; CVE-2020-1346。

- 映像摘要 - 指定应基于映像摘要排除漏洞的映像。 使用分号将多个摘要分开,例如:

sha256:9b920e938111710c2768b31699aac9d1ae80ab6284454e8a9ff42e887fa1db31;sha256:ab0ab32f75988da9b146de7a3589c47e919393ae51bbf2d8a0d55dd92542451c - 操作系统摘要 - 指定应基于映像操作系统排除漏洞的映像。 使用分号分隔多个版本,例如:ubuntu_linux_20.04;alpine_3.17

- 最低严重性 - 选择“低”、“中”、“高”或“严重”,以排除低于指定严重级别的漏洞。

- 修复状态 - 选择选项以根据漏洞的修复状态排除漏洞。

禁用规则根据建议应用,例如,若要在注册表映像和运行时映像上禁用 CVE-2017-17512,必须在这两个位置配置禁用规则。

注意

Azure 预览版补充条款包含适用于 beta 版、预览版或其他尚未正式发布的 Azure 功能的其他法律条款。

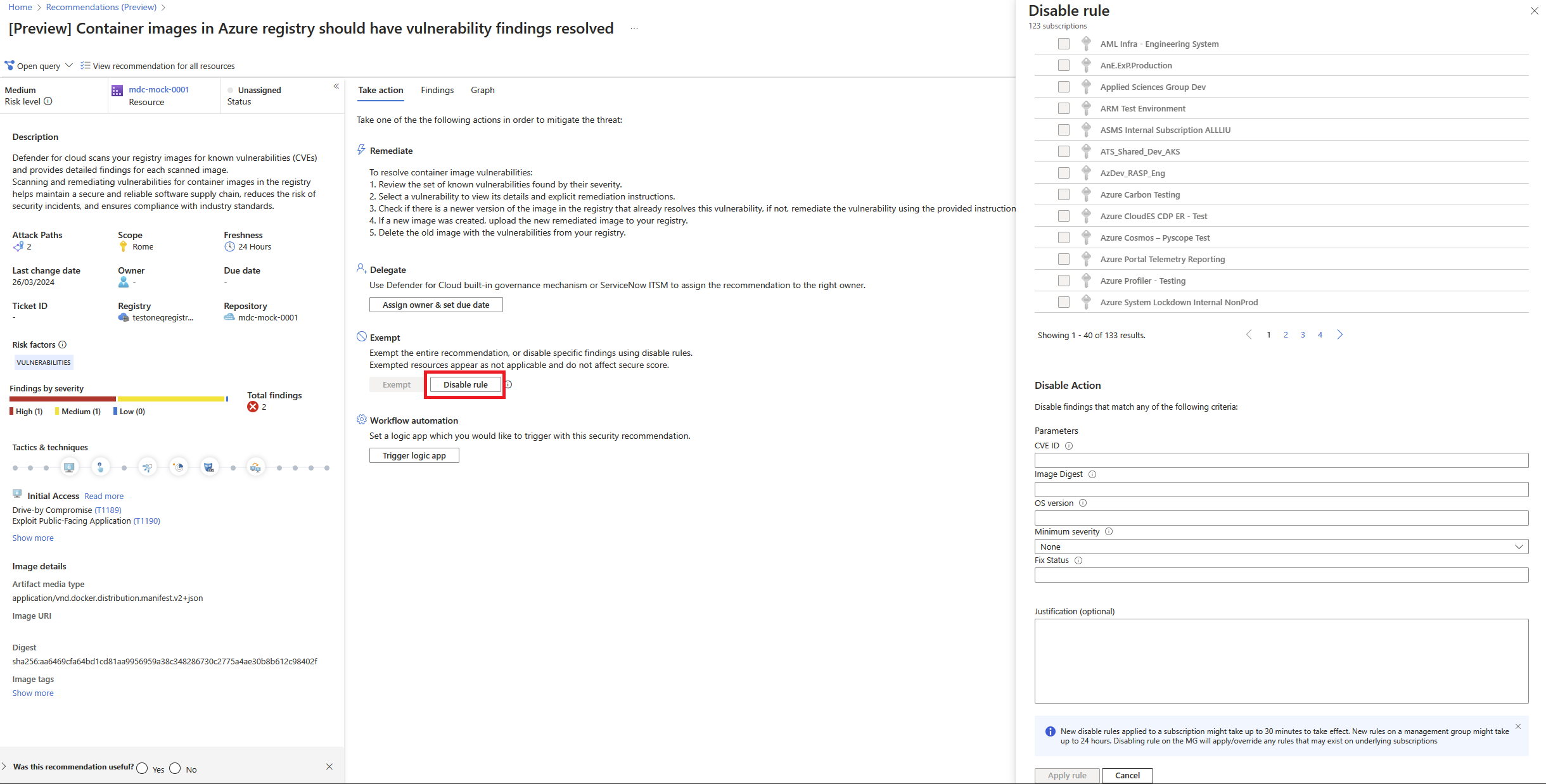

创建规则的步骤

在建议详细信息页中,对于“容器注册表映像应已解决发现的漏洞(由 Microsoft Defender 漏洞管理提供支持)”,或者“在 Azure 中运行的容器应已解决发现的漏洞”,请选择“禁用规则”。

选择相关范围。

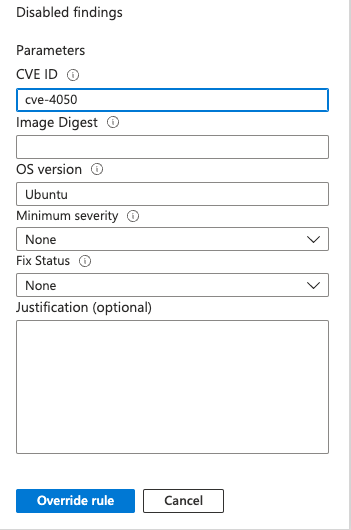

定义你的条件。 可以使用以下任一条件:

- CVE - 输入要排除的发现结果的 CVE。 确保 CVE 有效。 用分号分隔多个 CVE。 例如, CVE-2020-1347; CVE-2020-1346。

- 映像摘要 - 指定应基于映像摘要排除漏洞的映像。 使用分号将多个摘要分开,例如:

sha256:9b920e938111710c2768b31699aac9d1ae80ab6284454e8a9ff42e887fa1db31;sha256:ab0ab32f75988da9b146de7a3589c47e919393ae51bbf2d8a0d55dd92542451c - 操作系统摘要 - 指定应基于映像操作系统排除漏洞的映像。 使用分号分隔多个版本,例如:ubuntu_linux_20.04;alpine_3.17

- 最低严重性 - 选择“低”、“中”、“高”或“严重”,以排除小于和等于指定严重级别的漏洞。

- 修复状态 - 选择选项以根据漏洞的修复状态排除漏洞。

在理由文本框中,添加禁用特定漏洞的理由。 这有助于查看规则的任何人思路更清晰并加深理解。

选择“应用规则”。

重要

更改最多可能需要 24 小时才能生效.

查看、替代或删除规则

从建议详细信息页中,选择“禁用规则”。

在范围列表中,具有有效规则的订阅显示为“已应用规则”。

若要查看或删除规则,请选择省略号菜单(“...”)。

执行下列操作之一:

- 若要查看或替代禁用规则,请选择“查看规则”,进行所需的任何更改,然后选择“替代规则”。

- 若要删除禁用规则,请选择“删除规则”。

后续步骤

- 了解如何查看和修正注册表映像的漏洞评估结果。

- 详细了解无代理容器状况。