你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

了解实时 (JIT) VM 访问

本页介绍了 Microsoft Defender for Cloud 的实时 (JIT) VM 访问功能背后的原理以及建议背后的逻辑。

若要了解如何使用 Azure 门户(Defender for Cloud 或 Azure 虚拟机)或以编程方式向 VM 应用 JIT,请参阅如何使用 JIT 保护管理端口。

虚拟机上的开放管理端口的风险

威胁参与者会主动搜寻带有开放管理端口(如 RDP 或 SSH)的可访问计算机。 你的所有虚拟机都是潜在的攻击目标。 VM 在被成功入侵后将会用作进一步攻击环境中资源的入口点。

为什么 JIT VM 访问会是解决方案

与所有网络安全防护技术一样,你的目标应该是减小攻击面。 在这种情况下,这意味着开放端口更少,特别是管理端口。

你的合法用户也使用这些端口,因此将其保持关闭状态是不切实际的。

为了解决此难题,Microsoft Defender for Cloud 提供了 JIT。 使用 JIT,可以锁定发往 VM 的入站流量,降低遭受攻击的可能性,同时在需要时还允许轻松连接到 VM。

JIT 如何处理 Azure 和 AWS 中的网络资源

在 Azure 中,可以通过启用即时 VM 访问来阻止特定端口上的入站流量。 Defender for Cloud 确保针对网络安全组 (NSG) 和 Azure 防火墙规则中的所选端口存在“拒绝所有入站流量”规则。 这些规则限制对 Azure VM 管理端口的访问,并防止其受到攻击。

如果存在针对所选端口的其他规则,则现有规则的优先级高于新的“拒绝所有入站流量”规则。 如果所选端口没有现有的规则,则新规则在 NSG 和 Azure 防火墙中的优先级最高。

在 AWS 中,启用 JIT 访问后,附加的 EC2 安全组中针对选定端口的相关规则会被撤销,从而阻止这些特定端口上的入站流量。

当用户请求访问 VM 时,Defender for Cloud 会检查该用户是否具有该 VM 的 Azure 基于角色的访问控制 (Azure RBAC) 权限。 如果请求获得批准,Defender for Cloud 将配置 NSG 和 Azure 防火墙,以便在指定的时间内允许来自相关 IP 地址(或范围)的入站流量到达所选端口。 在 AWS 中,Defender for Cloud 会创建一个新的 EC2 安全组,允许入站流量发送到指定端口。 在该时间到期后,Defender for Cloud 会将 NSG 还原为以前的状态。 已经建立的连接不会被中断。

注意

JIT 不支持由 Azure 防火墙管理器控制的 Azure 防火墙保护的 VM。 Azure 防火墙必须配置规则(经典),并且不能使用防火墙策略。

Defender for Cloud 如何识别应该应用 JIT 的 VM

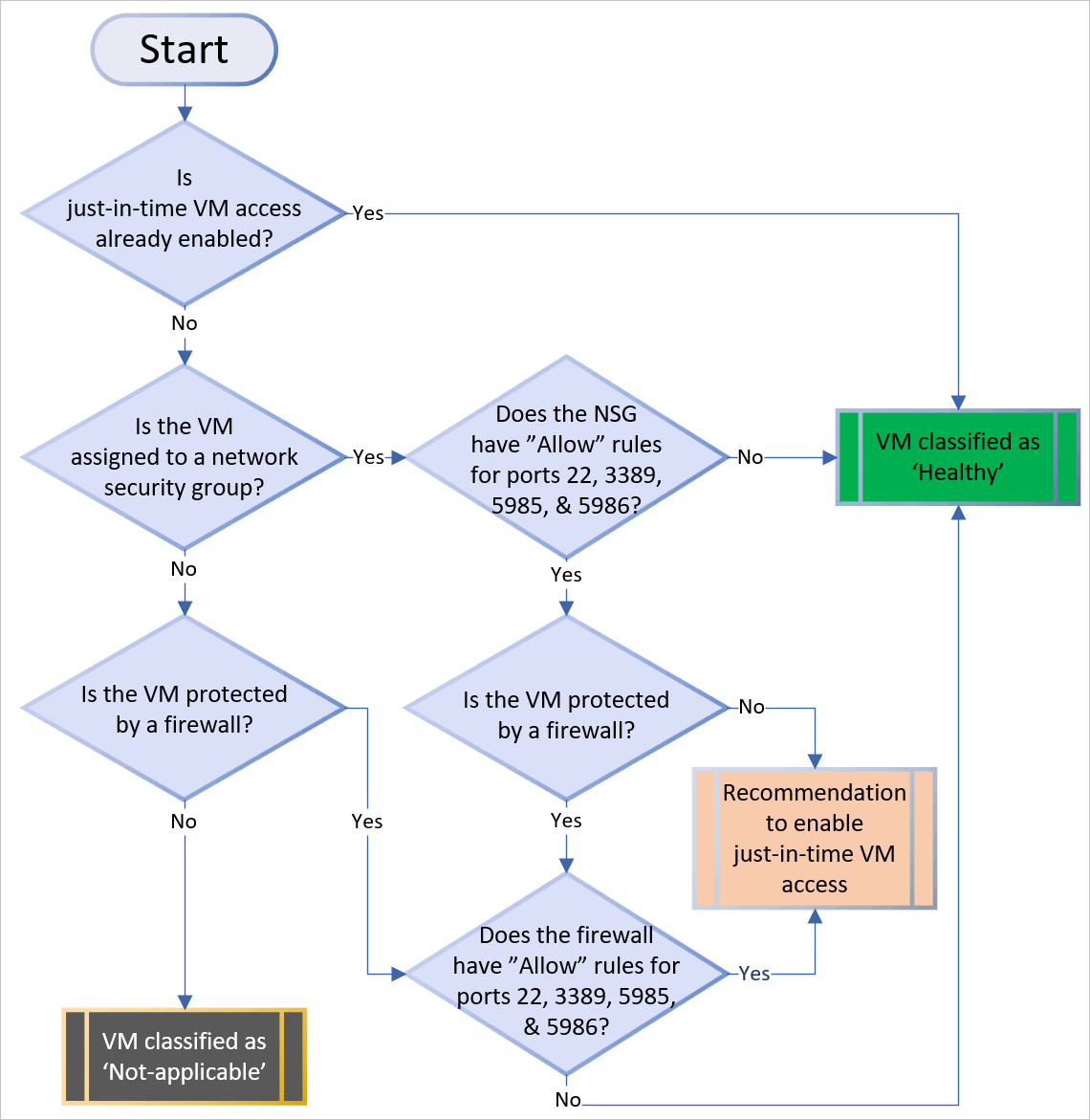

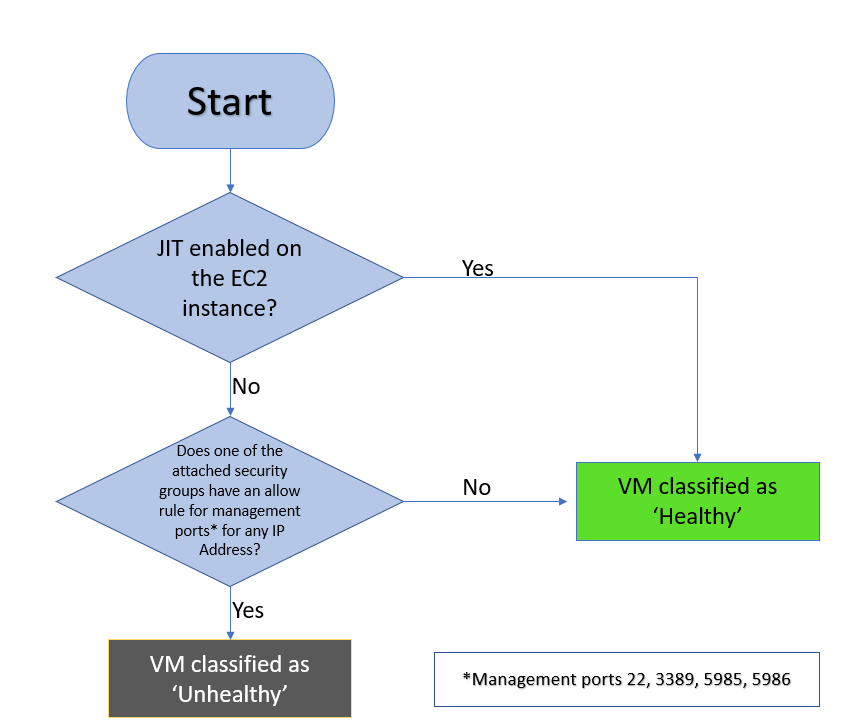

下图展示了 Defender for Cloud 在决定如何分类支持的 VM 时应用的逻辑:

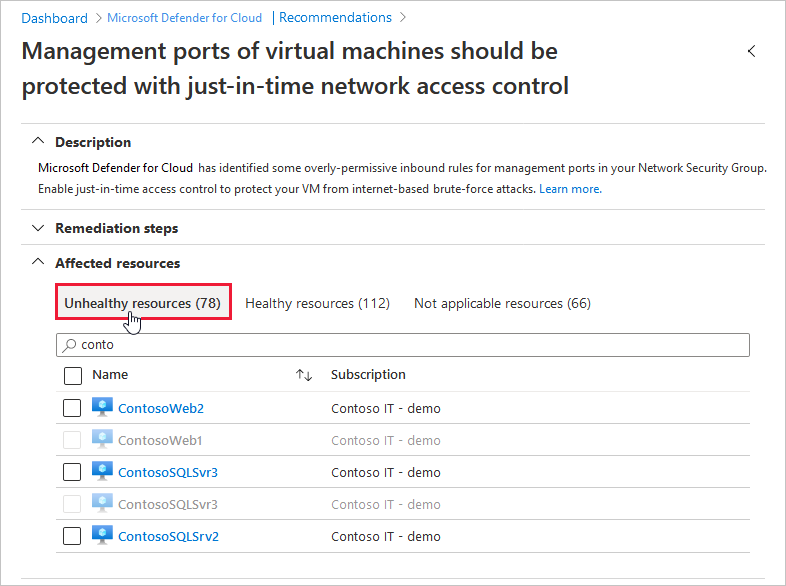

当 Defender for Cloud 发现可以从 JIT 获益的计算机时,它会将该计算机添加到建议的“运行不正常的资源”选项卡中。

下一步

本页说明了为何应使用实时 (JIT) 虚拟机 (VM) 访问。 如需了解如何启用 JIT 并请求访问已启用 JIT 的 VM: