你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

查看并修正 VM 上的漏洞评估解决方案的发现结果

当漏洞评估工具向 Defender for Cloud 报告漏洞时,Defender for Cloud 会提供调查结果和相关信息作为建议。 此外,调查结果还包括相关信息,例如修正步骤、相关的常见漏洞和风险 (CVE)、CVSS 分数等。 你可以查看一个或多个订阅或特定 VM 的已识别的漏洞。

查看虚拟机的扫描结果

若要查看漏洞评估结果(来自你配置的所有扫描器)和修正已识别的漏洞:

在 Defender for Cloud 的菜单中,打开“建议”页。

选择“计算机应已解决漏洞发现”建议。

Defender for Cloud 会显示针对当前所选订阅中所有 VM 的调查结果。 这些结果是按严重性排序的。

若要按特定 VM 筛选结果,请打开“受影响的资源”部分,然后选择所需的 VM。 或者,可以从资源运行状况视图中选择 VM,然后查看针对该资源的所有相关建议。

Defender for Cloud 会显示针对该 VM 的调查结果(按严重性排序)。

若要了解有关特定漏洞的详细信息,请选择此漏洞。

显示的详细信息窗格包含有关此漏洞的大量信息,其中包括:

- 指向所有相关 CVE 的链接(如果可用)

- 修正步骤

- 任何其他参考页

若要修正某一结果,请按照此详细窗格中的修正步骤进行操作。

禁用特定结果

如果组织需要忽略发现结果,而不是修正漏洞,则可以选择禁用发现结果。 禁用发现结果不会影响安全分数,也不会产生有害的噪音。

当发现结果与在禁用规则中定义的条件相匹配时,它不会显示在发现结果列表中。 典型方案包括:

- 禁用严重性低于中等的发现

- 禁用不可修补的发现结果

- 禁用 CVSS 分数低于 6.5 的发现结果

- 在安全检查或类别中禁用具有特定文本的查找(例如 “RedHat”)

重要

若要创建规则,需要有在 Azure Policy 中编辑策略的权限。 若要了解详细信息,请参阅 Azure Policy 中的 Azure RBAC 权限。

若要创建规则,请执行以下操作:

在计算机上应已解决漏洞发现的建议详细信息页中,选择“禁用规则”。

选择相关范围。

定义你的条件。 可以使用以下任一条件:

- 发现结果 ID

- 类别

- 安全检查

- CVSS 分数(v2、v3)

- 严重性

- 可修补状态

选择“应用规则”。

重要

更改最多可能需要 24 小时才能生效.

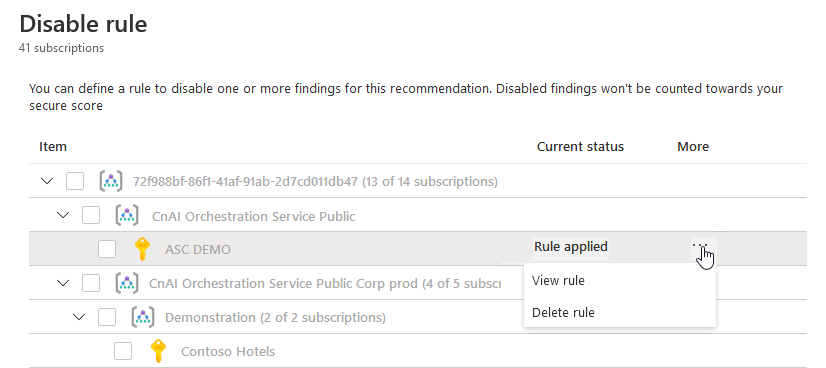

若要查看、替代或删除规则,请执行以下操作:

导出结果

若要导出漏洞评估结果,需要使用 Azure Resource Graph (ARG)。 此工具通过可靠的筛选、分组和排序功能使你能够即时访问云环境中的资源信息。 这是以编程方式或从 Azure 门户中查询 Azure 订阅中的信息的一种快速且有效的方式。

有关完整说明和示例 ARG 查询,请查看以下技术社区文章:导出 Microsoft Defender for Cloud 中的漏洞评估结果。

后续步骤

本文介绍了用于扫描 VM 的 Microsoft Defender for Cloud 漏洞评估扩展(由 Qualys 提供支持)。 如需相关材料,请参阅以下文章: