你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

适用于组织的 Microsoft Defender for IoT 中的新增功能存档

注意

Azure Defender for IoT 已重命名为 Microsoft Defender for IoT。

本文用作在 9 个多月前为适用于组织的 Microsoft Defender for IoT 发布的功能和增强功能的存档。

有关最新的更新,请参阅 Microsoft Defender For IoT 中有什么新增功能?。

下列标记功能为预览版。 Azure 预览版补充条款包含适用于 beta 版本、预览版或其他尚未正式发布的 Azure 功能的其他法律条款。

2021 年 12 月

传感器软件版本:10.5.4

增强了与 Microsoft Sentinel 的集成(预览版)

全新的采用 Defender for IoT 解决方案的 IoT OT 威胁监测已经发布,为 Microsoft Defender for IoT 与 Microsoft Sentinel 的集成提供了增强功能。 采用 Defender for IoT 解决方案的 IoT OT 威胁监测是专门为 Defender for Iot 数据配置的一组捆绑内容,包括分析规则、工作簿和剧本。 该解决方案目前仅支持运营网络 (OT/ICS)。

有关与 Microsoft Sentinel 集成的信息,请参阅教程:集成 Defender for IoT 和 Sentinel

Apache Log4j 漏洞

Microsoft Defender for IoT 版本 10.5.4 可以缓解 Apache Log4j 漏洞。 有关详细信息,请参阅安全顾问更新。

警报

Microsoft Defender for IoT 版本 10.5.4 提供重要的警报增强功能:

- 某些次要事件或边缘事例的警报现已禁用。

- 在某些情况下,最大程度减少一条警报消息中的类似警报数量。

这些变化减少了警报量,并使安全和操作事件的目标定位和分析更加有效。

有关详细信息,请参阅 OT 监视警报类型和说明。

永久禁用的警报

下列警报将在版本 10.5.4 中永久禁用。 与警报关联的流量仍支持检测和监视。

策略引擎警报

- RPC 过程调用

- 未授权的 HTTP 服务器

- MAC 地址的使用异常

默认禁用的警报

下面列出的警报在 10.5.4 版本中默认禁用。 如果需要,可以从传感器控制台的“支持”页重新启用警报。

异常引擎警报

- HTTP 标头中的参数数量异常

- HTTP 标头长度异常

- 非法 HTTP 标头内容

操作引擎警报

- HTTP 客户端错误

- RPC 操作失败

策略引擎警报

禁用这些警报还会禁止监视相关的流量。 具体而言,数据挖掘报表中不会报告此流量。

- 非法 HTTP 通信警报和 HTTP 连接数据挖掘流量

- 未经授权的 HTTP 用户代理警报和 HTTP 用户代理数据挖掘流量

- 未经授权的 HTTP SOAP 动作和 HTTP SOAP 动作数据挖掘流量

更新了警报功能

未经授权的数据库操作警报:之前,此警报涉及 DDL 和 DML 警报以及数据挖掘报告。 现在:

- DDL 流量:支持警报和监视。

- DML 流量:支持监视。 不支持警报。

“检测到新资产”警报:对于在 IT 子网中检测到的新设备,禁用此警报。 对于在 OT 子网中发现的新设备,仍然会触发“检测到新资产”警报。 OT 子网是自动检测的,用户可以根据需要对其进行更新。

最大程度减少警报

已最大程度地减少了特定情况下触发的警报,以帮助减少警报数量并简化警报调查。 在这些情况下,如果设备在目标上执行重复活动,那么只会触发一次警报。 以前,每次执行相同活动时,都会触发新警报。

这一新功能可用于以下警报:

- 端口扫描检测到的警报,基于源设备的活动(由异常引擎生成)

- 恶意软件警报,基于源设备的活动。 (由恶意软件引擎生成)。

- 疑似拒绝服务攻击警报,基于目标设备的活动(由恶意软件引擎生成)

2021 年 11 月

传感器软件版本:10.5.3

Microsoft Defender for IoT 10.5.3 版本提供以下功能增强。

本地管理控制台具有一个支持 ServiceNow 集成的新 API。 有关详细信息,请参阅本地管理控制台的集成 API 参考(公共预览版)。

已对多个 OT 和 ICS 协议分解器的网络流量分析进行了改进。

作为我们自动化维护的一部分,超过 90 天的存档警报现在将被自动删除。

根据客户反馈,针对警报元数据导出方面做了许多改进。

2021 年 10 月

传感器软件版本:10.5.2

Microsoft Defender for IoT 10.5.2 版本提供以下功能增强。

PLC 操作模式检测(公共预览版)

用户现在可以查看 PLC 操作模式状态、变化和风险。 如果 PLC 上存在物理密钥开关,则 PLC 操作模式包含 PLC 逻辑运行状态和物理密钥状态。

这一新功能通过检测不安全的 PLC 来帮助提高安全性,从而防止 PLC 程序下载等恶意攻击。 2017 年某石化厂遭受 Triton 攻击说明了此类风险的影响。 此外,操作工程师可以利用该信息了解企业 PLC 的操作模式。

什么是不安全模式?

如果检测到密钥状态为程序或检测到运行状态为远程或程序,则 Defender for IoT 将 PLC 定义为不安全。

可见性和风险评估

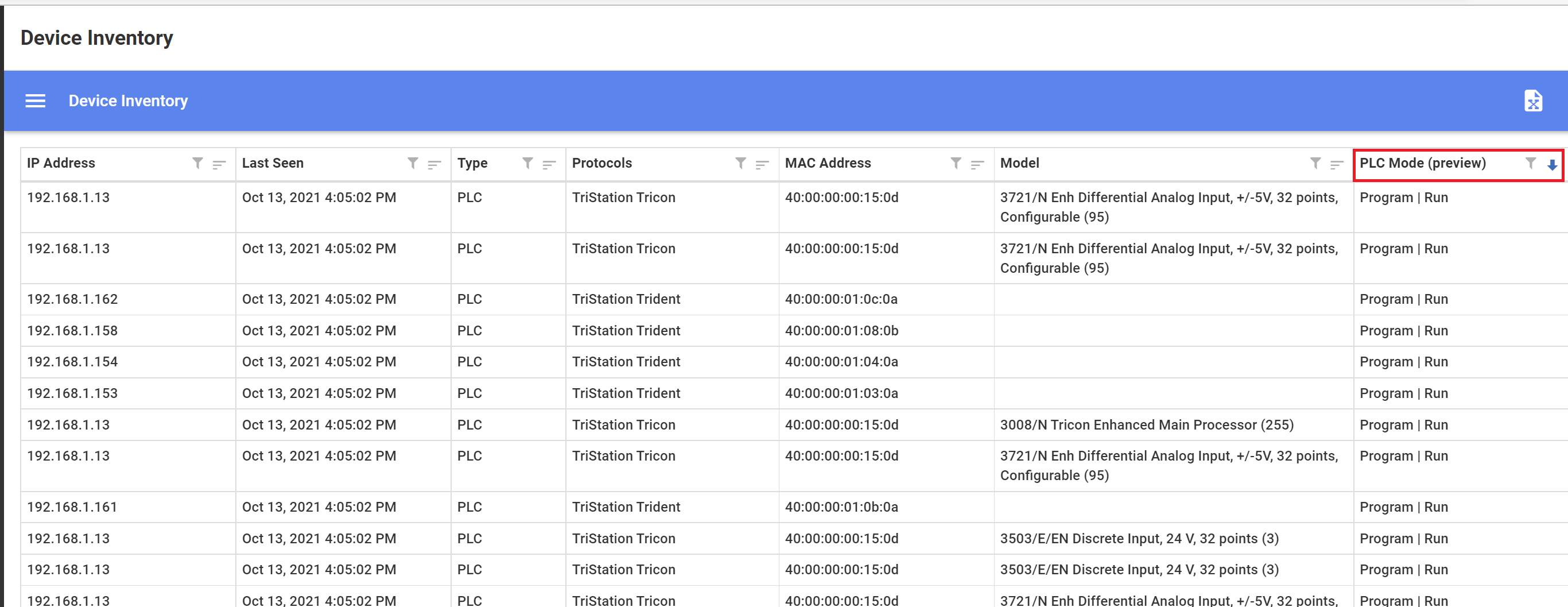

使用设备清单查看组织 PLC 的 PLC 状态以及上下文设备信息。 使用“设备清单设置”对话框将此列添加到清单。

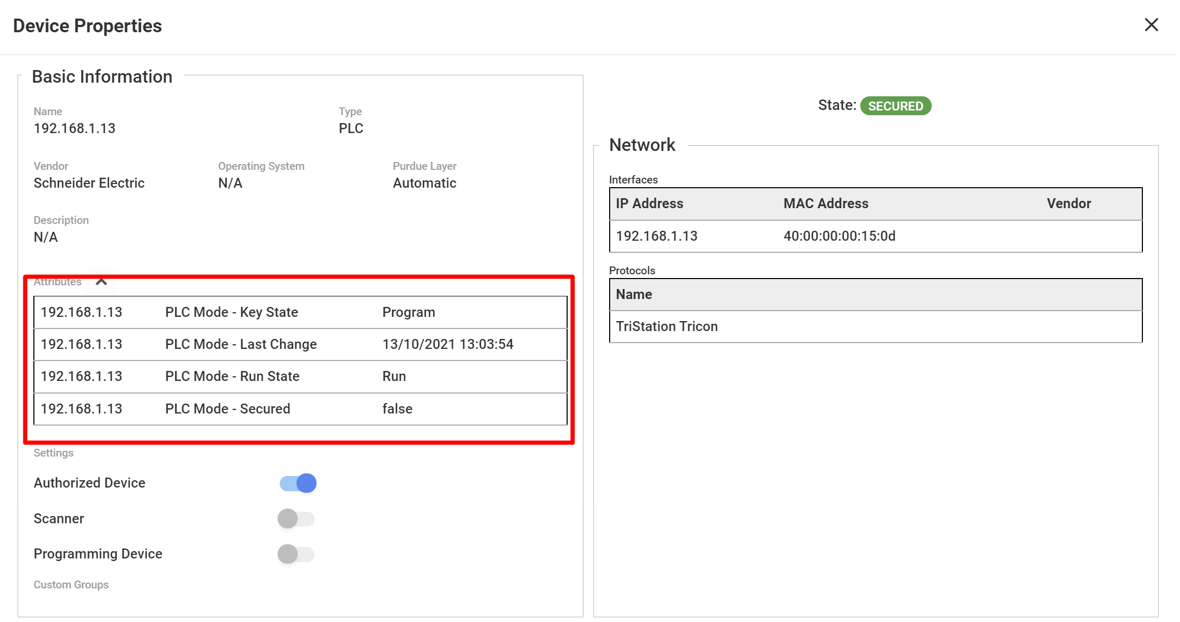

在“设备属性”屏幕的“属性”部分查看每个 PLC 的 PLC 安全状态和上次更改信息。 如果检测到密钥状态为程序或检测到运行状态为远程或程序,则 Defender for IoT 将 PLC 定义为不安全。 “设备属性 PLC 受保护”选项将显示为 false。

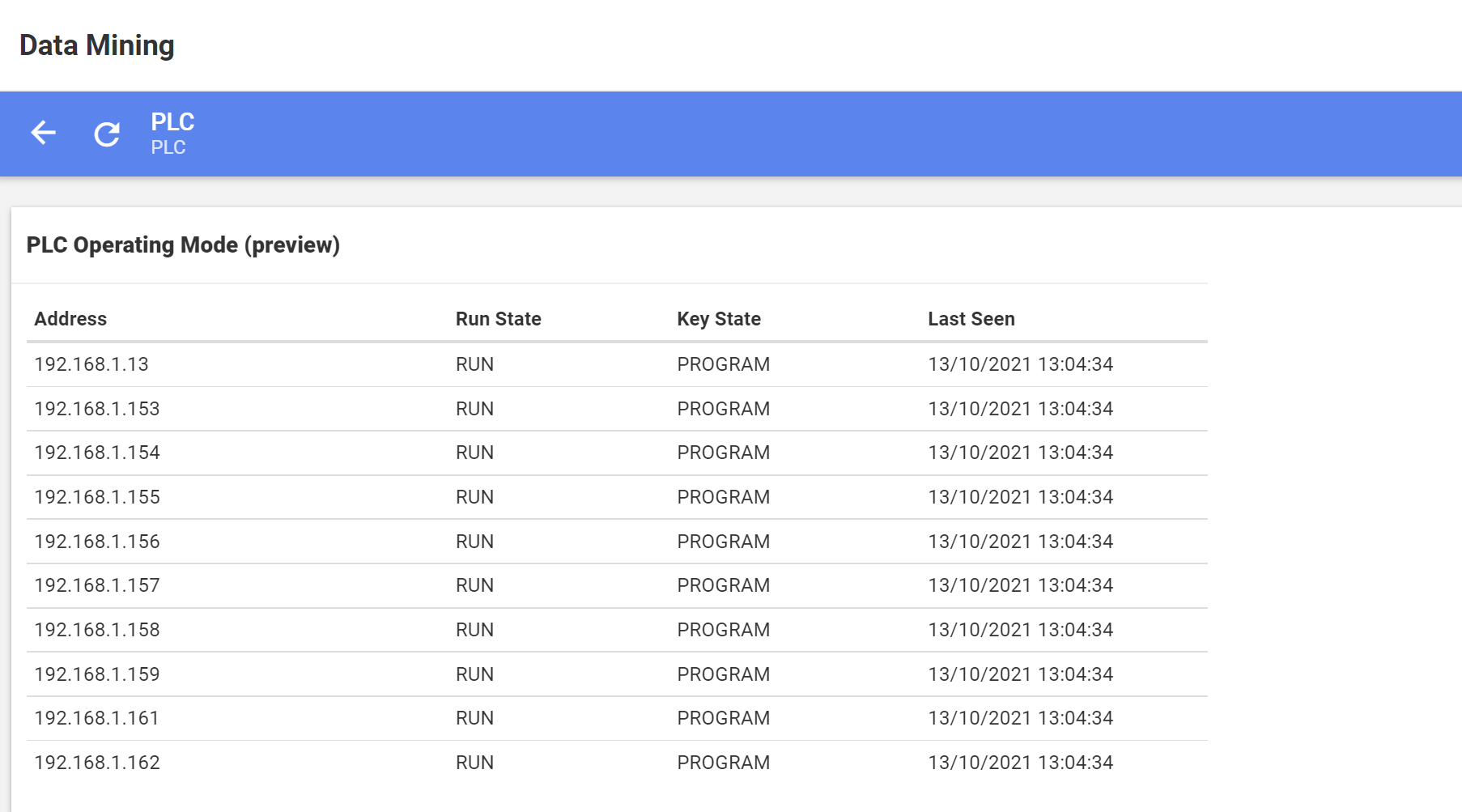

通过使用 PLC 操作模式信息创建数据挖掘,查看所有网络 PLC 的运行状态和密钥状态。

使用风险评估报告查看处于不安全模式的网络 PLC 的数量,以及可用于缓解不安全 PLC 风险的其他信息。

PCAP API

新的 PCAP API 允许用户在可直接访问或不可直接访问传感器本身的情况下通过本地管理控制台从传感器检索 PCAP 文件。

本地管理控制台审核

现在可以导出本地管理控制台的审核日志,以便调查进行了哪些更改,以及是由谁更改的。

Webhook 扩展

可以使用 Webhook 扩展将附加的数据发送到终结点。 扩展功能包括 Webhook 警报中的所有信息,并将以下信息添加到报告:

- sensorID

- sensorName

- zoneID

- zoneName

- siteID

- siteName

- sourceDeviceAddress

- destinationDeviceAddress

- remediationSteps

- handled

- additionalInformation

Unicode 对证书密码的支持

传感器证书密码目前支持 Unicode 字符。 有关详细信息,请参阅准备 CA 签名的证书。

2021 年 4 月

使用自动威胁智能更新(公共预览版)

现可将新的威胁情报包自动推送到云连接传感器,因为它们由 Microsoft Defender for IoT 发布。 还可以下载威胁智能包,然后将其上传到传感器。

使用自动更新有助于降低运营工作量和确保更高的安全性。 启用自动更新:启用“自动威胁智能更新”切换开关后,在 Defender for IoT 门户上载入云连接传感器。

如果想要采用更保守的方法更新威胁情报数据,可以仅在需要时才将包从 Microsoft Defender for IoT 门户手动推送到云连接传感器。 这样就可以控制何时安装包,而无需下载包并将其上传到传感器。 从 Defender for IoT“站点和传感器”页面手动将更新推送到传感器。

还可以查看有关威胁智能包的下列信息:

- 安装的包版本

- 威胁智能更新模式

- 威胁智能更新状态

查看云连接传感器信息(公共预览版)

在“站点和传感器”页面上查看有关云连接传感器的重要操作信息。

- 安装的传感器版本

- 传感器的云连接状态。

- 上次检测到传感器连接到云的时间。

警报 API 的增强功能

使用警报 API 的用户可以使用新字段。

本地管理控制台

- 源地址和目标地址

- 修正步骤

- 用户定义的传感器的名称

- 与传感器关联的区域的名称

- 与传感器关联的站点的名称

传感器

- 源地址和目标地址

- 修正步骤

使用新字段时,需要 API 版本 2。

以正式发布版 (GA) 提供的功能

以下功能以前提供的是公共预览版,现已提供正式发布版 (GA):

- 传感器 - 增强的自定义警报规则

- 本地管理控制台 - 导出警报

- 将第二个网络接口添加到本地管理控制台

- 设备生成器 - 新的微代理

2021 年 3 月

传感器 - 增强的自定义警报规则(公共预览版)

现在可以创建自定义警报规则,该规则基于日期和日期的组合,已检测到时段网络活动。 使用日期和时间规则条件非常有用,例如,警报严重性源自警报事件发生的时间的情况。 例如,创建自定义规则,该规则在周末或晚上检测到网络活动时触发高严重性警报。

此功能在版本 10.2 的传感器上提供。

本地管理控制台 - 导出警报(公共预览版)

现在可以从本地管理控制台将警报信息导出到 .csv 文件。 可以导出检测到的所有警报的信息或导出基于筛选视图的信息。

此功能在 10.2 版本的本地管理控制台上提供。

将第二个网络接口添加到本地管理控制台(公共预览版)

现在可以通过将第二个网络接口添加到本地管理控制台来增强部署的安全性。 此功能可让本地管理在一个安全网络上拥有连接的传感器,同时允许用户通过另一个独立的网络接口访问本地管理控制台。

此功能在 10.2 版本的本地管理控制台上提供。

2021 年 1 月

安全

此版本的证书和密码恢复功能已增强。

证书

此版本支持:

- 将 TLS/SSL 证书直接上传到传感器和本地管理控制台。

- 在管理控制台和连接的传感器之间以及在管理控制台和高可用性管理控制台之间执行验证。 验证基于到期日期、根 CA 真实性和证书吊销列表。 如果验证失败,会话将不会继续。

对于升级:

- 升级期间,TLS/SSL 证书或验证功能不会有任何变化。

- 更新传感器和本地管理控制台后,管理用户可以替换 TLS/SSL 证书,或从“系统设置”,“TLS/SSL 证书”窗口激活 TLS/SSL 证书验证。

对于新安装:

- 在首次登录期间,用户需要使用 TLS/SSL 证书(建议)或本地生成的自签名证书(不建议)

- 默认情况下,对于新安装,证书验证处于启用状态。

密码恢复

传感器和本地管理控制台管理用户现在可以从 Microsoft Defender for IoT 门户恢复密码。 以前的密码恢复需要支持团队介入。

登记

本地管理控制台 - 已提交的设备

初次登录本地管理控制台后,用户现在需要上传激活文件。 文件包含要在组织网络上监视的设备的总数。 此数量称为已提交设备的数目。 已提交的设备是在 Microsoft Defender for IoT 门户上的载入过程中定义的,激活文件在此门户中生成。 第一次用户登录和用户升级需要上传激活文件。 初始激活之后,在网络上检测到的设备数量可能会超出提交的设备的数量。 例如,如果将更多传感器连接到管理控制台,则可能会发生此事件。 如果检测到的设备数与已提交的设备数之间存在差异,则管理控制台中会出现警告。 如果发生此事件,应上传新的激活文件。

定价页选项

通过定价页,可以将新订阅载入 Microsoft Defender for IoT,并定义网络中已提交的设备。

此外,通过定价页,现在可以管理与传感器关联的现有订阅并更新设备承诺。

查看和管理已加入的传感器

使用新的站点和传感器门户页面可以:

- 添加有关传感器的说明性信息。 例如,与传感器关联的区域或自由文本标记。

- 查看和筛选传感器信息。 例如,查看有关已连接到云或本地管理的传感器的详细信息,或查看有关特定区域中的传感器的信息。

可用性

Azure Sentinel 新建连接器页

Azure Sentinel 中的 Microsoft Defender for IoT 数据连接器页已重新设计。 数据连接器现在基于订阅而不是 IoT 中心,支持客户更好地管理与 Azure Sentinel 的配置连接。

Azure 门户权限更新

已添加安全读取者和安全管理员支持。

其他更新

访问组 - 区域权限

本地管理控制台访问组规则将不包含用于授予对特定区域的访问权限的选项。 定义使用站点、区域和业务部门的规则的操作不会有任何变化。 升级后,将修改包含允许访问特定区域的规则的访问组,以允许访问其父级站点,包括其所有区域。

术语更改

术语“资产”已在传感器和本地管理控制台、报告和其他解决方案接口中重命名为“设备”。 在传感器和本地管理控制台警报中,术语“管理此事件”已命名为“修正步骤”。