你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

Azure 防火墙威胁情报配置

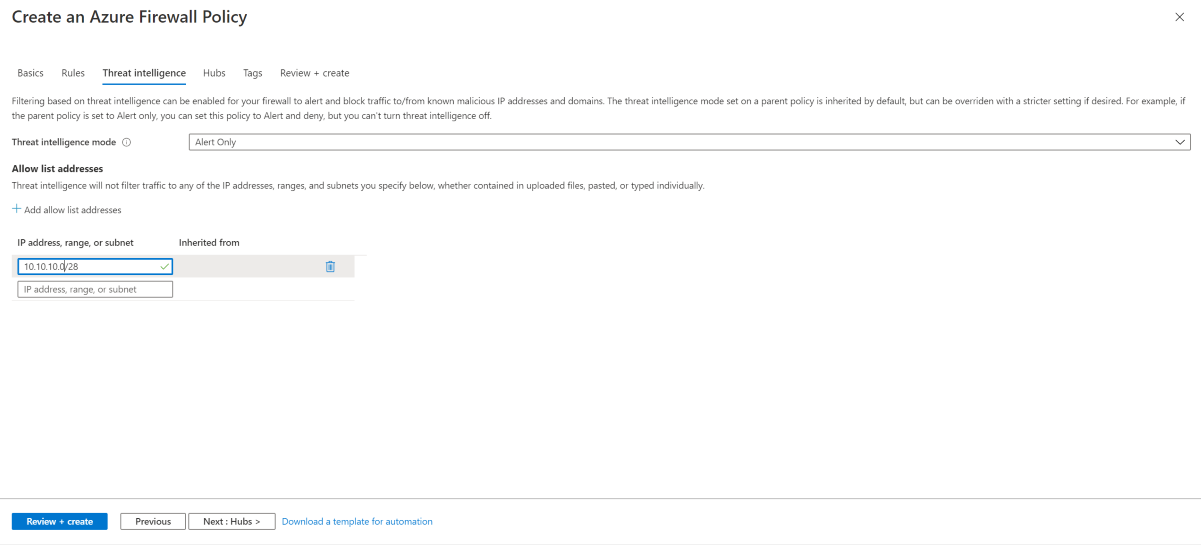

可以为 Azure 防火墙策略配置基于威胁情报的筛选,以针对来自和发往已知恶意 IP 地址和域的流量发出警报并将其拒绝。 IP 地址和域源自 Microsoft 威胁智能源。 Intelligent Security Graph 为 Microsoft 威胁情报提供支持,并为多种服务所用,其中包括 Microsoft Defender for Cloud。

如果已配置了基于威胁情报的筛选,则会先处理关联的规则,然后再处理任何 NAT 规则、网络规则或应用程序规则。

威胁情报模式

可以使用下表中描述的三种模式之一配置威胁情报。 默认情况下,基于威胁情报的筛选将在警报模式下启用。

| “模式” | 说明 |

|---|---|

Off |

没有为防火墙启用威胁智能功能。 |

Alert only |

当检测到流量从防火墙流向已知的恶意 IP 地址和域或从这些位置流向你的防火墙时,你将收到高可信度警报。 |

Alert and deny |

当检测到流量尝试从防火墙流向已知的恶意 IP 地址或从该地址流向你的防火墙时,流量将被阻止并且你将收到高可信度警报。 |

注意

威胁智能模式是从父策略继承到子策略。 子策略的配置必须与父策略的模式相同或更严格。

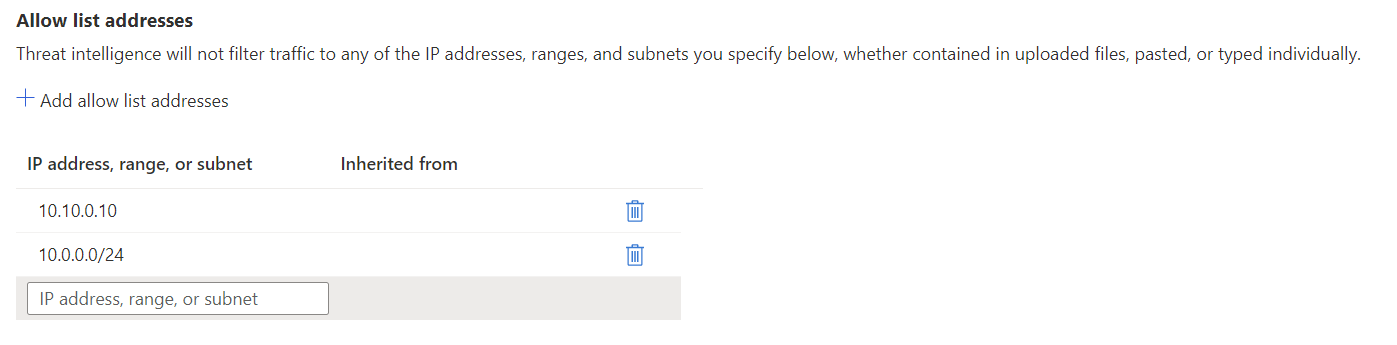

允许列表地址

威胁情报可能会触发误报,并会阻止实际有效的流量。 可以配置允许的 IP 地址列表,使威胁情报不会筛选任何指定的地址、范围或子网。

可以通过上传 CSV 文件,一次性更新包含多个条目的允许列表。 CSV 文件只能包含 IP 地址和范围。 此文件不能包含标题。

注意

威胁智能允许列表地址将从父策略继承到子策略。 添加到父策略的任何 IP 地址或范围也适用于所有子策略。

日志

以下日志摘录显示了一个触发的规则,适用于指向恶意站点的出站流量:

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

测试

出站测试 - 出站流量警报应该比较罕见,因为这意味着环境已泄露。 为了帮助测试出站警报是否正常工作,已创建一个触发警报的测试 FQDN。 将

testmaliciousdomain.eastus.cloudapp.azure.com用于出站测试。入站测试 - 如果在防火墙上配置了 DNAT 规则,则预计可以看到传入流量的警报。 即使只允许在 DNAT 规则中使用特定源也是如此,否则流量会被拒绝。 Azure 防火墙不会在所有已知的端口扫描仪上发出警报;仅在已知也会参与恶意活动的扫描仪上发出警报。