你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

基于 Azure 防火墙威胁智能的筛选

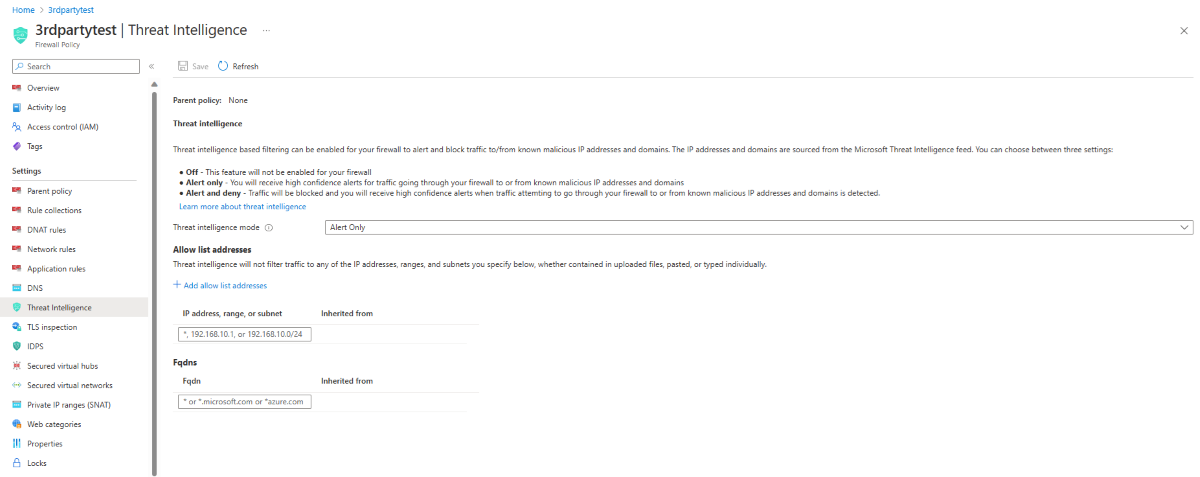

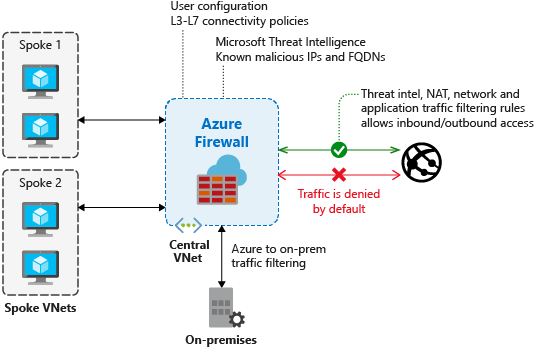

可以为防火墙启用基于威胁情报的筛选,以提醒和拒绝来自/到达已知恶意 IP 地址、FQDN 和 URL 的流量。 IP 地址、域和 URL 来自 Microsoft 威胁情报源,该源包含多个来源(包括 Microsoft 网络安全团队)。

Intelligent Security Graph 为 Microsoft 威胁情报提供支持,并使用多种服务,其中包括 Microsoft Defender for Cloud。

如果已启用基于威胁情报的筛选,则防火墙将在任何 NAT 规则、网络规则或应用程序规则之前处理相关规则。

规则触发时,可以选择仅记录警报,也可选择警报和拒绝模式。

默认情况下,基于威胁情报的筛选处于警报模式。 门户界面在你的区域可用之前,无法关闭此功能或更改模式。

可以定义允许列表,以便威胁情报不会筛选掉发往任何列出的 FQDN、IP 地址、范围或子网的流量。

要执行批处理操作,可以上传包含 IP 地址、范围和子网列表的 CSV 文件。

日志

以下日志摘录显示了一个触发的规则:

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

测试

出站测试 - 出站流量警报应该比较罕见,因为这意味着环境已遭到入侵。 为了帮助测试出站警报是否正常工作,存在触发警报的测试 FQDN。 将

testmaliciousdomain.eastus.cloudapp.azure.com用于出站测试。要准备测试并确保不会出现 DNS 解析失败,请配置以下各项:

- 将虚拟记录添加到测试计算机上的主机文件。 例如,在运行 Windows 的计算机上,可以将

1.2.3.4 testmaliciousdomain.eastus.cloudapp.azure.com添加到C:\Windows\System32\drivers\etc\hosts文件。 - 确保使用应用程序规则(而不是网络规则)允许测试的 HTTP/S 请求。

- 将虚拟记录添加到测试计算机上的主机文件。 例如,在运行 Windows 的计算机上,可以将

入站测试 - 如果在防火墙上配置了 DNAT 规则,则预计可以看到传入流量的警报。 即使防火墙仅允许 DNAT 规则上的特定源,并且流量被拒绝,你也会看到警报。 Azure 防火墙不会在所有已知的端口扫描仪上发出警报;仅在也会参与恶意活动的扫描仪上发出警报。

后续步骤

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈