你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

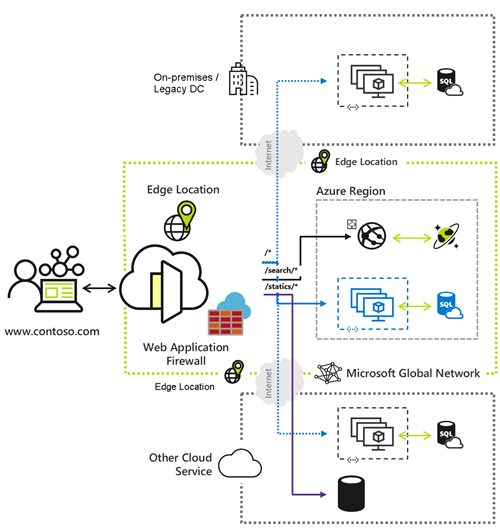

Azure Front Door 上的 Web 应用程序防火墙 (WAF)

Azure Front Door 上的 Azure Web 应用程序防火墙 (WAF) 为 Web 应用程序提供集中保护。 WAF 可以防范 Web 服务遭到常见的恶意利用和出现漏洞。 它使服务对用户高度可用,并帮助满足合规性要求。 本文介绍 Azure Front Door 上的 Web 应用程序防火墙的不同功能。 有关详细信息,请参阅 Azure Front Door 上的 WAF。

策略设置

使用 Web 应用程序防火墙 (WAF) 策略,可以通过一组自定义规则和托管规则来控制对 Web 应用程序的访问。 可以更改策略的状态,或为策略配置特定的模式类型。 根据策略级别设置,可以选择主动检查传入请求、仅监视或监视并对匹配规则的请求执行操作。 还可以将 WAF 配置为仅检测威胁而不阻止威胁,这在首次启用 WAF 时非常有用。 评估 WAF 如何与应用程序配合使用后,可以重新配置 WAF 设置并在防护模式下启用 WAF。 有关详细信息,请参阅 WAF 策略设置。

托管规则

Azure Front Door Web 应用程序防火墙 (WAF) 可保护 Web 应用程序免于常见漏洞和攻击。 Azure 托管的规则集可轻松针对一组常见的安全威胁来部署保护。 由于规则集由 Azure 托管,因此这些规则会根据需要进行更新以防范新的攻击签名。 默认规则集还包含由 Microsoft 情报团队合作编写的 Microsoft 威胁情报收集规则,可以提供更大的覆盖范围、针对特定漏洞的补丁,并更好地减少误报。 有关详细信息,请参阅 WAF 托管规则。

注意

- 仅 Azure Front Door 高级版和 Azure Front Door(经典版)支持托管规则。

- Azure Front Door(经典版)仅支持 DRS 1.1 或更低版本。

自定义规则

通过 Front Door 的 Azure Web 应用程序防火墙 (WAF) 可以根据定义的条件来控制对 Web 应用程序的访问。 自定义 WAF 规则由优先级编号、规则类型、匹配条件和操作组成。 自定义规则有两种类型:匹配规则和速率限制规则。 匹配规则基于一组匹配条件控制访问权限,而速率限制规则则根据匹配条件和传入请求的速率控制访问权限。 有关详细信息,请参阅 WAF 自定义规则。

排除列表

Azure Web 应用程序防火墙 (WAF) 有时可能会阻止要允许应用程序发出的请求。 通过 WAF 排除列表,可以省略 WAF 评估中的某些请求属性,并允许正常处理请求的其余属性。 有关详细信息,请参阅 WAF 排除列表。

地区筛选

默认情况下,无论请求来自何处,Azure Front Door 都会对所有用户请求做出响应。 通过地区筛选,可以按国家/地区限制对 Web 应用程序的访问。 有关详细信息,请参阅 WAF 地区筛选。

机器人防护

适用于 Front Door 的 Azure Web 应用程序防火墙 (WAF) 提供了机器人规则来识别好的机器人,并防范不好的机器人。 有关详细信息,请参阅配置机器人保护。

IP 限制

基于 IP 地址的访问控制规则是一个自定义 WAF 规则,可通过指定 IP 地址或 IP 地址范围列表来控制对 Web 应用程序的访问。 有关详细信息,请参阅配置 IP 限制。

速率限制

自定义速率限制规则基于匹配条件和传入请求速率来控制访问。 有关详细信息,请参阅什么是 Azure Front Door 服务的速率限制?。

优化

Microsoft 托管的默认规则集基于 OWASP 核心规则集 (CRS),并且包括 Microsoft 威胁情报收集规则。 利用 Azure Web 应用程序防火墙 (WAF),可以调整 WAF 规则以满足应用程序和组织 WAF 要求。 预期的优化功能包括定义规则排除、创建自定义规则和禁用规则。 有关详细信息,请参阅 WAF 优化。

监视和日志记录

Azure Web 应用程序防火墙 (WAF) 监视和日志记录通过记录并集成 Azure Monitor 和 Azure Monitor 日志提供。 有关详细信息,请参阅 Azure Web 应用程序防火墙 (WAF) 日志记录和监视。

后续步骤

- 了解如何创建 Web 应用程序防火墙策略并应用于 Azure Front Door。

- 有关详细信息,请参阅 Web 应用程序防火墙 (WAF) 常见问题解答。