你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

Device Update for IoT Hub 资源的网络安全性

本文介绍如何在管理设备更新时使用以下网络安全功能:

- 网络安全组和 Azure 防火墙中的服务标记

- Azure 虚拟网络中的专用终结点

重要

设备更新不支持在链接的 IoT 中心内禁用公用网络访问。

服务标记

服务标记代表给定 Azure 服务中的一组 IP 地址前缀。 Microsoft 会管理服务标记包含的地址前缀,并在地址更改时自动更新服务标记,从而尽量减少频繁更新网络安全规则所需的复杂操作。 有关服务标记的详细信息,请参阅服务标记概述。

可以在网络安全组或 Azure 防火墙中使用服务标记来定义网络访问控制。 创建安全规则时,请使用服务标记代替特定 IP 地址。 通过在规则的相应“源”字段或“目标”字段中指定服务标记名称(例如 AzureDeviceUpdate),可以允许或拒绝相应服务的流量。

| 服务标记 | 目的 | 可以使用入站还是出站连接? | 可以支持区域范围? | 是否可与 Azure 防火墙一起使用? |

|---|---|---|---|---|

| AzureDeviceUpdate | 针对 IoT 中心的设备更新。 | 推送、请求和匿名 | 否 | 是 |

区域 IP 范围

由于 IoT 中心 IP 规则不支持服务标记,因此必须改用 AzureDeviceUpdate 服务标记 IP 前缀。 由于此标记当前是全局标记,因此为方便起见,我们提供了下表。 请注意,该位置是设备更新资源的位置。

| 位置 | IP 范围 |

|---|---|

| 澳大利亚东部 | 20.211.71.192/26,20.53.47.16/28,20.70.223.192/26,104.46.179.224/28,20.92.5.128/25,20.92.5.128/26 |

| 美国东部 | 20.119.27.192/26,20.119.28.128/26,20.62.132.240/28,20.62.135.128/27,20.62.135.160/28,20.59.77.64/26,20.59.81.64/26,20.66.3.208/28 |

| 美国东部 2 | 20.119.155.192/26,20.62.59.16/28,20.98.195.192/26,20.40.229.32/28,20.98.148.192/26,20.98.148.64/26 |

| 美国东部 2 EUAP | 20.47.236.192/26,20.47.237.128/26,20.51.20.64/28,20.228.1.0/26,20.45.241.192/26,20.46.11.192/28 |

| 北欧 | 20.223.64.64/26,52.146.136.16/28,52.146.141.64/26,20.105.211.0/26,20.105.211.192/26,20.61.102.96/28,20.86.93.128/26 |

| 美国中南部 | 20.65.133.64/28,20.97.35.64/26,20.97.39.192/26,20.125.162.0/26,20.49.119.192/28,20.51.7.64/26 |

| 东南亚 | 20.195.65.112/28,20.195.87.128/26,20.212.79.64/26,20.195.72.112/28,20.205.49.128/26,20.205.67.192/26 |

| 瑞典中部 | 20.91.144.0/26,51.12.46.112/28,51.12.74.192/26,20.91.11.64/26,20.91.9.192/26,51.12.198.96/28 |

| 英国南部 | 20.117.192.0/26,20.117.193.64/26,51.143.212.48/28,20.58.67.0/28,20.90.38.128/26,20.90.38.64/26 |

| 西欧 | 20.105.211.0/26,20.105.211.192/26,20.61.102.96/28,20.86.93.128/26,20.223.64.64/26,52.146.136.16/28,52.146.141.64/26 |

| 美国西部 2 | 20.125.0.128/26,20.125.4.0/25,20.51.12.64/26,20.83.222.128/26,20.69.0.112/28,20.69.4.128/26,20.69.4.64/26,20.69.8.192/26 |

| 美国西部 3 | 20.118.138.192/26,20.118.141.64/26,20.150.244.16/28,20.119.27.192/26,20.119.28.128/26,20.62.132.240/28,20.62.135.128/27,20.62.135.160/28 |

注意

上述 IP 前缀不太可能变更,但应每月查看一次列表。

专用终结点

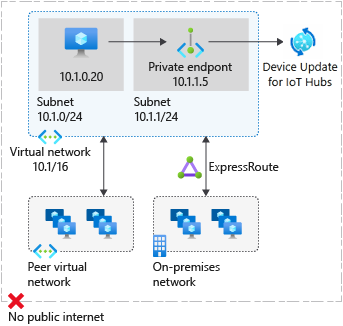

可以使用专用终结点,让流量从虚拟网络通过专用链接安全流向设备更新帐户,而无需通过公共 Internet。 专用终结点是用于 VNet 中的 Azure 服务的特殊网络接口。 为设备更新帐户创建专用终结点时,它将在 VNet 上的客户端与设备更新帐户之间提供安全连接。 从 VNet 的 IP 地址范围为专用终结点分配 IP 地址。 专用终结点与设备更新服务之间的连接使用安全的专用链接。

通过为设备更新资源使用专用终结点,可以:

- 通过 Microsoft 主干网络(而不是公共 Internet)从 VNet 安全访问设备更新帐户。

- 使用 VPN 或 Express Routes 通过专用对等互连从连接到 VNet 的本地网络安全地进行连接。

在 VNet 中创建用于设备更新帐户的专用终结点时,系统会将申请批准的同意请求发送给资源所有者。 如果请求创建专用终结点的用户还是帐户的所有者,则此许可请求会自动获得批准。 否则,连接将处于挂起状态,直到获得批准。 VNet 中的应用程序可以使用通过其他方式连接时所用的相同主机名和授权机制,通过专用终结点无缝地连接到设备更新服务。 帐户所有者可以通过 Azure 门户中资源的“专用终结点”选项卡来管理同意请求和专用终结点。

连接到专用终结点

VNet 上使用专用终结点的客户端所用的帐户主机名和授权机制应与连接到公共终结点的客户端相同。 DNS 解析会通过专用链接自动将连接从 VNet 路由到帐户。 默认情况下,设备更新会创建一个附加到 VNet 的专用 DNS 区域,并带有专用终结点的必要更新。 但是,如果使用自己的 DNS 服务器,则可能需要对 DNS 配置进行其他更改。

专用终结点的 DNS 更改

创建专用终结点时,资源的 DNS CNAME 记录将更新为子域中具有前缀 privatelink 的别名。 默认情况下,系统会创建一个对应于专用链接的子域的专用 DNS 区域。

使用专用终结点从 VNet 外部解析帐户终结点 URL 时,它会解析为服务的公共终结点。 从托管专用终结点的 VNet 外部进行解析时,帐户“Contoso”的 DNS 资源记录将为:

| 名称 | 类型 | 值 |

|---|---|---|

contoso.api.adu.microsoft.com |

CNAME | contoso.api.privatelink.adu.microsoft.com |

contoso.api.privatelink.adu.microsoft.com |

CNAME | <Azure 流量管理器配置文件> |

从托管专用终结点的 VNet 进行解析时,帐户终结点 URL 解析为专用终结点的 IP 地址。 从托管专用终结点的 VNet 内部进行解析时,帐户“Contoso”的 DNS 资源记录将为:

| 名称 | 类型 | 值 |

|---|---|---|

contoso.api.adu.microsoft.com |

CNAME | contoso.api.privatelink.adu.microsoft.com |

contoso.api.privatelink.adu.microsoft.com |

CNAME | 10.0.0.5 |

使用此方法可以访问托管专用终结点的 VNet 上的客户端的帐户,以及 VNet 外部的客户端的帐户。

如果在网络上使用自定义 DNS 服务器,则客户端可以将设备更新帐户终结点的 FQDN 解析为专用终结点 IP 地址。 配置 DNS 服务器以将专用链接子域委托到 VNet 的专用 DNS 区域,或者使用专用终结点 IP 地址为 accountName.api.privatelink.adu.microsoft.com 配置 A 记录。

建议 DNS 区域名称为 privatelink.adu.microsoft.com。

专用终结点和设备更新管理

注意

本部分仅适用于禁用了公用网络访问并手动批准了专用终结点连接的设备更新帐户。

下表描述了各种专用终结点连接状态及其对设备更新管理(导入、分组和部署)的影响:

| 连接状态 | 成功管理设备更新(是/否) |

|---|---|

| 已批准 | 是 |

| 已拒绝 | 否 |

| 挂起 | 否 |

| 已断开连接 | 否 |

若要成功进行更新管理,专用终结点连接状态应为“已批准”。 如果连接被拒绝,则无法使用 Azure 门户批准该连接。 唯一可行的做法是删除连接并创建一个新的连接。