你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

在 Microsoft Playwright Testing Preview 中管理对工作区的访问权限

本文介绍如何在 Microsoft Playwright Testing Preview 中管理对工作区的访问权限。 该服务使用 Azure 基于角色的访问控制 (Azure RBAC)来授权对工作区的访问权限。 角色分配是使用 Azure RBAC 控制对资源的访问的方式。

重要

Microsoft Playwright Testing 目前以预览版提供。 有关 beta 版、预览版或尚未正式发布的 Azure 功能所适用的法律条款,请参阅 Microsoft Azure 预览版的补充使用条款。

先决条件

若要在 Azure 中分配角色,帐户需要用户访问管理员istrator、所有者或经典管理员角色之一。

若要验证Azure 门户中的权限,请执行以下操作:

- 在Azure 门户中,转到 Microsoft Playwright Testing 工作区。

- 在左窗格中,选择访问控制(IAM),然后选择“查看我的访问权限”。

默认角色

Microsoft Playwright Testing 工作区使用三个 Azure 内置角色。 若要向用户授予对工作区的访问权限,请为其分配以下 Azure 内置角色之一:

| 角色 | 访问级别 |

|---|---|

| 读者 | - 对 Playwright 门户中工作区的只读访问权限。 - 查看工作区的测试结果。 - 无法 创建或删除工作区访问令牌。 无法在服务上运行 Playwright 测试。 |

| 参与者 | - 完全访问权限以管理Azure 门户中的工作区,但无法在 Azure RBAC 中分配角色。 - 对 Playwright 门户中工作区的完全访问权限。 - 创建和删除其访问令牌。 - 在服务上运行 Playwright 测试。 |

| 所有者 | - 完全访问权限以管理Azure 门户中的工作区,包括在 Azure RBAC 中分配角色。 - 对 Playwright 门户中工作区的完全访问权限。 - 创建和删除其访问令牌。 - 在服务上运行 Playwright 测试。 |

重要

在分配 Azure RBAC 角色之前,请确定所需的访问范围。 最佳做法规定,始终最好只授予最小的可能范围。 在较广范围内中定义的 Azure RBAC 角色由其下的资源继承。 有关 Azure RBAC 角色分配范围的详细信息,请参阅 了解 Azure RBAC 的范围。

向用户授予访问权限

可以使用Azure 门户授予用户对 Microsoft Playwright Testing 工作区的访问权限:

使用 Azure 帐户登录到 Playwright 门户。

选择工作区设置图标,然后转到 “用户 ”页。

在Azure 门户中选择“管理工作区”,转到Azure 门户中的工作区。

或者,可以直接转到Azure 门户并选择工作区:

- 登录 Azure 门户。

- 在搜索框中输入剧作家测试,然后在“服务”类别中选择剧作家测试。

- 从列表中选择 Microsoft Playwright Testing 工作区。

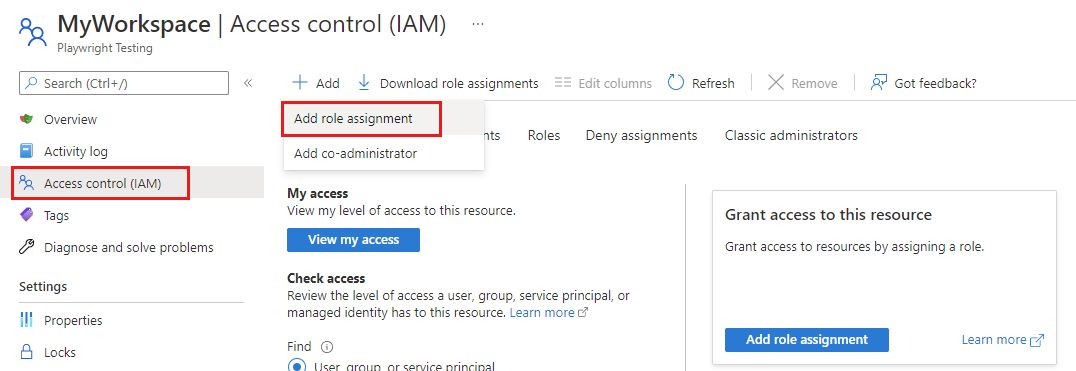

- 在左侧窗格中,选择“访问控制(IAM)”。

在访问控制(IAM)页上,选择“添加添加>角色分配”。

如果没有分配角色的权限, 将禁用“添加角色分配 ”选项。

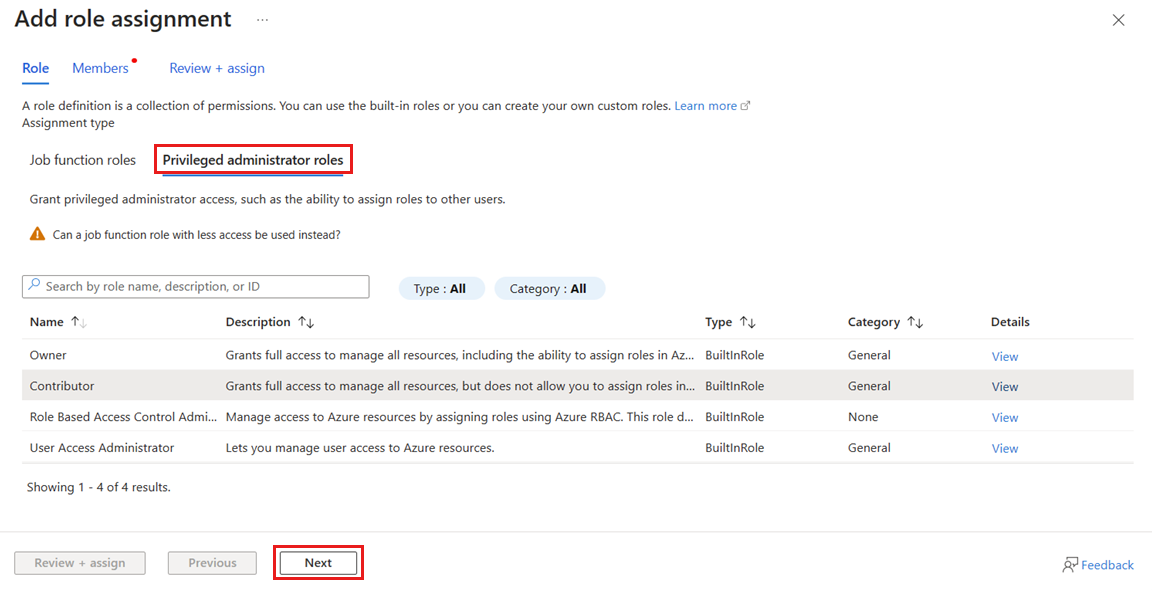

在 “角色 ”选项卡上,选择 “特权管理员 角色”。

选择 Microsoft Playwright Testing 默认角色之一,然后选择“下一步”。

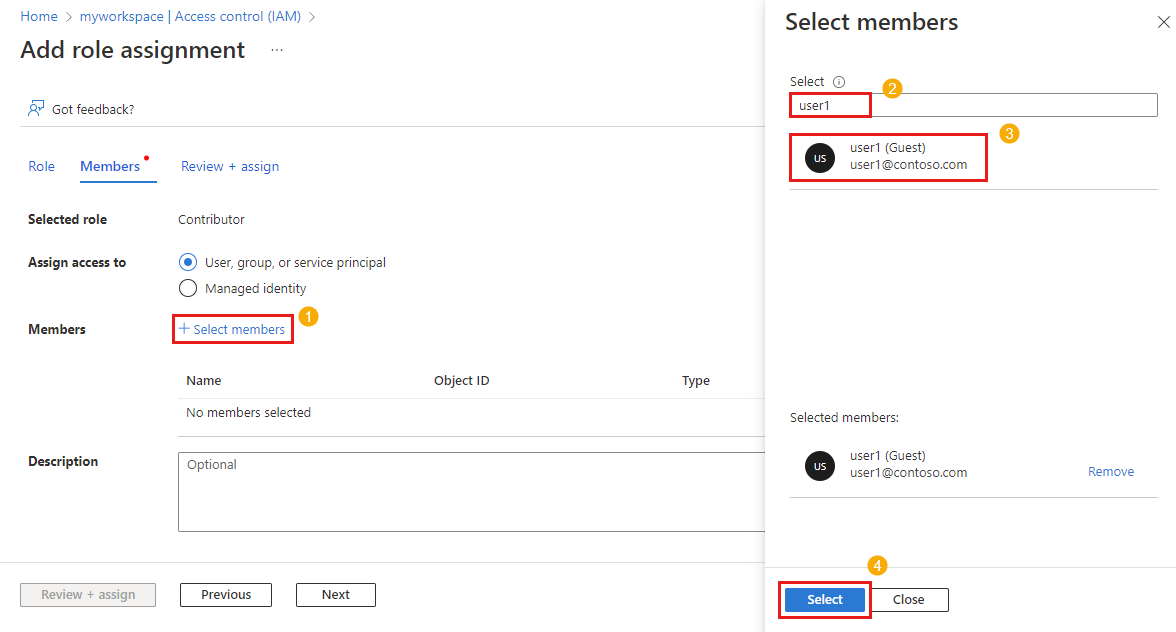

在 “成员 ”选项卡上,确保 已选择“用户”、“组”或服务主体 。

选择“ 选择成员”,找到并选择用户、组或服务主体。

选择“查看 + 分配”以分配角色。

有关如何分配角色的详细信息,请参阅使用Azure 门户分配 Azure 角色。

撤消用户的访问权限

可以使用Azure 门户撤销用户对 Microsoft Playwright Testing 工作区的访问权限:

在Azure 门户中,转到 Microsoft Playwright Testing 工作区。

在左窗格中,选择访问控制(IAM),然后选择“角色分配”。

在角色分配列表中,在要删除的用户和角色旁边添加检查标记,然后选择“删除”。

在确认窗口中选择“是”以删除角色分配。

有关如何删除角色分配的详细信息,请参阅 “删除 Azure 角色分配”。

(可选)使用 Microsoft Entra 安全组管理工作区访问

可以使用 Microsoft Entra 安全组管理用户组的访问权限,而不是授予或撤消对单个用户的访问权限。 此方法提供以下优势:

- 避免向团队或项目主管授予工作区的“所有者”角色。 只能授予他们对安全组的访问权限,以便他们管理对工作区的访问权限。

- 你可以以组的形式组织、管理和撤销用户对工作区和其他资源的权限,而无需按用户管理权限。

- 使用 Microsoft Entra 组有助于避免达到角色分配的订阅限制。

若要使用 Microsoft Entra 安全组,请执行以下操作:

添加组所有者。 此用户有权添加或删除组成员。 组所有者不需要是组成员,也不需要在工作区上具有直接的 RBAC 角色。

在工作区上为组分配 RBAC 角色,例如读者或参与者。

添加组成员。 添加的成员现在可以访问工作区。

为受限租户创建自定义角色

如果使用 Microsoft Entra 租户限制 和具有临时访问权限的用户,可以在 Azure RBAC 中创建自定义角色来管理权限并授予对运行测试的访问权限。

执行以下步骤来管理具有自定义角色的权限:

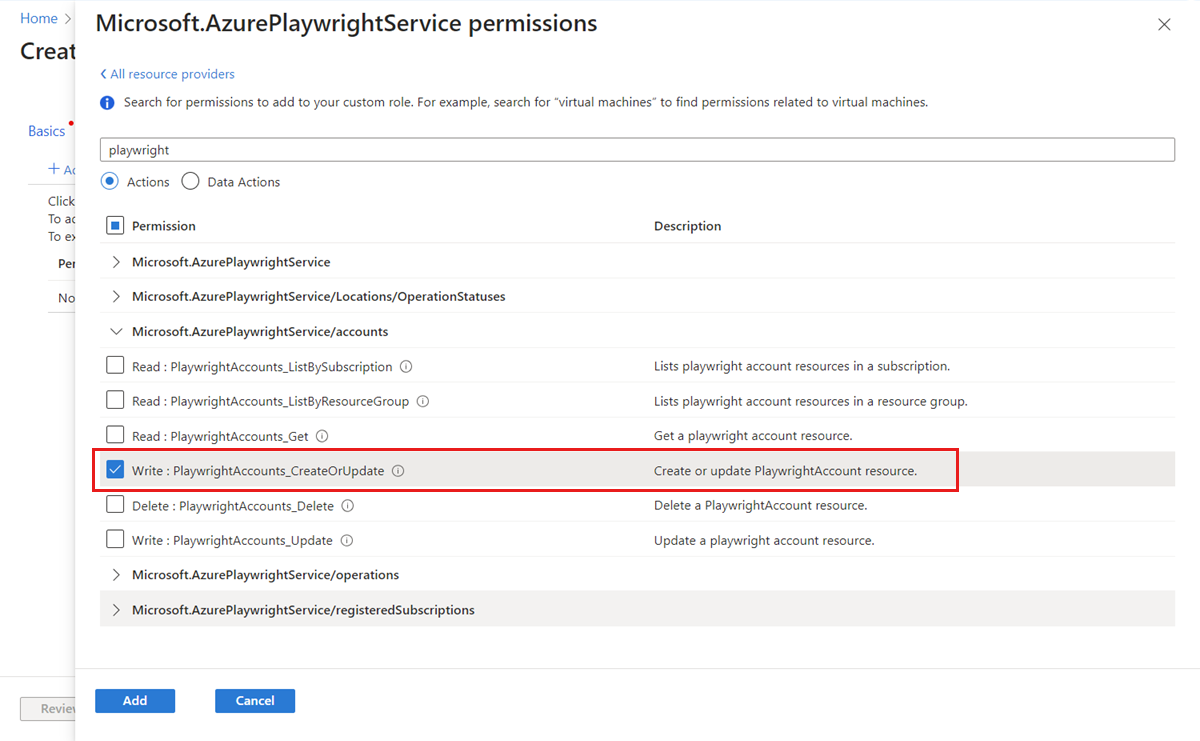

选择“ 添加权限”,然后在搜索框中输入 Playwright ,然后选择 Microsoft.AzurePlaywrightService。

microsoft.playwrightservice/accounts/write选择权限,然后选择“添加”。按照以下步骤将 自定义角色的角色分配 添加到用户帐户。

用户现在可以继续在工作区中运行测试。

疑难解答

使用 Azure 基于角色的访问控制 (Azure RBAC) 时,请注意以下几点:

在 Azure 中创建资源(例如工作区)时,不会自动成为资源的所有者。 你的角色继承自你在该订阅中获得相应授权的最高范围角色。 例如,如果你是订阅的参与者,则有权创建 Microsoft Playwright Testing 工作区。 但是,系统会针对该工作区分配“参与者”角色,而不是“所有者”角色。

如果对同一个 Microsoft Entra 用户分配了两个角色,并且操作/NotActions 的部分存在冲突,则一个角色中列出的操作可能无法生效(如果操作也作为另一个角色中的操作列出)。 若要详细了解 Azure 如何分析角色分配,请参阅 Azure RBAC 如何确定用户是否有权访问资源。

新角色分配可能需要长达 1 小时才能对缓存的权限生效。