你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

根据条件委托 Azure 角色分配管理的示例

本文列出了如何根据条件将 Azure 角色分配管理委托给其他用户的示例。

先决条件

有关添加或编辑角色分配条件的先决条件的信息,请参阅有关条件的先决条件。

示例:约束角色

此条件仅允许委托为备份参与者或备份读取者角色添加或删除角色分配。

必须将此条件添加到委托的包含以下操作的任何角色分配中。

Microsoft.Authorization/roleAssignments/writeMicrosoft.Authorization/roleAssignments/delete

下面是使用 Azure 门户和条件模板添加此条件的设置。

下面是使用 Azure 门户和条件编辑器添加此条件的设置。

若要同时针对添加角色分配和删除角色分配操作,请注意,必须添加两个条件。 之所以必须添加两个条件,是因为每个操作的属性源不同。 如果尝试在相同条件下针对两个操作,则无法添加表达式。 有关详细信息,请参阅症状- 无可用选项错误。

(

(

!(ActionMatches{'Microsoft.Authorization/roleAssignments/write'})

)

OR

(

@Request[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAnyValues:GuidEquals {5e467623-bb1f-42f4-a55d-6e525e11384b, a795c7a0-d4a2-40c1-ae25-d81f01202912}

)

)

AND

(

(

!(ActionMatches{'Microsoft.Authorization/roleAssignments/delete'})

)

OR

(

@Resource[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAnyValues:GuidEquals {5e467623-bb1f-42f4-a55d-6e525e11384b, a795c7a0-d4a2-40c1-ae25-d81f01202912}

)

)

以下介绍如何使用 Azure PowerShell 添加此条件。

$roleDefinitionId = "f58310d9-a9f6-439a-9e8d-f62e7b41a168"

$principalId = "<principalId>"

$scope = "/subscriptions/<subscriptionId>"

$condition = "((!(ActionMatches{'Microsoft.Authorization/roleAssignments/write'})) OR (@Request[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAnyValues:GuidEquals {5e467623-bb1f-42f4-a55d-6e525e11384b, a795c7a0-d4a2-40c1-ae25-d81f01202912})) AND ((!(ActionMatches{'Microsoft.Authorization/roleAssignments/delete'})) OR (@Resource[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAnyValues:GuidEquals {5e467623-bb1f-42f4-a55d-6e525e11384b, a795c7a0-d4a2-40c1-ae25-d81f01202912}))"

$conditionVersion = "2.0"

New-AzRoleAssignment -ObjectId $principalId -Scope $scope -RoleDefinitionId $roleDefinitionId -Condition $condition -ConditionVersion $conditionVersion

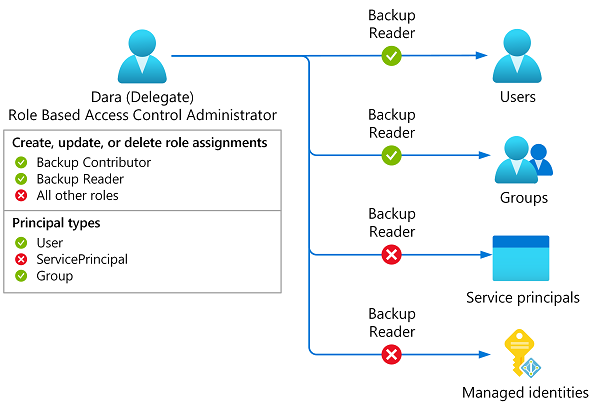

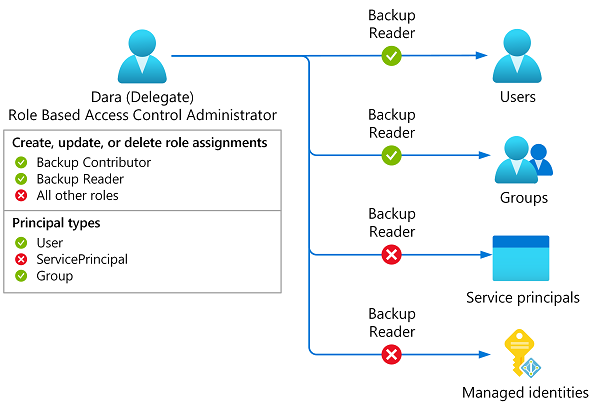

示例:约束角色和主体类型

此条件仅允许委托为备份参与者或备份读取者角色添加或删除角色分配。 此外,委托只能将这些角色分配到用户或组类型的主体。

必须将此条件添加到委托的包含以下操作的任何角色分配中。

Microsoft.Authorization/roleAssignments/writeMicrosoft.Authorization/roleAssignments/delete

下面是使用 Azure 门户和条件模板添加此条件的设置。

下面是使用 Azure 门户和条件编辑器添加此条件的设置。

若要同时针对添加角色分配和删除角色分配操作,请注意,必须添加两个条件。 之所以必须添加两个条件,是因为每个操作的属性源不同。 如果尝试在相同条件下针对两个操作,则无法添加表达式。 有关详细信息,请参阅症状- 无可用选项错误。

(

(

!(ActionMatches{'Microsoft.Authorization/roleAssignments/write'})

)

OR

(

@Request[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAnyValues:GuidEquals {5e467623-bb1f-42f4-a55d-6e525e11384b, a795c7a0-d4a2-40c1-ae25-d81f01202912}

AND

@Request[Microsoft.Authorization/roleAssignments:PrincipalType] ForAnyOfAnyValues:StringEqualsIgnoreCase {'User', 'Group'}

)

)

AND

(

(

!(ActionMatches{'Microsoft.Authorization/roleAssignments/delete'})

)

OR

(

@Resource[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAnyValues:GuidEquals {5e467623-bb1f-42f4-a55d-6e525e11384b, a795c7a0-d4a2-40c1-ae25-d81f01202912}

AND

@Resource[Microsoft.Authorization/roleAssignments:PrincipalType] ForAnyOfAnyValues:StringEqualsIgnoreCase {'User', 'Group'}

)

)

以下介绍如何使用 Azure PowerShell 添加此条件。

$roleDefinitionId = "f58310d9-a9f6-439a-9e8d-f62e7b41a168"

$principalId = "<principalId>"

$scope = "/subscriptions/<subscriptionId>"

$condition = "((!(ActionMatches{'Microsoft.Authorization/roleAssignments/write'})) OR (@Request[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAnyValues:GuidEquals {5e467623-bb1f-42f4-a55d-6e525e11384b, a795c7a0-d4a2-40c1-ae25-d81f01202912} AND @Request[Microsoft.Authorization/roleAssignments:PrincipalType] ForAnyOfAnyValues:StringEqualsIgnoreCase {'User', 'Group'})) AND ((!(ActionMatches{'Microsoft.Authorization/roleAssignments/delete'})) OR (@Resource[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAnyValues:GuidEquals {5e467623-bb1f-42f4-a55d-6e525e11384b, a795c7a0-d4a2-40c1-ae25-d81f01202912} AND @Resource[Microsoft.Authorization/roleAssignments:PrincipalType] ForAnyOfAnyValues:StringEqualsIgnoreCase {'User', 'Group'}))"

$conditionVersion = "2.0"

New-AzRoleAssignment -ObjectId $principalId -Scope $scope -RoleDefinitionId $roleDefinitionId -Condition $condition -ConditionVersion $conditionVersion

示例:约束角色和特定组

此条件仅允许委托为备份参与者或备份读取者角色添加或删除角色分配。 此外,委托只能将这些角色分配到名为 Marketing (28c35fea-2099-4cf5-8ad9-473547bc9423) 或 Sales (86951b8b-723a-407b-a74a-1bca3f0c95d0) 的特定组。

必须将此条件添加到委托的包含以下操作的任何角色分配中。

Microsoft.Authorization/roleAssignments/writeMicrosoft.Authorization/roleAssignments/delete

下面是使用 Azure 门户和条件模板添加此条件的设置。

下面是使用 Azure 门户和条件编辑器添加此条件的设置。

若要同时针对添加角色分配和删除角色分配操作,请注意,必须添加两个条件。 之所以必须添加两个条件,是因为每个操作的属性源不同。 如果尝试在相同条件下针对两个操作,则无法添加表达式。 有关详细信息,请参阅症状- 无可用选项错误。

(

(

!(ActionMatches{'Microsoft.Authorization/roleAssignments/write'})

)

OR

(

@Request[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAnyValues:GuidEquals {5e467623-bb1f-42f4-a55d-6e525e11384b, a795c7a0-d4a2-40c1-ae25-d81f01202912}

AND

@Request[Microsoft.Authorization/roleAssignments:PrincipalId] ForAnyOfAnyValues:GuidEquals {28c35fea-2099-4cf5-8ad9-473547bc9423, 86951b8b-723a-407b-a74a-1bca3f0c95d0}

)

)

AND

(

(

!(ActionMatches{'Microsoft.Authorization/roleAssignments/delete'})

)

OR

(

@Resource[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAnyValues:GuidEquals {5e467623-bb1f-42f4-a55d-6e525e11384b, a795c7a0-d4a2-40c1-ae25-d81f01202912}

AND

@Resource[Microsoft.Authorization/roleAssignments:PrincipalId] ForAnyOfAnyValues:GuidEquals {28c35fea-2099-4cf5-8ad9-473547bc9423, 86951b8b-723a-407b-a74a-1bca3f0c95d0}

)

)

以下介绍如何使用 Azure PowerShell 添加此条件。

$roleDefinitionId = "f58310d9-a9f6-439a-9e8d-f62e7b41a168"

$principalId = "<principalId>"

$scope = "/subscriptions/<subscriptionId>"

$condition = "((!(ActionMatches{'Microsoft.Authorization/roleAssignments/write'})) OR (@Request[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAnyValues:GuidEquals {5e467623-bb1f-42f4-a55d-6e525e11384b, a795c7a0-d4a2-40c1-ae25-d81f01202912} AND @Request[Microsoft.Authorization/roleAssignments:PrincipalId] ForAnyOfAnyValues:GuidEquals {28c35fea-2099-4cf5-8ad9-473547bc9423, 86951b8b-723a-407b-a74a-1bca3f0c95d0})) AND ((!(ActionMatches{'Microsoft.Authorization/roleAssignments/delete'})) OR (@Resource[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAnyValues:GuidEquals {5e467623-bb1f-42f4-a55d-6e525e11384b, a795c7a0-d4a2-40c1-ae25-d81f01202912} AND @Resource[Microsoft.Authorization/roleAssignments:PrincipalId] ForAnyOfAnyValues:GuidEquals {28c35fea-2099-4cf5-8ad9-473547bc9423, 86951b8b-723a-407b-a74a-1bca3f0c95d0}))"

$conditionVersion = "2.0"

New-AzRoleAssignment -ObjectId $principalId -Scope $scope -RoleDefinitionId $roleDefinitionId -Condition $condition -ConditionVersion $conditionVersion

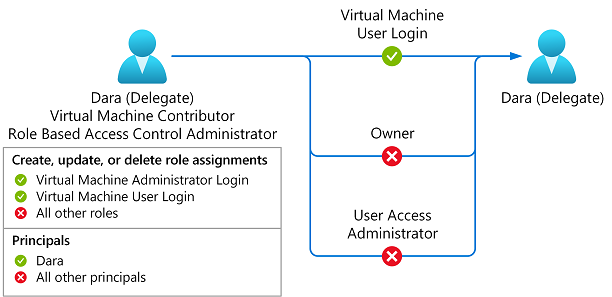

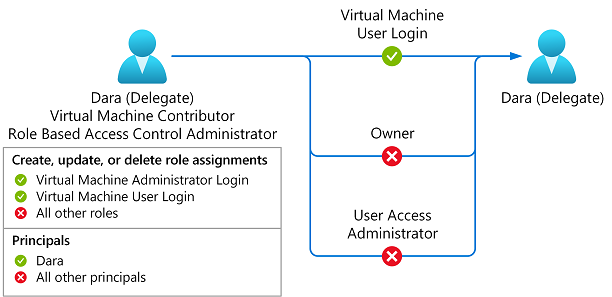

示例:约束虚拟机管理

此条件仅允许委托为虚拟机管理员登录或虚拟机用户登录角色添加或删除角色分配。 此外,委托只能将这些角色分配到名为 Dara (ea585310-c95c-4a68-af22-49af4363bbb1) 的特定用户。

如果你想要允许委托为它们刚刚创建的虚拟机将虚拟机登录角色分配给它们自身,此条件非常有用。

必须将此条件添加到委托的包含以下操作的任何角色分配中。

Microsoft.Authorization/roleAssignments/writeMicrosoft.Authorization/roleAssignments/delete

下面是使用 Azure 门户和条件模板添加此条件的设置。

下面是使用 Azure 门户和条件编辑器添加此条件的设置。

若要同时针对添加角色分配和删除角色分配操作,请注意,必须添加两个条件。 之所以必须添加两个条件,是因为每个操作的属性源不同。 如果尝试在相同条件下针对两个操作,则无法添加表达式。 有关详细信息,请参阅症状- 无可用选项错误。

(

(

!(ActionMatches{'Microsoft.Authorization/roleAssignments/write'})

)

OR

(

@Request[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAnyValues:GuidEquals {1c0163c0-47e6-4577-8991-ea5c82e286e4, fb879df8-f326-4884-b1cf-06f3ad86be52}

AND

@Request[Microsoft.Authorization/roleAssignments:PrincipalId] ForAnyOfAnyValues:GuidEquals {ea585310-c95c-4a68-af22-49af4363bbb1}

)

)

AND

(

(

!(ActionMatches{'Microsoft.Authorization/roleAssignments/delete'})

)

OR

(

@Resource[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAnyValues:GuidEquals {1c0163c0-47e6-4577-8991-ea5c82e286e4, fb879df8-f326-4884-b1cf-06f3ad86be52}

AND

@Resource[Microsoft.Authorization/roleAssignments:PrincipalId] ForAnyOfAnyValues:GuidEquals {ea585310-c95c-4a68-af22-49af4363bbb1}

)

)

以下介绍如何使用 Azure PowerShell 添加此条件。

$roleDefinitionId = "f58310d9-a9f6-439a-9e8d-f62e7b41a168"

$principalId = "<principalId>"

$scope = "/subscriptions/<subscriptionId>"

$condition = "((!(ActionMatches{'Microsoft.Authorization/roleAssignments/write'})) OR (@Request[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAnyValues:GuidEquals {1c0163c0-47e6-4577-8991-ea5c82e286e4, fb879df8-f326-4884-b1cf-06f3ad86be52} AND @Request[Microsoft.Authorization/roleAssignments:PrincipalId] ForAnyOfAnyValues:GuidEquals {ea585310-c95c-4a68-af22-49af4363bbb1})) AND ((!(ActionMatches{'Microsoft.Authorization/roleAssignments/delete'})) OR (@Resource[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAnyValues:GuidEquals {1c0163c0-47e6-4577-8991-ea5c82e286e4, fb879df8-f326-4884-b1cf-06f3ad86be52} AND @Resource[Microsoft.Authorization/roleAssignments:PrincipalId] ForAnyOfAnyValues:GuidEquals {ea585310-c95c-4a68-af22-49af4363bbb1}))"

$conditionVersion = "2.0"

New-AzRoleAssignment -ObjectId $principalId -Scope $scope -RoleDefinitionId $roleDefinitionId -Condition $condition -ConditionVersion $conditionVersion

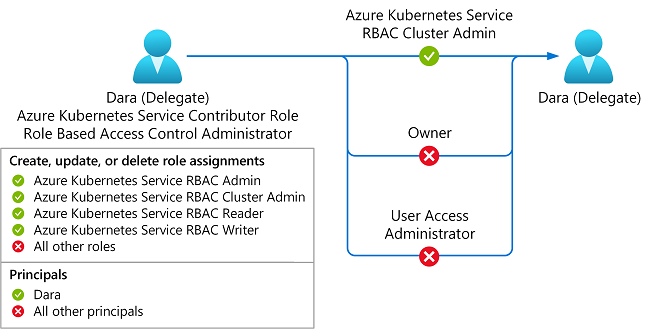

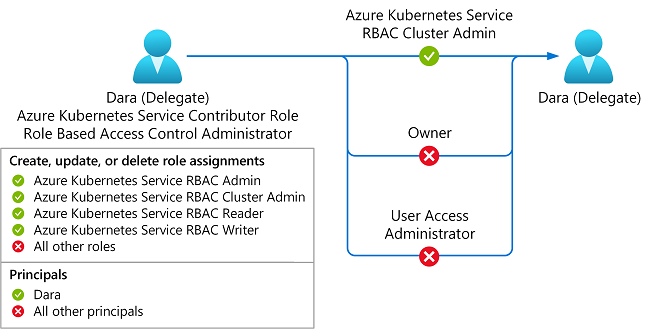

示例:约束 AKS 群集管理

此条件仅允许委托为 Azure Kubernetes 服务 RBAC 管理员、Azure Kubernetes 服务 RBAC 群集管理员、Azure Kubernetes 服务 RBAC 读取者或 Azure Kubernetes 服务 RBAC 写入者角色添加或删除角色分配。 此外,委托只能将这些角色分配到名为 Dara (ea585310-c95c-4a68-af22-49af4363bbb1) 的特定用户。

如果你想要允许委托为它们刚刚创建的群集将 Azure Kubernetes 服务 (AKS) 群集数据平面授权角色分配给它们自身,此条件非常有用。

必须将此条件添加到委托的包含以下操作的任何角色分配中。

Microsoft.Authorization/roleAssignments/writeMicrosoft.Authorization/roleAssignments/delete

下面是使用 Azure 门户和条件模板添加此条件的设置。

下面是使用 Azure 门户和条件编辑器添加此条件的设置。

若要同时针对添加角色分配和删除角色分配操作,请注意,必须添加两个条件。 之所以必须添加两个条件,是因为每个操作的属性源不同。 如果尝试在相同条件下针对两个操作,则无法添加表达式。 有关详细信息,请参阅症状- 无可用选项错误。

(

(

!(ActionMatches{'Microsoft.Authorization/roleAssignments/write'})

)

OR

(

@Request[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAnyValues:GuidEquals {3498e952-d568-435e-9b2c-8d77e338d7f7, b1ff04bb-8a4e-4dc4-8eb5-8693973ce19b, 7f6c6a51-bcf8-42ba-9220-52d62157d7db, a7ffa36f-339b-4b5c-8bdf-e2c188b2c0eb}

AND

@Request[Microsoft.Authorization/roleAssignments:PrincipalId] ForAnyOfAnyValues:GuidEquals {ea585310-c95c-4a68-af22-49af4363bbb1}

)

)

AND

(

(

!(ActionMatches{'Microsoft.Authorization/roleAssignments/delete'})

)

OR

(

@Resource[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAnyValues:GuidEquals {3498e952-d568-435e-9b2c-8d77e338d7f7, b1ff04bb-8a4e-4dc4-8eb5-8693973ce19b, 7f6c6a51-bcf8-42ba-9220-52d62157d7db, a7ffa36f-339b-4b5c-8bdf-e2c188b2c0eb}

AND

@Resource[Microsoft.Authorization/roleAssignments:PrincipalId] ForAnyOfAnyValues:GuidEquals {ea585310-c95c-4a68-af22-49af4363bbb1}

)

)

以下介绍如何使用 Azure PowerShell 添加此条件。

$roleDefinitionId = "f58310d9-a9f6-439a-9e8d-f62e7b41a168"

$principalId = "<principalId>"

$scope = "/subscriptions/<subscriptionId>"

$condition = "((!(ActionMatches{'Microsoft.Authorization/roleAssignments/write'})) OR (@Request[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAnyValues:GuidEquals {3498e952-d568-435e-9b2c-8d77e338d7f7, b1ff04bb-8a4e-4dc4-8eb5-8693973ce19b, 7f6c6a51-bcf8-42ba-9220-52d62157d7db, a7ffa36f-339b-4b5c-8bdf-e2c188b2c0eb} AND @Request[Microsoft.Authorization/roleAssignments:PrincipalId] ForAnyOfAnyValues:GuidEquals {ea585310-c95c-4a68-af22-49af4363bbb1})) AND ((!(ActionMatches{'Microsoft.Authorization/roleAssignments/delete'})) OR (@Resource[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAnyValues:GuidEquals {3498e952-d568-435e-9b2c-8d77e338d7f7, b1ff04bb-8a4e-4dc4-8eb5-8693973ce19b, 7f6c6a51-bcf8-42ba-9220-52d62157d7db, a7ffa36f-339b-4b5c-8bdf-e2c188b2c0eb} AND @Resource[Microsoft.Authorization/roleAssignments:PrincipalId] ForAnyOfAnyValues:GuidEquals {ea585310-c95c-4a68-af22-49af4363bbb1}))"

$conditionVersion = "2.0"

New-AzRoleAssignment -ObjectId $principalId -Scope $scope -RoleDefinitionId $roleDefinitionId -Condition $condition -ConditionVersion $conditionVersion

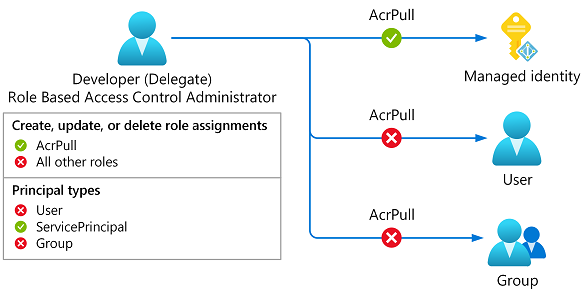

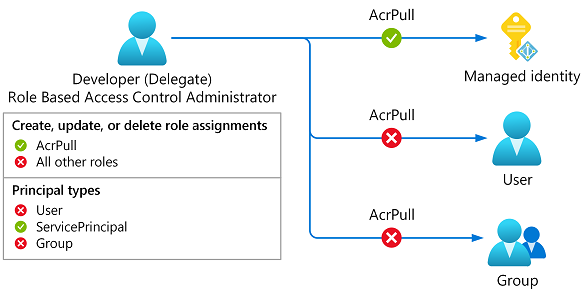

示例:约束 ACR 管理

此条件仅允许委托为 AcrPull 角色添加或删除角色分配。 此外,委托只能将这些角色分配到服务主体类型的主体。

如果你想要允许开发人员自行将 AcrPull 角色分配到托管标识,以便可以从 Azure 容器注册表 (ACR) 拉取映像,则此条件非常有用。

必须将此条件添加到委托的包含以下操作的任何角色分配中。

Microsoft.Authorization/roleAssignments/writeMicrosoft.Authorization/roleAssignments/delete

下面是使用 Azure 门户和条件模板添加此条件的设置。

| 条件 |

设置 |

| 模板 |

约束角色和主体类型 |

| 角色 |

AcrPull |

| 主体类型 |

服务主体 |

下面是使用 Azure 门户和条件编辑器添加此条件的设置。

若要同时针对添加角色分配和删除角色分配操作,请注意,必须添加两个条件。 之所以必须添加两个条件,是因为每个操作的属性源不同。 如果尝试在相同条件下针对两个操作,则无法添加表达式。 有关详细信息,请参阅症状- 无可用选项错误。

(

(

!(ActionMatches{'Microsoft.Authorization/roleAssignments/write'})

)

OR

(

@Request[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAnyValues:GuidEquals {7f951dda-4ed3-4680-a7ca-43fe172d538d}

AND

@Request[Microsoft.Authorization/roleAssignments:PrincipalType] ForAnyOfAnyValues:StringEqualsIgnoreCase {'ServicePrincipal'}

)

)

AND

(

(

!(ActionMatches{'Microsoft.Authorization/roleAssignments/delete'})

)

OR

(

@Resource[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAnyValues:GuidEquals {7f951dda-4ed3-4680-a7ca-43fe172d538d}

AND

@Resource[Microsoft.Authorization/roleAssignments:PrincipalType] ForAnyOfAnyValues:StringEqualsIgnoreCase {'ServicePrincipal'}

)

)

以下介绍如何使用 Azure PowerShell 添加此条件。

$roleDefinitionId = "f58310d9-a9f6-439a-9e8d-f62e7b41a168"

$principalId = "<principalId>"

$scope = "/subscriptions/<subscriptionId>"

$condition = "((!(ActionMatches{'Microsoft.Authorization/roleAssignments/write'})) OR (@Request[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAnyValues:GuidEquals {7f951dda-4ed3-4680-a7ca-43fe172d538d} AND @Request[Microsoft.Authorization/roleAssignments:PrincipalType] ForAnyOfAnyValues:StringEqualsIgnoreCase {'ServicePrincipal'})) AND ((!(ActionMatches{'Microsoft.Authorization/roleAssignments/delete'})) OR (@Resource[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAnyValues:GuidEquals {7f951dda-4ed3-4680-a7ca-43fe172d538d} AND @Resource[Microsoft.Authorization/roleAssignments:PrincipalType] ForAnyOfAnyValues:StringEqualsIgnoreCase {'ServicePrincipal'}))"

$conditionVersion = "2.0"

New-AzRoleAssignment -ObjectId $principalId -Scope $scope -RoleDefinitionId $roleDefinitionId -Condition $condition -ConditionVersion $conditionVersion

示例:约束添加角色分配

此条件仅允许委托为备份参与者或备份读取者角色添加角色分配。 委托可以删除任何角色分配。

必须将此条件添加到委托的包含以下操作的任何角色分配中。

Microsoft.Authorization/roleAssignments/write

下面是使用 Azure 门户和条件编辑器添加此条件的设置。

(

(

!(ActionMatches{'Microsoft.Authorization/roleAssignments/write'})

)

OR

(

@Request[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAnyValues:GuidEquals {5e467623-bb1f-42f4-a55d-6e525e11384b, a795c7a0-d4a2-40c1-ae25-d81f01202912}

)

)

以下介绍如何使用 Azure PowerShell 添加此条件。

$roleDefinitionId = "f58310d9-a9f6-439a-9e8d-f62e7b41a168"

$principalId = "<principalId>"

$scope = "/subscriptions/<subscriptionId>"

$condition = "((!(ActionMatches{'Microsoft.Authorization/roleAssignments/write'})) OR (@Request[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAnyValues:GuidEquals {5e467623-bb1f-42f4-a55d-6e525e11384b, a795c7a0-d4a2-40c1-ae25-d81f01202912}))"

$conditionVersion = "2.0"

New-AzRoleAssignment -ObjectId $principalId -Scope $scope -RoleDefinitionId $roleDefinitionId -Condition $condition -ConditionVersion $conditionVersion

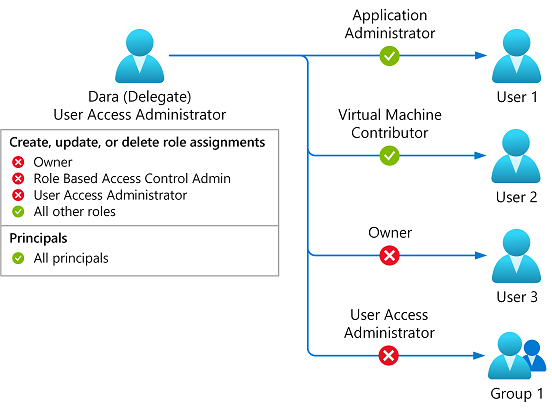

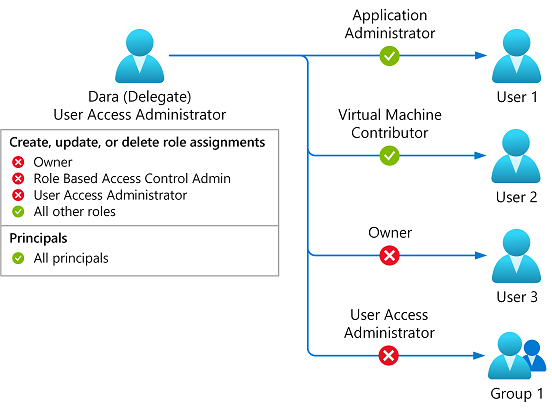

示例:允许大多数角色,但不允许其他人分配角色

此条件允许委托为除所有者、基于角色的访问控制管理员和用户访问管理员角色之外的其他所有角色添加或删除角色分配。

如果你想要允许委托分配大多数角色,但不希望委托允许其他人分配角色时,则此条件非常有用。

注意

应慎用此条件。 如果稍后添加了包含创建角色分配权限的新内置角色或自定义角色,此条件不会阻止委托分配角色。 必须更新该条件才能包含新的内置角色或自定义角色。

必须将此条件添加到委托的包含以下操作的任何角色分配中。

Microsoft.Authorization/roleAssignments/writeMicrosoft.Authorization/roleAssignments/delete

下面是使用 Azure 门户和条件模板添加此条件的设置。

下面是使用 Azure 门户和条件编辑器添加此条件的设置。

若要同时针对添加角色分配和删除角色分配操作,请注意,必须添加两个条件。 之所以必须添加两个条件,是因为每个操作的属性源不同。 如果尝试在相同条件下针对两个操作,则无法添加表达式。 有关详细信息,请参阅症状- 无可用选项错误。

(

(

!(ActionMatches{'Microsoft.Authorization/roleAssignments/write'})

)

OR

(

@Request[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAllValues:GuidNotEquals {8e3af657-a8ff-443c-a75c-2fe8c4bcb635, f58310d9-a9f6-439a-9e8d-f62e7b41a168, 18d7d88d-d35e-4fb5-a5c3-7773c20a72d9}

)

)

AND

(

(

!(ActionMatches{'Microsoft.Authorization/roleAssignments/delete'})

)

OR

(

@Resource[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAllValues:GuidNotEquals {8e3af657-a8ff-443c-a75c-2fe8c4bcb635, f58310d9-a9f6-439a-9e8d-f62e7b41a168, 18d7d88d-d35e-4fb5-a5c3-7773c20a72d9}

)

)

以下介绍如何使用 Azure PowerShell 添加此条件。

$roleDefinitionId = "f58310d9-a9f6-439a-9e8d-f62e7b41a168"

$principalId = "<principalId>"

$scope = "/subscriptions/<subscriptionId>"

$condition = "((!(ActionMatches{'Microsoft.Authorization/roleAssignments/write'})) OR (@Request[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAllValues:GuidNotEquals {8e3af657-a8ff-443c-a75c-2fe8c4bcb635, f58310d9-a9f6-439a-9e8d-f62e7b41a168, 18d7d88d-d35e-4fb5-a5c3-7773c20a72d9})) AND ((!(ActionMatches{'Microsoft.Authorization/roleAssignments/delete'})) OR (@Resource[Microsoft.Authorization/roleAssignments:RoleDefinitionId] ForAnyOfAllValues:GuidNotEquals {8e3af657-a8ff-443c-a75c-2fe8c4bcb635, f58310d9-a9f6-439a-9e8d-f62e7b41a168, 18d7d88d-d35e-4fb5-a5c3-7773c20a72d9}))"

$conditionVersion = "2.0"

New-AzRoleAssignment -ObjectId $principalId -Scope $scope -RoleDefinitionId $roleDefinitionId -Condition $condition -ConditionVersion $conditionVersion

后续步骤