你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

Azure 中的勒索软件防护

勒索软件和敲诈行为是一门高利润、低成本的生意,对目标组织、国家/地区安全、经济安全以及公共健康和安全造成了严重影响。 最初的勒索软件只是攻击一台电脑,而现在已发展到融合了各种勒索技术,可以针对所有类型的企业网络和云平台。

为确保 Azure 的客户免受勒索软件的攻击,Microsoft 为我们的云平台安全性投入了巨资,并提供所需的安全控制来保护 Azure 云工作负载

利用 Azure 原生的勒索软件防护功能并实施本文中建议的最佳做法,可以采取适当的措施使组织能够阻止、防范和检测 Azure 资产可能遭受的勒索软件攻击。

本文列出了针对勒索软件攻击的关键 Azure 原生功能和防御措施,并提供了有关如何主动利用这些功能来保护 Azure 云中资产的指导。

日益严重的威胁

勒索软件攻击已成为当今企业面临的最大安全挑战之一。 如果勒索软件攻击得手,可能会禁用企业核心 IT 基础设施并造成破坏,从而可能对企业的物理、经济安全造成一蹶不振的影响。 勒索软件攻击针对所有类型的企业。 这就需要所有企业都采取预防措施来确保提供保护。

近来的攻击次数趋势相当惊人。 虽然针对企业的勒索软件攻击在 2020 年波澜不惊,但 2021 年可谓开年不利。 5 月 7 日,Colonial pipeline (Colonial) 攻击导致柴油、汽油和航空煤油等管道输送服务暂时停止。 Colonial 关闭了为东部人口密集州供应燃油的关键燃油输送网络。

从历史上看,网络攻击被视为针对特定行业的一系列复杂行动,这使得其余行业认为它们不属于网络犯罪行为,而且不掌握有关如何为应对网络安全威胁做好哪些准备的背景知识。 勒索软件代表了这种威胁格局的重大转变,使每个人都感受到了网络攻击带来的真实且无所不在的危机感。 对于大多数行政团队而言,文件被加密和丢失以及收到勒索信威胁现在成了最恐怖的事。

勒索软件经济模型的变现方式利用了勒索软件攻击只是一种恶意软件事件这一错误认知。 而实际上,勒索软件是一种入侵手段,有攻击网络的人类攻击者涉身其中。

对于许多组织而言,发生勒索软件事件后从头开始重建的成本远远超过了攻击者最初索取的赎金。 由于对威胁格局和勒索软件的运作方式了解有限,支付赎金似乎是恢复运营的更好企业决策。 但是,网络罪犯在外泄文件以供发表或出售的同时,还会在网络中留下后门,以便后续开展犯罪活动,这通常也是真正的危害之处 — 无论是否支付赎金,这些风险将持续存在。

什么是勒索软件

勒索软件是一种恶意软件,它会感染计算机并限制用户对受感染系统或特定文件进行访问,以勒索他们的钱财。 在目标系统遭到入侵后,勒索软件通常会锁定大多数交互并在屏幕上显示警报,通常会指明该系统已被锁定或其中的所有文件都已加密。 然后,它会索取大笔赎金,作为解除系统锁定或解密文件的条件。

勒索软件通常利用组织的 IT 系统或基础设施中的弱点或漏洞来取得成功。 攻击手法如此明显,以致无需经过多少调查即可确认企业受到攻击或者宣布发生了攻击事件。 例外的情况是,有人在垃圾邮件中索取赎金以换取所谓的已遭入侵的资料。 对于这种情况,除非该电子邮件包含非常具体的信息,否则应将此类事件当作垃圾邮件处理。

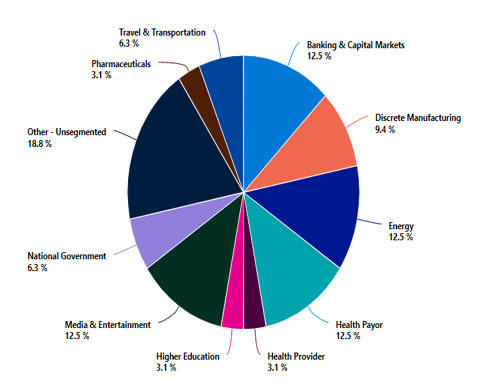

任何运营包含数据的 IT 系统的企业或组织都可能会遭到攻击。 尽管个人也可能成为勒索软件攻击的目标,但大多数攻击都是针对企业。 虽然 2021 年 5 月的 Colonial 勒索软件攻击引起了公众的广泛关注,但我们的检测和响应团队 (DART) 的勒索软件交战数据显示,能源行业是受攻击次数最多的行业之一,其他屡屡遭到攻击的行业包括金融、医疗保健和娱乐休闲。 尽管攻击者不断承诺在疫情期间不会攻击医院或医疗保健公司,但医疗保健行业仍然是人为操纵的勒索软件的头号目标。

如何将你的资产定为目标

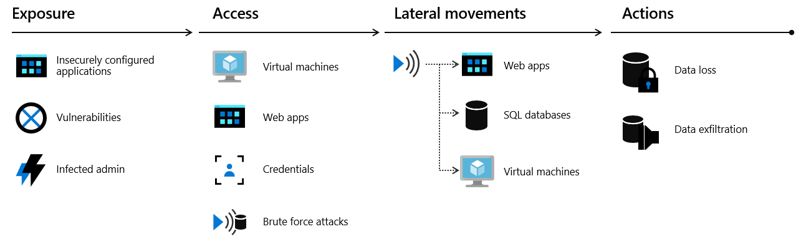

在攻击云基础设施时,攻击者通常会攻击多个资源以试图获取对客户数据或公司机密的访问权限。 云“杀伤链”模型解释了攻击者如何尝试通过四个步骤来获取公有云中运行的任何资源的访问权限:暴露、访问、横向移动和操作。

- 在“暴露”阶段,攻击者试图找到获取基础设施访问权限的机会。 例如,攻击者知道面向客户的应用程序必须保持打开,这样合法用户才能访问它们。 这些应用程序暴露在 Internet 上,因此容易受到攻击。

- 攻击者试图利用漏洞来获取公有云基础结构的访问权限。 此目的可以通过已泄露的用户凭据、已泄露的实例或不当配置的资源来实现。

- 在“横向移动”阶段,攻击者将发现他们有权访问的资源及其访问权限范围。 对实例攻击得手后,攻击者可以访问数据库和其他敏感信息。 然后,攻击者将搜索其他凭据。 我们的 Microsoft Defender for Cloud 数据表明,如果没有一个安全工具可快速通知你发生了攻击,组织平均需要经过 101 天才能发现这种入侵。 同时,在入侵发生后的 24-48 小时内,攻击者通常就完全控制了网络。

- 攻击者在横向移动后采取的行动很大程度上取决于他们在横向移动阶段能够访问的资源。 攻击者可能采取导致数据外泄、数据丢失的行动或发起其他攻击。 对于企业而言,数据丢失造成的平均财务损失现已达到 123 万美元。

攻击成功的原因

勒索软件攻击成功的原因有很多。 易受攻击的企业经常沦为勒索软件攻击的受害者。 下面是攻击成功的一些关键因素:

- 随着更多企业通过数字渠道提供更多服务,受攻击面也在日益扩大

- 获取现成的恶意软件和勒索软件即服务 (RaaS) 相当容易

- 使用加密货币勒索赎金的选项开辟了新的攻击途径

- 计算机在不同工作区(当地校区、政策部门、警队车辆等)中的扩展及其使用情况,这些工作区中每一个都会是恶意软件的潜在访问点,导致潜在的攻击面

- 旧的、过时的和古董级的基础结构系统与软件随处可见

- 糟糕的补丁管理方案

- 接近或已超过支持终止日期的过时或早期操作系统

- 缺乏用于现代化 IT 运营地的资源

- 知识差距

- 缺乏经验丰富的员工,过度依赖关键人物

- 糟糕的安全体系结构

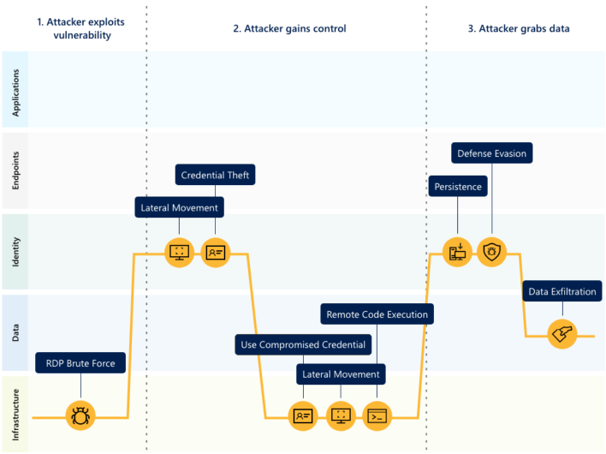

攻击者使用不同的手法(例如远程桌面协议 (RDP) 暴力攻击)来利用漏洞。

应该支付赎金吗?

面对这种恼人的索求时,哪种做法最好存在不同的看法。 联邦调查局 (FBI) 建议受害者不要支付赎金,而是要保持警惕并在攻击发生之前采取积极措施保护他们的数据。 他们的主张是,支付赎金并不能保证锁定的系统和加密的数据再次被解开。 FBI 指出,不支付赎金的另一个原因是避免激励网络罪犯继续攻击组织

然而,有些受害者选择支付索取的赎金,即使不能保证在支付赎金后可以恢复其系统和数据的访问。 支付赎金意味着这些组织愿意花钱消除计算的风险,以求恢复其系统和数据,从而快速恢复正常运营。 这种风险计算有一部分考虑了附带成本的降低,例如产能损失、一段时间的营收下降、敏感数据的暴露和潜在的声誉受损。

避免支付赎金的最佳方法是不要沦为受害者,为此可以实施预防措施和使用饱和的工具来保护组织,阻止攻击者全面或逐步侵入系统的每一步。 此外,有能力恢复受影响资产可以确保及时恢复业务运营。 Azure 云有一套可靠的工具可为你提供全面的指导。

企业的代价一般有多大?

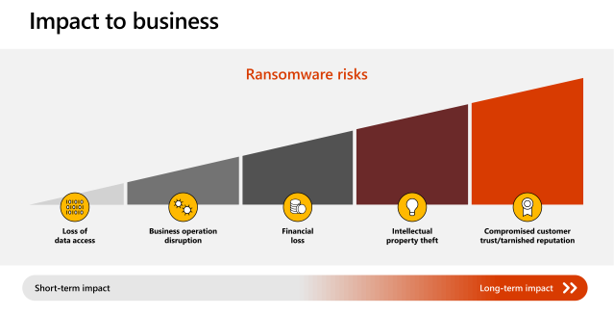

很难准确量化勒索软件攻击对任何组织的影响。 但是,根据攻击范围和类型,影响是多维性的,可概括为:

- 数据丢失

- 业务操作中断

- 财务损失

- 知识产权失窃

- 客户信任受影响,声誉受损

为恢复数据,Colonial Pipeline 支付了大约 440 万美元赎金。 这还不包括停机损失、产能损失、销售损失和恢复服务的费用。 更概括地说,一个重大影响就是产生“连锁效应”,即,对大量各类企业和组织(包括当地城镇)产生影响。 财务影响也非常惊人。 据 Microsoft 报告,与勒索软件恢复相关的全球成本在 2021 年预计会超过 200 亿美元。

后续步骤

参阅白皮书:Azure 针对勒索软件攻击的防御措施白皮书。

本系列中的其他文章: