你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

向 Microsoft Sentinel 验证 playbook

逻辑应用的工作方式是,必须单独连接,并单独对与之交互的每个类型的每个资源进行身份验证(包括对 Microsoft Sentinel 本身进行身份验证)。 逻辑应用使用专用连接器实现此目的,每个资源类型都有自己的连接器。 本文档介绍逻辑应用 Microsoft Sentinel 连接器中的连接和身份验证的类型,playbook 可以使用它们与 Microsoft Sentinel 进行交互,以便访问工作区表中的信息。

本文档以及在 playbook 中使用触发器和操作的指南是另一个 playbook 文档教程:在 Microsoft Sentinel 中结合自动化规则使用 playbook 的配套文档。

有关 playbook 的简介,请参阅在 Microsoft Sentinel 中使用 playbook 实现威胁响应自动化。

有关 Microsoft Sentinel 连接器的完整规范,请参阅逻辑应用连接器文档。

身份验证

逻辑应用中的 Microsoft Sentinel 连接器及其组件触发器和操作可以代表对相关工作区拥有必需权限(读取和/或写入)的任何标识进行操作。 连接器支持多种标识类型:

所需的权限

| 角色/连接器组件 | 触发器 | “获取”操作 | 更新事件, 添加注释 |

|---|---|---|---|

| Microsoft Sentinel 读取者 | ✓ | ✓ | ✗ |

| Microsoft Sentinel 响应者/参与者 | ✓ | ✓ | ✓ |

使用托管标识进行身份验证

使用此身份验证方法,可以直接向 playbook(逻辑应用工作流资源)授予权限,这样,playbook 所采取的 Microsoft Sentinel 连接器操作将代表 playbook 进行操作,就像它是一个独立的对象,对 Microsoft Sentinel 有自己的权限。 使用此方法可减少必须管理的标识数。

注意

要授予托管标识对其他资源(如 Microsoft Sentinel 工作区)的访问权限,登录用户必须拥有有权编写角色分配的角色,例如 Microsoft Sentinel 工作区的所有者或用户访问管理员。

若要使用托管标识进行身份验证,请执行以下操作:

在逻辑应用工作流资源上启用托管标识。 总结:

在逻辑应用菜单的“设置”下,选择“标识” 。 选择“系统分配”>“打开”>“保存”。>> 当 Azure 提示你进行确认时,选择“是”。

逻辑应用现在可以使用系统分配的标识,该标识注册到 Microsoft Entra ID,由对象 ID 表示。

授予该标识对 Microsoft Sentinel 工作区的访问权限:

在 Microsoft Sentinel 菜单中,选择“设置”。

选择“工作区设置”选项卡。从“工作区”菜单中,选择“访问控制(IAM)” 。

在顶部的按钮栏中,依次选择“添加”、“添加角色分配” 。 如果已禁用“添加角色分配”选项,那么你没有权限分配角色。

在显示的新面板中,分配适当的角色:

角色 场景 Microsoft Sentinel 响应者 Playbook 包含用于更新事件或播放列表的步骤 Microsoft Sentinel 读取者 Playbook 仅接收事件 在“将访问权限分配到”下,选择“逻辑应用” 。

选择 Playbook 所属的订阅,然后选择相应的 Playbook 名称。

选择“保存” 。

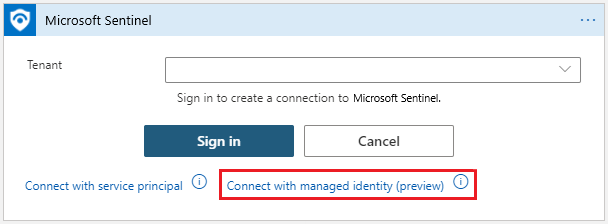

在 Microsoft Sentinel 逻辑应用连接器中启用托管标识身份验证方法:

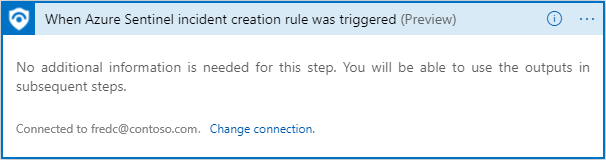

在逻辑应用设计器中,添加 Microsoft Sentinel 逻辑应用连接器步骤。 如果已为现有连接启用连接器,请选择“更改连接”链接。

在连接的结果列表中,选择底部的“新增”。

通过选择“通过托管标识连接(预览版)”来创建新连接。

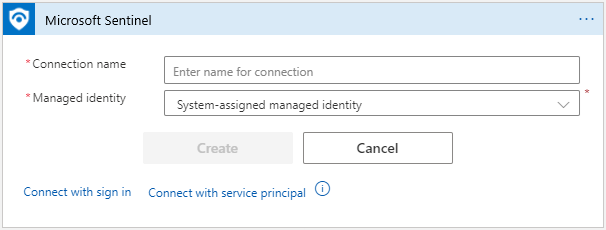

填写此连接的名称,选择“系统分配的托管标识”,然后选择“创建”。

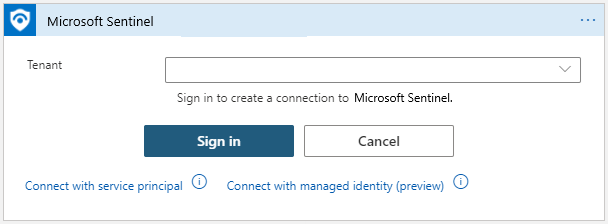

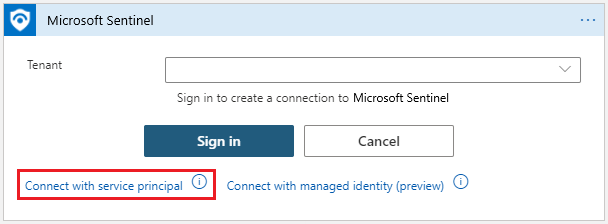

作为 Microsoft Entra 用户进行身份验证

若要建立连接,请选择“登录”。 系统会提示你提供帐户信息。 完成此操作后,按照屏幕上的其余说明创建连接。

作为服务主体进行身份验证(Microsoft Entra 应用程序)

可以通过注册 Microsoft Entra 应用程序来创建服务主体。 最好使用已注册的应用程序作为连接器的标识,而不是使用用户帐户,因为这样可以更好地控制权限、管理凭据,并对连接器的使用启用某些限制。

若要将自己的应用程序与 Microsoft Sentinel 连接器一起使用,请执行以下步骤:

向 Microsoft Entra ID 注册应用程序并创建服务主体。 了解操作方法。

获取凭据(供将来进行身份验证)。

在“已注册的应用程序”页中,获取用于登录的应用程序凭据:

- 客户端 ID:位于“概述”下

- “客户端密码”:位于“客户端和密码”下。

授予对 Microsoft Sentinel 工作区的权限。

在此步骤中,应用将获得使用 Microsoft Sentinel 工作区的权限。

在 Microsoft Sentinel 工作区中,转到“设置” ->“工作区设置” ->“访问控制(IAM)”

选择“添加角色分配”。

选择要分配到应用程序的角色。 例如,若要允许应用程序执行将在 Sentinel 工作区中进行更改的操作(如更新事件),请选择“Microsoft Sentinel 参与者”角色。 对于仅读取数据的操作,“Microsoft Sentinel 读者”角色就足够了。 详细了解 Microsoft Sentinel 中的可用角色。

查找所需的应用程序并保存。 默认情况下,可用选项中不显示 Microsoft Entra 应用程序。 若要查找应用程序,请搜索其名称并选中它。

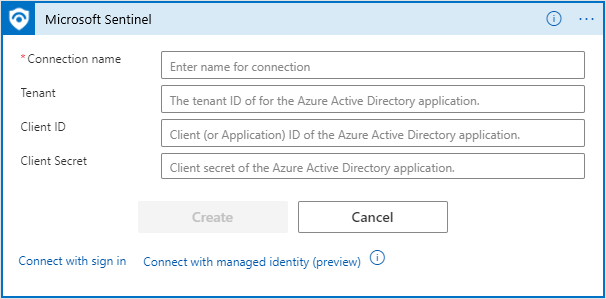

Authenticate

在此步骤中,我们使用应用凭据对逻辑应用中的 Sentinel 连接器进行身份验证。

选择“通过服务主体进行连接”。

填写必需的参数(可以在“已注册应用程序”页中找到)

- 租户:位于“概述”下

- 客户端 ID:位于“概述”下

- “客户端密码”:位于“客户端和密码”下

管理 API 连接

每当首次创建身份验证时,都会创建一个类型为“API 连接”的新 Azure 资源。 相同的 API 连接可以在同一资源组中的所有 Microsoft Sentinel 操作和触发器中使用。

可以在“API 连接”页中找到所有 API 连接(在 Azure 门户中搜索“API 连接”)。

还可以通过转到“资源”页并按类型“API 连接”筛选显示内容来查找它们。 这样可以为批量操作选择多个连接。

若要更改现有连接的授权,请输入连接资源,然后选择“编辑 API 连接”。

后续步骤

在本文中,你了解了向 Microsoft Sentinel 验证基于逻辑应用的 playbook 的不同方法。

- 详细了解如何在 playbook 中使用触发器和操作。