你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

使用 SIEM 迁移体验迁移到 Microsoft Sentinel

将所有安全监视用例的 SIEM 迁移到 Microsoft Sentinel。 SIEM 迁移体验中的自动帮助简化了迁移。

SIEM 迁移体验中当前包括以下功能:

Splunk

- 该体验侧重于将 Splunk 安全监视迁移到 Microsoft Sentinel 并尽可能地映射现成的 (OOTB) 分析规则。

- 该体验支持将 Splunk 检测迁移到 Microsoft Sentinel 分析规则,包括映射 Splunk 数据源和查找。

你需要在源 SIEM 中满足以下要求:

Splunk

- 该迁移体验与 Splunk Enterprise 和 Splunk Cloud 版本兼容。

- 如需导出所有 Splunk 警报,则需要 Splunk 管理员角色。 有关详细信息,请参阅 Splunk 基于角色的用户访问。

- 将历史数据从 Splunk 导出到 Log Analytics 工作区中的相关表。 有关详细信息,请参阅 从 Splunk 导出历史数据。

你需要在目标 Microsoft Sentinel 上满足以下要求:

SIEM 迁移体验会部署分析规则。 此功能需要 Microsoft Sentinel 参与者角色。 有关详细信息,请参阅 Microsoft Sentinel 中的权限。

将以前在源 SIEM 中使用的安全数据引入 Microsoft Sentinel。 在转换和启用分析规则之前,该规则的数据源必须存在于 Log Analytics 工作区中。 在内容中心安装并启用现成的 (OOTB) 数据连接器,以匹配源 SIEM 中的安全监视资产。 如果不存在任何数据连接器,请创建自定义引入管道。

有关详细信息,请参阅以下文章:

从 Splunk 查找中创建 Microsoft Sentinel 监视列表,以便为转换的分析规则映射所使用的字段。

Splunk 检测规则的核心是搜索处理语言 (SPL)。 SIEM 迁移体验会系统地将每个 Splunk 规则的 SPL 转换为 Kusto 查询语言 (KQL)。 请仔细审查所做的转换并进行调整,以确保迁移的规则在 Microsoft Sentinel 工作区中按预期运行。 有关检测规则转换中重要概念的详细信息,请参阅迁移 Splunk 检测规则。

当前功能:

- 将 Splunk 检测映射到 OOTB Microsoft Sentinel 分析规则。

- 使用单个数据源转换简单查询。

- 自动将 SPL 转换为 KQL,以实现 Splunk 转 Kusto 速查表一文中列出的映射。

- 架构映射(预览版)通过将 Splunk 数据源映射到 Microsoft Sentinel 表以及将 Splunk 查找映射到监视列表,为转换后的规则创建逻辑链接。

- 转换后查询评审提供具有编辑功能的错误反馈,以节省转换检测规则过程中所用的时间。

- 转换状态,表示 SPL 语法在语法级别转换成 KQL 的完整程度。

- 支持使用 SPL 查询中的内联替换宏定义进行 Splunk 宏转换。

- 从 Splunk 通用信息模型 (CIM) 到 Microsoft Sentinel 的高级安全信息模型 (ASIM) 的转换支持。

- 可下载的迁移前和迁移后摘要。

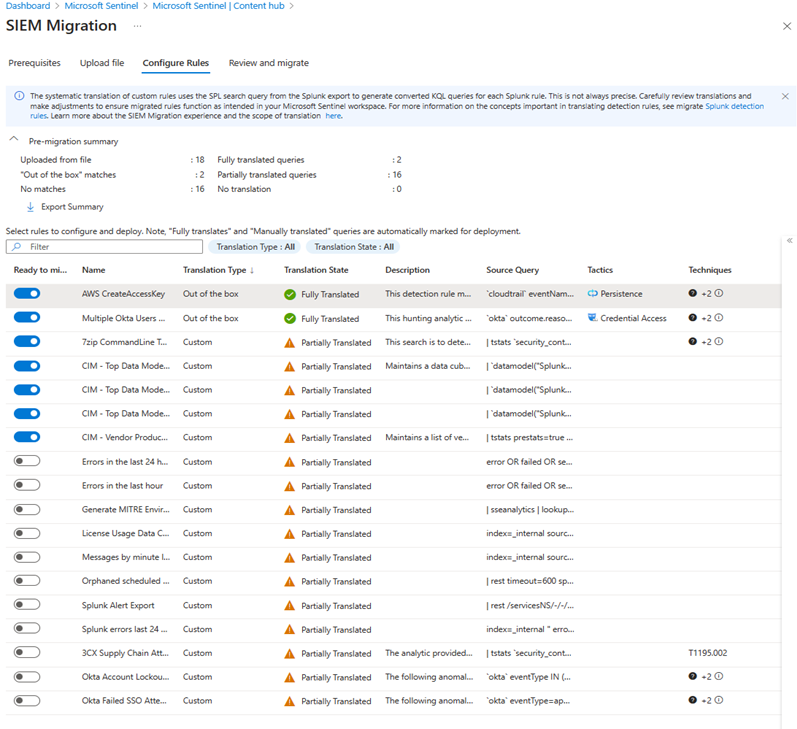

可以在 Azure 门户或 Defender 门户的“内容管理”>“内容中心”下找到 Microsoft Sentinel 中的 SIEM 迁移体验。

选择“SIEM 迁移”。

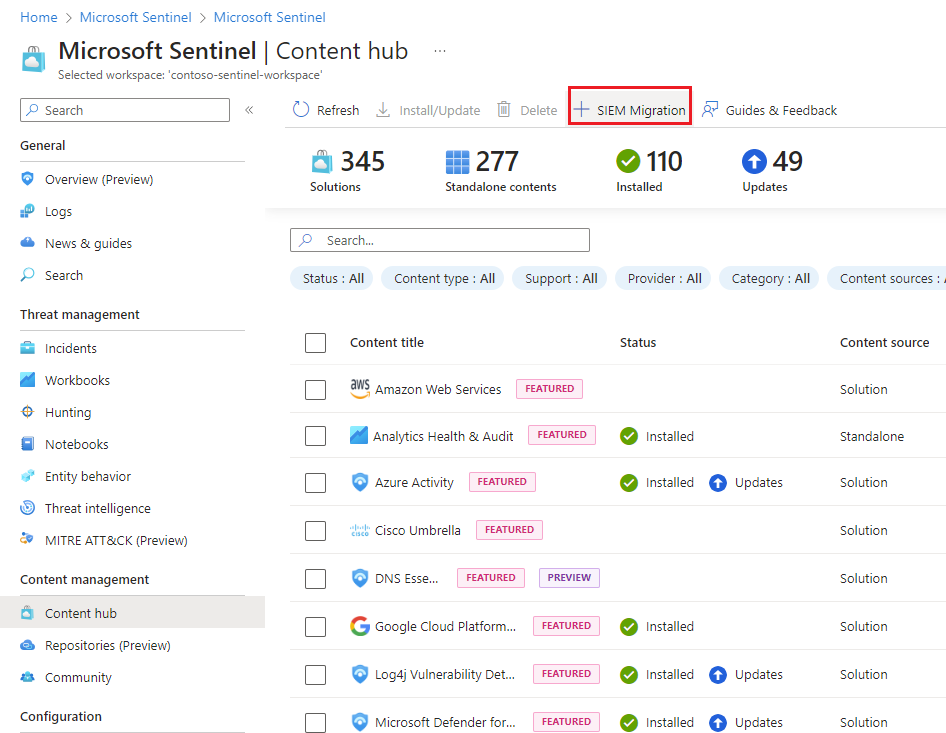

在 Splunk Web 中,从“应用”面板中选择“搜索和报告”。

运行以下查询:

|rest splunk_server=local count=0 /servicesNS/-/-/saved/searches |search disabled=0 |search alert_threshold != "" |table title,search,description,cron_schedule,dispatch.earliest_time,alert.severity,alert_comparator,alert_threshold,alert.suppress.period,id |tojson|table _raw |rename _raw as alertrules|mvcombine delim=", " alertrules |append [| rest splunk_server=local count=0 /servicesNS/-/-/admin/macros|table title,definition,args,iseval|tojson|table _raw |rename _raw as macros|mvcombine delim=", " macros] |filldown alertrules |tail 1选择导出按钮,然后选择 JSON 作为格式。

保存文件。

上传导出的 Splunk JSON 文件。

备注

Splunk 导出内容必须是有效的 JSON 文件,上传大小限制为 50 MB。

使用“架构映射”来精确定义如何根据从 SPL 查询提取的源将分析规则逻辑中的数据类型和字段映射到 Microsoft Sentinel 表。

已知源(例如 Splunk CIM 架构和数据模型)在适用时会自动映射到 ASIM 架构。 Splunk 检测中使用的其他源必须手动映射到 Microsoft Sentinel 或 Log Analytics 表。 映射架构是分层的,因此 Splunk 源与 Microsoft Sentinel 表和这些源内的字段以 1:1 的比例映射。

架构映射完成后,任何手动更新都会在“映射状态”中反映为“已手动映射”。 在下一步进行规则转换时,会考虑这些更改。 每个工作区都会保存映射,因此不必重复它。

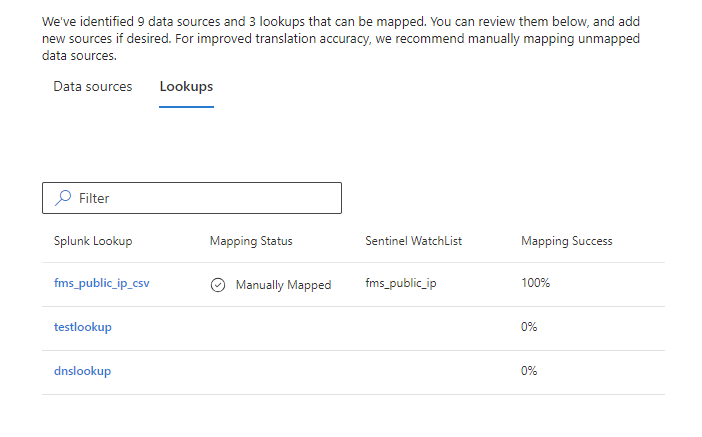

Splunk 查找可以与 Microsoft Sentinel 监视列表相比,后者是特选的字段值组合列表,与 Microsoft Sentinel 环境中的事件相关联。 由于 Splunk 查找是在 SPL 查询边界之外定义和提供的,因此必须创建等效的 Microsoft Sentinel 监视列表作为先决条件。 然后,架构映射会从上传的 Splunk 查询中自动识别查找并将其映射到 Sentinel 监视列表。

有关详细信息,请参阅创建监视列表。

SPL 查询会引用使用 lookup、inputlookup 和 outputlookup 关键字的查找。 outputlookup 操作会将数据写入查找,但在转换中不受支持。 SIEM 迁移转换引擎使用要与其他 KQL 函数一起映射到正确的 Sentinel 监视列表的 _GetWatchlist() KQL 函数,以完成规则逻辑。

当 Splunk 查找没有映射相应的监视列表时,转换引擎会使监视列表及其字段的名称与 Splunk 查找和字段的名称保持相同。

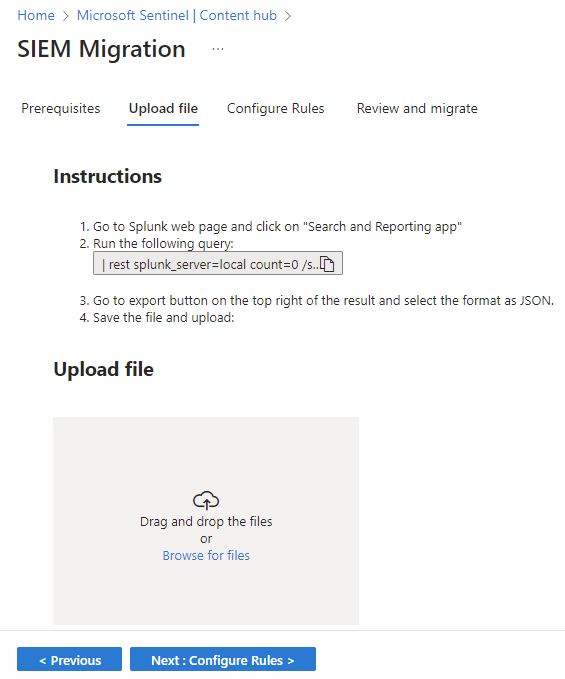

选择“配置规则”。

查看有关 Splunk 导出的分析。

- “名称”是原始 Splunk 检测规则名称。

- “转换类型”指示 Sentinel OOTB 分析规则是否与 Splunk 检测逻辑相匹配。

- “转换状态”提供有关 Splunk 检测语法转换为 KQL 的完整程度的反馈。 转换状态不测试规则或验证数据源。

- 已完全转换 - 此规则中的查询已完全转换为 KQL,但规则逻辑和数据源尚未经过验证。

- 已部分转换 - 此规则中的查询未完全转换为 KQL。

- 未转换 - 指示转换时出错。

- 已手动转换 - 编辑并保存任何规则时都会设置此状态。

突出显示用于解析转换的规则,然后选择“编辑”。 如果对结果满意,请选择“保存更改”。

打开要部署的分析规则的“部署”开关。

审查完成后,请选择“审查并迁移”。

选择“部署”。

翻译类型 已部署资源 即开即用 已安装“内容中心”中包含匹配分析规则模板的相应解决方案。 匹配的规则在禁用状态下部署为活动分析规则。

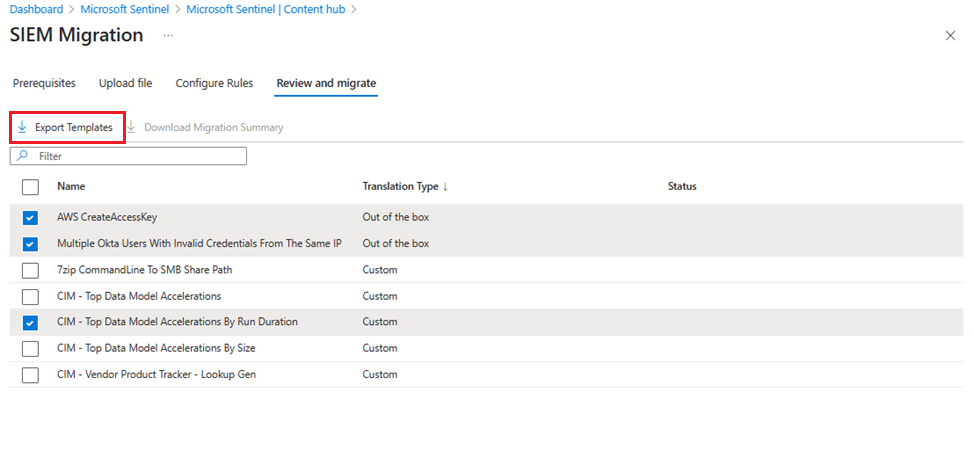

有关详细信息,请参阅管理分析规则模板。自定义 规则在禁用状态下部署为活动分析规则。 (可选)选择“导出模板”以将所有转换的规则下载为 ARM 模板,以便在 CI/CD 或自定义部署过程中使用。

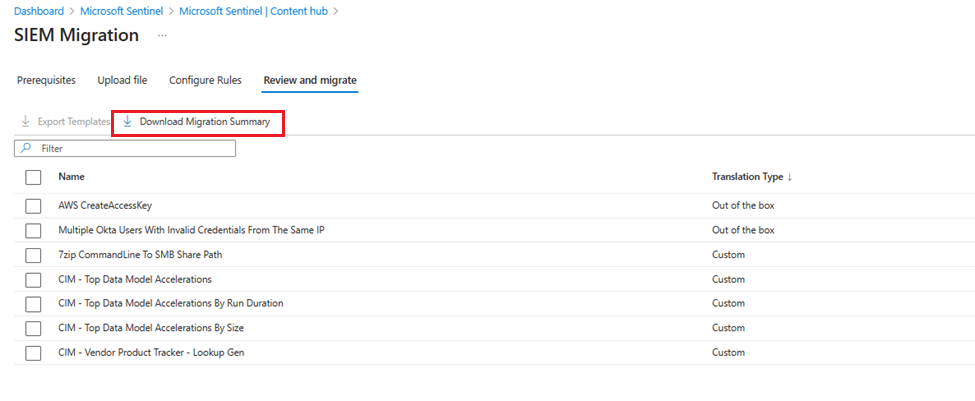

退出 SIEM 迁移体验之前,请选择“下载迁移摘要”以保留分析部署的摘要。

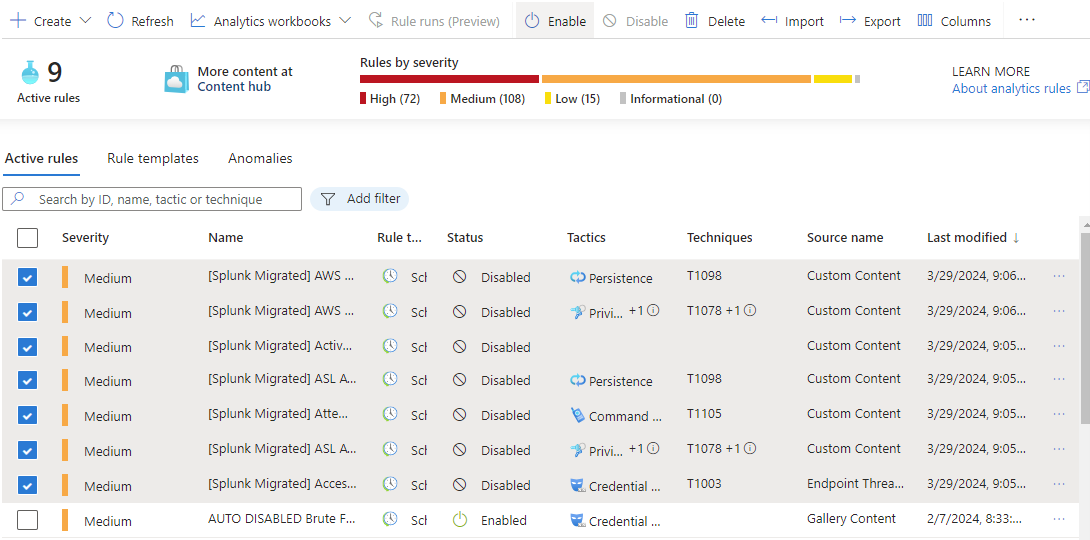

在 Microsoft Sentinel“分析”中查看已部署规则的属性。

- 所有迁移的规则都在部署时附带了前缀“[Splunk 迁移]”。

- 所有迁移的规则都设置为已禁用。

- 在可能的情况下,从 Splunk 导出时会保留以下属性:

Severity

queryFrequency

queryPeriod

triggerOperator

triggerThreshold

suppressionDuration

查看并验证规则后启用规则。

本文介绍了如何使用 SIEM 迁移体验。

有关 SIEM 迁移体验的详细信息,请参阅以下文章: