你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

在 Azure 环境下的 Oracle Database 12c 数据库灾难恢复

适用于:✔️ Linux VM

- 你了解 Oracle Data Guard 设计和 Azure 环境。

- 设计满足灾难恢复 (DR) 需求的拓扑和配置。

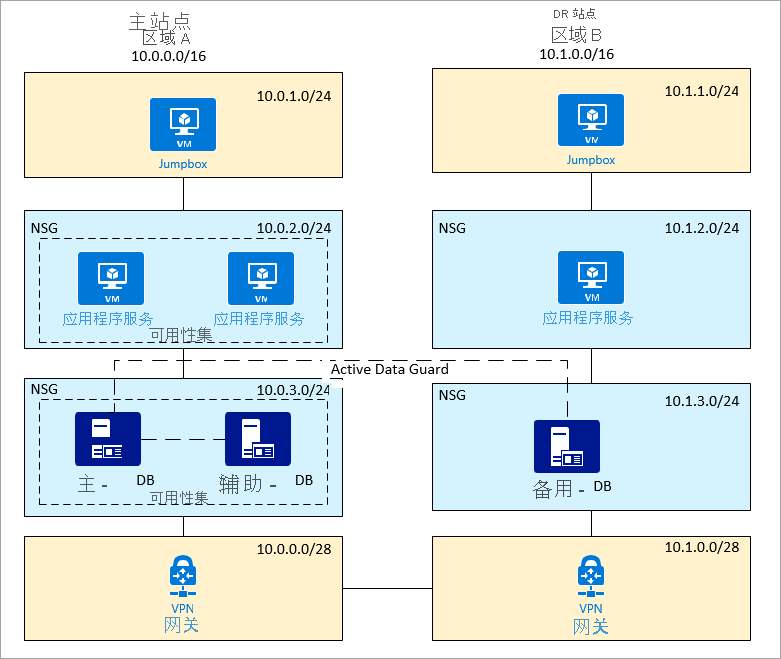

客户在主站点上安装了 Oracle 数据库。 DR 站点位于其他区域。 客户使用 Oracle Data Guard 在这两个站点间进行快速恢复。 主站点还拥有用于报告等其他用途的辅助数据库。

下面显示了 Azure 安装的摘要:

- 两个站点(主站点和 DR 站点)

- 两个虚拟网络

- 两个具有 Data Guard 的 Oracle 数据库(主数据库和备用数据库)

- 两个具有 Golden Gate 或 Data Guard 的 Oracle 数据库(仅限主站点)

- 两个应用程序服务,一个位于主站点,一个位于 DR 站点

- 一个“可用性集”,用于主站点上的数据库和应用程序服务

- 每个站点各有一个 jumpbox,用于限制对专用网络的访问,且仅允许管理员登录

- 位于不同子网的 jumpbox、应用程序服务、数据库和 VPN 网关

- 对应用程序和数据库子网强制执行的 NSG

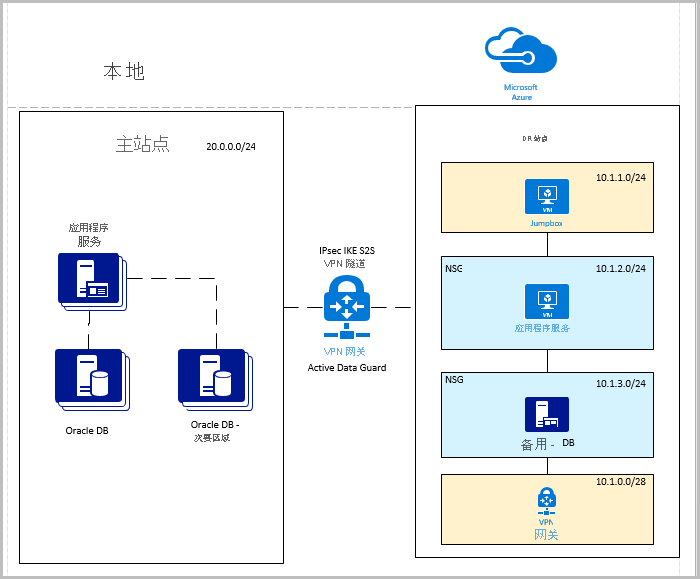

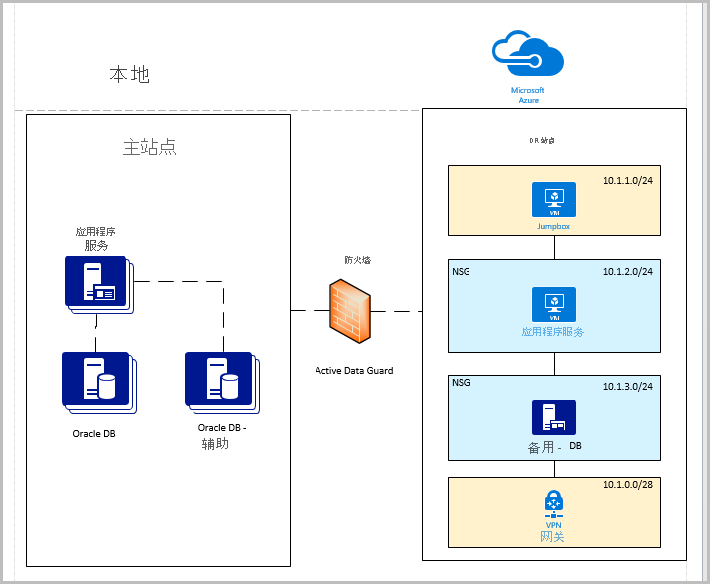

客户在本地安装了 Oracle 数据库(主站点)。 DR 站点位于 Azure 上。 使用 Oracle Data Guard 在这些站点间进行快速恢复。 主站点还拥有用于报告等其他用途的辅助数据库。

安装方式有两种。

不建议进行直接连接,因为这会向外部公开 TCP 端口。

以下是关于 Azure 安装的摘要:

- 一个 DR 站点

- 一个虚拟网络

- 一个具有 Data Guard 的 Oracle 数据库(活动)

- 一个 DR 站点上的应用程序服务

- 一个 jumpbox,用于限制对专用网络的访问,且仅允许管理员登录

- 位于不同子网的 jumpbox、应用程序服务、数据库和 VPN 网关

- 对应用程序和数据库子网强制执行的 NSG

- NSG 策略/规则,以允许入站 TCP 端口 1521(或用户定义的端口)

- NSG 策略/规则,以仅限制一个或多个本地 IP 地址(DB 或应用程序)访问虚拟网络

使用站点到站点 VPN 是一个比较好的做法。 有关安装 VPN 的详细信息,请参阅使用 CLI 创建具有站点到站点 VPN 连接的虚拟网络。

以下是关于 Azure 安装的摘要:

- 一个 DR 站点

- 一个虚拟网络

- 一个具有 Data Guard 的 Oracle 数据库(活动)

- 一个 DR 站点上的应用程序服务

- 一个 jumpbox,用于限制对专用网络的访问,且仅允许管理员登录

- 位于不同子网的 jumpbox、应用程序服务、数据库和 VPN 网关

- 对应用程序和数据库子网强制执行的 NSG

- 本地与 Azure 之间的站点到站点 VPN 连接