你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

为 P2S VPN 启用多重身份验证 (MFA) - Microsoft Entra ID 身份验证

如果你希望在授予访问权限之前提示用户执行第二重身份验证,你可以配置 Microsoft Entra 多重身份验证 (MFA)。 可以针对每个用户配置 MFA,也可以通过条件访问利用 MFA。

- 可以为每个用户启用 MFA,而不收费额外费用。 为每个用户启用 MFA 后,系统会提示用户针对绑定到 Microsoft Entra 租户的所有应用程序执行第二重身份验证。 有关步骤,请参阅选项 1。

- 使用条件访问可对提升第二个因素的方式进行更细粒度的控制。 它允许仅将 MFA 分配给 VPN,并排除绑定到 Microsoft Entra 租户的其他应用程序。 有关配置步骤,请参阅选项 2。 有关条件访问的详细信息,请参阅什么是条件访问?

启用身份验证

- 浏览到“Microsoft Entra ID -> 企业应用程序 -> 所有应用程序”。

- 在“企业应用程序 - 所有应用程序”页面上,选择“Azure VPN”。

配置登录设置

在“Azure VPN - 属性”页面上,配置登录设置。

- 将“启用以供用户登录?”设置为“是”。 此设置允许 AD 租户中的所有用户成功连接到 VPN。

- 如果希望仅允许对 Azure VPN 具有权限的用户登录,请将“需要进行用户分配?”设置为“是”。

- 保存更改。

选项 1 -“按用户”访问

打开 MFA 页

- 登录到 Azure 门户。

- 导航到“Microsoft Entra ID”->“用户”。

- 在“用户 - 所有用户”页上,选择“每用户 MFA”以打开“每用户多重身份验证”页。

选择用户

- 在“多重身份验证”页上,选择要为其启用 MFA 的用户。

- 选择“启用 MFA”。

选项 2 - 条件访问

条件访问允许基于每个应用程序进行细化的访问控制。 若要使用条件访问,应将 Microsoft Entra ID P1 或 P2 或更高版本的许可应用于将受条件访问规则约束的用户。 有关详细信息,请参阅什么是条件访问?

转到“Microsoft Entra ID - 企业应用程序 - 所有应用程序”页,然后单击“Azure VPN”。

- 单击“条件访问”。

- 单击“新建策略”打开“新建”窗格。

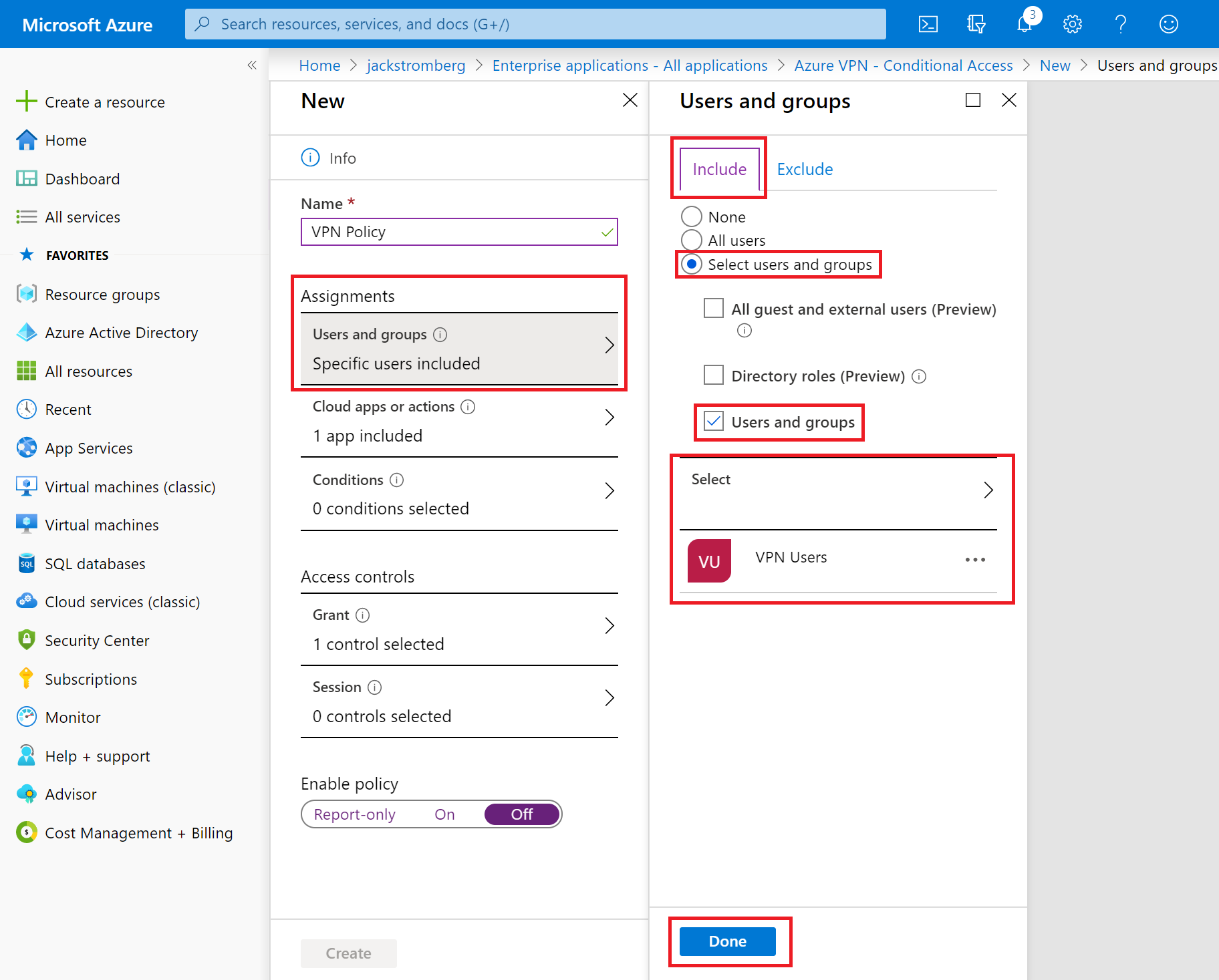

在“新建”窗格上,导航到“分配”->“用户和组”。 在“用户和组”->“包括”选项卡上:

- 单击“选择用户和组”。

- 选中“用户和组”。

- 单击“选择”以选择受 MFA 影响的组或用户集。

- 单击“Done”(完成) 。

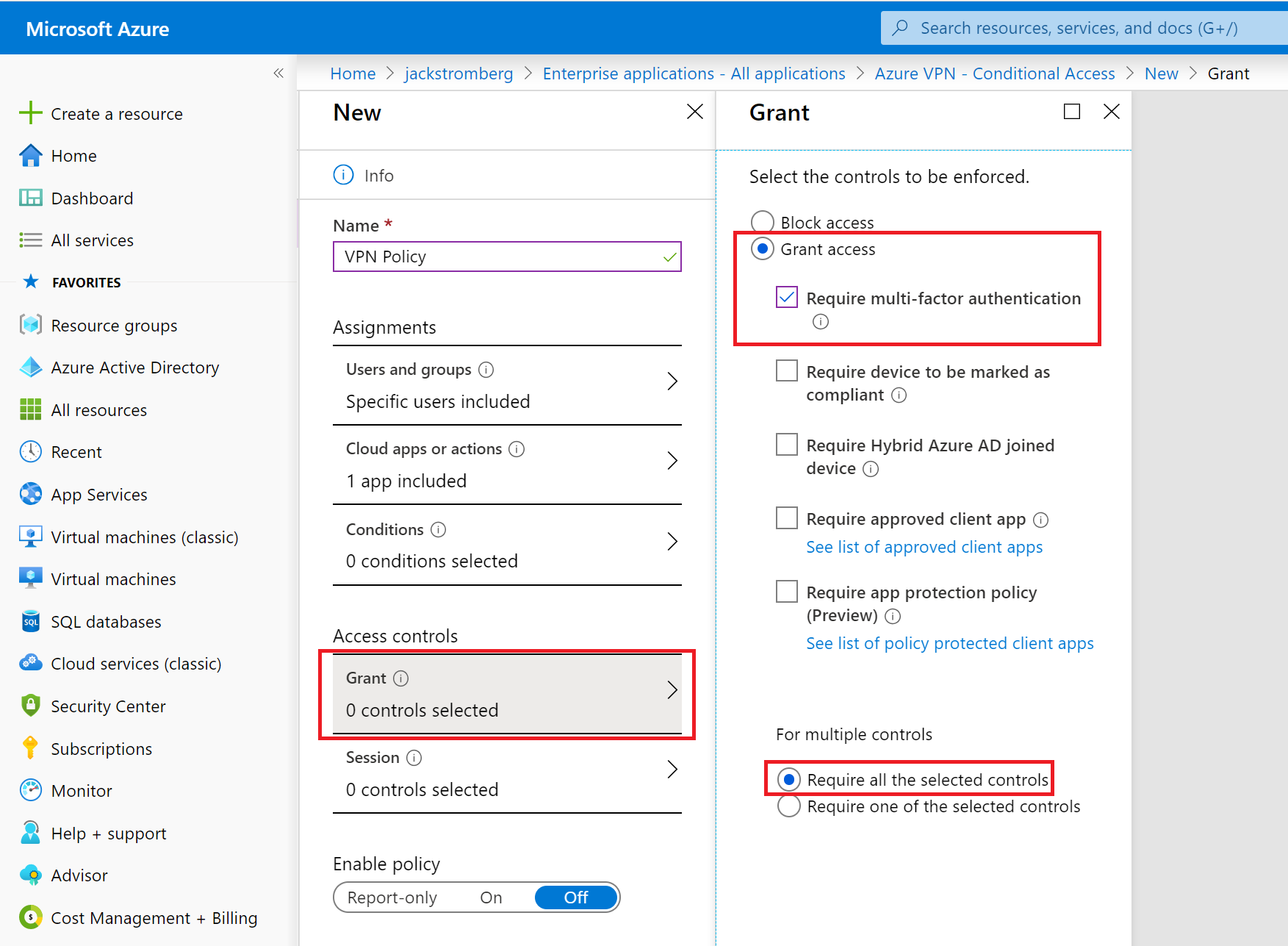

在“新建”窗格上,导航到“访问控制”->“授予”窗格:

- 单击“授予访问权限”。

- 单击“需要多重身份验证”。

- 单击“需要所有已选控件”。

- 单击“选择”。

在“启用策略”部分中:

- 选择“启用”。

- 单击“创建”以创建策略。

后续步骤

若要连接到虚拟网络,必须创建并配置 VPN 客户端配置文件。 请参阅为 Azure 点到站点连接配置 Microsoft Entra 身份验证。